Hướng dẫn cấu hình cơ bản Firewall Palo Alto

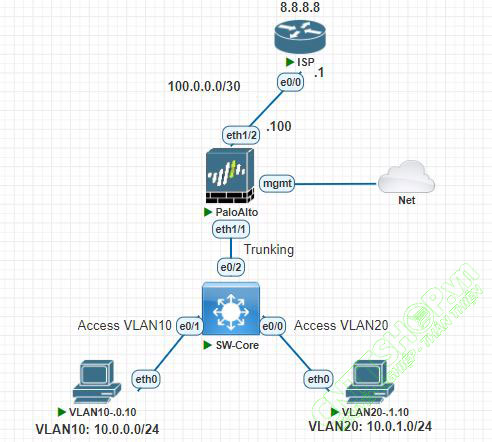

Bài viết này mình sẽ hướng dẫn các bạn cấu hình cơ bản các tính năng trên Firewall Palo Alto cho 1 hệ thống mạng đơn giản gồm 2 VLAN. Gateway của của các VLAN này được đặt trên tường lửa Palo Alto. Nhiệm vụ của chúng ta là cấu hình trên các thiết bị sao cho máy tính trong 2 VLAN có thể truy cập ra ngoài Internet.

Bài Lab được thực hiện trên máy ảo PnetLab, với PAN-OS phiên bản 8.0.0. Các phiên bản khác nhau có thể khác về giao diện, tuy nhiên các bước cấu hình, policy cấu hình trên thiết bị là hoàn toàn giống nhau.

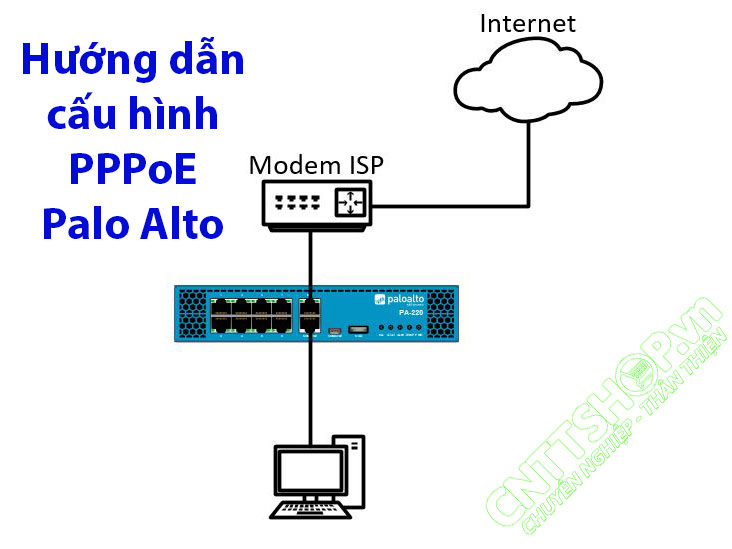

Mô hình kết nối

Bài hướng dẫn được mình thực hiện trên PnetLab, mô hình gồm có:

- 1 router Cisco để giả lập ISP.

- 1 Firewall Palo Alto làm firewall và gateway cho mạng. Firewall bao gồm 2 zone: zone outsite kết nối ra internet, Zone inside kết nối xuống PC thuộc 2 VLAN 10 và 20.

- 1 switch Cisco cấu hình ở layer 2 chạy VLAN và trunking.

- 2 Máy tính thuộc 2 VLAN: VLAN 10 (IP 10.0.0.0/24) và VLAN 20 (10.0.1.0/24).

- Cổng mgmt trên firewall được nối với card mạng trên Laptop để có thể truy cập qua giao diện web.

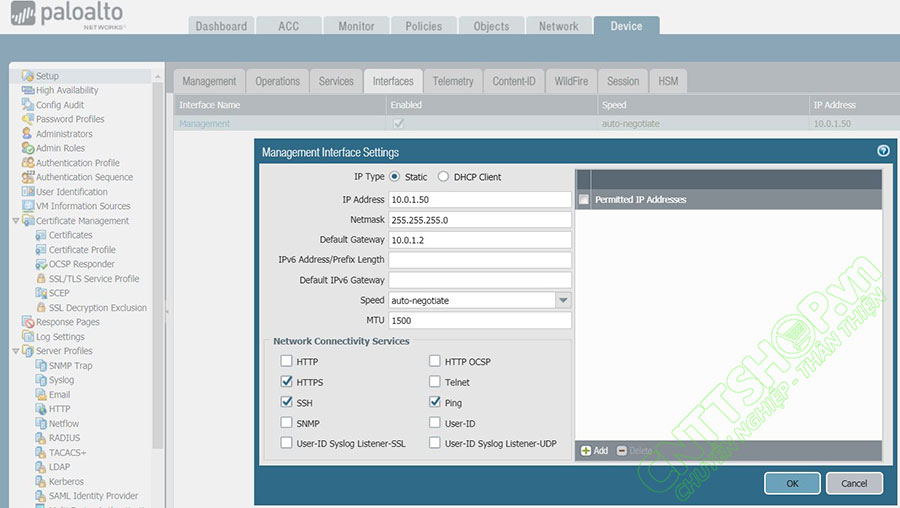

Cấu hình cổng quản trị Management

Tường lửa Palo Alto đã được cấu hình sẵn với IP mặc định của cổng MGMT là 192.168.1.1, username/password mặc định là admin/admin. Các bạn có thể truy cập vào giao diện web của tường lửa qua địa chỉ: https://192.168.1.1. Tuy nhiên, trong 1 số trường hợp như firewall VM, hoặc thiết bị đã bị đổi IP, các bạn có thể sử dụng dây Console để cấu hình IP của thiết bị.

|

admin@fw>configure //truy cập vào mode cấu hình |

Kiểm tra thông tin vừa cấu hình:

|

admin@fw>show interface management --------------------------------- |

Bây giờ các bạn có thể sử dụng giao diện web thông qua địa chỉ IP: https://10.0.1.50

Nếu tường lửa đã có IP mặc định, các bạn có thể truy cập IP mặc định và đổi IP quản trị trong mục: Device > Setup > Interfaces > Management

Cấu hình Virtual Router, Zones và Interface

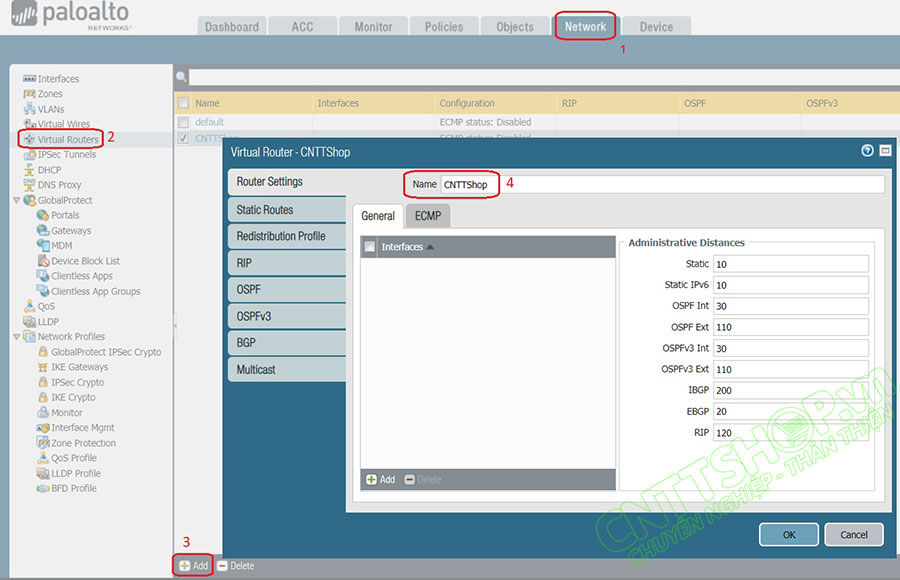

Cấu hình Virtual Router

Các Virtual Router trên Palo Alto được sử dụng để phân chia firewall thành các router ảo, mỗi router này sẽ có 1 bảng định tuyến riêng và chỉ các Interface trên cùng 1 Virtual Router mới có thể ping được đến nhau. Trên Firewall đã được cấu hình sẵn 1 Virtual Router là default, các bạn có thể sử dụng virtual router này hoặc tạo mới 1 virtual router mới.

Truy cập Network > Virtual Routers, chọn Add để tạo mới 1 Virual Router và đặt tên CNTTShop, click OK để tạo.

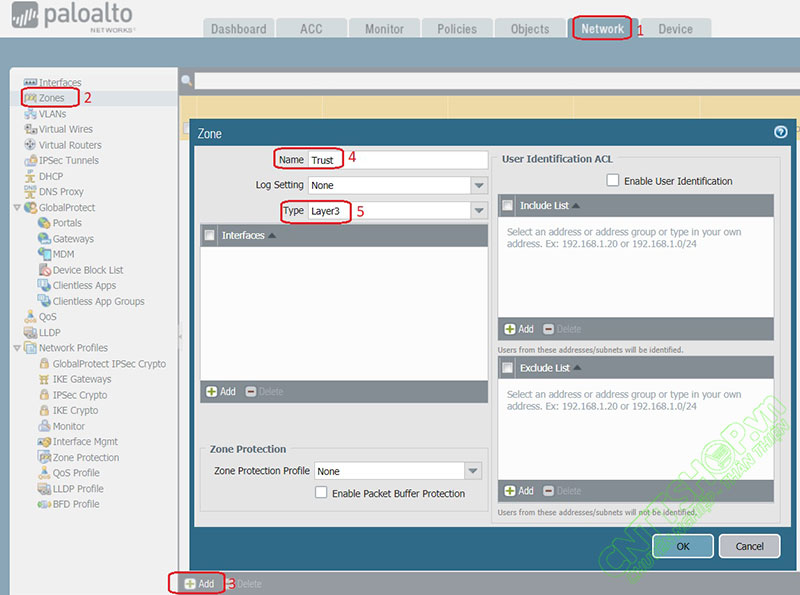

Cấu hình Zones

Các Zone được sử dụng để nhóm các interface có chung security level. Trong bài viết mình sẽ tạo 2 zone là trust cho 2 mạng LAN bên dưới và untrust cho interface kết nối internet. Các bạn cũng có thể tạo thêm zone DMZ cho vùng máy chủ hoặc các dịch vụ public ra internet. Traffic mặc định trong cùng 1 zone sẽ được permit, còn giữa các zone khác nhau sẽ bị deny.

Truy cập Network > Zones, chọn Add và tạo 2 zone là Trust và Untrust. Lưu ý chọn Type là Layer3

Cấu hình Interface

Cấu hình cổng E1/2 kết nối ra Internet. Trong bài viết mình đặt IP tĩnh trên Interface là 100.0.0.100/24. Trong thực tế nếu quay PPPoE trên Firewall, các bạn cần cấu hình Interface để có thể nhận được IP từ ISP. Các bạn có thể tham khảo bài viết: Hướng dẫn cấu hình PPPoE trên Firewall Palo Alto.

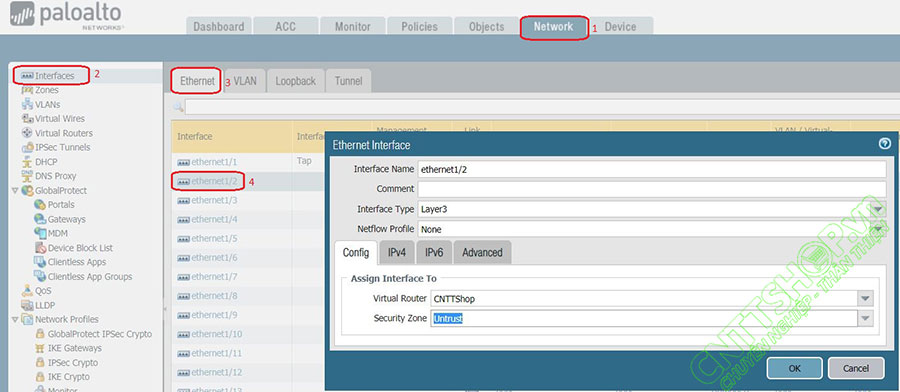

Truy cập Network > Interfaces > Ethernet, chọn interface ethernet1/2

- Interface Type: chọn Layer3

- Virtual Router: chọn CNTTShop

- Security Zone: chọn Untrust

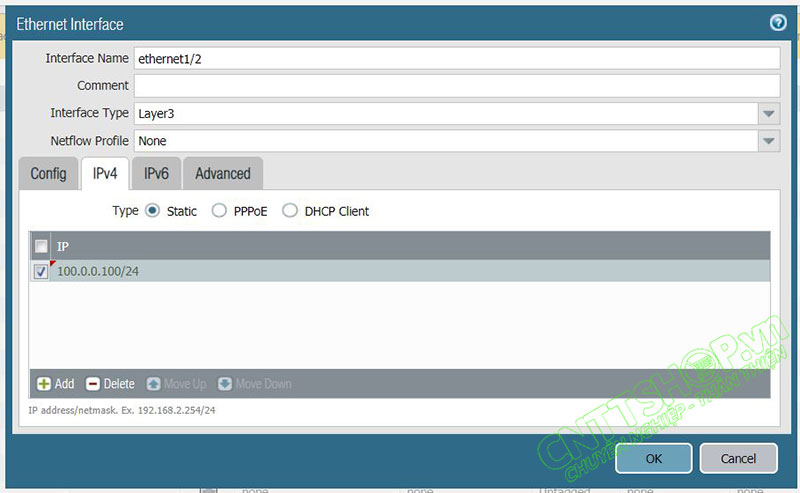

Chọn table IPv4 để đặt IP cho interface:

- Type: Static

- Chọn nút Add, nhập địa chỉ IP của cổng untrust là 100.0.0.100/24

Cấu hình cổng Eth1/1 cho 2 VLAN 10 và 20. Cổng eth1/1 sẽ được cấu hình subinterface để làm gateway của 2 VLAN.

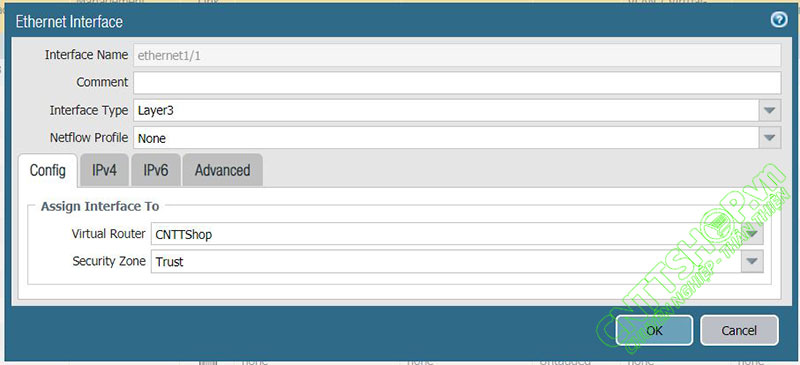

Truy cập Network ;> Interfaces > Ethernet, chọn interface ethernet1/1

- Interface Type: chọn Layer3

- Virtual Router: chọn CNTTShop

- Security Zone: chọn Trust

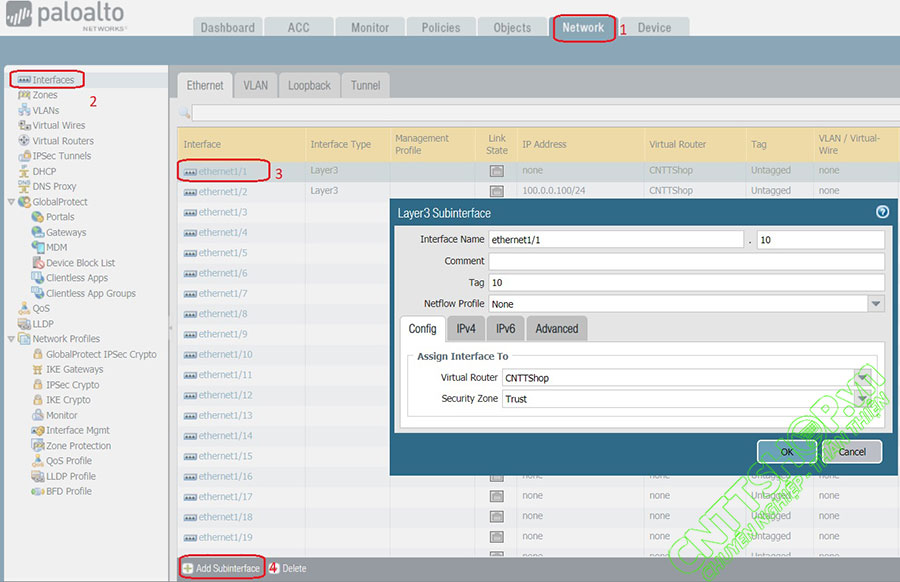

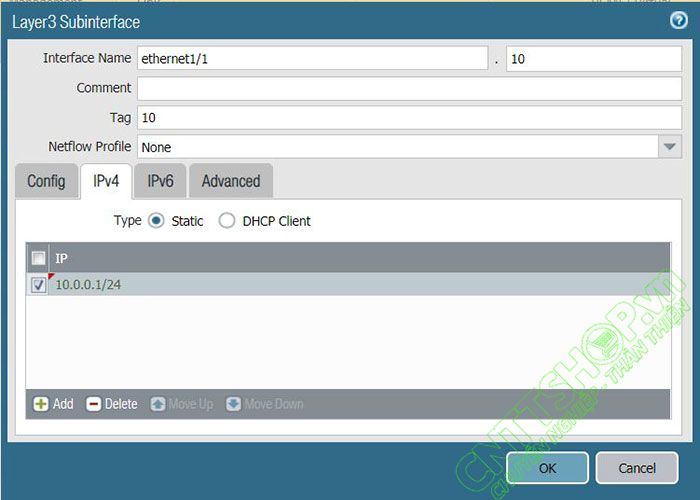

Truy cập Network > Interfaces > Ethernet, chọn interface ethernet1/1, chọn Add SubInterface:

- Interface Name: nhập 10 cho subinterface ethernet1/1.10.

- Tag: 10

- Virtual Router: CNTTShop

- Security Zone: Trust

Trong tab IPv4, chọn Add và đặt IP gateway cho VLAN 10 là 10.0.0.1/24

Tương tự tạo 1 subinterface ethernet1/1.20 cho VLAN 20.

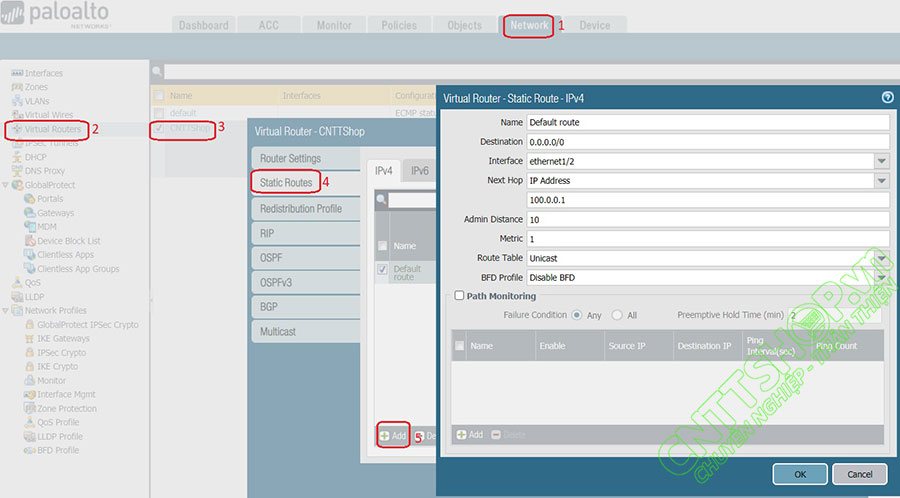

Cấu hình Default Route

Truy cập Network > Virtual Routers, chọn virtual router đã tạo ở trên là CNTTShop, chọn tab Static Routes, chọn Add để tạo 1 default route:

- Name: tên của route

- Destination: 0.0.0.0/0

- Interface: chọn cổng Wan là cổng ethernet1/2.

- Next hop: chọn IP Address và nhập địa chỉ IP của router ISP (100.0.0.1). Với cổng wan sử dụng PPPoE, firewall đã tự động tạo 1 default route trỏ tới peer router nên các bạn không cần tạo trong mục này.

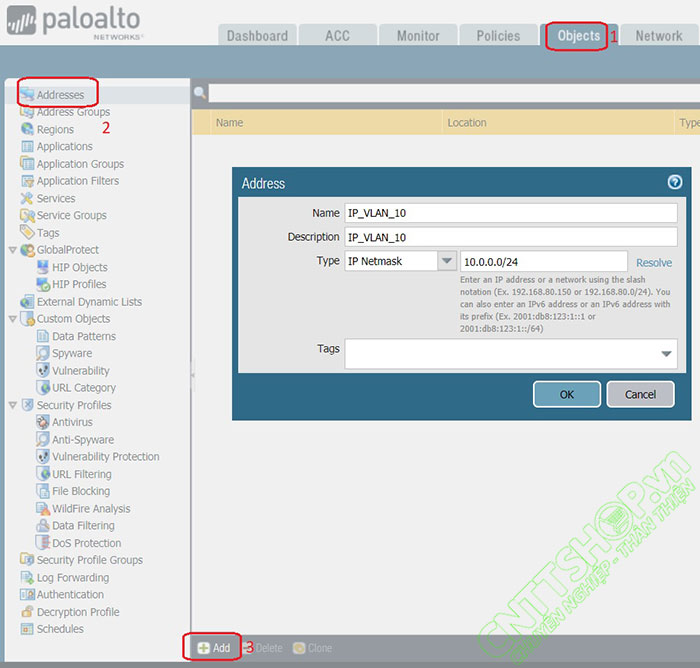

Tạo các Objects

Chúng ta có thể tạo trước các Objects để add vào NAT rule và policy. Truy cập Objects > Addresses, click Add để tạo các address cho từng vlan. Ở đây mình sẽ tạo IP_VLAN_10 cho dải IP 10.0.0.0/24, IP_VLAN_20 cho dải ip 10.0.1.0/24 và IP_PUBLIC cho địa chỉ IP Wan.

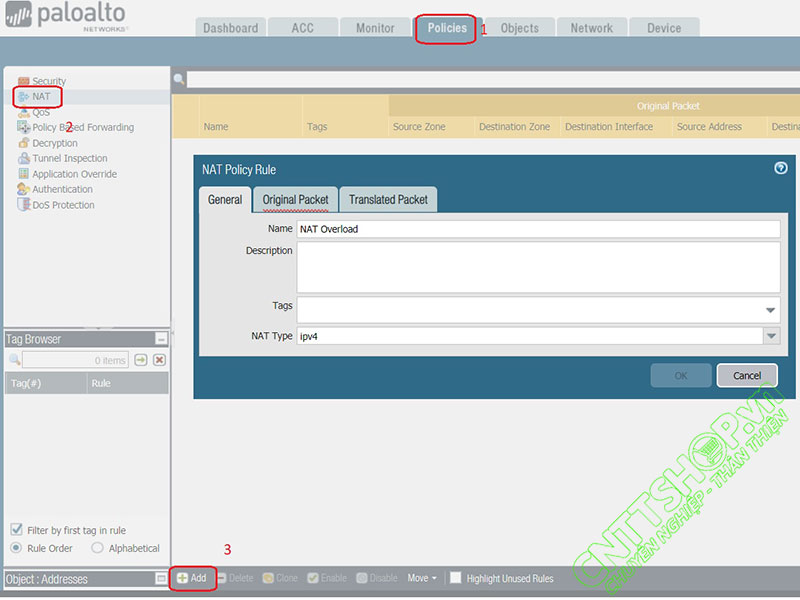

Tạo NAT rule

Tạo NAT overload để cho phép NAT giữa mạng nội bộ và IP WAN

Truy cập Policies > NAT, chọn Add:

- Name: đặt tên cho NAT rule

- NAT Type: chọn ipv4

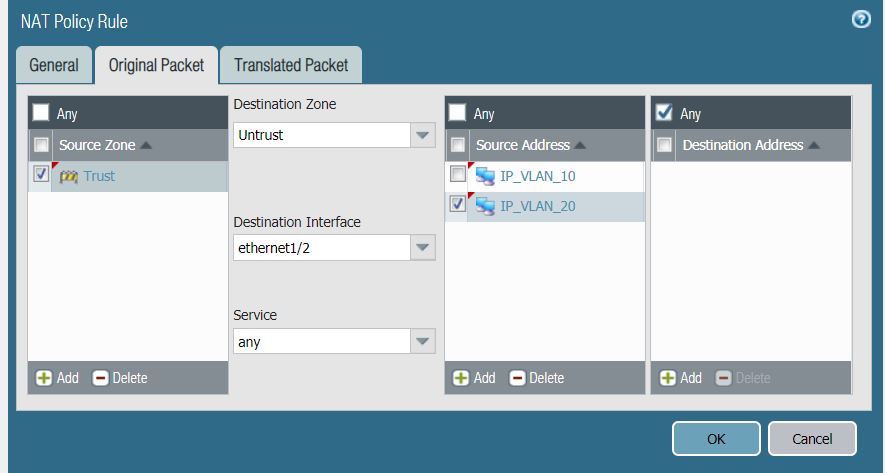

Chọn tab Original Packet:

- Source Zone: add zone Trust

- Destination Zone: chọn Untrust

- Destination Interface: chọn cổng WAN ethernet1/2

- Service: any

- Source Address: chọn 2 objects đã tạo ở trên là IP_VLAN_10 và IP_VLAN_20 để NAT các IP nội bộ từ 2 VLAN này sang IP public.

- Destination Address: chọn Any

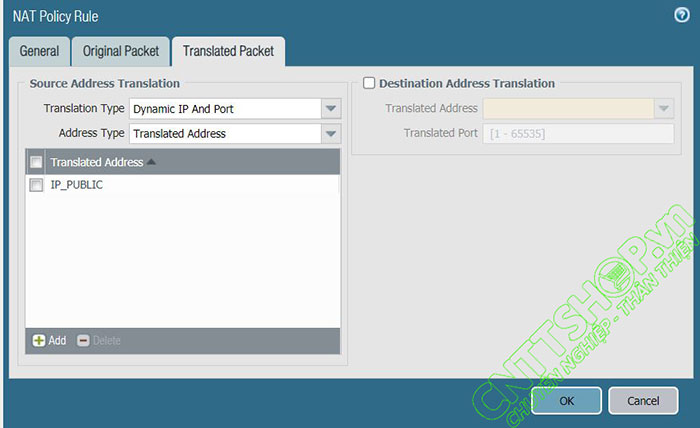

Chọn tab Translated Packet

- Translation Type: Dynamic IP And Port

- Address Type: translated Address và add objects IP_PUBLIC

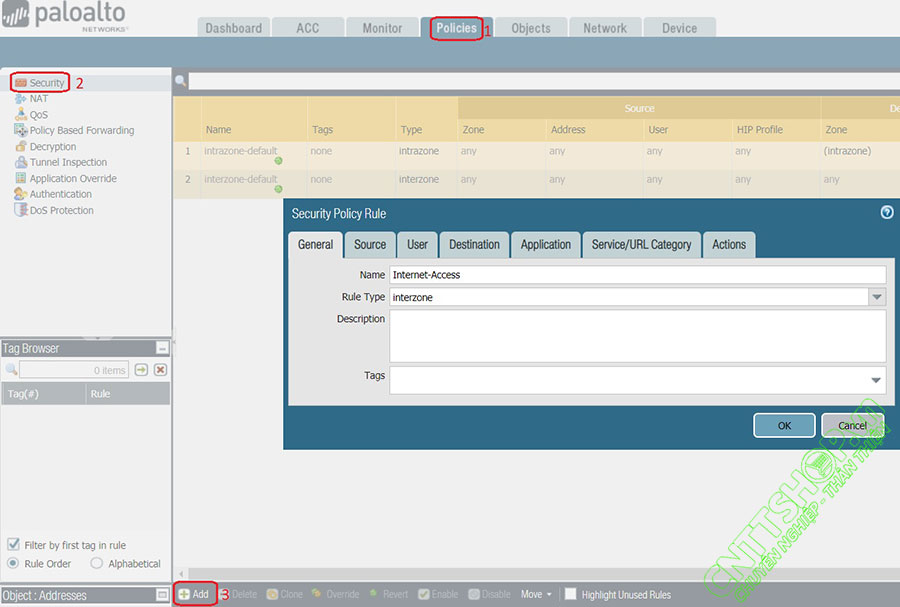

Cấu hình Policy cho phép truy cập Internet

Truy cập Policies > Security, chọn Add:

- Name: đặt tên cho policy

- Rule Type: chọn Interzone để tạo policy giữa các zone khác nhau. Intrazone là policy cho các mạng cùng zone.

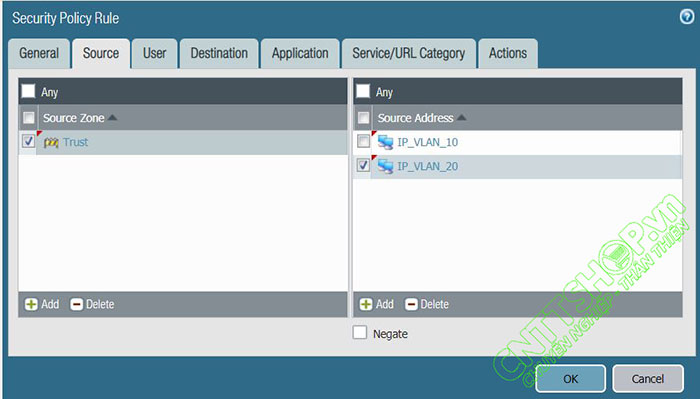

Chọn tab Source cho Policy:

- Source Zone: Add zone Trust

- Source Address: Add 2 address là IP_VLAN_10 và IP_VLAN_20

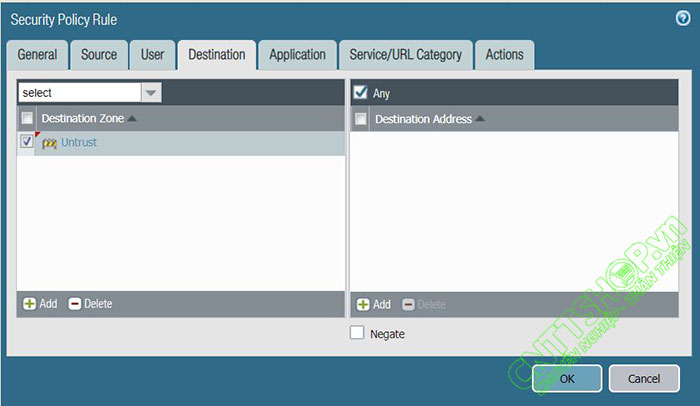

Chọn Tab Destination, add zone Untrust và destination Address là Any.

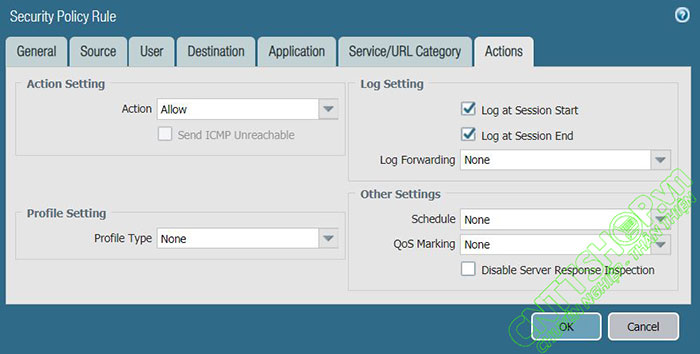

Trong tab Actions, chọn action là Allow để cho phép 2 VLAN ra Internet

Với các tab User, Application, Service/URL Category mình đang để any. Các bạn có thể giới hạn dịch vụ tùy theo nhu cầu của từng công ty.

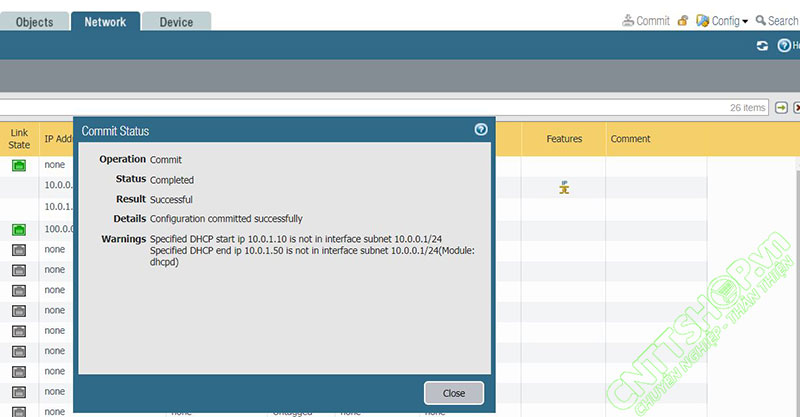

Sau khi cấu hình xong, các bạn cần commit để áp dụng cấu hình cho Firewall.

Cấu hình trên Router ISP

Trên Router ISP mình cấu hình IP cho cổng kết nối xuống FW làm Next-Hop và 1 interface loopback 0 có IP là 8.8.8.8 để giả lập internet cho bài lab

|

Router>enable |

Cấu hình Switch Core

Switch core với cổng Eth0/2 kết nối lên Firewall được cấu hình Trunk, cổng Eth0/0 cấu hình access vlan 20 và cổng Eth0/1 được cấu hình access vlan 10:

| Switch>en Switch#configure terminal Switch(config)#hostname SW-Core SW-Core(config)#vlan 10 SW-Core(config-vlan)#vlan 20 SW-Core(config-vlan)#exit SW-Core(config)#interface e0/2 SW-Core(config-if)#switchport trunk encapsulation dot1q SW-Core(config-if)#switchport mode trunk SW-Core(config-if)#switchport trunk allowed vlan 10,20 SW-Core(config-if)#exit SW-Core(config)#interface e0/1 SW-Core(config-if)#switchport mode access SW-Core(config-if)#switchport access vlan 10 SW-Core(config)#interface e0/0 SW-Core(config-if)#switchport mode access SW-Core(config-if)#switchport access vlan 20 SW-Core(config-if)#end SW-Core# |

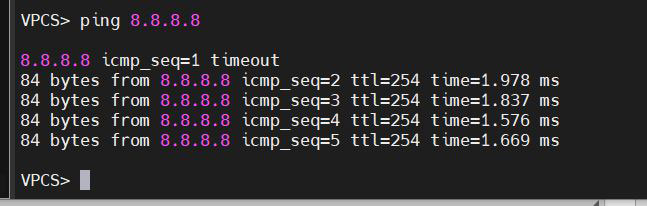

Kiểm tra kết nối internet

Trên PC thuộc VLAN 10, ping đến địa chỉ IP 8.8.8.8 để kiểm tra kết nối

Như vậy là chúng ta đã cấu hình thành công mô hình mạng sử dụng Firewall Palo Alto cho 2 VLAN kết nối Internet. Nếu các bạn có bất kỳ thắc mắc nào hoặc yêu cầu hướng dẫn cấu hình các tính năng khác trên Firewall Palo Alto, vui lòng comment bên dưới bài viết, CNTTShop sẽ trả lời trong thời gian sớm nhất.

Chúc các bạn thành công!

.png)

.png)

Bình luận bài viết!

Chào anh, hiện tại CNTTShop chưa có mô hình IPv6 thực tế để hướng dẫn cấu hình IPv6 trên Palo Alto, trong thời gian tới CNTTShop sẽ làm video để hướng dẫn cấu hình phần này. Anh có thể tham khảo các bước để cấu hình IPv6 ra internet nhé: Assign IPv6 addresses > Configure NDP Proxy > Configure RDNSS options > Configure a default route > Configure NPTv6 Policy > Configure Security Policy. Các bước cấu hình có thể thay đổi tùy theo mô hình cụ thể.

Bên em chỉ chuyên phân phối thiết bị mạng chứ không đào tạo ạ. Nếu mua sản phẩm của CNTTShop, anh có thể liên hệ kỹ thuật để được hỗ trợ.

Cảm ơn anh!. Nếu có bất kỳ thắc mắc nào, anh vui lòng liên hệ Hotline hỗ trợ kỹ thuật để được giải đáp.