Hướng dẫn cấu hình Firewall Cisco FPR 1000 Series phiên bản FTD

Trong bài viết này, mình sẽ hướng dẫn các bạn cấu hình 1 số tính năng cơ bản trên dòng firewall Cisco Firepower 1000 Series, bao gồm các mã FPR1010, 1120, 1140 và 1150 chạy firmware FTD: cấu hình VLAN, quay PPPoE, DHCP Server, Policy, NAT rule để người dùng có thể truy cập được internet.

- Tổng quan về Cisco Firepower 1000 FTD Series

- Kết nối và truy cập vào Firewall

- Mô hình kết nối

- Cấu hình quay PPPoE trên Cisco FPR1000

- Cấu hình DNS Server

- Cấu hình IP cho cổng Inside và DHCP Server

- Cấu hình Security Zones

- Cấu hình Object

- Cấu hình Policy cho mạng LAN truy cập Internet

- Cấu hình NAT rule

- Triển khai cấu hình xuống Firewall

Tổng quan về Cisco Firepower 1000 FTD Series

Dòng Firepower 1000 Series sẽ có 2 loại firmware là ASA và FTD. Với firmware ASA thì các bạn sử dụng ASDM để cấu hình tương tự như dòng firewall cũ, ASA chỉ hỗ trợ các tính năng firewall cơ bản. Nghĩa là các bạn chỉ lọc được dựa trên địa chỉ IP, MAC, và port dịch vụ, không có các tính năng về Threat Defense. Còn nếu các bạn cần các tính năng yêu cầu License như Antivirut, lọc ứng dụng, lọc web, IPS, thì các bạn sẽ cần phải chọn sang dòng FTD.

Khi đặt hàng các bạn sẽ thấy có 2 mã khác nhau tương ứng với 2 firmware khác nhau. Ví dụ dòng FPR1010 sẽ có 2 mã là FPR1010-ASA-K9 chạy firmware ASA, và FPR1010-NGFW-K9 chạy firmware FTD.

Các bạn hoàn toàn có thể cài đặt lại để chuyển đổi giữa 2 firmware này, việc chuyển đổi thì cũng tương đối đơn giản thôi. Tuy nhiên nếu mua mới thì các bạn nên chọn trước để tránh mất thời gian.

Cisco FPR1000 Series chạy FTD cũng có nhiều cách quản trị khác nhau, thông qua CLI, giao diện web local, hoặc trên các giải pháp quản trị tập trung như FMC hoặc Cisco Defense Orchestrator Cloud. Giao diện CLI thì khá khó để cấu hình. FMC hoặc Cloud thì yêu cầu các bạn cần mua thêm license hoặc thiết bị để xây dựng hệ thống quản trị tập trung. Nên mình sẽ hướng dẫn các bạn cấu hình trên giao diện web local.

Kết nối và truy cập vào Firewall

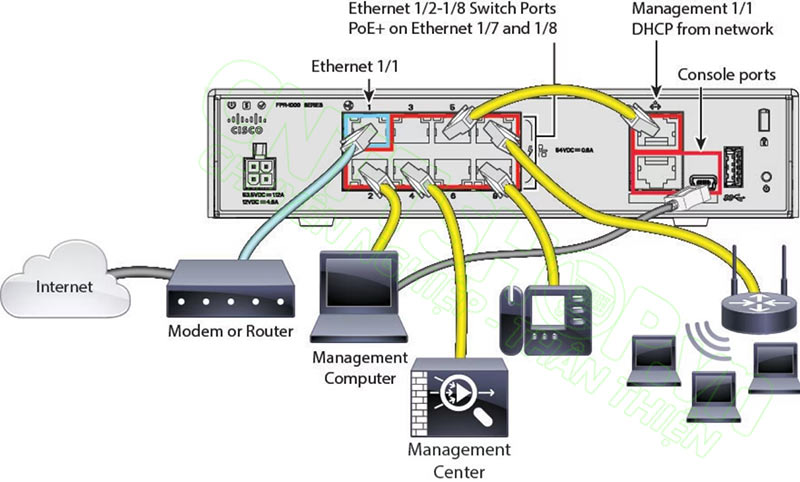

Đầu tiên các bạn cần nắm được cách kết nối dây mạng. Các sản phẩm thuộc dòng Firepower 1000 series đều có chung cách thiết kế về cổng và cách kết nối cũng tương tự nhau. Đây là mô hình chung cho toàn bộ dòng này.

Dây console thì là tùy chọn, dòng FTD này giao diện dòng lệnh sẽ tương đối khác nên nếu các bạn không làm quen thì sẽ rất khó để tiếp cận. Với Firmware FTD thì các bạn nên dùng giao diện web, CLI chỉ dùng khi debug, thay đổi firmware hoặc xử lý sự cố.

Đối với cổng quản trị (Management1/1) thì nếu các bạn có VLAN quản trị riêng thì có thể kết nối vào cổng này và đặt IP tương ứng. Mặc định thì cổng này sẽ nhận IP từ DHCP server hoặc sử dụng IP 192.168.45.45. Các bạn có thể truy cập vào giao diện web thông qua IP của cổng này cũng được.

Có 1 lưu ý là Firewall sẽ sử dụng IP của cổng quản trị này để kết nối lên Cloud, nên bắt buộc các bạn sẽ cần phải làm cho cổng này có Internet nếu muốn kích hoạt license. Trong trường hợp sử dụng VLAN quản trị riêng, các bạn sẽ kết nối cổng này vào switch quản trị và đảm bảo VLAN quản trị có thể ra được Internet. Nếu không có VLAN quản trị riêng, các bạn sẽ kết nối cổng này vào 1 trong các cổng Inside (cổng từ 2 đến 8), khi đó cổng quản trị sẽ nhận IP thuộc dải Inside và truy cập internet theo dải Inside này.

Các cổng được khoanh đỏ phía bên trái (từ cổng 2 đến 8) là các cổng Inside. Mặc định thì tất cả các cổng từ cổng 2 trở đi sẽ thuộc VLAN 1 IP dải 192.168.95.0/24, và có nameif là inside, các bạn cắm thiết bị vào cổng nào cũng được. Khi các bạn cắm máy tính vào các cổng inside được khoanh đỏ thì máy tính sẽ nhận IP dải 192.168.95.0/24, và chúng ta có thể truy cập vào firewall thông qua địa chỉ IP mặc định của Firewall là 192.168.95.1.

Cổng 1 (Ethernet 1/1) mặc định trên tất cả các mã thuộc dòng Firepower sẽ là cổng kết nối ra Internet, đã được cấu hình sẵn nameif là outside và có biểu tượng quả địa cầu phía trên, là biểu tượng của internet. Các bạn có thể sử dụng luôn cổng này để nối ra Internet, hoặc có thể cấu hình cổng khác đều được. Nếu sử dụng mặc định thì chúng ta sẽ giảm được kha khá các bước cấu hình.

Tóm tắt lại thì cổng 1 các bạn sẽ nối ra internet, từ cổng 2 trở đi cắm xuống LAN, máy tính và sang cổng quản trị là được.

Trên máy tính các bạn để nhận DHCP thì máy tính sẽ nhận được IP. Trong trường hợp máy tính không nhận được IP, thì các bạn có thể đặt IP trên máy cùng dải 192.168.95.0/24 là được.

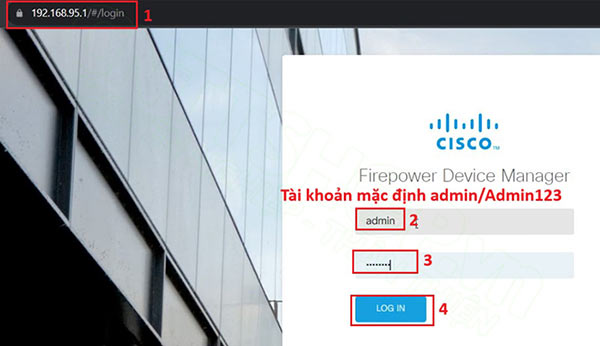

Sau đó các bạn mở trình duyệt web và truy cập vào IP mặc định 192.168.95.1 bằng HTTPS, đăng nhập với tài khoản mặc định là admin, mật khẩu là Admin123.

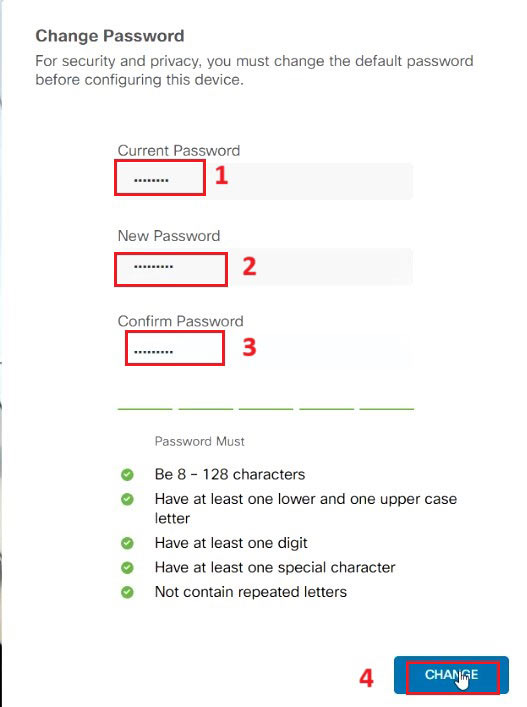

Nhấn Accept. Firewall sẽ yêu cầu chúng ta đổi tài khoản mặc định, các bạn nhập password mới vào. Password mới cần match với các quy tắc của Cisco, khi nào các bạn thấy phía dưới tích xanh hết là được.

Như vậy là các bạn đã truy cập được vào trang quản trị của Firewall.

Mô hình kết nối

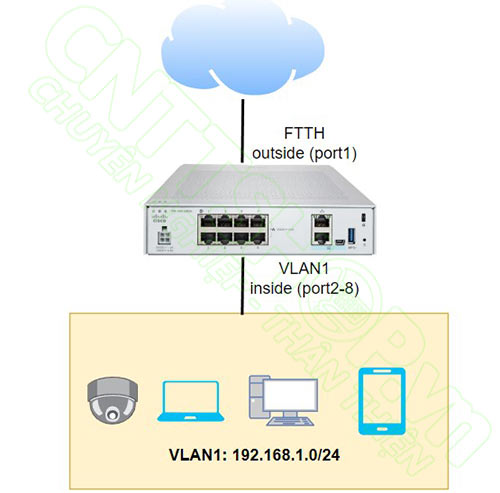

Do có nhiều mô hình triển khai và thiết kế mạng khác nhau, nên mình sẽ sử dụng mô hình đơn giản nhất này để các bạn có thể làm quen các bước cấu hình của dòng firewall này.

Mô hình của mình gồm 1 đường Internet FTTH sẽ được cắm vào cổng outside mặc định là port 1.

Cổng MGMT mình sẽ nối vào 1 trong các cổng Inside để lấy kết nối Internet. Trong trường hợp không cần active license, và không có dải mạng quản trị riêng thì các bạn không cần dùng đến cổng MGMT này. Phần active license mình sẽ hướng dẫn trong 1 bài viết khác nên mình cắm vào cho full mô hình thôi.

Mình sẽ sử dụng luôn VLAN 1 mặc định, nên các cổng từ 2 đến 8 sẽ thuộc VLAN 1, dải IP thì mình sẽ đổi sang dải 192.168.1.0/24. Với mô hình này thì các bạn chỉ cần cấu hình Firewall là toàn bộ client phía dưới sẽ có mạng, switch các bạn không cần cấu hình.

Với mô hình này thì chúng ta sẽ có 1 số bước cơ bản sau:

- Cấu hình quay PPPoE trên Port 1.

- Cấu hình DNS Group cho các dịch vụ nội bộ và cấp phát DNS cho người dùng thông qua DHCP server.

- Cấu hình IP cho cổng Inside và DHCP Server để cấp IP cho mạng LAN bên dưới.

- Cấu hình Security Zones.

- Cấu hình Object và Policy cho mạng LAN truy cập Internet.

- Cấu hình NAT rule để NAT mạng nội bộ ra Internet.

Mình sẽ đi vào chi tiết từng bước.

Cấu hình quay PPPoE trên Cisco FPR1000

Để quay được PPPoE trên Firewall thì đường Internet các bạn cần phải có converter hoặc bridge modem nhà mạng để chuyển từ các đường GPON sang RJ45. Cách đơn giản nhất là các bạn bridge modem, sau đó nối dây LAN từ modem sang Firewall và quay PPPoE trên firewall này.

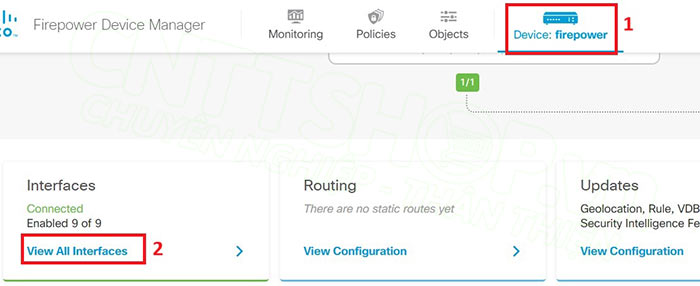

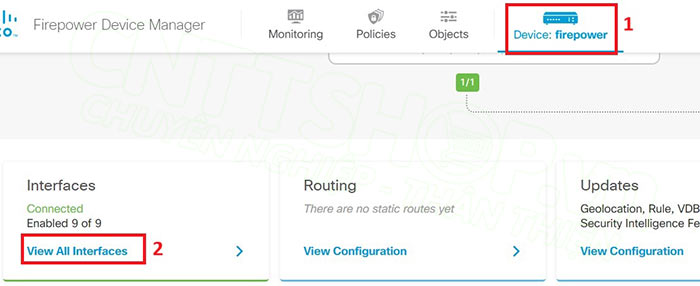

Sau khi phần kết nối OK, các bạn truy cập vào menu Device: firepower > Interface.

Các bạn lưu ý các dòng firewall của Cisco đều yêu cầu nameif trên các cổng layer 3. Mặc định thì cổng 1 đã có nameif là outside, còn VLAN 1 sẽ có nameif là inside. Các cổng layer Layer 3 sẽ có mode là routed, các bạn có thể cấu hình IP, quay PPPoE. Còn cổng Layer 2 sẽ có mode là switch port, các cổng này sẽ cần phải gán vào VLAN cụ thể. Với nameif thì các bạn có thể đổi sang tên khác cũng được, firewall vẫn hoạt động bình thường nhưng nó sẽ có cảnh báo chưa có cổng nào tên inside hoặc outside. Nên các bạn có thể giữ nguyên tên mặc định.

Để cấu hình quay PPPoE trên 1 cổng thì các bạn di chuyển chuột sang phía bên phải của cổng, nhấn nút Edit hình bút chì trong cột Action.

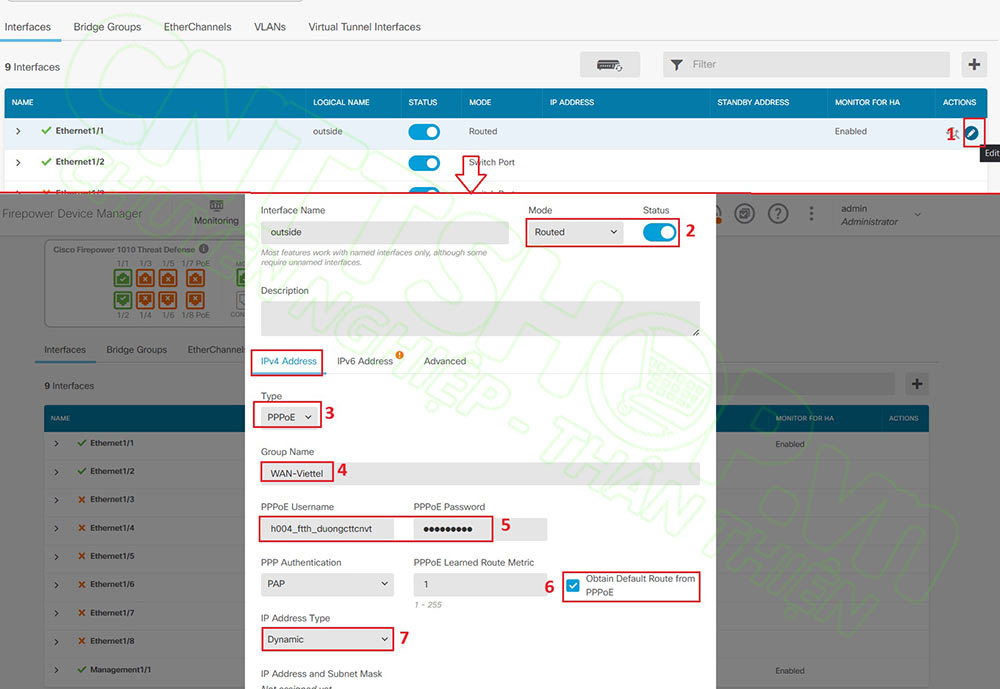

Trong tab Ipv4 Address, cấu hình các thông số để quay PPPoE:

- Type: chọn PPPoE.

- Group Name: nhập tên cho đường PPPoE.

- Nhập tài khoản PPPoE mà nhà mạng cung cấp vào mục PPPoE Username và Password.

- Tích chọn Obtain Default Route from PPPoE để firewall nhận default route qua PPPoE, chúng ta sẽ không cần tạo default route trên firewall nữa.

- Ip Address Type chọn Dynamic, trong trường hợp các bạn thuê đường FTTH là ip tĩnh thì chúng ta vẫn cấu hình IP ở đây là Dynamic nhé, Router của ISP sẽ cấp IP cố định theo cấu hình của họ.

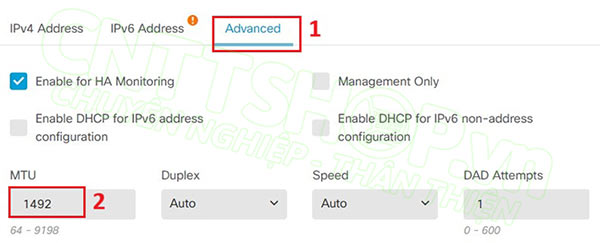

Chuyển sang tab Advanced.

Ở đây có tùy chọn MTU, mặc định sẽ là 1500, các bạn sẽ phải giảm giá trị MTU xuống tùy thuộc vào các bạn có sử dụng thêm các dịch vụ khác trong mạng hay không. Các dịch vụ có đóng gói thêm header vào gói tin thì chúng ta sẽ phải trừ đi header đó để tránh phân mảnh gói tin, gây chậm mạng. Mỗi loại dịch vụ sẽ có độ dài header khác nhau nên các bạn cần phải tìm hiểu trước. Nếu chỉ sử dụng internet thông thường thì MTU các bạn có thể cấu hình là 1492. Nếu sau khi cấu hình xong mà mạng bị chậm thì các bạn có thể giảm tham số này xuống.

Lưu ý: Sau khi nhấn OK thì các bạn cần phải deploy cấu hình xuống thì firewall mới nhận được IP từ PPPoE. Phần Deploy khá lâu nên các bạn có thể cấu hình xong toàn bộ rồi Deploy sau cũng được.

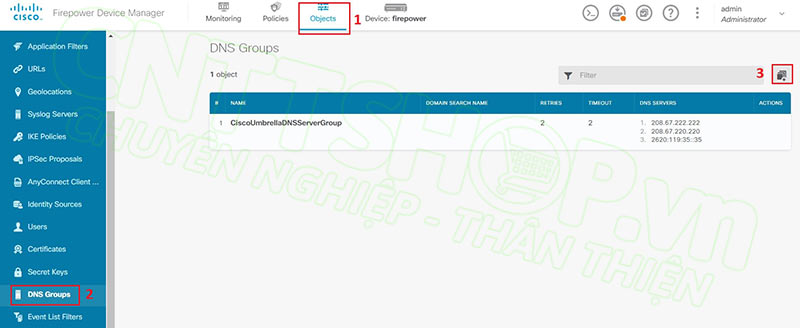

Cấu hình DNS Server

Tiếp theo chúng ta sẽ cấu hình DNS cho thiết bị. DNS này sẽ được sử dụng cho các dịch vụ nội bộ trên Firewall, và cấp phát cho người dùng thông qua DHCP.

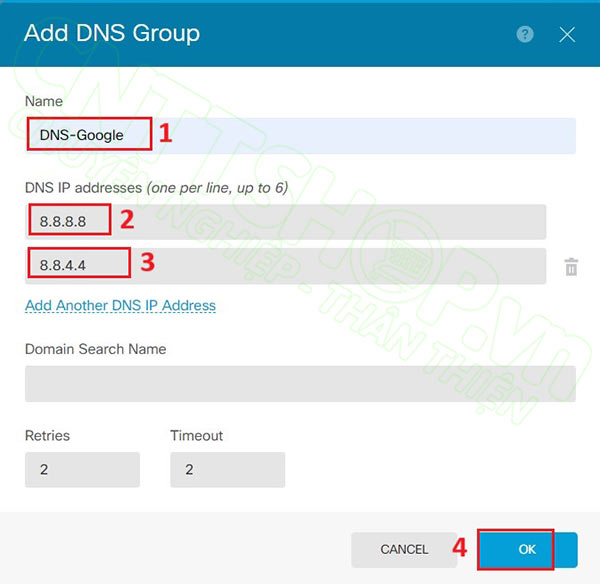

Các bạn truy cập vào menu Objects, kéo xuống dưới tìm mục DNS Groups, click vào icon ở góc bên phải để tạo mới.

Nhập tên và IP của DNS vào, các bạn có thể tạo tối đa 6 Server IP, mình sẽ sử dụng DNS của google.

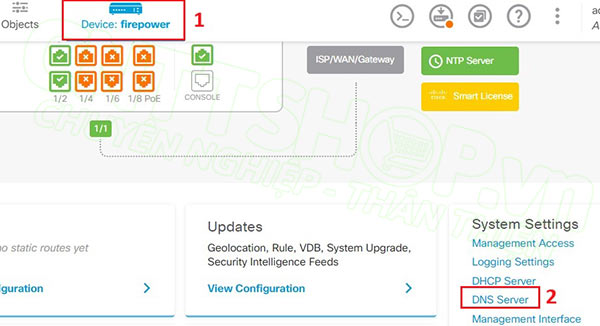

Quay lại menu Device: firepower, các bạn vào menu DNS Server ở phía bên phải.

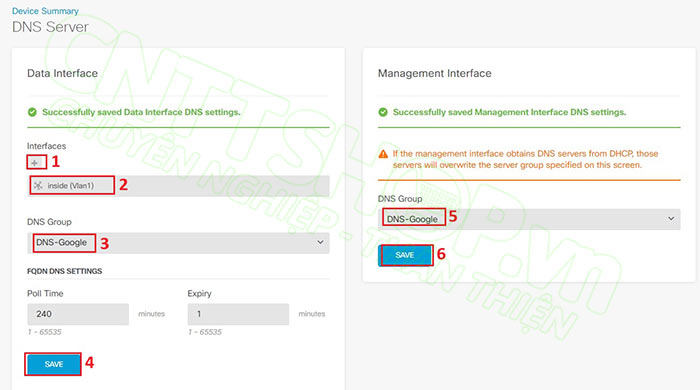

Sau đó các bạn cấu hình DNS Server cho 2 cổng Inside và management.

Trong phần Data Interface, nhấn dấu + ở mục Interfaces, và chọn cổng inside (VLAN 1). Bên dưới các bạn chọn DNS Group mà các bạn vừa tạo ở bước trước.

Tương tự Management Interface các bạn cũng chọn sang group này. Management Interface sẽ được sử dụng để kết nối lên cloud để active license khi các bạn cấu hình smart license.

Nhấn Save.

Cấu hình IP cho cổng Inside và DHCP Server

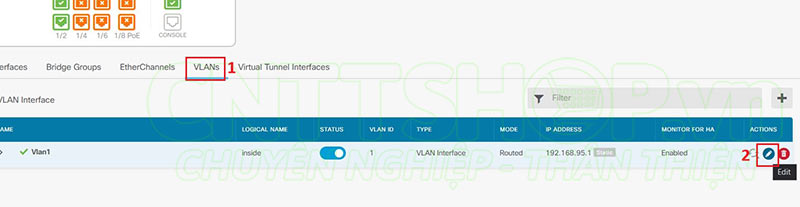

Tiếp theo chúng ta sẽ cấu hình IP và DHCP Server cho mạng LAN bên dưới. Các bạn vào menu Device: firepower > Interfaces.

Chuyển sang tab VLANs, nhấn biểu tượng Edit để cấu hình.

Chuyển sang tab Ipv4 Address và đổi lại IP sang dải mạng mà các bạn sử dụng.

Các bạn cũng cần edit lại dải IP DHCP cấp cho người dùng ở đây. Mình sẽ đổi sang dải 192.168.1.0/24.

Các bạn chưa deploy thì chúng ta vẫn có thể truy cập được thông qua IP 192.168.95.1 bình thường, sau khi deploy thì chúng ta sẽ cần truy cập qua IP mới là 192.168.1.1.

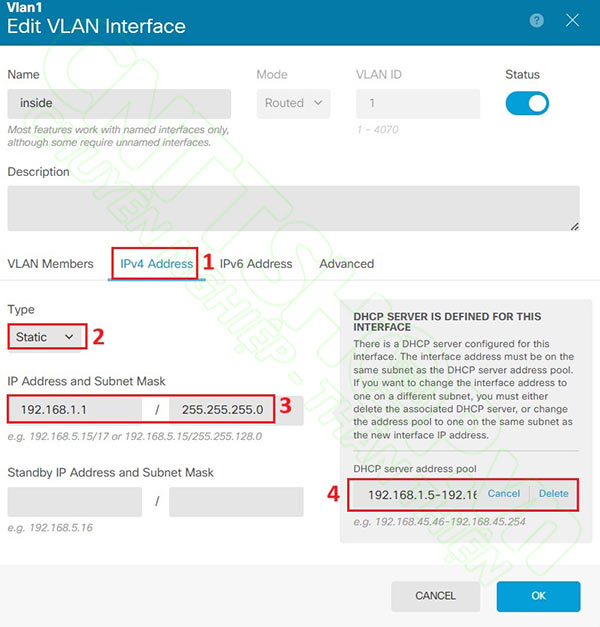

Cấu hình Security Zones

Sau khi cấu hình xong các Interface, chúng ta sẽ add các interface này vào Security Zones. Truy cập vào menu Objects > Security Zones.

Mặc định Firewall đã tạo sẵn 2 zones cho inside_zone và outside_zone. Các bạn có thể tạo thêm nếu có nhu cầu, ví dụ DMZ cho server chẳng hạn. Khi có nhiều zone thì nếu muốn chặn hay cho phép truy cập giữa các IP thuộc các zone khác nhau, các bạn tạo policy với địa chỉ nguồn và đích tương ứng là được.

Mình sẽ edit 2 zones mặc định.

Nhấn dấu + ở phần Interfaces và add cổng vào. Zone Inside mình sẽ add cổng Inside là VLAN 1 vào. Tương tự zone Outside mình sẽ add cổng outside là cổng WAN quay PPPoE vào.

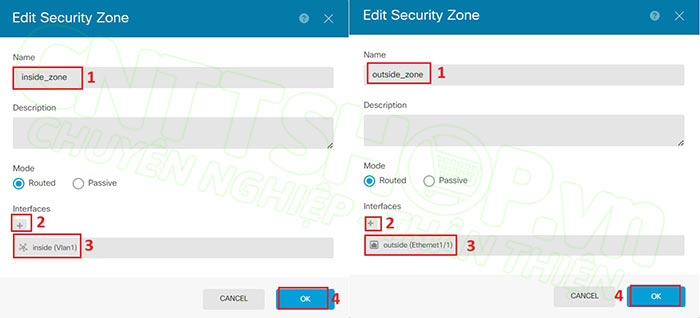

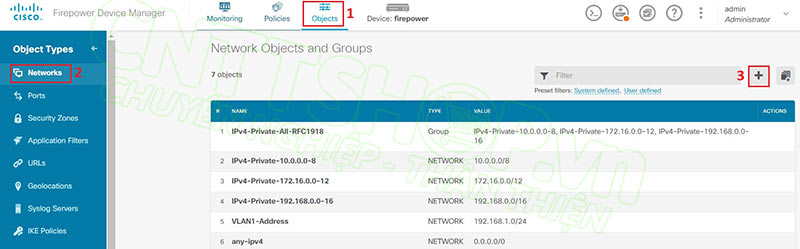

Cấu hình Object

Tiếp theo chúng ta sẽ tạo các Object để định nghĩa xem đối tượng nào sẽ được áp dụng vào policy và các dịch vụ khác.

Objects sẽ là nơi các bạn định nghĩa các đối tượng để đưa vào policy, các đối tượng ở đây sẽ là dải IP, 1 địa chỉ IP của 1 người dùng, theo tên miền để chúng ta có thể cho phép hoặc chặn theo các đối tượng này. Objects có thể sử dụng như địa chỉ IP nguồn hoặc đích. Các bạn có thể tạo tùy nhu cầu. Ví dụ các bạn muốn chặn người dùng truy cập vào dantri.com.vn, thì các bạn sẽ tạo object theo domain dantri.com.vn, và đưa object này vào phần destination của policy với action là deny, thì khi đó người dùng sẽ không truy cập được, đơn giản vậy thôi.

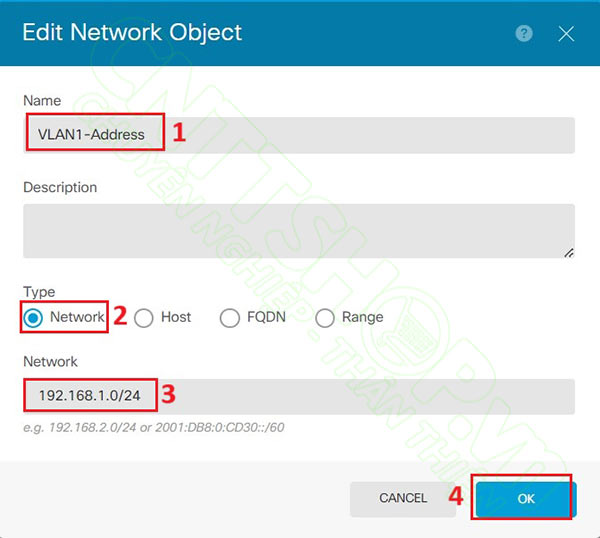

Các bạn vào menu Objects > Networks, nhấn dấu + để tạo.

Mình cần cho dải mạng LAN thuộc VLAN 1 ra internet nên mình sẽ tạo 1 objects là dải IP mạng LAN của VLAN 1. Chọn Type là Network và nhập dải IP vào.

Ngoài ra thì có 3 tùy chọn để các bạn tạo objects:

- Các bạn chọn Host khi muốn tạo policy cho 1 người dùng cụ thể.

- FQDN là theo tên miền, các bạn nhập tên miền vào, Firewall sẽ sử dụng DNS để phân giải tên miền ra thành các IP, khi đó DNS phân giải ra IP nào thì Firewall sẽ chặn hoặc cho phép IP đó.

- Range là các bạn tạo theo các IP liên tiếp, ví dụ từ IP 192.168.1.10 đến 192.168.1.100 chẳng hạn.

Nhấn OK để tạo.

Nếu có nhiều Objects khác nhau nhưng cùng chung chính sách, thì các bạn có thể nhấn vào biểu tượng bên cạnh dấu + để tạo Object Group. Sau đó add các Objects vào đây là được. Khi cấu hình policy thì chúng ta chỉ cần chọn Objects Group cho đơn giản hóa cấu hình.

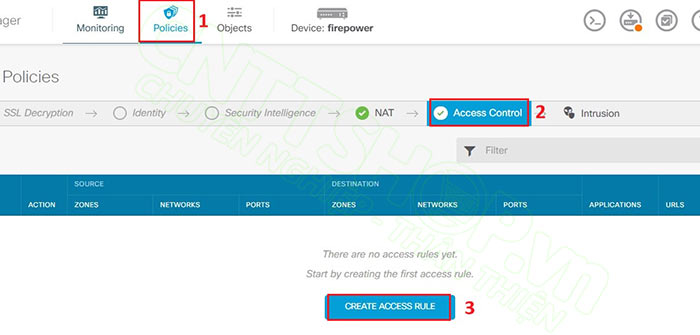

Cấu hình Policy cho mạng LAN truy cập Internet

Sau khi tạo xong Objects, các bạn vào menu Policies để tạo các chính sách cho người dùng. Policies sẽ cho phép chúng ta chặn hoặc cho phép người dùng theo địa chỉ IP nguồn và IP đích. Nhấn Create access rule.

Sau đó các bạn nhập đầy đủ thông tin về Source và Destination để định nghĩa loại traffic.

- Title: Đặt tên cho rule, các bạn đặt sao cho chúng ta dễ xác định được chức năng của rule thông qua tên này.

- Action các bạn Allow hoặc Deny để cho phép hoặc chặn, mình sẽ chọn Allow để cho phép VLAN 1 ra internet.

- Source:

- Zones chọn inside_zone.

- Networks chọn Object mà các bạn đã tạo cho VLAN 1, hoặc các bạn chọn any ở đây cũng không sao. Tuy nhiên với Firewall thì các bạn nên giới hạn theo đúng mục đích của mình, không nên cấu hình là ANY ANY.

- Ports là các port layer 4 để phân biệt dịch vụ, truy cập internet thì các bạn chọn ANY.

- Destination:

- Zones sẽ là outside_zone.

- Đối với truy cập Internet thì Networks sẽ là any

- Ports cũng là ANY.

Nhấn OK để tạo

Policy chỉ đơn giản vậy thôi, các bạn xác định xem địa chỉ nguồn là gì, đích là gì và action tương ứng. Ví dụ các bạn tạo policy chặn 1 người dùng truy cập vào 1 website trên server nội bộ, thì source sẽ là IP của máy tính đó, destination là IP của server, dịch vụ sẽ là HTTPS port 443 hoặc HTTP port 80, action là DENY. Những policy chi tiết các bạn đặt phía trên là được, chúng ta sẽ thay đổi thứ tự bằng chỉ số Order là xong.

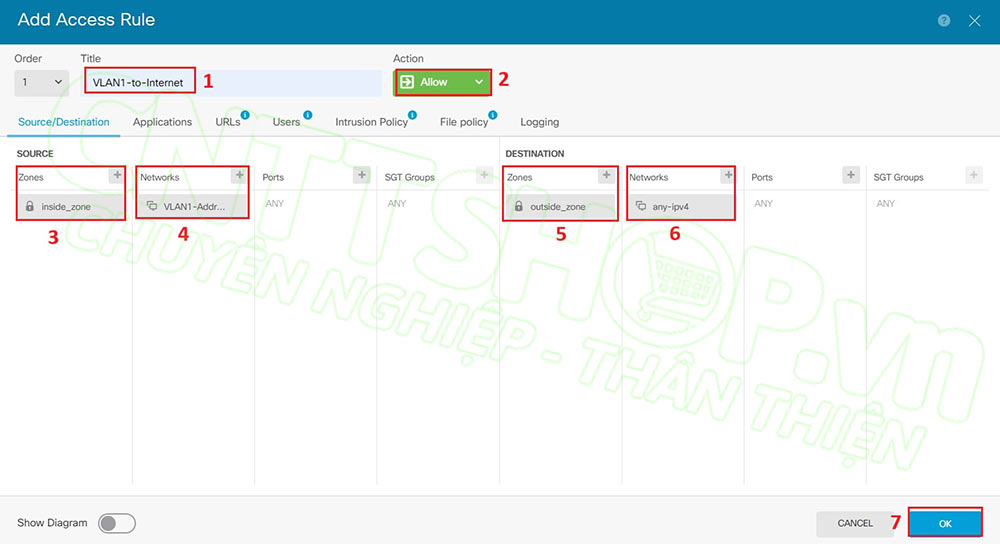

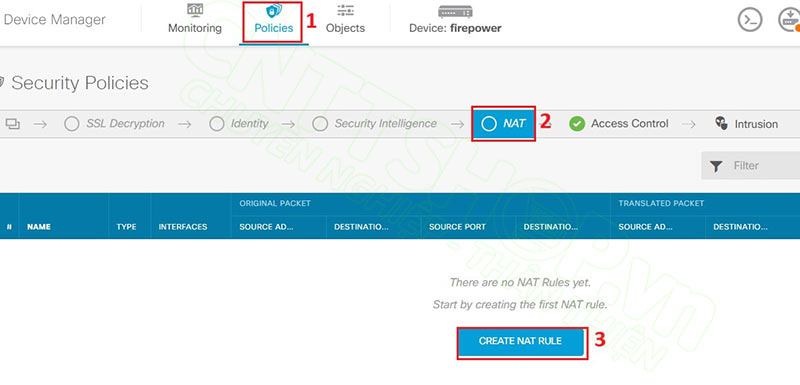

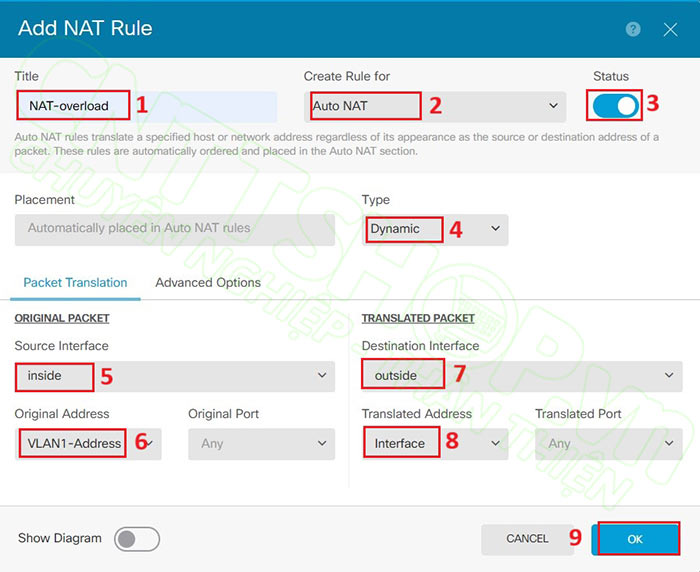

Cấu hình NAT rule

Cuối cùng chúng ta sẽ cấu hình NAT overload để cho người dùng nội bộ truy cập internet thông qua IP WAN mà chúng ta nhận được khi quay PPPoE.

Vẫn trong menu Policies, các bạn click sang thẻ NAT ở bên cạnh, nhấn Create NAT rule.

Sau đó nhập thông tin để NAT mạng nội bộ ra cổng outside.

- Title: nhập tên cho NAT rule.

- Create Rule for: chọn Auto NAT.

- Tích chọn Status sang Enable để bật NAT rule này.

- Type: chọn Dynamic.

- Source Interface: chọn cổng Inside (VLAN 1).

- Original Address: các bạn có thể chọn dải địa chỉ VLAN 1 hoặc để any đều được.

- Destination Interface: chọn cổng outside (cổng wan).

- Còn các mục khác thì các bạn để any.

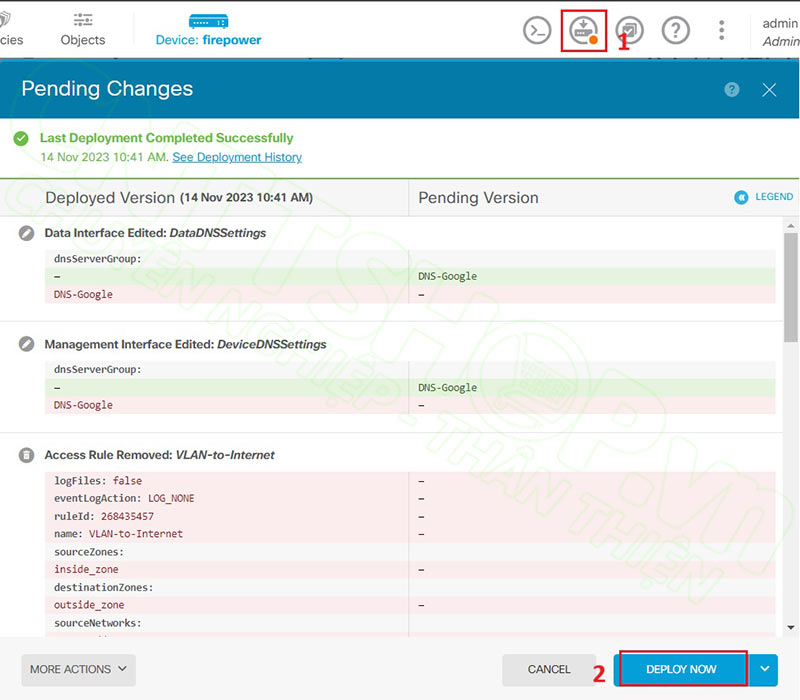

Triển khai cấu hình xuống Firewall

Sau khi cấu hình hoàn tất thì các bạn nhấn vào biểu tượng Deployment ở phía trên, nhấn Deploy Now để triển khai cấu hình xuống firewall.

Các bạn có thể theo dõi ở menu Task List bên cạnh Deployment, nó sẽ mất vài phút, chúng ta cần chờ cho quá trình này thực hiện xong.

Sau khi deploy phần IP xong thì các bạn sẽ không truy cập được qua IP 95.1, mà các bạn sẽ cần phải đổi sang dải IP mà các bạn đã cấu hình cho VLAN 1. Các bạn có thể để máy tính nhận DHCP cũng được, vì chúng ta đã cấu hình DHCP server trên Firewall.

OK Như vậy là mình đã hướng dẫn các bạn cấu hình cơ bản dòng firewall Firepower 1000 series của Cisco để mạng nội bộ có thể truy cập được internet. Nếu các bạn có thắc mắc hay góp ý nào thì hãy để lại comment để mọi người cùng trao đổi nhé.

Chúc các bạn thành công!

.png)

.jpg)

Bình luận bài viết!

Được anh nhé. Tuy nhiên transparent mode trên FTD sẽ có khái niệm khác, mục đích vẫn là tạo ra kết nối Layer 2 qua firewall, trên FTD là khái niệm Bridging. Anh có thể tham khảo thêm trong link: https://www.cisco.com/c/en/us/td/docs/security/firepower/70/configuration/guide/fpmc-config-guide-v70/transparent_or_routed_firewall_mode_for_firepower_threat_defense.html

Bạn có thể cấu hình lại MTU, hoặc upgrade firmware lên bản mới để thử lại.