Hướng dẫn cấu hình HA trên firewall Cisco FTD Series

Trong bài viết này, mình sẽ hướng dẫn các bạn cấu hình High-Availability (HA) trên các dòng firewall Cisco phiên bản OS FTD. Các dòng Firewall FTD đều có chung cách cấu hình, do vậy các bạn có thể áp dụng với tất cả các dòng firewall FPR Series như FPR1000, FPR2100, FPR3100…

Tổng quan về HA trên Firewall Cisco FTD

Với phiên bản FTD thì firewall chỉ hỗ trợ cơ chế HA Active-Standby. Nếu các bạn check trong datasheet có ghi firewall hỗ trợ Active-Active và Active-Standby, thì Active-Active là cơ chế trên firewall chạy OS là ASA multi-context, còn FTD thì chỉ hỗ trợ Active-Standby.

Khi đó 1 firewall sẽ là Active và xử lý lưu lượng mạng. Thiết bị Standby sẽ không chủ động chuyển lưu lượng, mà chỉ đồng bộ hóa cấu hình và các thông tin về trạng thái từ thiết bị Active. Trạng thái thiết bị được monitor sẽ bao gồm cả hardware, interface, software và trạng thái môi trường như nhiệt độ… Nếu có 1 trong các thành phần được monitor bị lỗi, thiết bị Active sẽ chuyển sang trạng thái Standby, và thiết bị Standby ban đầu sẽ chuyển sang Active và tiếp tục xử lý lưu lượng. Trong quá trình này, User sẽ không bị gián đoạn về dịch vụ mạng.

Yêu cầu về High Availability

Để cấu hình được HA, sẽ có 1 số yêu cầu sau:

- Đầu tiên, các thiết bị cần phải cùng model. Đối với các dòng hỗ trợ module thì số lượng module và loại cổng cũng phải giống nhau. Nghĩa là các bạn sẽ phải mua 2 firewall có phần cứng giống hệt nhau.

- Về phần sofware, cả 2 thiết bị phải chạy cùng 1 phiên bản OS, và được quản lý trên cùng 1 nền tảng. Nếu các bạn sử dụng FMC để quản lý thì cả 2 thiết bị phải được add vào FMC. Còn nếu sử dụng FDM quản lý local, thì 2 thiết bị cũng phải cùng hoạt động ở chế độ local.

- Để cấu hình HA thì các bạn nên sử dụng cổng Management để quản trị. Khi đó mỗi firewall sẽ có 1 địa chỉ IP quản lý riêng, và cấu hình trên cổng Management sẽ không được đồng bộ giữa các thiết bị.

- Ngoài ra thì các thiết bị phải có cùng cấu hình về NTP và phải có IP tĩnh trên Interface. Nếu 1 cổng Layer 3 có nameif bất kỳ không có IP tĩnh, thì nút CONFIGURE trong phần High Availability sẽ không hiển thị lên.

- Với dịch vụ Cloud, cả 2 phải được đăng ký trên cùng 1 khu vực, hoặc không đăng ký cloud. Các bạn có thể Register 2 thiết bị vào 2 tài khoản khác nhau, tuy nhiên thì các license, hoặc các tính năng được enable trên 2 firewall phải giống nhau.

Về cơ bản thì chúng ta cần 2 thiết bị giống nhau về cấu hình phần cứng, phiên bản firmware và license. Các interface kết nối giữa 2 Firewall phải giống nhau, Ví dụ cổng 1 trên firewall các bạn kết nối WAN và quay PPPoE, thì các bạn cũng phải cấu hình tương tự trên firewall còn lại. Tốt nhất là các bạn nên cấu hình cơ bản 1 số tính năng, sau đó cấu hình HA, cuối cùng mới cấu hình các tính năng khác.

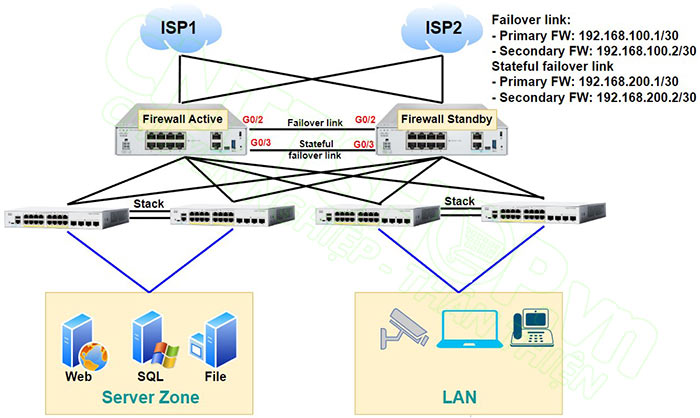

Mô hình kết nối HA trên Cisco FTD

Đây là mô hình mình sẽ sử dụng để cấu hình HA cho firewall.

Mình sẽ sử dụng 2 cổng 7 và 8 trên 2 firewall để làm link HA. Các bạn có thể sử dụng cổng đồng hoặc quang đều được. Hai cổng này chỉ đồng bộ cấu hình và monitor trạng thái 2 firewall, nên các bạn chỉ cần sử dụng link 1G là được, không nhất thiết phải các link tốc độ cao. Chúng ta sẽ sử dụng 2 link, cổng G0/2 là Failover link, và cổng G0/3 link làm Stateful failover link. Các bạn có thể sử dụng 1 link cũng được. Tuy nhiên thì recommend là nên sử dụng 2 link để dự phòng.

Trên 2 link này sẽ yêu cầu 2 dải IP, mình sẽ sử dụng 2 dải 192.168.100.0/30 và 192.168.200.0/30 này và cấu hình cho 2 đầu link.

Còn các đường Uplink và Downlink sẽ tùy thuộc vào từng mô hình, mình sẽ không hướng dẫn trong bài viết này.

Cấu hình HA trên firewall Cisco FTD

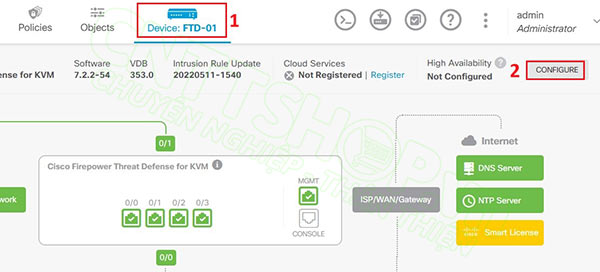

Để cấu hình HA, trên firewall 1, các bạn quay lại menu Device, nhấn CONFIGURE.

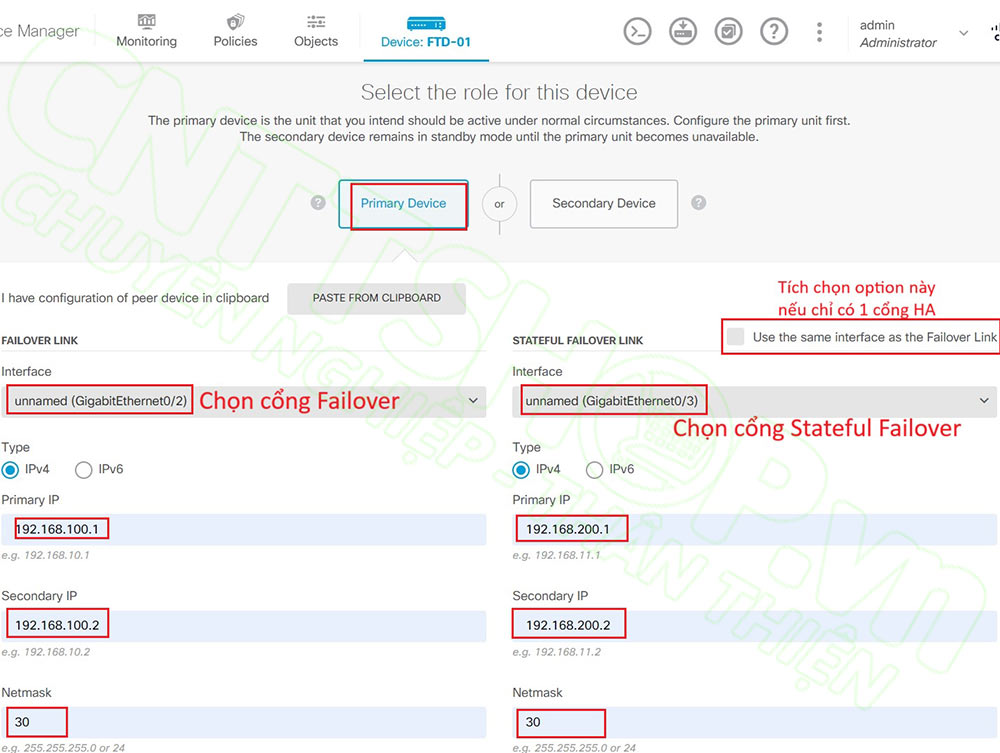

Chọn role của thiết bị là Primary (Active) hoặc Secondary (Standby). Mình sẽ cấu hình Firewall 01 làm Primary.

- Role: chọn Primary Device.

- Trong cột Faiover Link, cấu hình các thông số cho link này:

- Interface: chọn cổng G0/2.

- Sau đó hình IP cho các cổng này, các bạn nhập IP của thiết bị chính và phụ theo đúng thiết kế vào.

- Trong cột Stateful Failover Link, tương tự các bạn cấu hình thông số cho cổng này.

- Interface: chọn cổng G0/3.

- Sau đó cấu hình IP thuộc dải 192.168.200.0/24.

- Nếu chỉ sử dụng 1 link, các bạn tích chọn vào ô Use the same interface as the Failover link là được. Khi đó firewall sẽ sử dụng các thông tin mà các bạn cấu hình cho Failover Link để thiết lập cho Stateful Failover Link.

Nhấn Active HA. Firewall sẽ Deploy cấu hình HA, quá trình này sẽ mất khoảng 1 đến 2 phút.

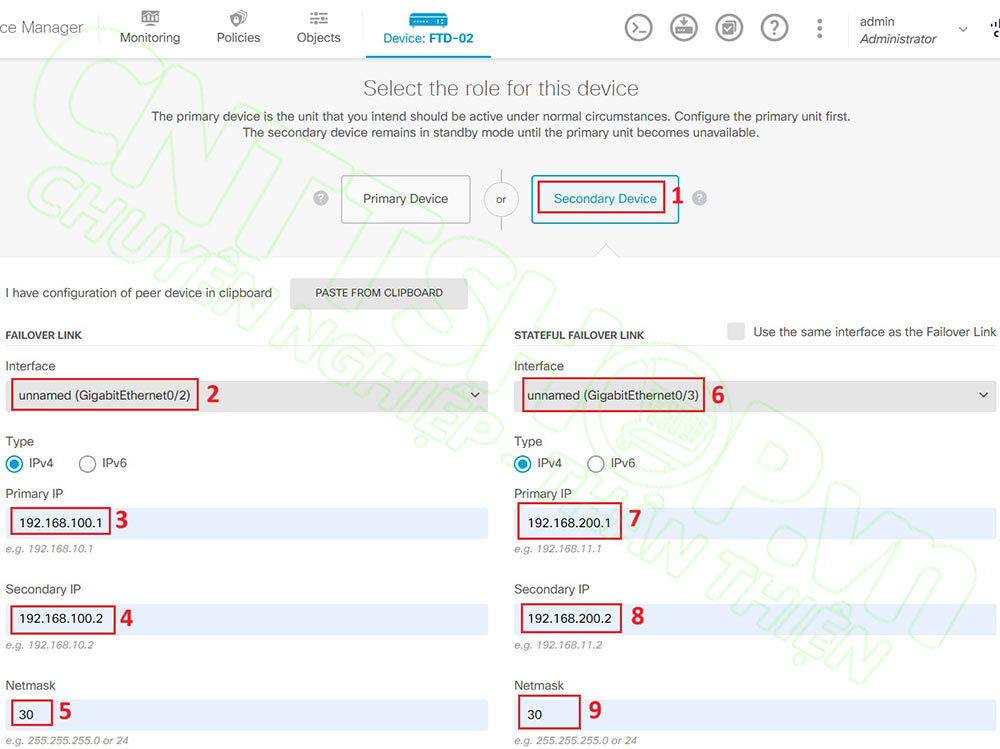

Trong quá trình chờ thì các bạn tiếp tục cấu hình thiết bị Standby. Firewall Standby cũng tương tự như trên thiết bị Active. Các bạn nhấn CONFIGURE trong menu Device và thiết lập các thông số cho firewall Standby. Các thông số này sẽ giống hệt như trên firewall Active, trừ phần role sẽ là Secondary.

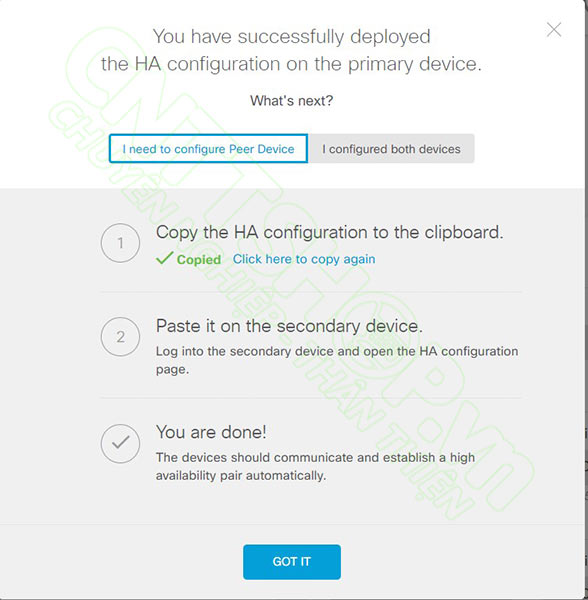

Các bạn chờ 1 lúc để firewall Deploy cấu hình xuống, khi có thông báo You have successfully deployed trên cả 2 firewall là các bạn đã cấu hình thành công.

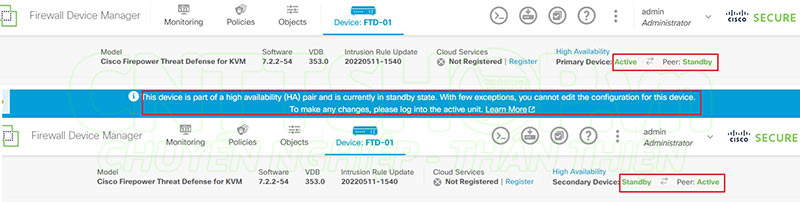

Sau khi cấu hình xong thì firewall Standby sẽ đồng bộ cấu hình từ firewall Active, các bạn chờ 1 lúc để 2 firewall đồng bộ. Sau khi đồng bộ xong firewall sẽ hiện role của các thiết bị lên. Bây giờ nếu Firewall 1 bị lỗi về phần cứng, các đường uplink… thì firewall 2 sẽ chuyển thành active và tiếp tục xử lý lưu lượng.

OK như vậy là mình đã hướng dẫn các bạn cấu hình HA trên firewall Cisco FTD. Nếu các bạn có thắc mắc hay góp ý nào thì hãy để lại comment để mọi người cùng trao đổi nhé.

Chúc các bạn thành công!

.png)

.jpg)

Bình luận bài viết!