Hướng dẫn cấu hình VPN Site to Site trên router Cisco đứng sau NAT

Trong bài viết này, CNTTShop sẽ hướng dẫn các bạn cấu hình VPN Site to Site trên router Cisco khi cả 2 site để đứng sau NAT. Trong trường hợp này chúng ta sẽ sử dụng kỹ thuật NAT Traversal để cho phép kết nối VPN giữa 2 site.

Hãy cùng chúng tôi đi vào tìm hiểu chi tiết ngay sau đây!

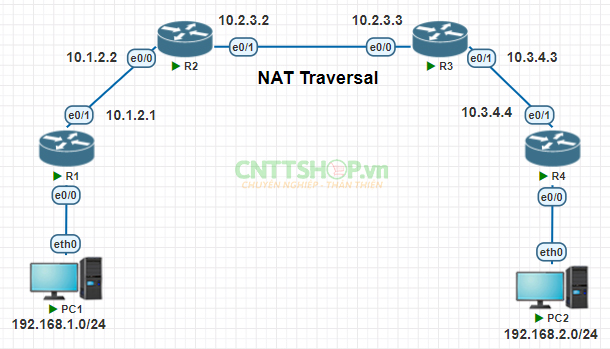

1. Mô hình lab

Trong bài lab này, ta sử dụng 4 router của Cisco trong đó 2 router R2 và R3 đóng vai trò kết nối ra internet. 2 router R1 và R4 đứng sau router ra internet (R2 và R3) sẽ kết nối VPN với nhau. Bài lab được thực hiện trên Pnetlab.

Quy hoạch IP:

| R1 | e0/0: 192.168.1.1/24 e0/1: 10.1.2.1/24 |

| R2 | e0/0: 10.1.2.2/24 e0/1: 10.2.3.2/24 |

| R3 | e0/0: 10.2.3.3/24 e0/1: 10.3.4.3/24 |

| R4 | e0/0: 192.168.2.1/24 e0/1: 10.3.4.4/24 |

2. Cấu hình cơ bản

Bước đầu tiên ta sẽ cấu hình IP trên các cổng của router trên R1

|

R1(config)# interface e0/0 |

>> Đối với 3 router còn lại cấu hình như trên theo quy hoạch IP.

Cấu hình DHCP trên router R1:

|

R1(config)# ip dhcp pool LAN1 |

Cấu hình DHCP trên router R4:

|

R4(config)# ip dhcp pool LAN2 |

Cấu hình static route trên các router:

|

R1(config)# ip route 0.0.0.0 0.0.0.0 10.1.2.2 R2(config)# ip route 0.0.0.0 0.0.0.0 10.2.3.3 R3(config)# ip route 0.0.0.0 0.0.0.0 10.2.3.2 R4(config)# ip route 0.0.0.0 0.0.0.0 10.3.4.3 |

3. Cấu hình VPN

Hướng dẫn cấu hình VPN này ta sử giao thức IPSec để tạo các Tunnel được mã hóa trên Internet.

3.1 Cấu hình VPN trên router R1

Tạo IKE key policy:

|

R1(config)# crypto isakmp policy 1 |

Tạo shared key cho kết nối VPN:

|

R1(config)# crypto isakmp key 123456 address 10.2.3.3 |

Tạo ACL cho VPN:

|

R1(config)# access-list 100 permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255 |

Tạo Transform set VPN:

|

R1(config)# crypto ipsec transform-set MY_TRANSFORM_SET esp-aes 256 esp-sha-hmac |

Tạo cypto-map:

|

R1(config)# crypto map MY_CRYPTO_MAP 10 |

Gán cypto-map trên interface:

|

R1(config)# interface e0/1 |

3.2 Cấu hình VPN trên router R4

Tạo IKE key policy:

|

R4(config)# crypto isakmp policy 1 |

Tạo shared key cho kết nối VPN:

|

R4(config)# crypto isakmp key 123456 address 10.2.3.2 |

Tạo ACL cho VPN:

|

R4(config)# access-list 100 permit ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255 |

Tạo Transform set VPN:

|

R4(config)# crypto ipsec transform-set MY_TRANSFORM_SET esp-aes 256 esp-sha-hmac |

Tạo cypto-map:

|

R4(config)# crypto map MY_CRYPTO_MAP 10 |

Gán cypto-map trên interface:

|

R4(config)# interface e0/1 |

4. Cấu hình NAT Traversal

IPSec VPN sử dụng cổng UDP 500 cho Internet Key Exchange (IKE) để quản lý khóa mã hóa và cổng UDP 4500 cho IPSec NAT-Traversal (NAT-T).

4.1 Cấu hình NAT trên router R2

Cấu hình NAT overload:

|

R2(config)# access-list 1 permit 10.1.2.0 0.0.0.255 |

Add NAT vào interface:

|

R2(config)# interface e0/0 R2(config)# interface e0/1 |

Cấu hình NAT Traversal:

|

R2(config)# ip nat inside source static udp 10.1.2.1 500 10.2.3.2 500 |

4.2 Cấu hình NAT trên router R3

Cấu hình NAT overload:

|

R3(config)# access-list 1 permit 10.3.4.0 0.0.0.255 |

Add NAT vào interface:

|

R3(config)# interface e0/0 R3(config)# interface e0/1 |

Cấu hình NAT Traversal:

|

R3(config)# ip nat inside source static udp 10.3.4.4 500 10.2.3.3 500 |

5. Kiểm tra

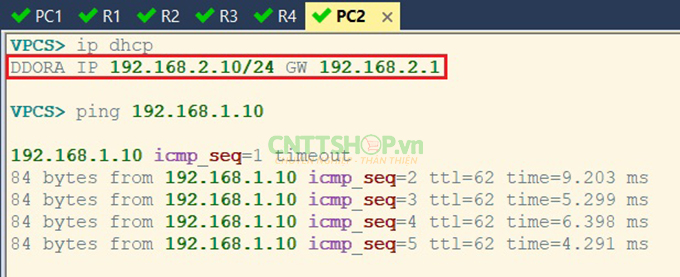

Sau khi cấu hình xong ta tiến hành test ping kiểm tra kết nối giữa 2 site.

Test ping từ PC1 đến PC2 thành công

Test ping từ PC2 đến PC1 thành công

Ta cũng có thể bắt gói tin trên wireshark để chắc chắn rằng kết nối VPN đã được thiết lập giữa 2 site.

Bắt gói tin trên cổng e0/1 R4

Ta đã thấy trên cổng e0/1 của R4 đã có gói ESP (Encapsulated Security Payload) của IPSec, khi ping từ PC1 qua PC2 >> Tức là cấu hình đã chạy OK.

6. Kết luận

Trong 1 số trường hợp, doanh nghiệp có nhiều thiết bị hoặc 1 trường hợp đặc biệt nào đó cần tạo kết nối VPN cho thiết bị đứng sau router ra internet thì việc sử dụng kỹ thuật NAT Traversal là hiệu quả. Chúng ta chỉ cần thêm 1 vài thao tác trên router chính ra internet là có thể chạy VPN ổn định mà không cần chỉnh sửa mô hình mạng của mình.

Nếu có thêm bất cứ thắc mắc nào về các cấu hình hoặc sản phẩm thì hãy liên hệ ngay với chúng tôi để có thêm thông tin. Chúc các bạn thành công!

>> Tham khảo 1 số mẫu router Cisco tại: https://cnttshop.vn/router-cisco

Công Ty TNHH Công Nghệ Việt Thái Dương

VP HN: NTT03, Line1, Thống Nhất Complex, 82 Nguyễn Tuân, Thanh Xuân, Hà Nội.

VP HCM: Số 13, đường 7C, khu phố 4, phường An Phú, TP Thủ Đức, Hồ Chí Minh

Điện Thoại: 0906 051 599

Email: mailto:kd@cnttshop.vn

Website: cnttshop.vn

.png)

.jpg)

Bình luận bài viết!