Hướng dẫn cấu hình cơ bản Firewall Maipu IFW400 Series

Trong bài viết này, mình sẽ hướng dẫn các bạn cấu hình các tính năng cơ bản các dòng Firewall IFW400 series của Maipu, để 1 mạng LAN có thể truy cập được Internet nhé.

Truy cập vào thiết bị

Tất cả các mã Firewall thuộc dòng Maipu IFW400 Series đều hỗ trợ cấu hình bằng cả CLI thông qua cable Console, TELNET hoặc SSH, và giao diện web.

Nếu sử dụng cable console, thì các bạn có thể sử dụng cable console thông thường mà chúng ta hay sử dụng để cấu hình switch Cisco. Thông số truy cập console mặc định:

| Parameter | Giá trị |

| Baud rate | 9600 bit/s |

| Data bit | 8 |

| even-odd check | not have |

| stop bit | 1 |

| data flow control | not have |

| parameter | numeric value |

Chúng ta sẽ cần sử dụng cable console trong các trường hợp firewall bị lỗi không vào được giao diện web, hay các bạn đặt IP sai và sau đó không tìm được, hoặc 1 vài trường hợp xử lý sự cố. Còn thông thường thì chúng ta sẽ cấu hình bằng giao diện web cho đơn giản.

Ở cấu hình mặc định thì cổng mạng đầu tiên, thường có ký hiệu là GE0/0 sẽ có IP mặc định là 10.0.0.1/24, không có DHCP Server. Để truy cập vào giao diện web của firewall thì chúng ta sẽ kết nối máy tính với cổng GE0/0, sau đó đặt IP trên máy tính cùng dải 10.0.0.0/24 là chúng ta sẽ truy cập được.

Các bạn mở trình duyệt web và truy cập vào firewall bằng HTTPS https://10.0.0.1.

| IP mặc định | 10.0.0.1/24 |

| Tài khoản mặc định | admin |

| Mật khẩu mặc định | maipu@1993 |

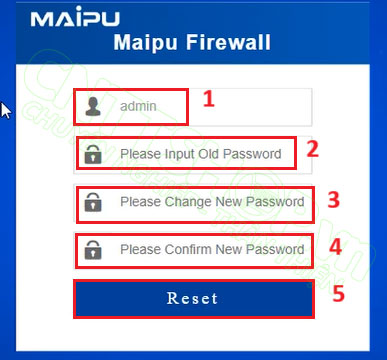

Sau khi đăng nhập lần đầu thì firewall sẽ yêu cầu đổi password, các bạn đặt lại pass theo đúng yêu cầu về độ khó của mật khẩu. Sau đó đăng nhập lại bằng tài khoản mới.

Như vậy là chúng ta đã truy cập được vào giao diện web của firewall Maipu.

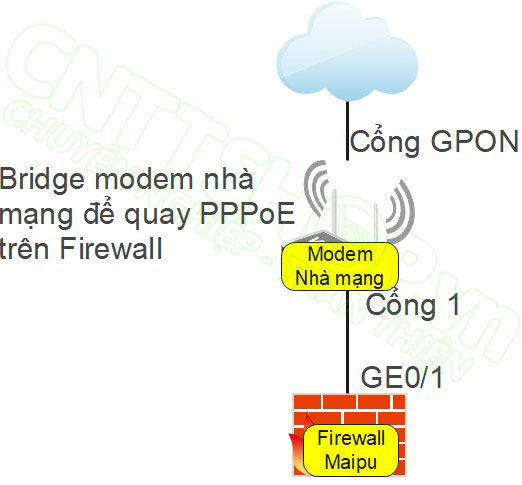

Mô hình lab

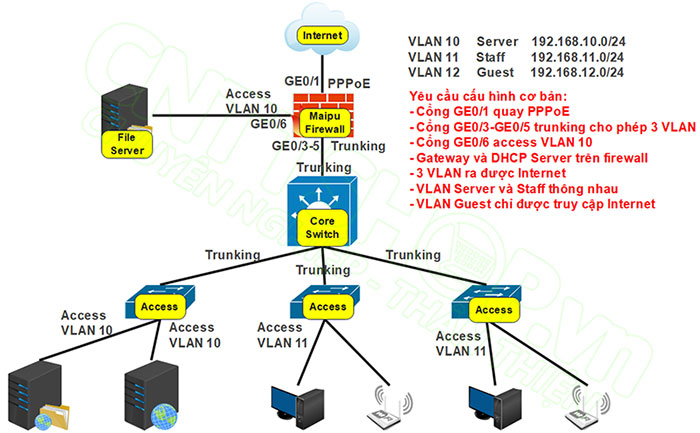

Thực tế triển khai thì chúng ta sẽ có rất nhiều mô hình khác nhau, dựa theo yêu cầu sử dụng. Do vậy trong bài viết này mình sẽ sử dụng 1 mô hình cơ bản nhất để hướng dẫn các bạn. Mô hình này thì firewall Maipu sẽ là thiết bị quay PPPoE trực tiếp để kết nối Internet. Mình chỉ sử dụng 1 đường wan vào cổng GE0/1, còn với các mô hình nhiều đường WAN thì các bạn chỉ cần cấu hình thêm cổng wan và các cấu hình liên quan như policy, NAT, route, còn các wan sẽ tự động cân bằng tải.

Bên dưới mình có 3 VLAN cho Server, Staff và Guest. Gateway và DHCP Server mình sẽ cấu hình trên Firewall. Các cổng từ GE0/3 đến GE0/5 sẽ là cổng trunking để nối xuống switch core. Còn cổng GE0/6 sẽ là cổng access VLAN 10 trong trường hợp các bạn cần cắm 1 thiết bị đầu cuối vào firewall.

Mình sẽ cấu hình policy cơ bản để 3 VLAN có thể truy cập được Internet, VLAN Server và Staff thông nhau, còn VLAN Guest sẽ chỉ được phép truy cập Internet, không truy cập được sang 2 VLAN còn lại. Mình sẽ đi vào chi tiết từng bước cấu hình các dịch vụ cần thiết.

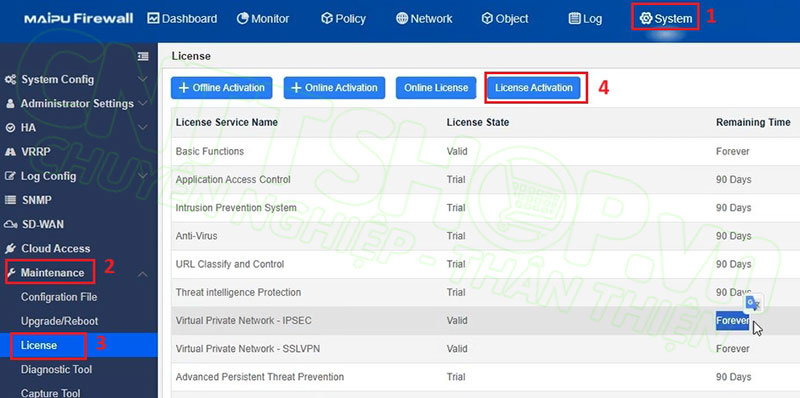

Active License cho Firewall

Đầu tiên, chúng ta sẽ cần phải active License cho Firewall. Các bạn vào menu System > Maintenance > License.

Mặc định thì tất cả các mã Firewall maipu sẽ kèm các chức năng firewall cơ bản và VPN, và license này là vĩnh viễn. Các tính năng khác sẽ cần mua license. Tuy nhiên thì cả license vĩnh viễn mặc định cũng chưa được active, nên toàn bộ chức năng của firewall sẽ không hoạt động.

Để active thì các bạn chỉ cần nhấn License Activation là xong.

Cấu hình thông số cơ bản

Đầu tiên thì các bạn thiết lập 1 số thông số cơ bản cho firewall.

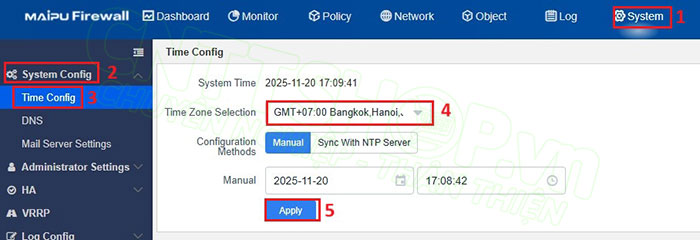

Cấu hình NTP

Các bạn vào menu System > Time Config, và cấu hình Time Zone về +7. Nếu có NTP Server riêng thì chọn method là NTP và nhập các thông số của NTP Server vào.

Thời gian trên firewall rất quan trọng khi các bạn xử lý sự cố, hoặc theo dõi log liên quan đến traffic…, do vậy các bạn nên cấu hình thời gian trên firewall khớp với thời gian thực.

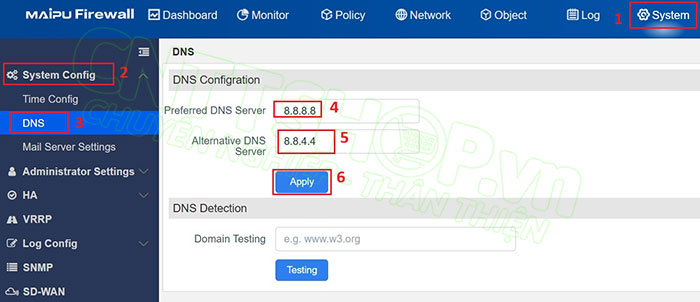

Cấu hình DNS

Tiếp theo chuyển sang menu DNS. Chúng ta sẽ cấu hình DNS cho Firewall. DNS này sẽ được firewall sử dụng để phân giải tên miền cho các traffic xuất phát từ firewall. Hoặc nếu các bạn cấu hình Firewall như DNS Server cho toàn bộ mạng LAN, thì mục này bắt buộc phải cấu hình. Mình sẽ dùng DNS google là 8.8.8.8.

Cấu hình Hostname và các thông số khác

Vẫn trong menu System, chuyển sang menu Administrator Settings > System Config.

- Nếu muốn đổi port mặc định để truy cập vào web hoặc SSH thì chúng ta sẽ đổi ở đây, các bạn chuyển dịch vụ cần đổi sang OFF, sau đó nhập Port mới là được.

- Host Name: nhập tên cho Firewall.

- Page Timeout: là thời gian hết hiệu lực của 1 phiên khi không có hoạt động nào, mặc định là 10 phút, các bạn có thể cấu hình về giá trị mong muốn.

- Nhấn Apply để lưu.

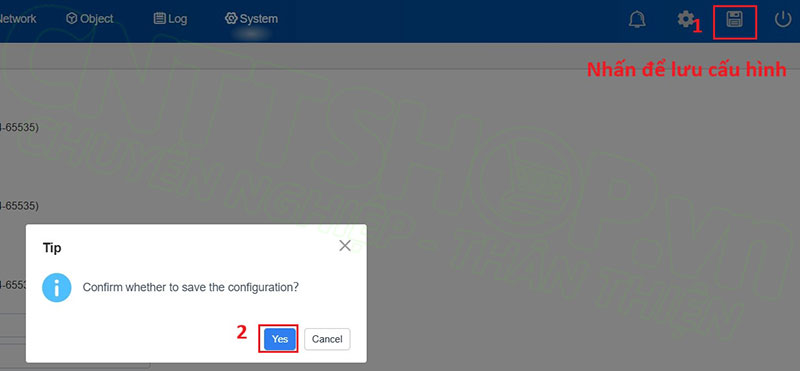

Sau khi cấu hình xong thì quan trọng nhất là chúng ta phải lưu cấu hình lại nhé, nếu không khi firewall khởi động lại thì các cấu hình sẽ bị mất. Các bạn nhấn biểu tượng ở góc trên bên phải này để lưu.

Quay PPPOE trên Firewall Maipu

Đầu tiên chúng ta sẽ quay PPPoE trên firewall để kết nối Internet. Để quay PPPoE trên firewall thì các bạn sẽ cần cấu hình modem thành bridge, hoặc mua các bộ converter GPON sang RJ45. Để bridge modem thì các bạn có thể gọi tổng đài nhà mạng nhờ họ hỗ trợ, hoặc trên mạng cũng có các hướng dẫn, các bạn tìm kiếm theo cụm từ bridge modem + tên model đang sử dụng là được. Sau khi bridge xong thì chúng ta sẽ kết nối cổng LAN đã bridge trên modem xuống firewall, trong mô hình của mình là cổng GE0/1.

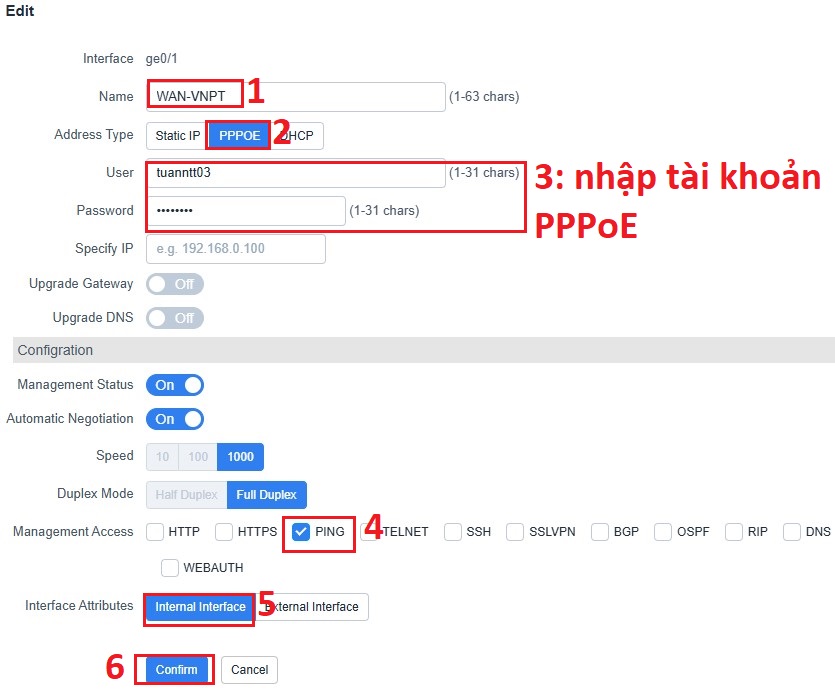

Trên firewall các bạn vào menu Network > Interface > Physical Interface, chọn Edit cổng GE0/1.

Nhập thông số cho cổng PPPoE:

- Name: mình sẽ đặt là WAN-VNPT.

- Address Type: chọn PPPoE, sau đó nhập tài khoản PPPoE vào phần User và Password, tài khoản này khi đăng ký các bạn sẽ được nhà mạng cấp cho, nếu chưa có thì các bạn cũng gọi tổng đài nhà mạng và cung cấp số điện thoại đăng ký để nhờ họ cấp cho.

- Management Access: chọn các dịch vụ cho phép trên cổng wan, các bạn chỉ nên bật PING thôi. Nếu cần truy cập vào quản trị từ xa qua IP WAN thì các bạn có thể bật thêm HTTPS lên, tuy nhiên các bạn nên đổi port HTTPS từ 443 sang 1 port khác để đảm bảo an toàn.

- Nhấn Confirm.

Cổng GE0/1 nhận được IP WAN là chúng ta đã quay PPPoE thành công.

Nếu không được thì các bạn cần kiểm tra lại modem xem đã bridge thành công hay chưa, hoặc tài khoản xem đúng chưa thôi. Có 1 số trường hợp cần sử dụng VLAN thì các bạn cũng cần tạo thêm VLAN và quay PPPoE trên VLAN đó. Hoặc các bạn có thể quay thử PPPoE trên máy tính, máy tính quay được thì firewall mới quay được.

Cấu hình VLAN trên firewall Maipu IFW400

Tiếp theo mình sẽ tạo 3 VLAN cho mạng nội bộ như mô hình.

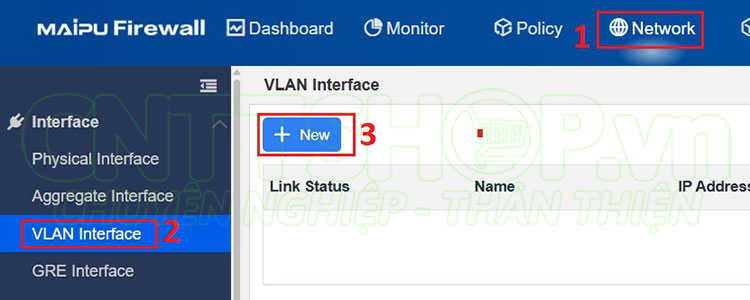

Truy cập vào menu Network > Interface > VLAN Interface, chọn New để tạo.

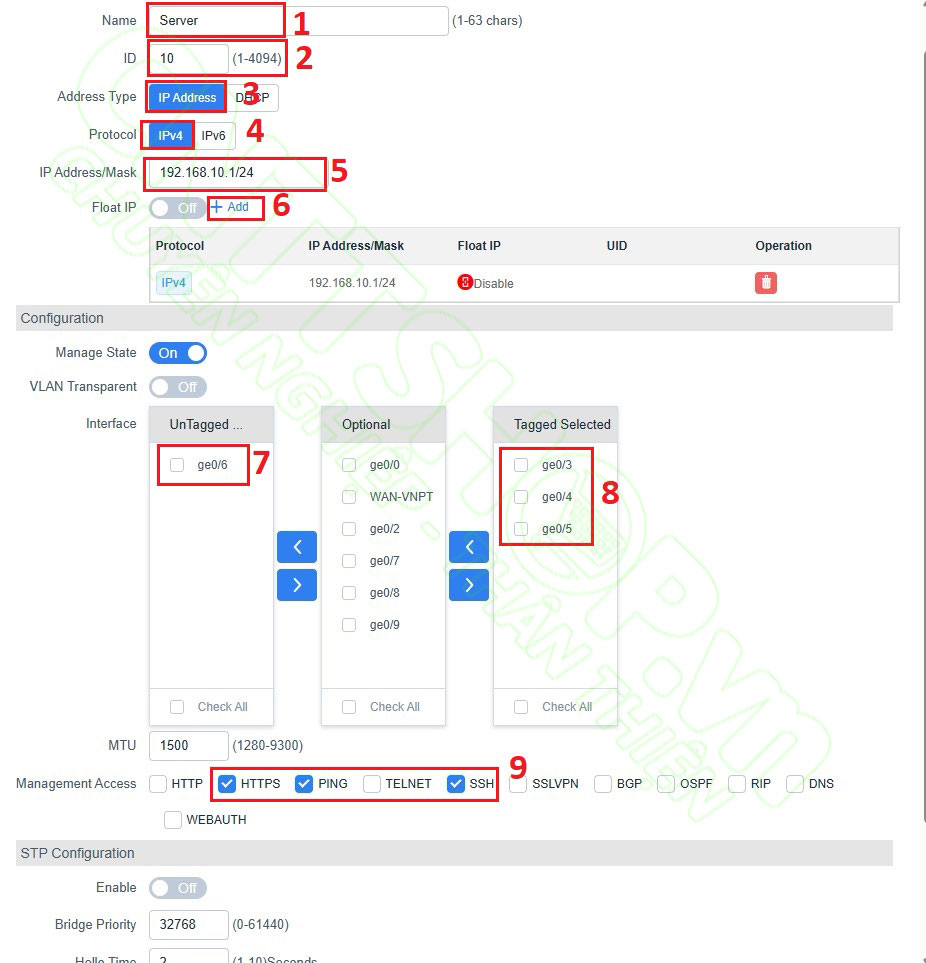

Đầu tiên mình sẽ tạo VLAN Interface cho VLAN Server:

- Name: nhập tên cho VLAN.

- ID: nhập ID 10 cho VLAN Server.

- IP Address/Mask: nhập IP cho VLAN 10 Interface, trong mô hình của mình là 192.168.10.1/24, nhấn Add.

- Trong phần Configuration chúng ta sẽ chọn các cổng vào VLAN này, Tagged tương ứng với cổng trunk, còn Untagged tương ứng với cổng access.

- Trong mô hình của mình thì cổng GE0/3 đến GE0/5 sẽ là cổng trunk, nên mình sẽ chọn 3 cổng này chuyển sang cột Tagged Selected.

- Còn cổng GE0/6 là cổng access VLAN 10, để dùng trong trường hợp các bạn muốn cắm server hoặc NAS trực tiếp vào firewall, nên cổng GE0/6 sẽ chuyển sang cột Untagged Selected.

- Management Access: các bạn chọn các dịch vụ sẽ sử dụng trên cổng này. Thông thường thì chúng ta chỉ cần chọn HTTPS, PING và SSH.

- Cấu hình STP thì tuỳ nhu cầu, thông thường thì chúng ta chỉ cần bật trên switch là đủ, trên firewall thì cũng không bắt buộc.

- Nhấn Confirm để tạo.

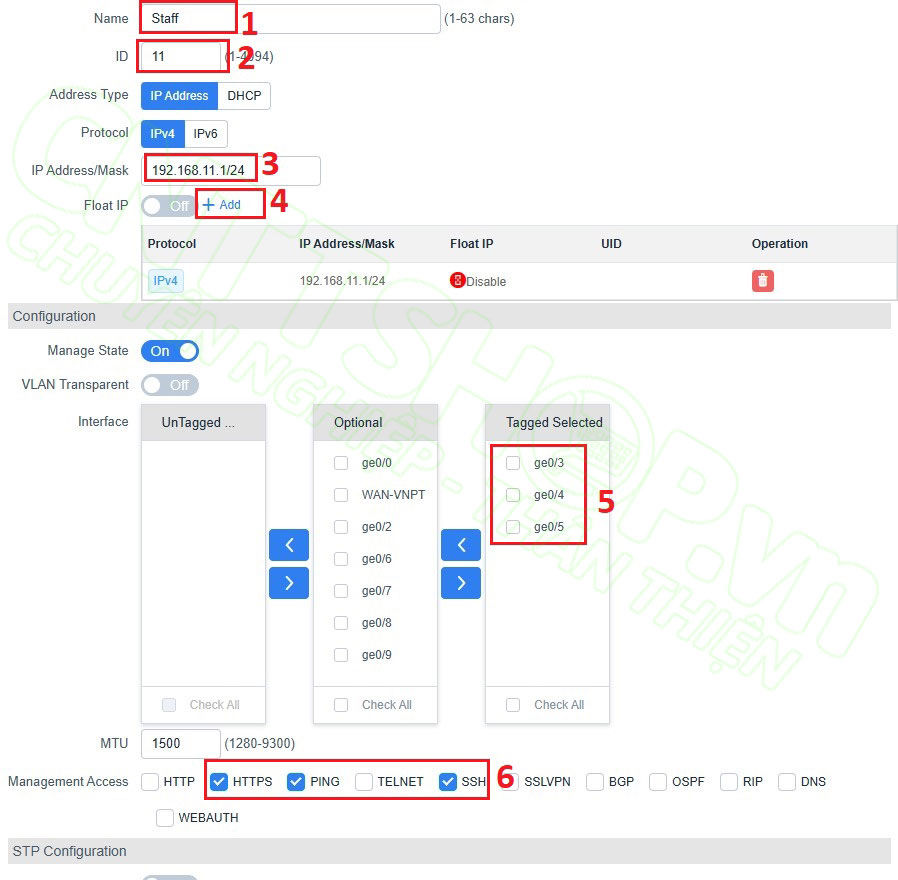

Tương tự mình sẽ tạo thêm 2 VLAN Staff. VLAN Staff chỉ có cổng GE0/3 - GE0/5 là cổng trunking, không có cổng Access, nên mình sẽ chuyển cổng GE0/3 - GE0/5 sang cột Tagged Selected.

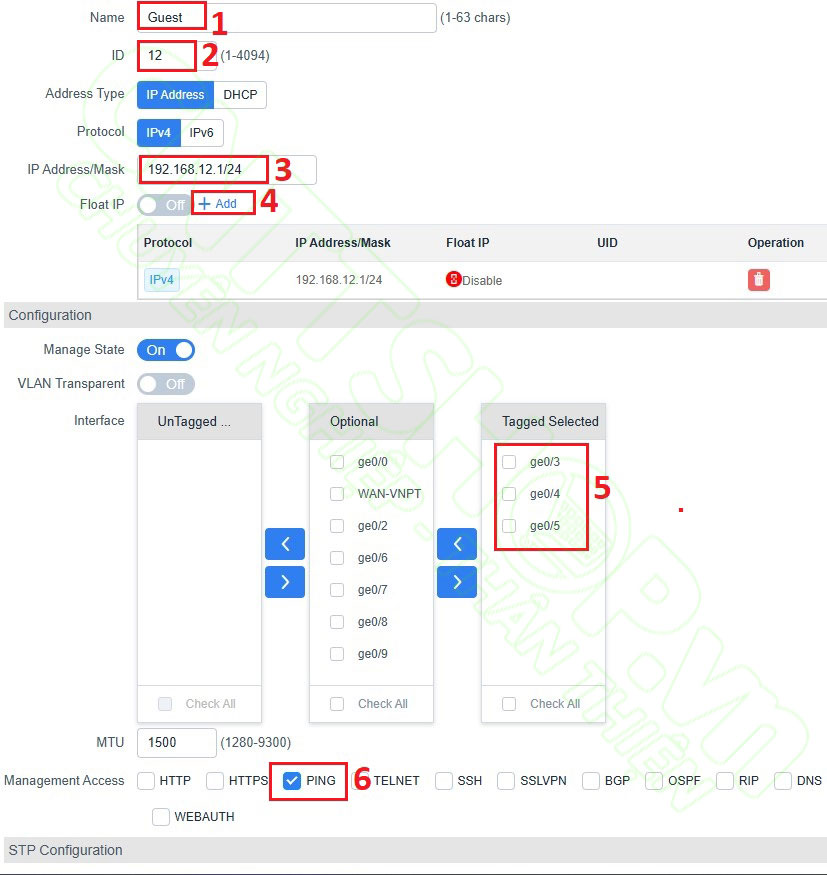

VLAN Guest cũng chỉ có 3 cổng Trunking. VLAN này chỉ được truy cập Internet, nên các bạn chỉ cần bật PING lên để kiểm tra kết nối thôi, còn các dịch vụ khác như HTTPS, SSH chúng ta sẽ tắt hết đi để tránh khách truy cập vào Firewall.

Cấu hình DHCP Server

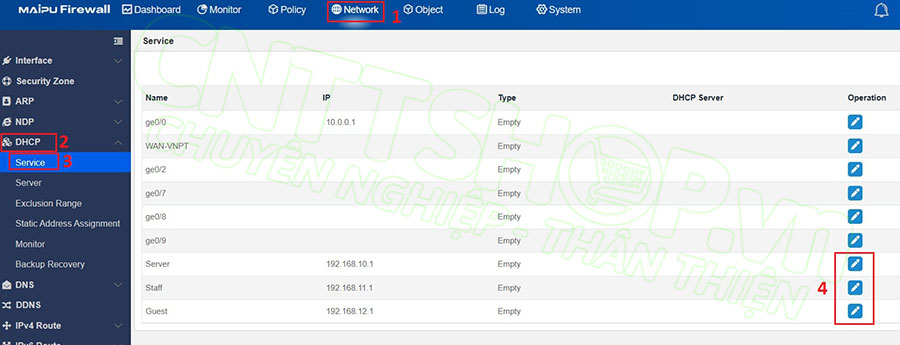

Sau khi tạo xong VLAN thì chúng ta sẽ cần phải cấu hình DHCP Server để cấp IP cho người dùng. Truy cập vào menu Network > DHCP > Service. Chúng ta sẽ tạo DHCP cấp cho 3 VLAN, nên các bạn sẽ edit 3 Interface VLAN ở phía dưới này.

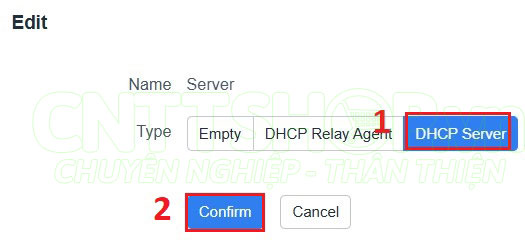

Chọn Type là DHCP Server và nhấn Confirm.

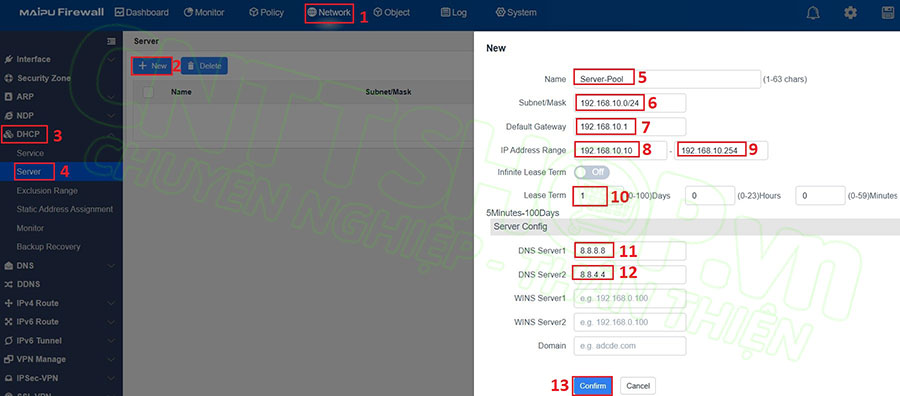

Chuyển sang menu Network > DHCP > Server, chọn New để tạo:

- Name: đầu tiên mình sẽ tạo Pool cho VLAN Server, name mình sẽ đặt là Server-Pool.

- Subnet /Mask: là 192.168.10.0/24.

- Default Gateway: VLAN 10 sẽ là 192.168.10.1.

- IP Address Range: mình sẽ cấp từ 192.168.10.10 đến 192.168.10.254.

- Lease Term: các bạn cấu hình tuỳ nhu cầu, mình sẽ để 1 ngày.

- DNS Server: mình sẽ dùng là 8.8.8.8 và 8.8.4.4.

- Nhấn Confirm để tạo.

Tương tự các bạn sẽ tạo 2 Pool nữa cho VLAN Staff và Guest.

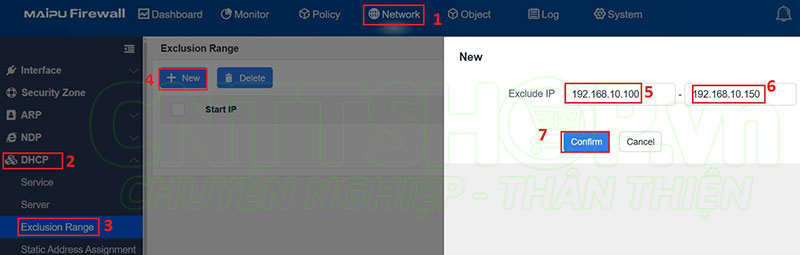

Trong trường hợp các bạn muốn loại trừ 1 số IP ở giữa, thì các bạn có thể cấu hình trong menu Exclusion Range. Như trong ví dụ bên dưới mình đang loại trừ các IP từ 192.168.10.100 đến 192.168.10.150.

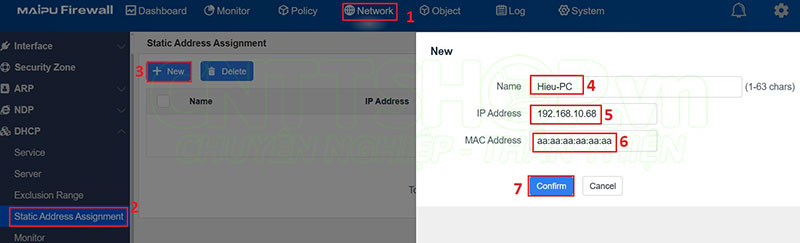

Trong trường hợp muốn gán cố định 1 IP cho 1 máy cụ thể, thì các bạn chuyển sang menu Static Address Assignment, sau đó nhập địa chỉ IP và MAC của máy client đó là được.

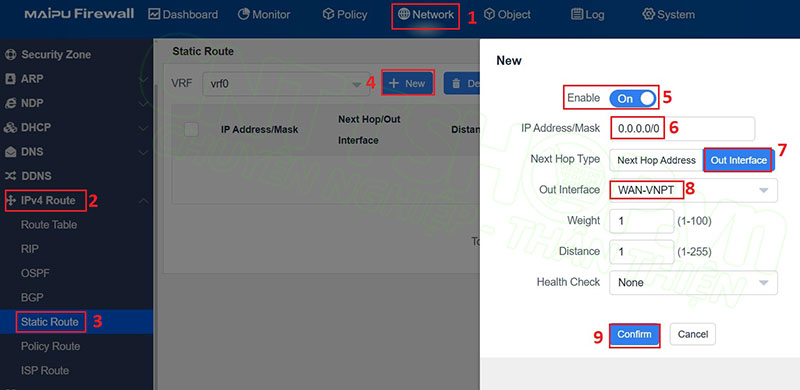

Cấu hình Static Route

Tiếp theo chúng ta cần cấu hình 1 Default Route cho các VLAN có thể ra được Internet.

Trong menu Network, các bạn vào menu IPv4 Route > Static Route, chọn New để tạo:

- IP Address/Mask: nhập 0.0.0.0/0 cho default route.

- Next Hop Type: chọn Out Interface và chọn cổng WAN PPPoE.

- Nhấn Confirm để tạo.

Thông số Distance để cấu hình cân bằng tải hoặc dự phòng. Nếu muốn cân bằng tải 2 đường, thì các bạn sẽ cấu hình Distance bằng nhau, còn nếu muốn 1 đường dự phòng, 1 đường chạy chính thì các bạn cấu hình Distance của đường chạy chính thấp hơn đường dự phòng.

Còn Weight dùng để phân chia traffic trên các đường wan theo trọng số, nếu 2 đường có Weight bằng nhau thì sẽ chia 50:50, các bạn nhập trọng số tương ứng là được.

Cấu hình Firewall Policy

Đối với Firewall Policy, chúng ta sẽ có 2 hướng để cấu hình, tuỳ vào nhu cầu và chính sách của các bạn:

- Cấu hình riêng mỗi Policy cho 1 chiều traffic. Ví dụ để 2 VLAN Server và Staff thông nhau, thì chúng ta sẽ cần 2 Policies theo 2 chiều. Với mô hình 3 VLAN, và yêu cầu VLAN Guest chỉ được ra Internet, 2 VLAN Server và Staff thông nhau, thì chúng ta sẽ cần 3 Policies để 3 VLAN đi ra Internet, 2 Policies để 2 VLAN thông nhau, tổng sẽ cần 5 Policies. Tuy nhiên các nhiều VLAN thì số lượng Policy sẽ càng tăng lên. Chúng ta sẽ chọn hướng này khi mỗi VLAN có 1 chính sách riêng, nhưng công việc cấu hình cũng sẽ tăng lên nhiều.

- Sử dụng Security Zone. Các VLAN hoặc Layer 3 Interface thuộc cùng Security Zone sẽ thông nhau mà không cần Policy riêng. Và khi tạo Policy cho các VLAN ra Internet, thì chúng ta chỉ cần cấu hình Source là Security Zone, thì toàn bộ VLAN trong zone đó đều sẽ ra được Internet. Với mô hình của mình thì chúng ta sẽ chỉ cần 2 Policy là đủ. Số lượng policy cần thiết sẽ ít hơn nhiều. Tuy nhiên chúng ta sẽ không thiết lập chính sách được giữa các VLAN, các subnets của các VLAN trong zone phải summary được, và các VLAN cũng phải có cùng chính sách bảo mật.

Trong bài viết này thì mình sẽ hướng dẫn theo cách sử dụng Security Zone, vì theo hướng tách Policy thì chúng ta chỉ cần chọn Source là VLAN Interface hoặc Layer 3 Interface thay vì chọn Zone. Các cấu hình khác thì không có sự thay đổi. Nếu cấu hình Policy theo cách 1 thì các bạn bỏ qua bước tạo Security Zone là được.

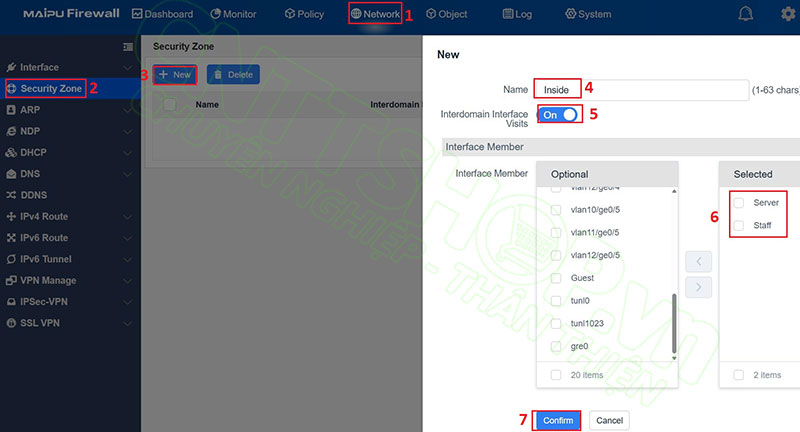

Các bạn vào menu Network > Security Zone, chọn New để tạo.

Đầu tiên mình sẽ tạo Zone có tên là Inside để add 2 VLAN Server và Staff vào.

- Name: nhập tên cho Zone là Inside.

- Interdomain Interface Visits: chuyển sang ON để các Interface trong cùng Zone có thể giao tiếp được lẫn nhau.

- Interface Member: chọn 2 VLAN Interface là Server và Staff và chuyển sang cột Selected.

- Nhấn Confirm để tạo.

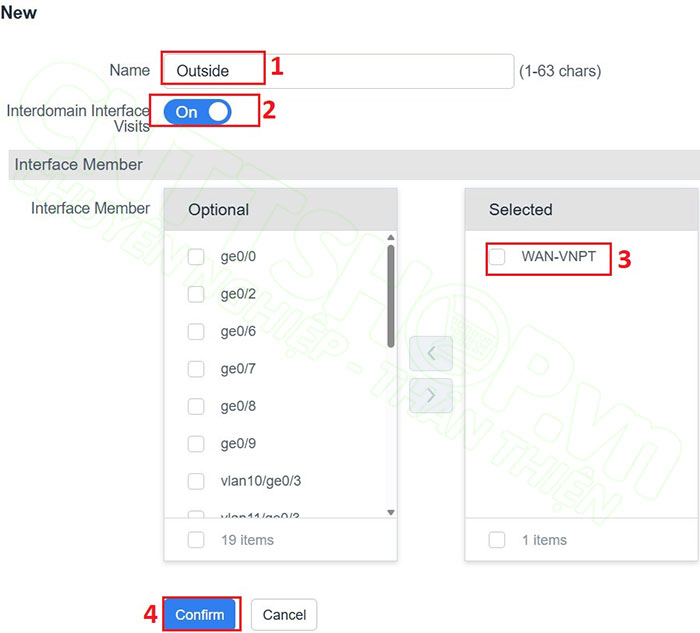

Tương tự mình sẽ tạo thêm 1 Zone là Outsite và Add các cổng WAN vào. Trong mô hình của mình chỉ có 1 đường WAN thì không cần zone Outsite, tuy nhiên các bạn có thể tạo trước, sau này có thêm đường wan nữa thì các bạn chỉ cần add vào zone Outsite này thì WAN mới sẽ hoạt động luôn mà không cần tạo thêm policy nữa.

Tiếp theo chúng ta sẽ cần cấu hình các firewall Policy để cho phép các VLAN truy cập Internet và giao tiếp giữa các VLAN.

Các bạn chuyển sang menu Policy > Integration Policy > chọn New để tạo.

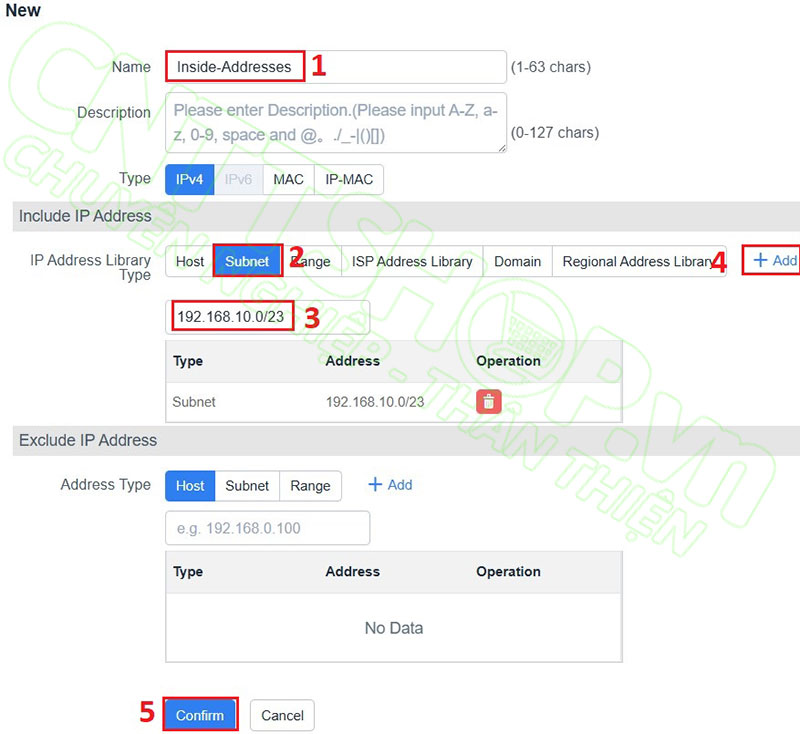

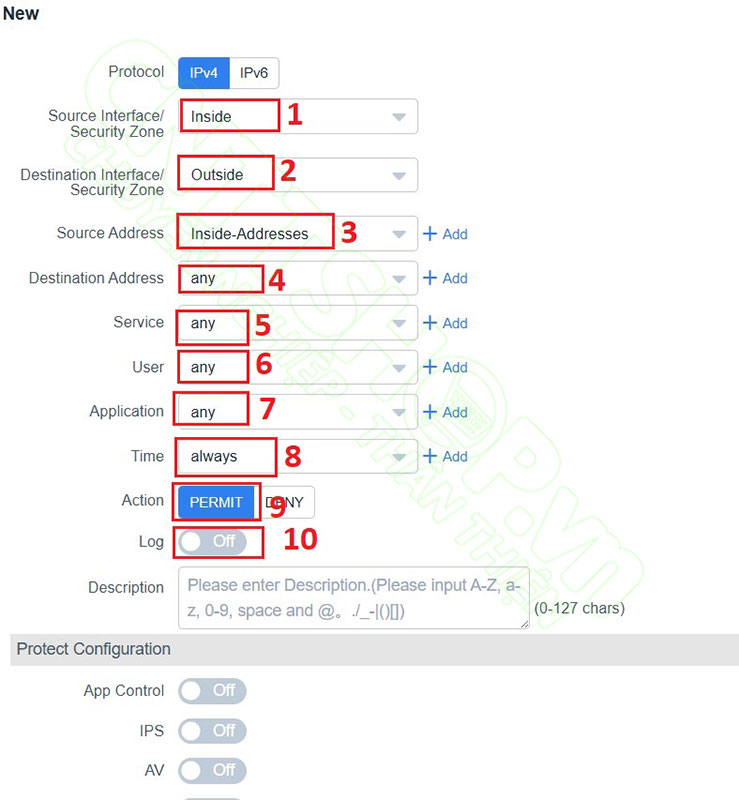

Đầu tiên mình sẽ tạo Policy cho Zone Inside, bao gồm VLAN Server và Staff ra Internet.

- Source Interface/Security Zone: chúng ta sẽ chọn Zone Inside đã tạo.

- Destination Interface/Security Zone: chọn Zone Outside.

- Source Address: các bạn có thể chọn ANY. Tuy nhiên với firewall thì chúng ta nên chỉ định rõ những IP hoặc subnet nào sẽ áp dụng. Để tạo Address thì các bạn nhấn Add, sau đó nhập thông tin dải IP cho Zone Inside. Vì Firewall chỉ cho phép chọn 1 object/policy, do vậy các bạn sẽ phải summary các dải mạng bên trong zone lại. Trong mô hình của mình VLAN Server là 192.168.10.0/24, VLAN Staff là 192.168.11.0/24, summary lại sẽ là 192.168.10.0/23. Trong trường hợp không summay được thì các bạn sẽ không sử dụng Security Zone được, mà phải tách ra từng Policy.

- Vì truy cập Internet nên Destination Address sẽ cần phải chọn Any.

- Các phần Service, User, Application, Time các bạn cũng chọn Any hoặc cấu hình tuỳ nhu cầu.

- Action để mặc định là Permit.

- Nếu cần theo dõi traffic thì các bạn sẽ bật Log lên.

- Các chính sách bảo mật bên dưới thì mình sẽ hướng dẫn các bạn trong 1 video khác, nên mình sẽ tắt hết các phần này đi.

- Nhấn Confirm để tạo.

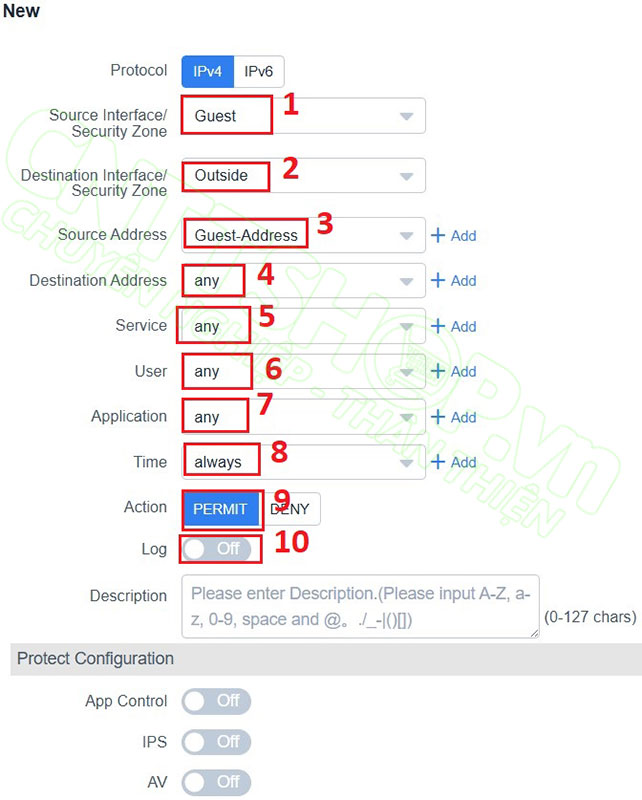

Tương tự tạo 1 policy cho VLAN Guest ra Internet:

- Source Interface/Security Zone: chọn VLAN Guest Interface, vì VLAN này mình không add vào zone nào.

- Destination Interface/Security Zone: chọn Zone Outside.

- Source Address: tạo mới 1 Address cho VLAN Guest với dải mạng 192.168.12.0/24 và add vào policy.

- Các phần khác các bạn để mặc định và nhấn Commit để tạo.

Trong trường hợp dùng Zone thì chúng ta chỉ cần 2 policy này là đủ cho yêu cầu cả 3 VLAN đều truy cập được Internet, chỉ có 2 VLAN Server và Staff thông nhau, còn VLAN Guest thì chỉ được truy câp Internet. Còn nếu không dùng Zone thì chúng ta sẽ phải tạo thêm 2 policy theo 2 chiều từ Server sang Staff và ngược lại, và 2 policy cho 2 VLAN ra Internet nữa, tổng là 5 Policy. Nói chung phần Policy này là tuỳ nhu cầu, các bạn muốn nhanh và đơn giản thì dùng zone, còn muốn chi tiết từng policy thì tách ra. Nhưng nếu có nhiều VLAN thì tạo policy cũng hơi mệt.

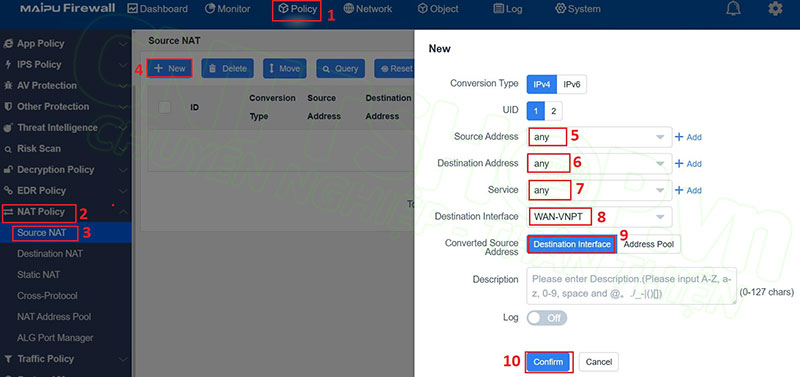

Cấu hình NAT Overload

Cuối cùng, chúng ta sẽ phải cấu hình NAT rule để NAT các IP nội bộ ra IP Public.

Trong menu Policy, các bạn vào NAT Policy > Source NAT, nhấn New để tạo.

- Phần Source Address, Destination Address và Service các bạn chọn ANY.

- Destination Interface: chọn cổng WAN.

- Converted Source Address: chọn Destination Interface.

- Nhấn Confirm để tạo.

Nếu có nhiều cổng WAN thì các bạn sẽ cần tạo mỗi cổng WAN 1 NAT rule nhé.

Như vậy là chúng ta đã hoàn thành toàn bộ các cấu hình cơ bản để các mạng LAN có thể ra được Internet. Các bạn nhớ lưu cấu hình lại nhé.

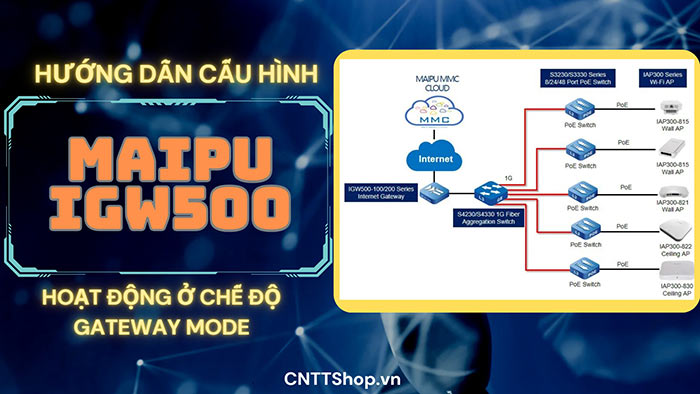

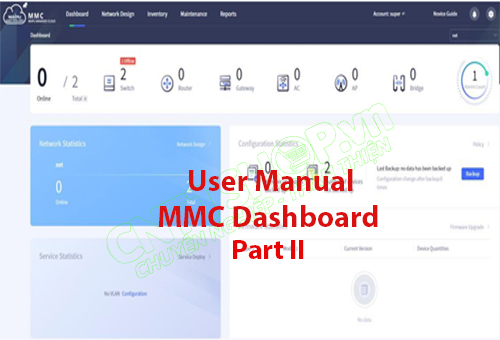

Add firewall lên MMC Cloud

Các dòng Firewall Maipu IFW400 có thể quản trị được trên MMC Cloud của Maipu. Nếu có nhu cầu quản trị cloud thì các bạn sẽ bật phần này lên, còn nếu chỉ muốn quản trị local thì chúng ta sẽ tắt đi do mặc định thì phần cloud đang được bật.

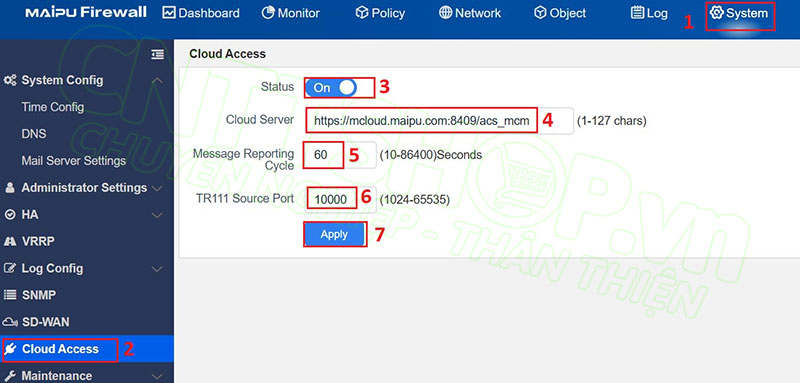

Các bạn vào menu System > Cloud Access.

- Cloud Server của Maipu sẽ là mcloud.maipu.com, các bạn nhập chính xác đường dẫn https://mcloud.maipu.com:8409/acs_mcm.

- Source port mặc định sẽ là 7547, tuy nhiên port này hay bị nhà mạng chặn, do vậy các bạn có thể đổi port này đi, mình sẽ đổi sang 10000.

- Nhấn Apply.

Sau khi cấu hình xong Cloud Access trên firewall, firewall đã được cấu hình DNS như trong phần cấu hình cơ bản, và đảm bảo firewall đã có mạng bình thường, thì các bạn truy cập vào MMC cloud https://mcloud.maipu.com/.

Phần tạo tài khoản, tạo Network trên MMC cloud thì mình đã có bài viết hướng dẫn rồi, các bạn có thể tham khảo: Hướng dẫn đăng ký tài khoản Maipu Managed Cloud (MMC Cloud).

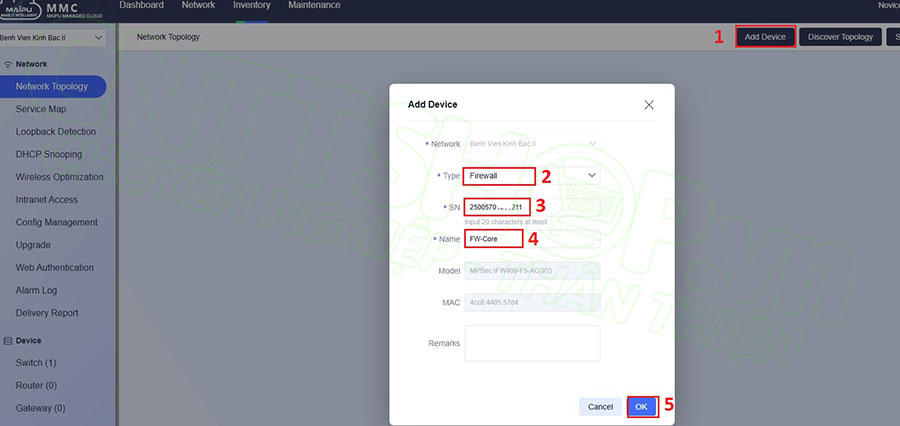

Trên MMC cloud thì các bạn truy cập vào Network sẽ quản lý firewall này, chọn Add Device.

- Type: chọn Firewall.

- SN: nhập Serial của Firewall. Serial thì các bạn copy trong giao diện Dashboard của firewall, hoặc trên tem dán trên thiết bị.

- Name: nhập Hostname.

- Nhấn OK để Add.

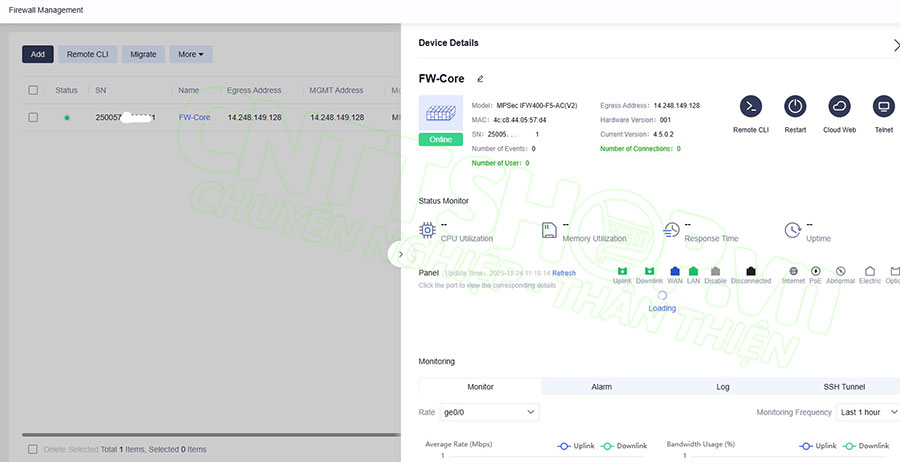

Nếu phần cấu hình Cloud của các bạn đúng và firewall có thể kết nối Internet, thì firewall sẽ online. Sau khi online thì các bạn có thể theo dõi, cấu hình cơ bản, hoặc Remote trực tiếp vào firewall từ xa để quản trị.

Kết luận

Với dòng firewall Maipu IFW400 Series, quý doanh nghiệp hoàn toàn có thể yên tâm về một giải pháp bảo mật mạng mạnh mẽ, linh hoạt và dễ triển khai ngay từ bước cấu hình cơ bản. Là nhà phân phối chính thức Maipu tại Việt Nam, CNTTShop sẵn sàng tư vấn và triển khai cho bạn giải pháp tường lửa Maipu tối ưu nhất cho doanh nghiệp — hãy liên hệ ngay để được hỗ trợ chuyên sâu và báo giá ưu đãi!

.png)

Bình luận bài viết!