Hướng dẫn cấu hình VPN Site-to-Site trên firewall Palo Alto

Trong bài viết này, CNTTShop sẽ hướng dẫn bạn cách cấu hình VPN Site-to-Site đơn giản nhất trên firewall Palo Alto để kết nối mạng LAN của các các chi nhánh với nhau nhé. Tính năng này không cần license để sử dụng, do đó nếu các bạn chỉ có thiết bị base thì vẫn có thể cài đặt được nhé.

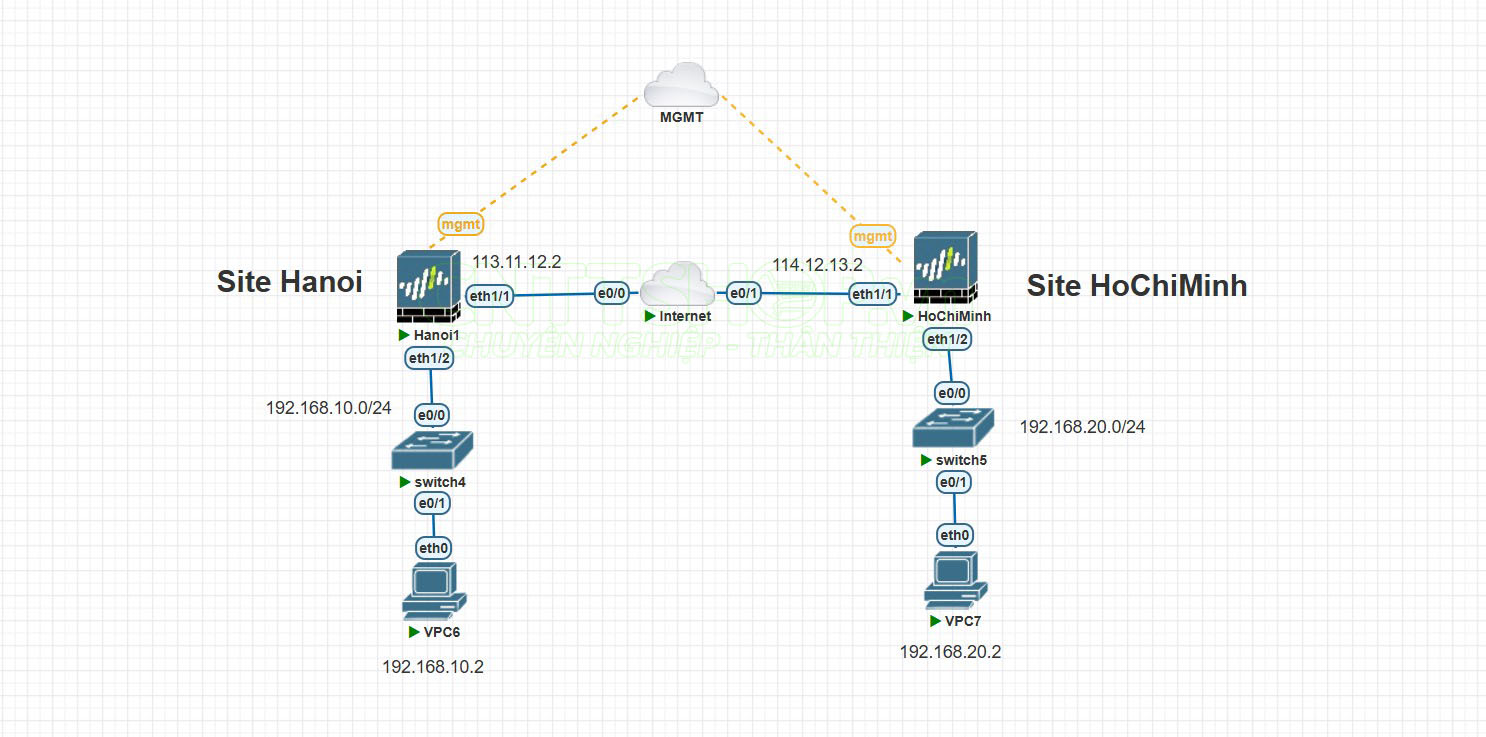

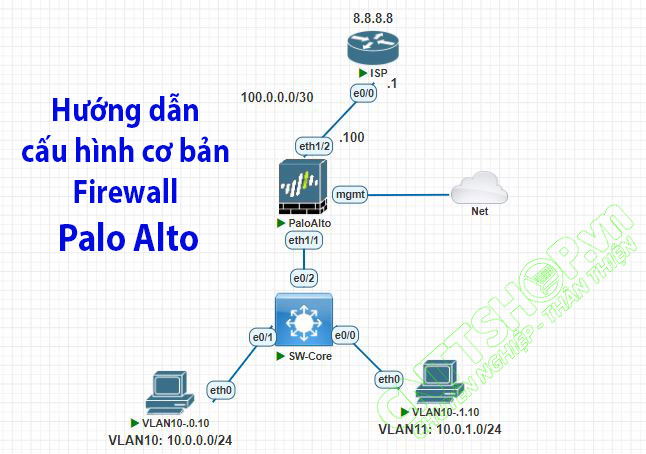

Mô hình

Mình sẽ sử dụng Pnetlab để dựng mô hình kết nối, trong thực tế thì việc cấu hình cũng hoàn toàn tương tự thôi. Mình có 2 site cần kết nối với nhau là Hanoi và HoChiMinh, với IP WAN 2 đầu lần lượt là 113.11.12.2 và 114.12.13.2. Dải LAN của 2 site mình thể hiện như trong ảnh. Với mỗi site sẽ có 1 PC và chúng ta sẽ cần cấu hình VPN để 2 PC này có thể thông được với nhau nhé. Ở đây cả 2 site mình đều dùng thiết bị Palo Alto. Nếu đầu site kia của các bạn dùng thiết bị hãng khác thì cũng vẫn làm tương tự, chỉ cần bạn cài các thông số về mã hóa, xác thực giống nhau ở cả 2 thiết bị là được.

Cấu hình trên firewall Palo Alto tại site HoChiMinh

Các bước cấu hình mình sẽ thực hiện tại site HoChiMinh trước tiên, site Hanoi các bạn cũng sẽ làm hoàn toàn tương tự thôi

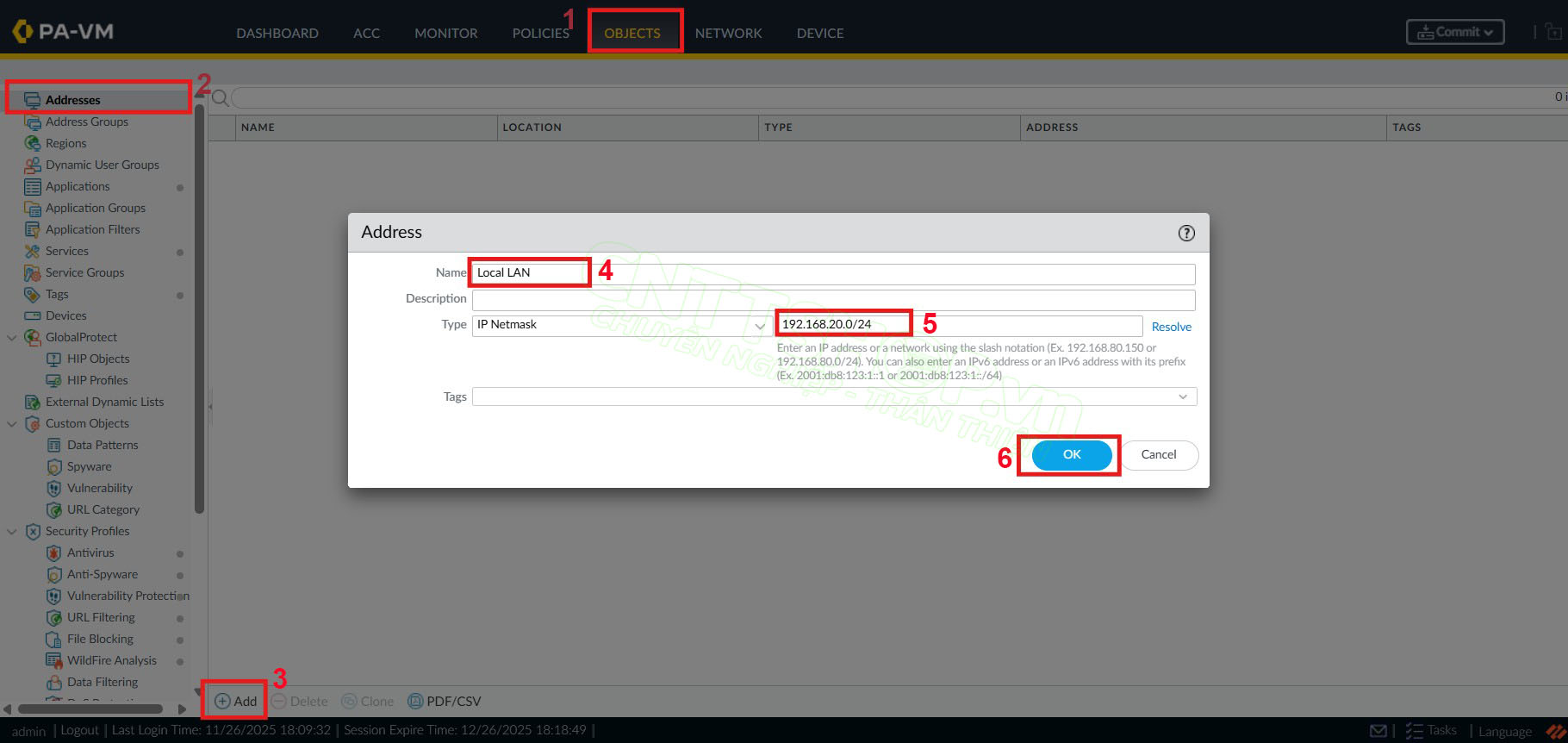

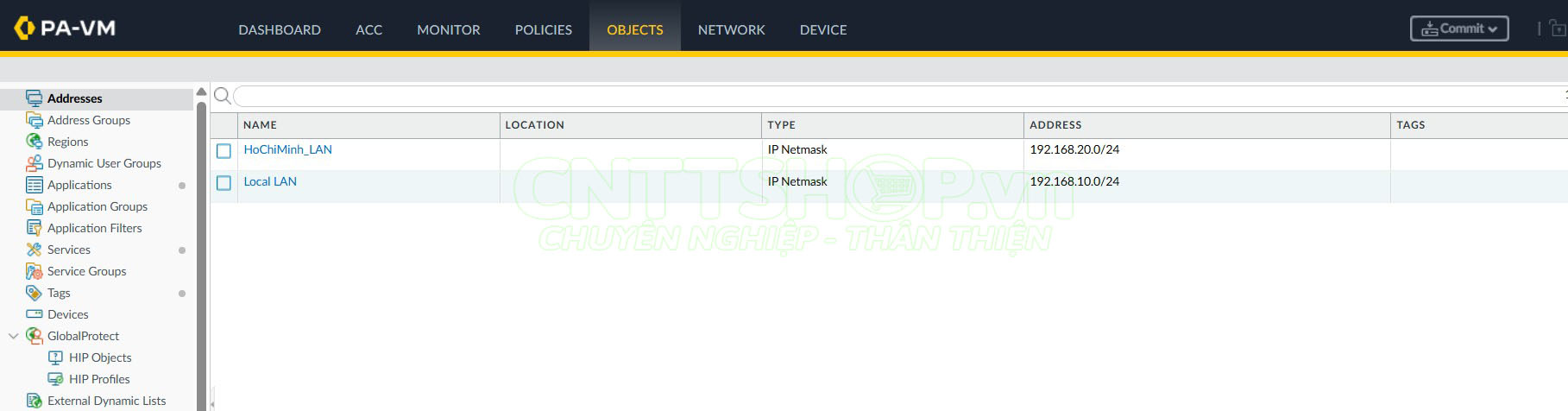

Tạo các object cho các dải mạng

Các bạn nên tạo object để định nghĩa cho các lớp mạng LAN của 2 site để dễ cài đặt và theo dõi. Các bạn vào mục Object, chọn menu Address, sau đó nhấn Add ở góc dưới màn hình

Ở đây các bạn điền tên và dải mạng cần định nghĩa. Ví dụ như dải LAN nội bộ tại mỗi site mình sẽ đặt là Local Lan, còn dải LAN của site bên kia mình sẽ đặt theo tên site tương ứng

Nếu mỗi site có nhiều LAN subnet khác nhau thì bạn nên tạo lần lượt các Object address tương ứng và nhóm vào 1 Address Group, mỗi site sẽ có 1 group Address LANs.

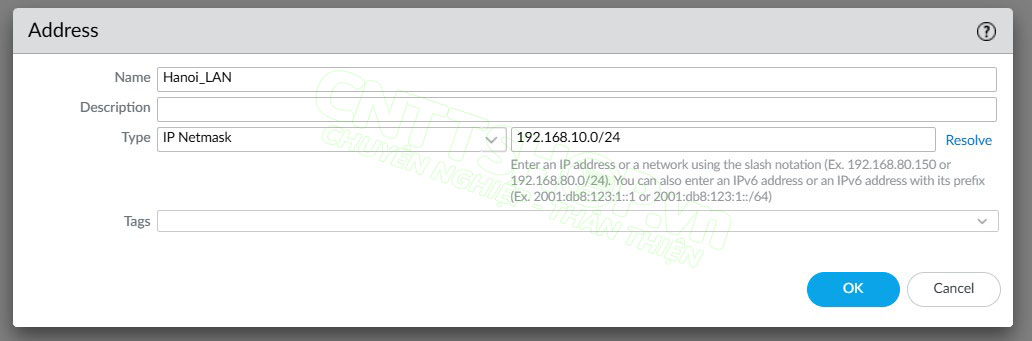

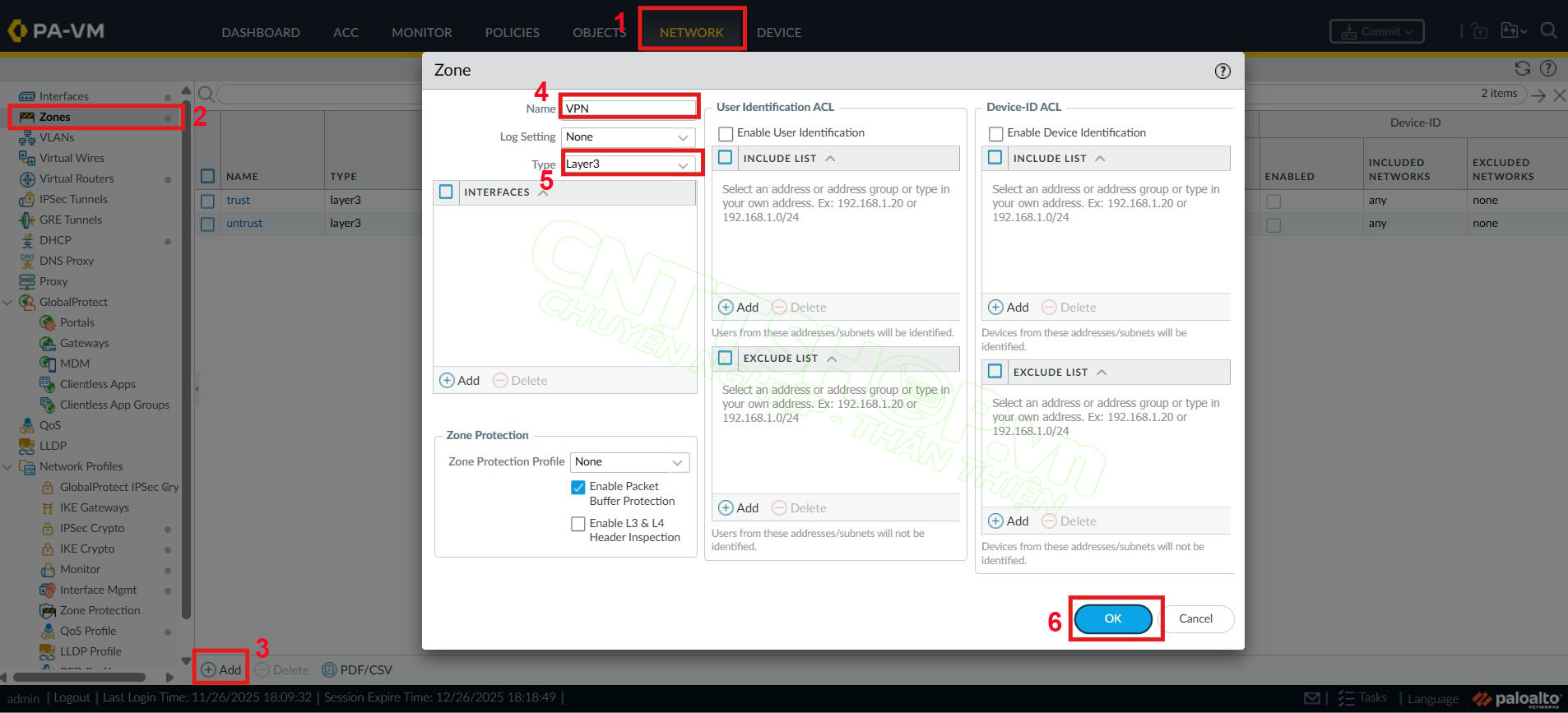

Tạo zone cho VPN

Thông thường firewall sẽ có 2 zone inside và outside, chúng ta sẽ tạo thêm zone VPN để tách biệt lưu lượng nhé. Vào mục Network => chọn menu Zones => Add

Đặt tên cho zone là VPN và type là Layer 3 là được

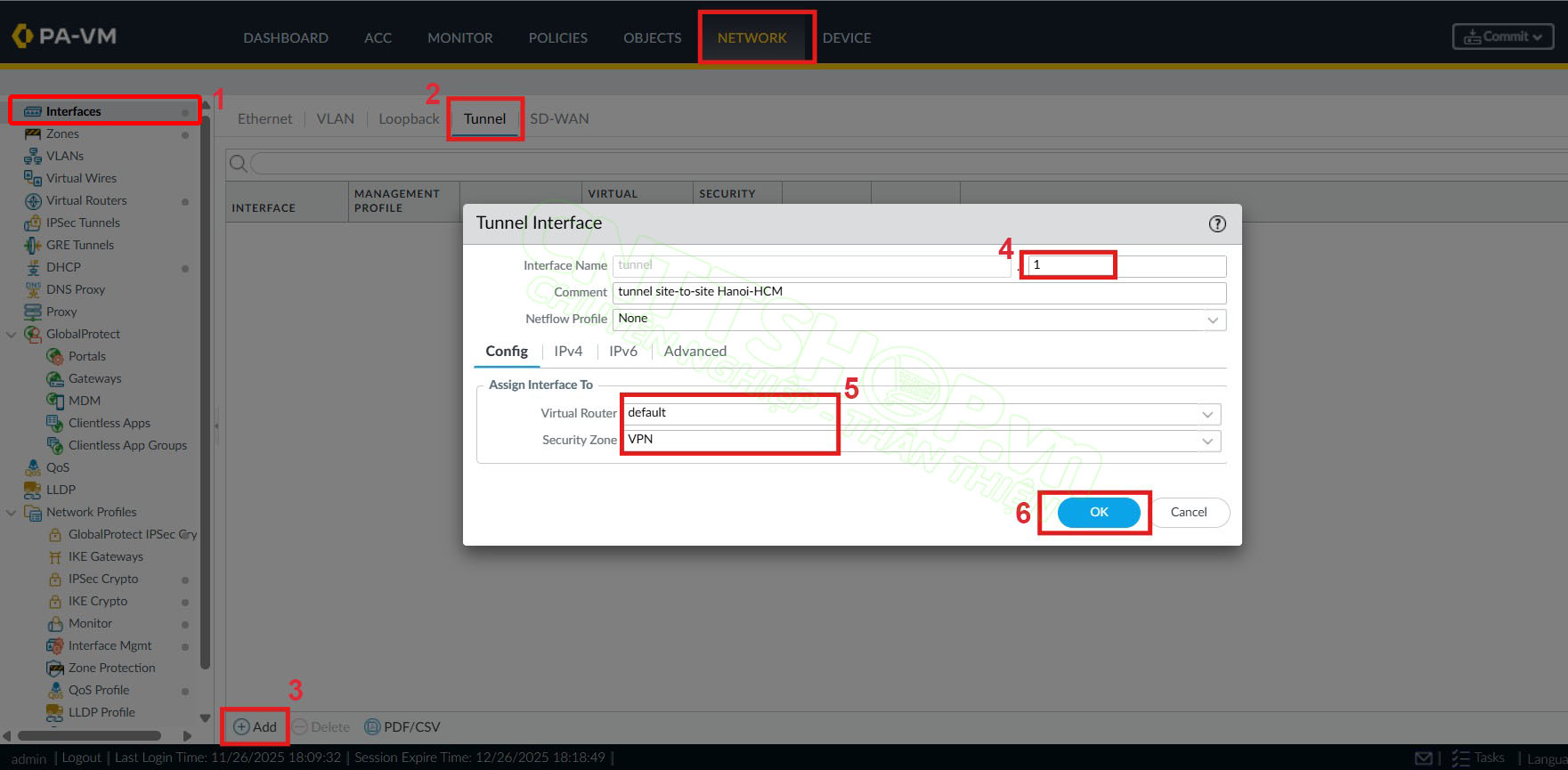

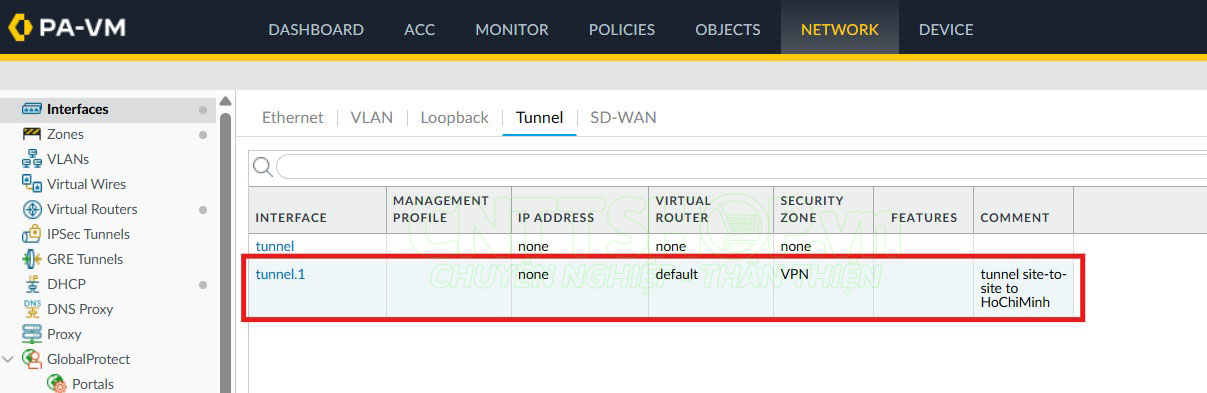

Tạo Tunnel VPN

Cũng trong mục Network, các bạn vào menu Interface -> tab Tunnel để tạo thêm giao diện. Interface Tunnel này chính là 1 kênh truyền ảo forward lưu lượng VPN của 2 site. Bạn cũng cần gán vào một Virtual Router cụ thể.

Thông thường Virtual Router mặc định sẽ là default. Còn nếu các bạn có chia nhiều domain khác nhau thì chọn Virtual Router tương ứng cần gán nhé. Security Zone chọn zone VPN vừa tạo

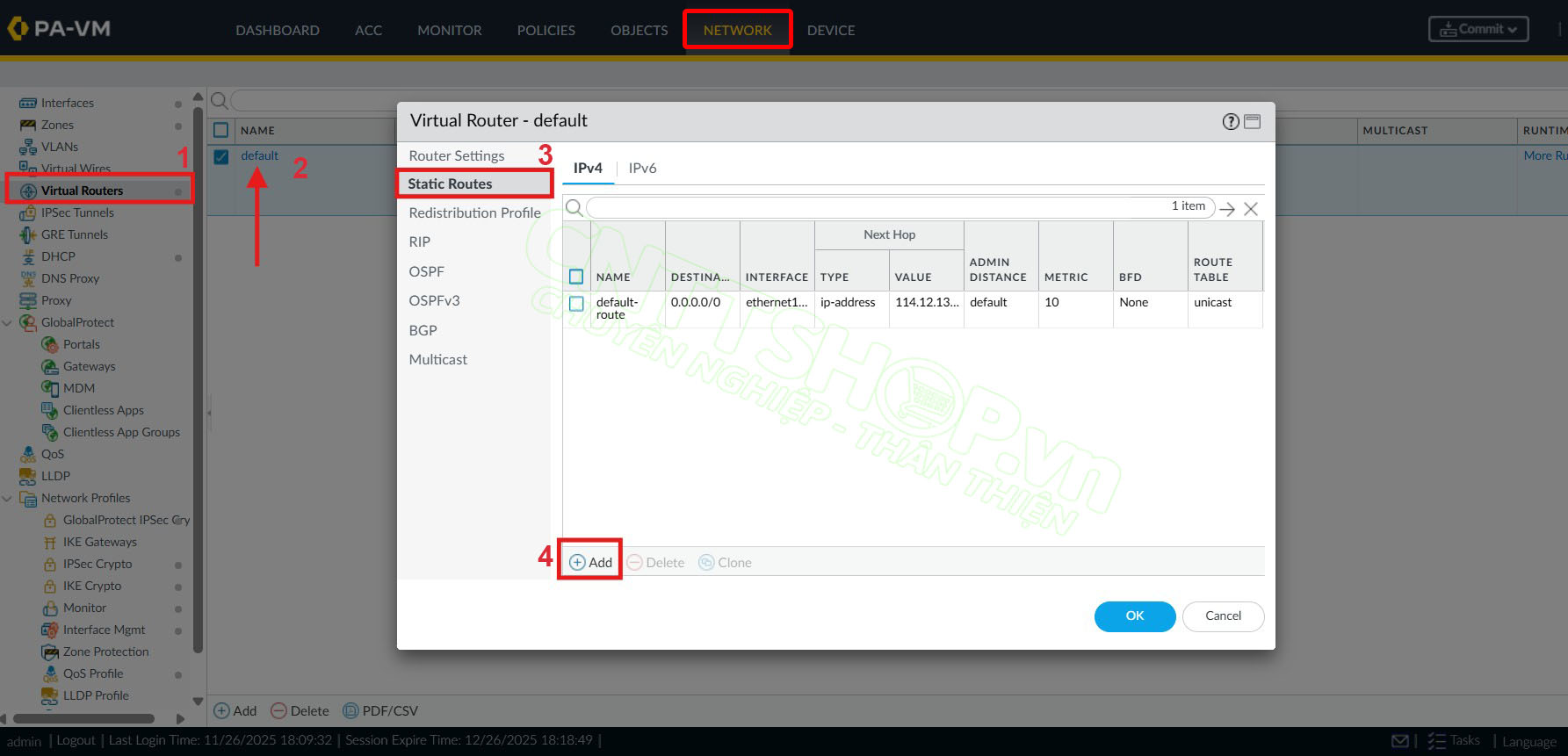

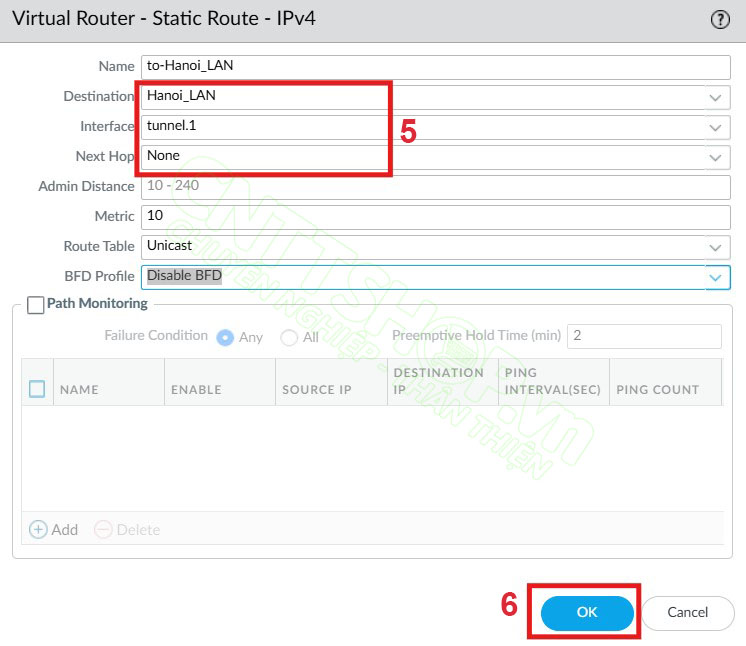

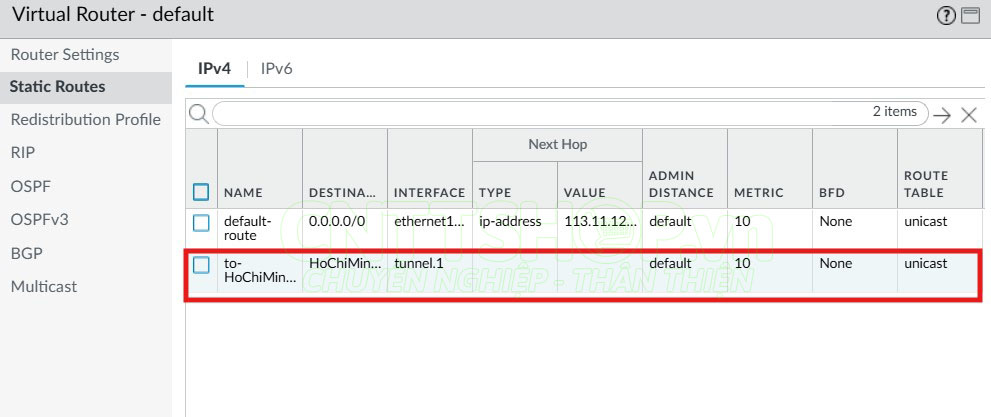

Tạo Static Route

Bước này sẽ định tuyến để firewall có thể biết đường đến được mạng LAN của mỗi site. Trong mục Network chọn menu Virtual Router, sau đó click đúp vào Virtual Router tương ứng mà các bạn đã tạo. Nếu không tạo Virtual Router nào khác thì chọn default. Chọn mục Static route -> Add

Để tạo được static route các bạn điền thông tin như sau:

- Name: đặt tên cho route

- Destination: chọn Object dải LAN của site peer đã tạo ở trên. Như ở đây mình đang cài cho site HCM, nên mình sẽ chọn LAN của Hanoi.

- Interface: chọn interace tunnel vừa tạo ở bước trên

- Next hop: None

Sau đó nhấn OK để lưu cấu hình

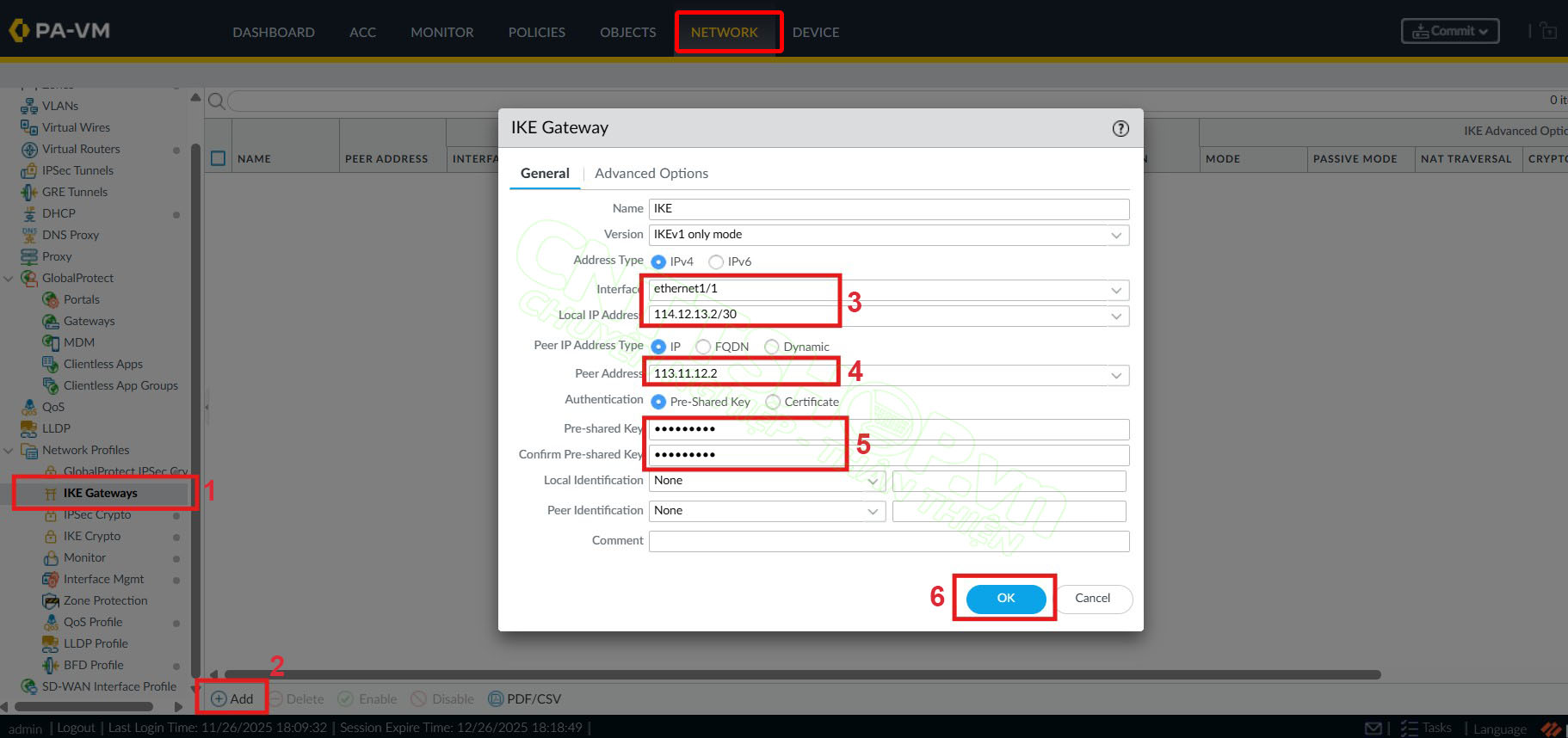

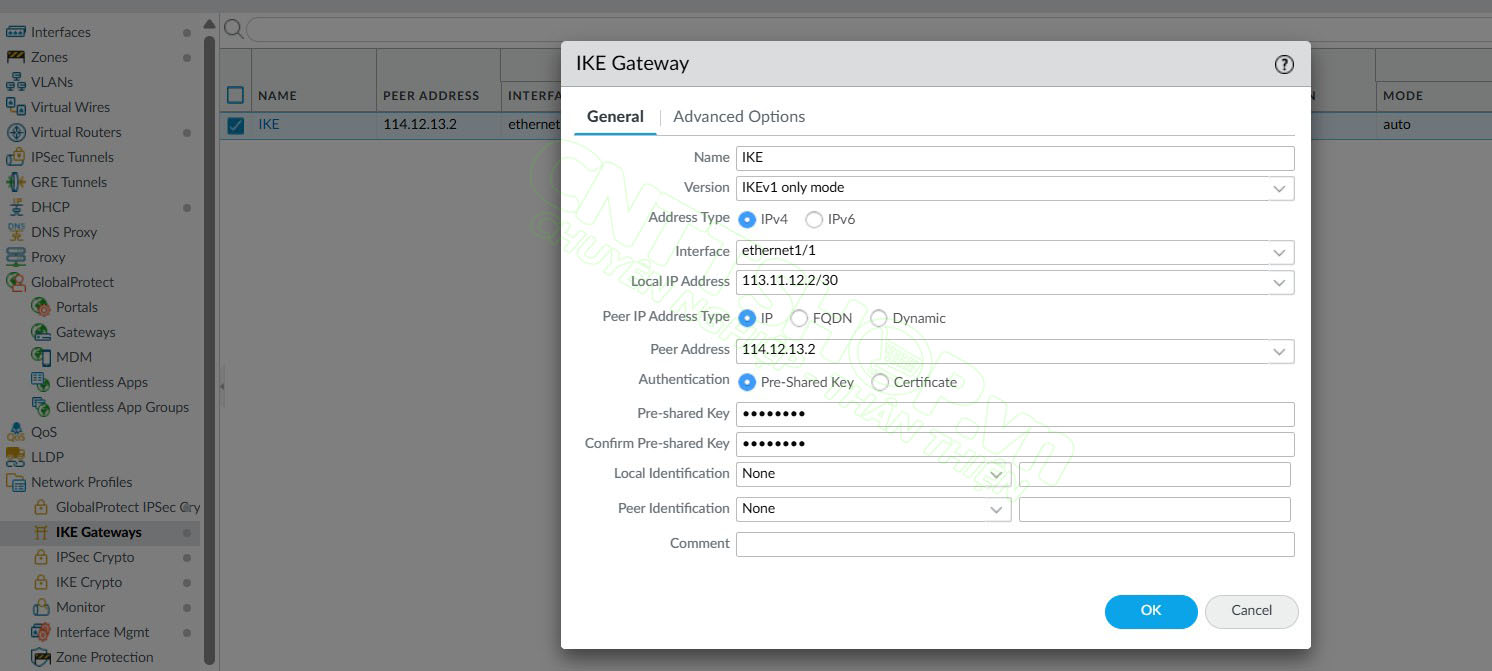

Tạo IKE Gateways

Bước này để thiết lập phase 1 giữa 2 firewall. Trong mục Network, chọn menu IKE Gateways -> Add

- Interface: chọn cổng WAN

- Local IP address: chọn IP WAN của site đang cài đặt

- Peer address: chọn IP WAN của site peer

- Authentication: Pre-shared key nếu mô hình đơn giản, hoặc Certificate nếu có nhiều site VPN. Với mô hình này mình sẽ sử dụng Pre-shared key.

- Pre-Shared key và confirm: Nhập chuỗi key mà các bạn muốn xác thực, key này cần giống nhau ở cả 2 site.

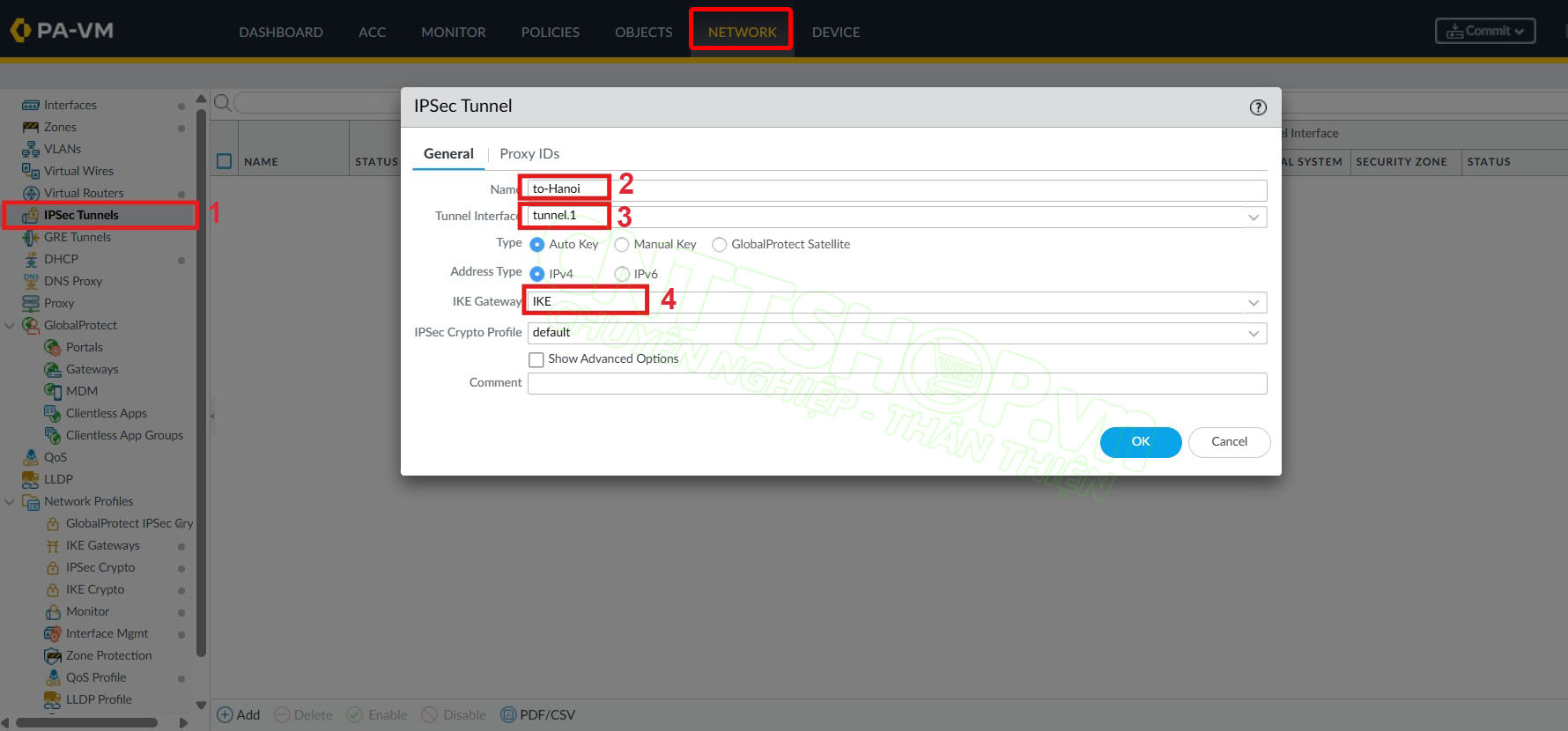

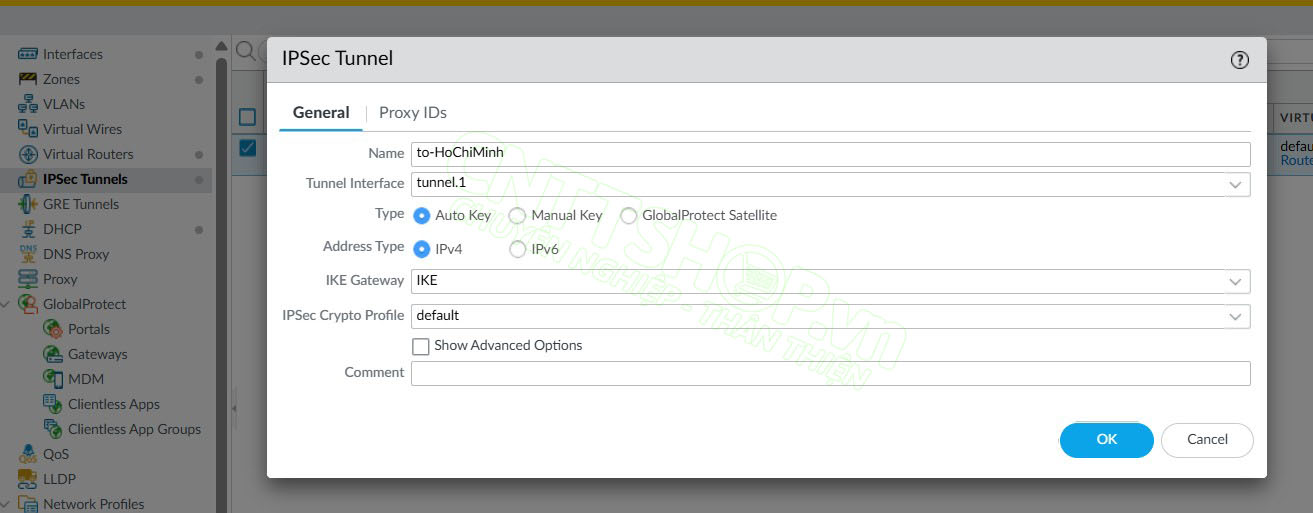

Tạo IPsec Tunnels

Tiếp theo chúng ta sẽ cần thiết lập phase 2 để mã hóa dữ liệu cho traffic VPN. Chọn menu IPSec Tunnels -> Add

- Name: đặt tên cho kênh truyền mã hóa

- Tunnel Interface: chọn interface tunnel

- IKE Gateway: chọn profile IKE Gateway vừa tạo ở bước trên

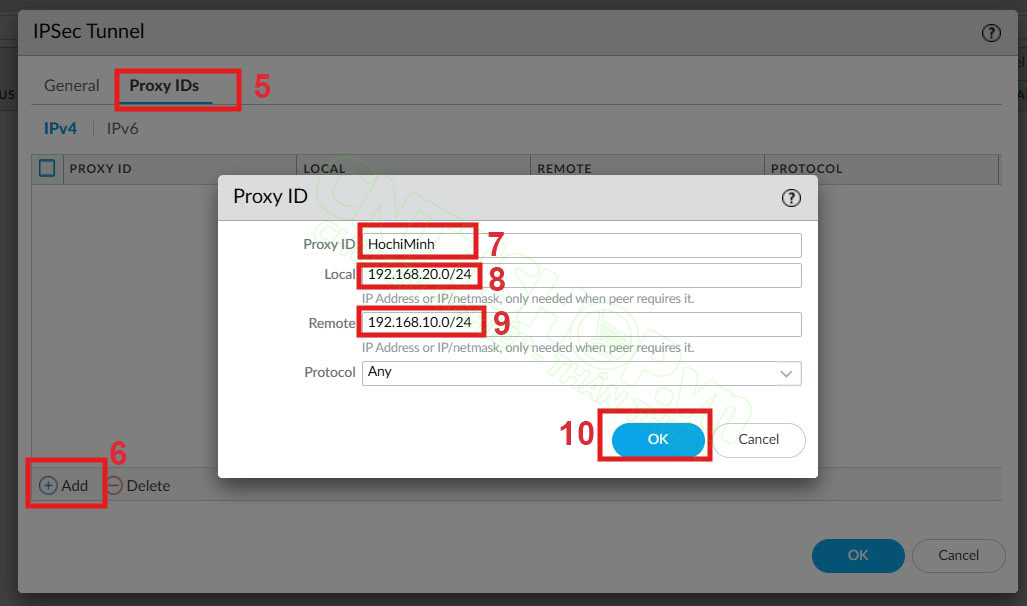

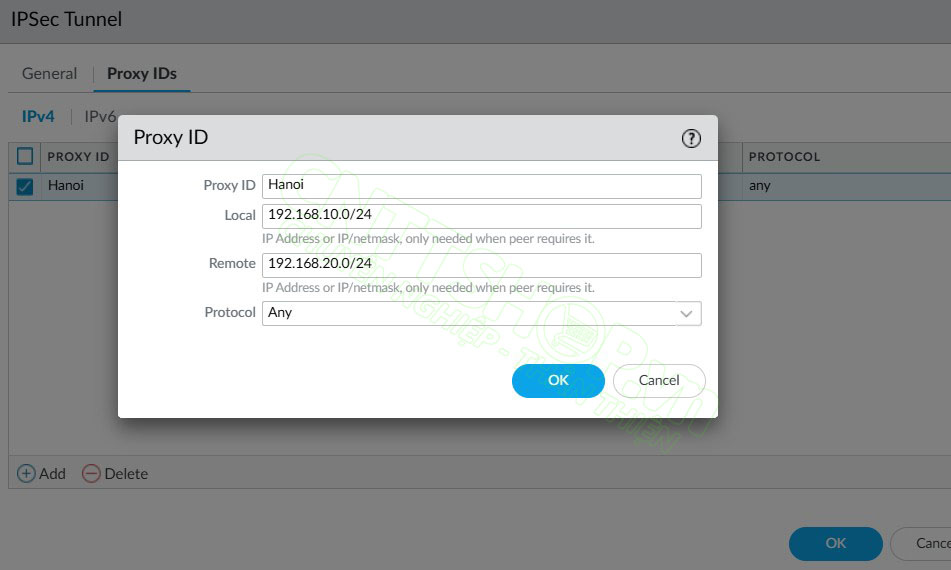

Tiếp tục chuyển sang tab Proxy ID:

- Proxy ID: Nhập tên site đang cài đặt

- Local: dải LAN của site đang cài đặt

- Remote: dải LAN của site peer

- Protocol: Any

Nếu mỗi site có nhiều LAN subnet thì bạn cần tạo thêm các Proxy ID sao cho đủ LAN local và LAN remote nhé. Cuối cùng ấn OK 2 lần để lưu.

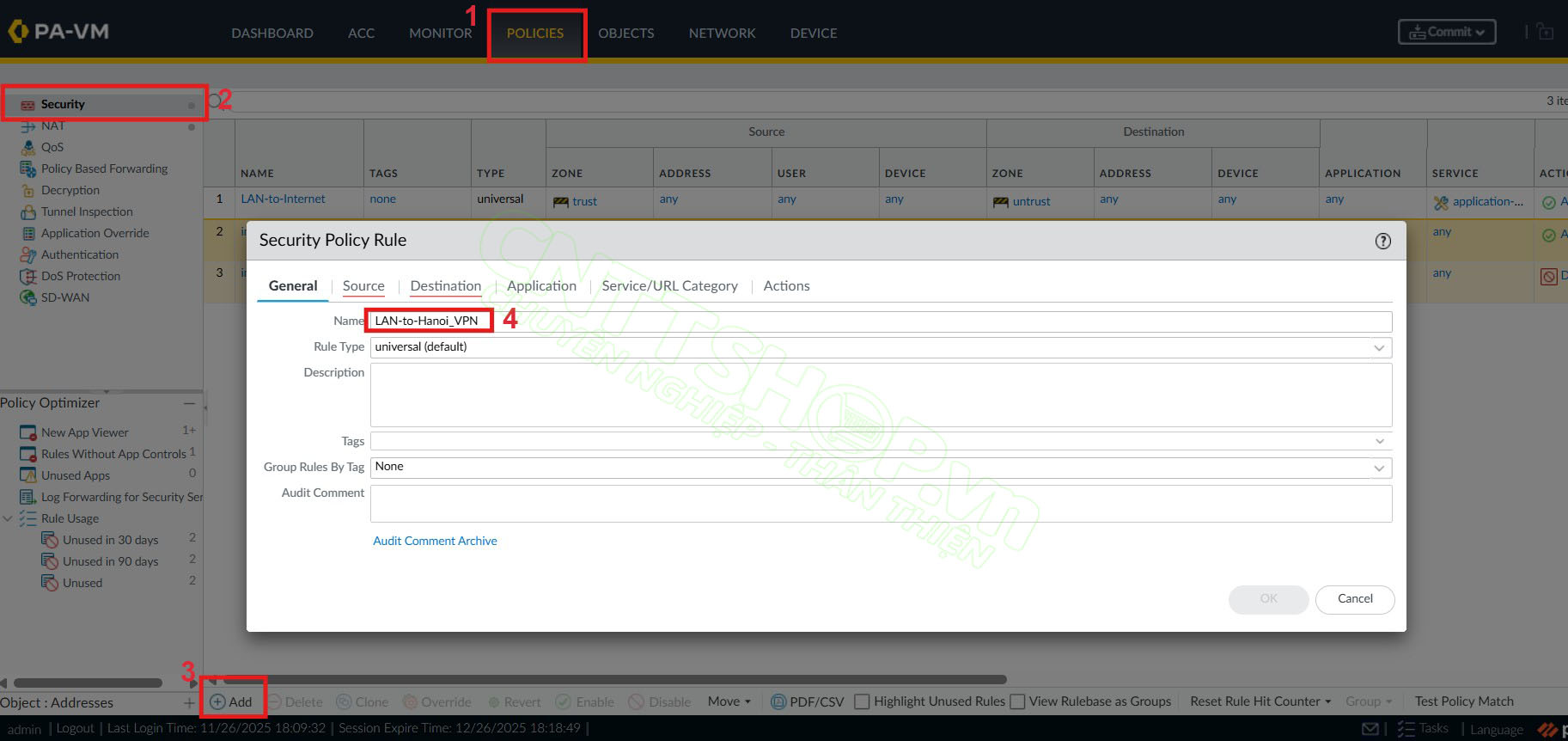

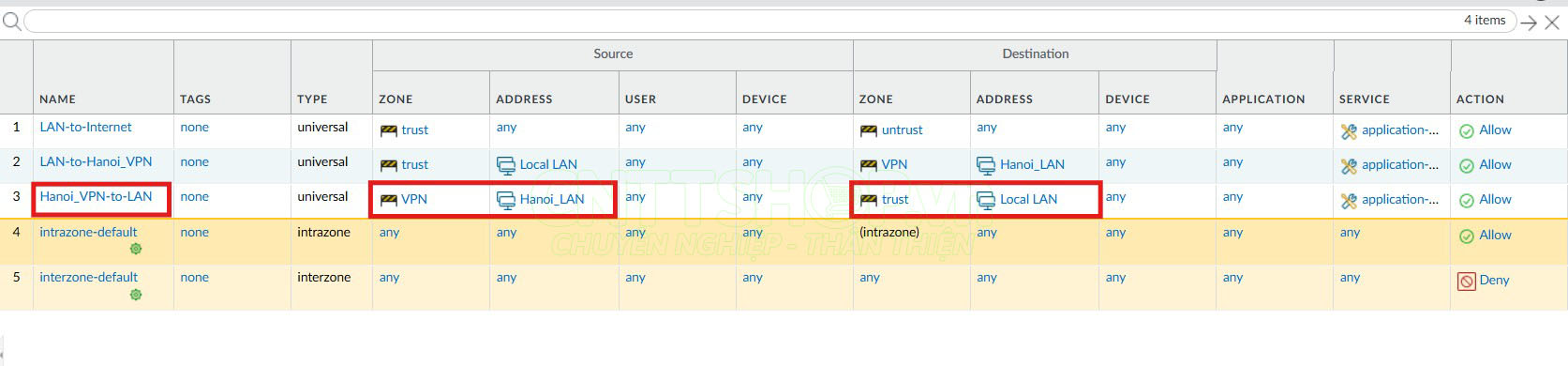

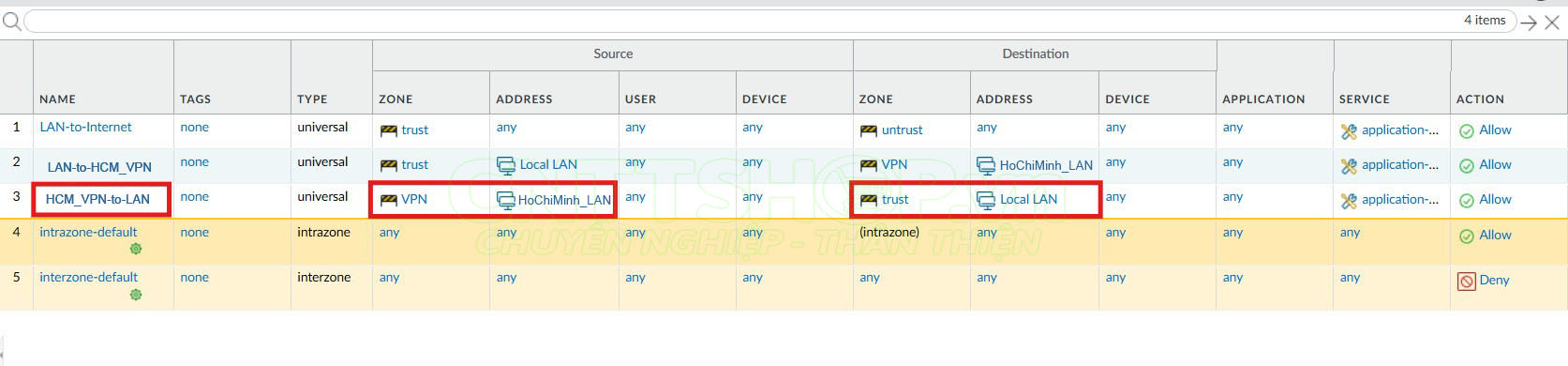

Tạo policy cho phép các LAN ở 2 site thông nhau

Đối với firewall, bạn cần thêm một bước tạo policy hay rule để accept lưu lượng đi qua, nhờ vậy LAN ở 2 site mới có thể thông nhau.

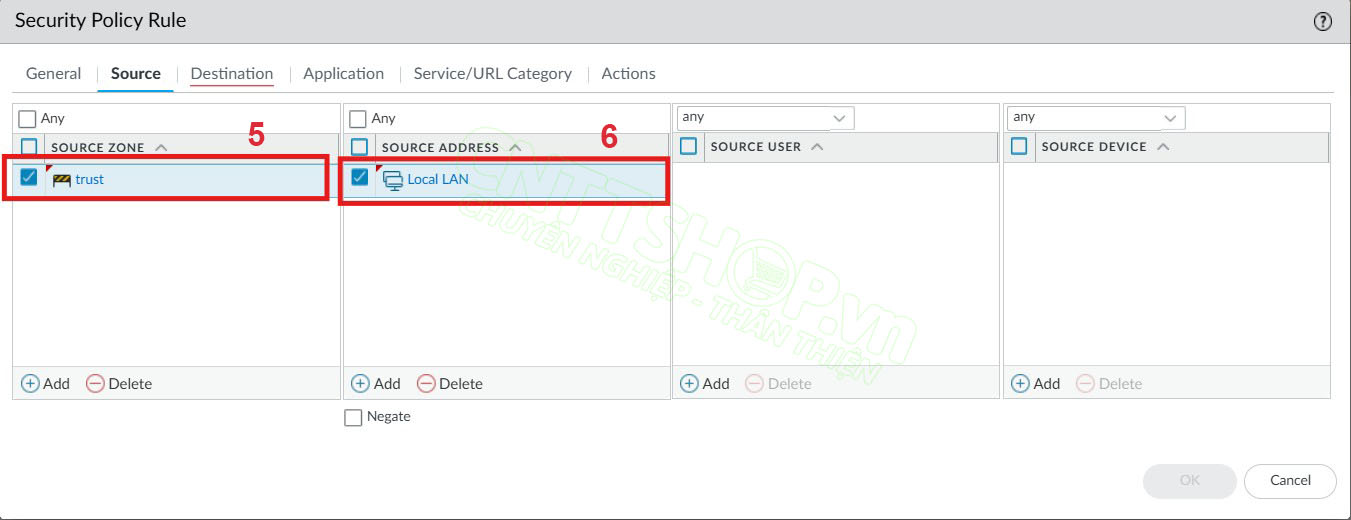

Các bạn vào mục Policies, chọn menu Security -> Add:

- Tab General: dòng Name đặt tên cho policy

- Tab Source:

- Source zone: ấn Add và chọn zone chứa các dải mạng LAN

- Source Address: chọn Any hoặc ấn Add chọn Object Address LAN hoặc Address Group LANs local đã tạo

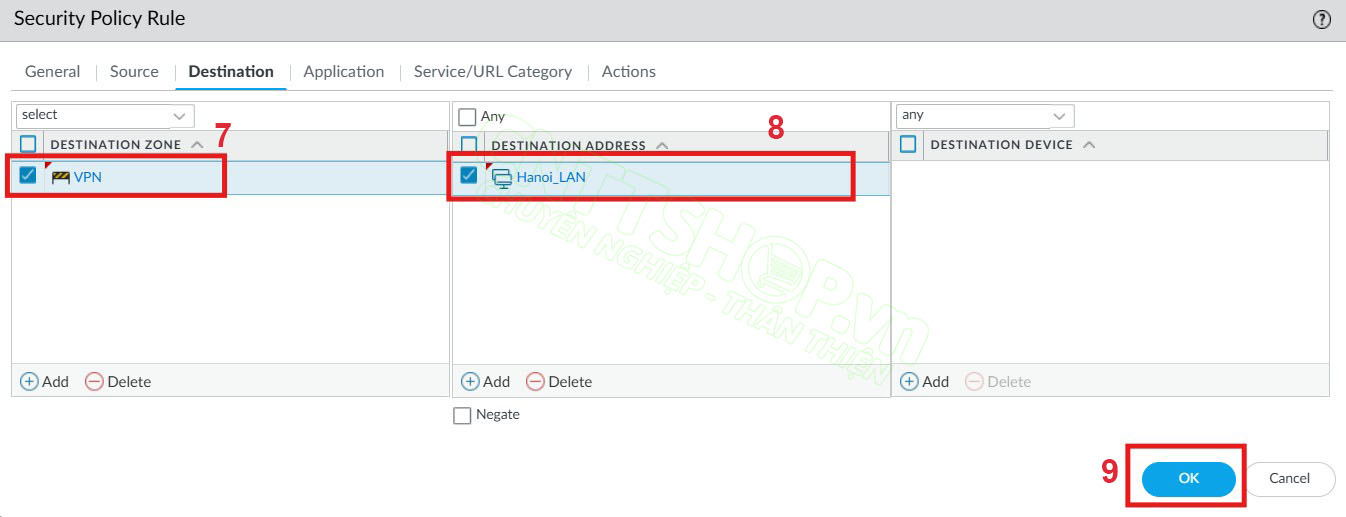

- Tab Destination:

- Destination zone: ấn Add và chon zone VPN

- Destination Address: ấn Add và chon Object LAN của site peer

Ấn OK để lưu policy

Tiếp theo các bạn cần tạo thêm 1 policy cho chiều ngược lại với Source là zone VPN, Object LAN của site peer và Destination là local LAN

Đây là toàn bộ phần cấu hình của site HoChiMinh như trong mô hình của mình, với site Hanoi thì cũng sẽ hoàn toàn tương tự như sau, mình sẽ tóm tắt qua ở dưới đây:

Cấu hình trên firewall Palo Alto tại site Hanoi

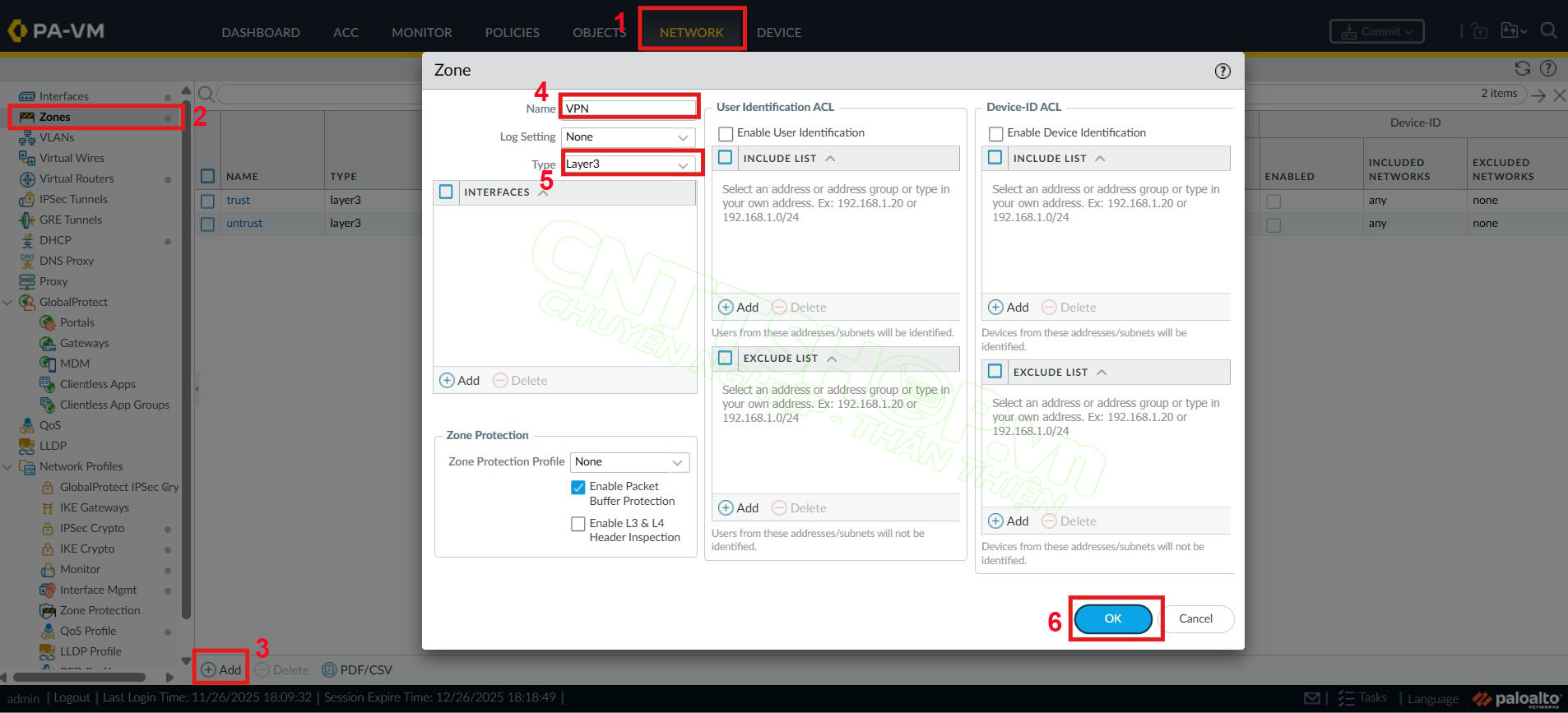

- Tạo object:

- Tạo Zone VPN:

- Tạo Static route:

- Tạo tunnel:

- Tạo IKE Gateway:

- Tạo IPsec Tunnel:

|

|

- Tạo Policy:

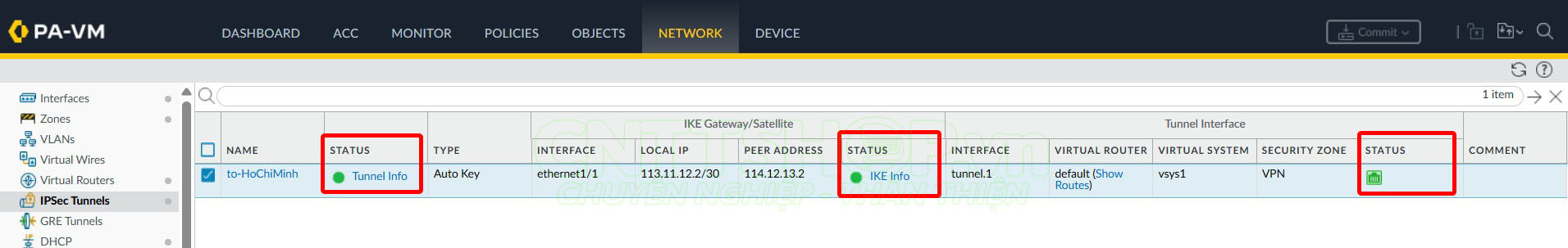

Kiểm tra

Sau khi đã cấu hình xong VPN trên firewall cả 2 site, bạn có thể vào menu IPSec Tunnel trong mục Network để kiểm tra trạng thái tunnel, nếu status báo xanh như thế này tức là phase 1 đã thiết lập thành công

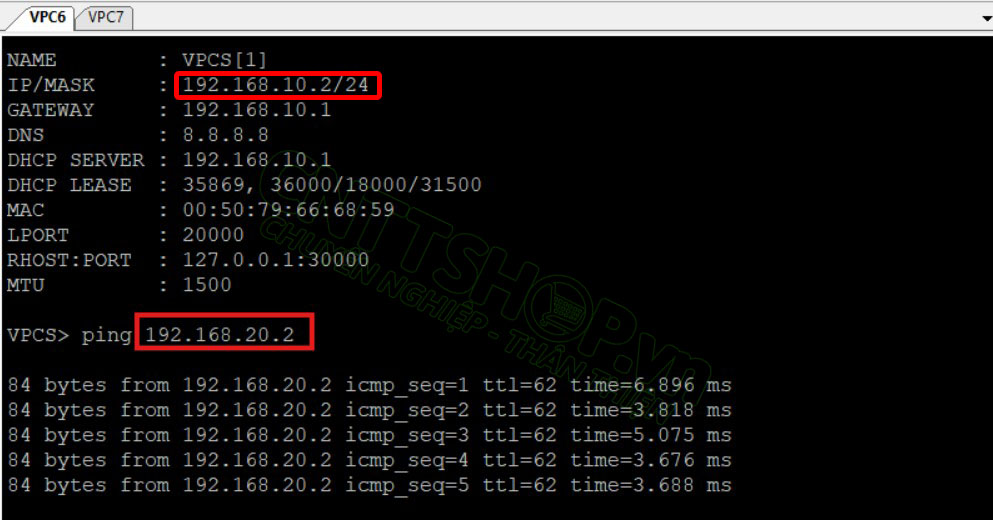

Bây giờ mình sẽ ping test từ PC ở Hanoi đến PC ở HCM để kiểm tra kết nối nhé:

Như vậy PC ở Hanoi có IP 192.168.10.2 đã ping thông đến PC ở HCM có IP 192.168.20.2

Lưu ý: nếu status tunnel trên firewall chưa xanh thì bạn hãy thử ping máy tính giữa 2 site, khi có lưu lượng đi qua tunnel sẽ UP. Hoặc bạn cũng có thể truy cập CLI của firewall và gõ lần lượt 2 lệnh sau để active phase 1 thủ công:

|

admin@PA-450>test vpn ike-sa admin@PA-450>test vpn ipsec-sa |

Kết luận

Như vậy là mình đã hướng dẫn các bạn cách cấu hình IPsec VPN Site-to-Site trên Palo Alto để kết nối các chi nhánh. Để đảm bảo hệ thống vận hành ổn định lâu dài, các bạn cần thường xuyên kiểm tra trạng thái Tunnel và thực hiện sao lưu cấu hình định kỳ. Một kết nối VPN chính xác không chỉ bảo vệ dữ liệu mà còn tối ưu hóa hiệu suất làm việc giữa các địa điểm trong doanh nghiệp. Nếu có bất cứ thắc mắc nào hãy để lại comment bên dưới để được kỹ thuật của CNTTShop giải đáp nhé, chúc các bạn thành công!

.png)

Bình luận bài viết!