Hướng dẫn Cấu hình Remote Access VPN trên Firewall Cisco FTD Firmware

Trong bài viết này, mình sẽ hướng dẫn các bạn cấu hình Remote Access VPN (RA VPN) trên firewall Cisco FPR Series được quản lý bởi FDM, sử dụng phiên bản firmware FTD. Nếu các bạn đang sử dụng các dòng firewall Cisco FPR Series, nhưng chạy phiên bản firmware ASA, thì các bạn có thể tham khảo bài viết: Hướng dẫn cấu hình Cisco AnyConnect Remote Access VPN trên Firewall Cisco ASA.

Enable RA VPN trên Firewall

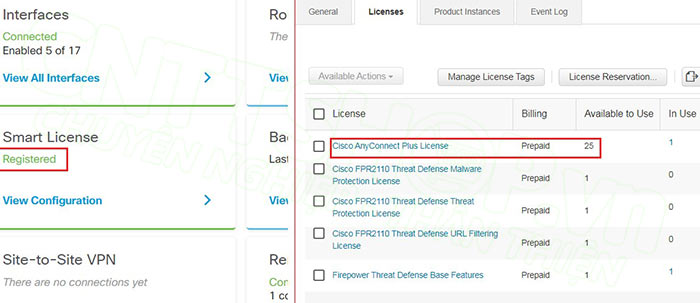

Trước tiên chúng ta cần enable Remote Access VPN trên firewall. Đối với các dòng Firewall Cisco FPR Series, Site to Site VPN thì chúng ta sẽ được miễn phí, còn Remote Access VPN, hay chúng ta thường gọi là Client to Site VPN thì chúng ta sẽ cần phải mua license Any Connect. License Any Connect sẽ có 3 loại là APEX, Plus hoặc VPN-Only, các bạn có thể lựa chọn tùy theo tính năng sử dụng. Sau khi mua License, thì các bạn sẽ cần phải cấu hình Smart License trên firewall để active.

Cách cấu hình Smart License và tính năng đi kèm với các loại Any Connect VPN license thì các bạn có thể tham khảo bài viết: Hướng dẫn cấu hình Smart License trên Firewall Cisco FPR Series.

Khi menu Smart License hiển thị trạng thái Registered và trong tài khoản Smart Account của các bạn có License AnyConnect thì chúng ta có thể bắt đầu cấu hình VPN được. Như trong ảnh bên dưới, firewall của mình đã mua license Cisco AnyConnect Plus.

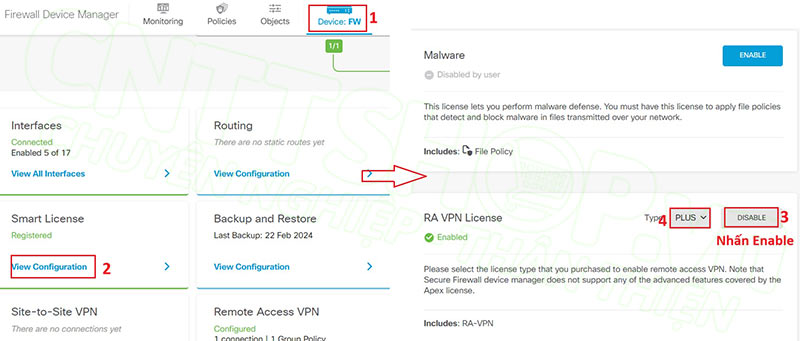

Để enable Remote Access VPN, các bạn vào menu Device > Smart License. Trong mục RA VPN License (viết tắt của Remote Access VPN), nhấn Enable và chọn Type là license đã mua. Firewall của mình đang sử dụng license Plus nên mình sẽ chọn Type là Plus.

Tạo IP Pool để cấp IP cho VPN Client

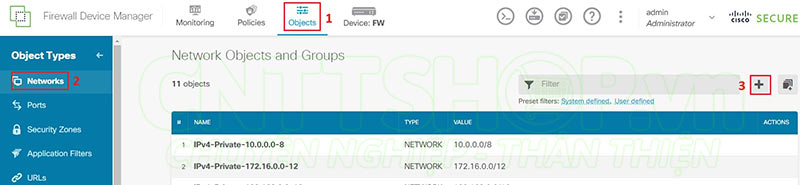

Sau khi đã Enable VPN, các bạn cần tạo 1 IP Pool để cấp IP cho người dùng khi kết nối vào VPN. Các bạn vào menu Objects > Networks. Nhấn dấu + để tạo pool mới.

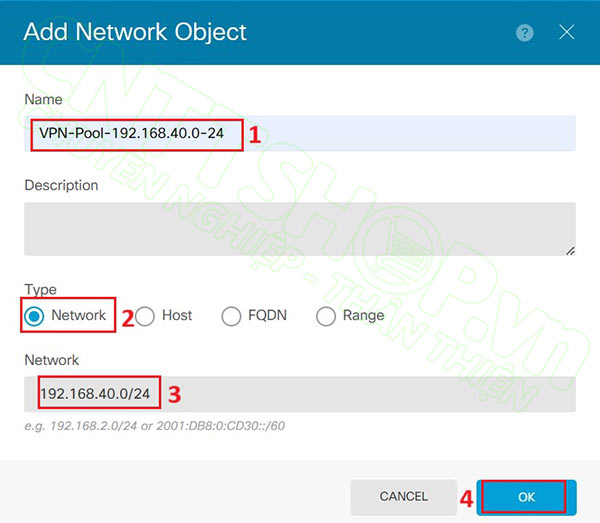

Type thì các bạn có thể chọn Network hoặc Range đều được, tùy vào các bạn muốn quy hoạch IP thế nào. Đối với Network thì các bạn sẽ nhập dải IP kèm Subnet (ví dụ 192.168.1.0/24), còn IP Range thì các bạn nhập IP bắt đầu và kết thúc (ví dụ 192.168.1.10 - 192.168.1.100). Mình sẽ chọn Network.

Khi đó Client kết nối RA VPN sẽ được cấp IP trong dải này.

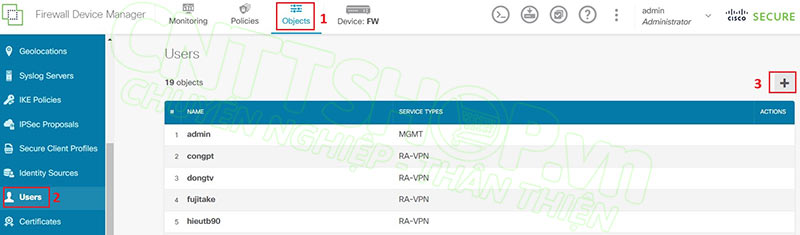

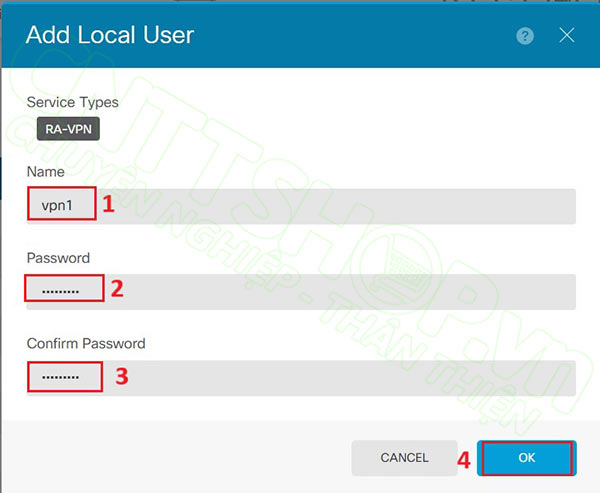

Tạo VPN User

Tiếp theo chúng ta sẽ tạo các tài khoản cho VPN Client. Các bạn vào menu Objects > Users, nhấn dấu + để thêm mới tài khoản.

Mặc định thì Service Types sẽ là RA-VPN, các bạn nhập username và password là được. Các bạn sẽ lặp lại bước này để cấu hình đủ tài khoản cho tất cả nhân viên.

Download AnyConnect Package

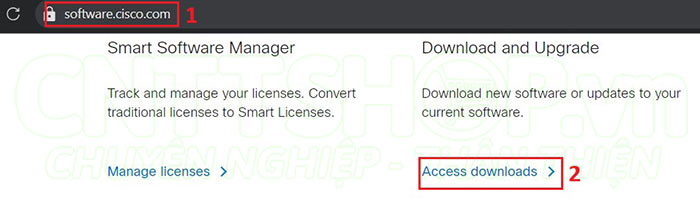

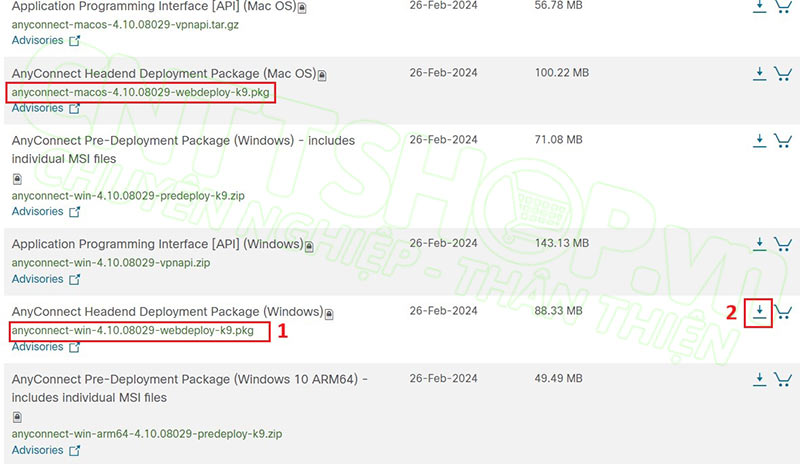

Khi cấu hình Remote Access VPN thì firewall sẽ yêu cầu các bạn tải lên tệp cài đặt của Any Connect, do vậy các bạn sẽ cần phải download file này về máy tính trước. Phần mềm này hoàn toàn miễn phí nên các bạn có thể download trực tiếp được.

Để download, các bạn mở trình duyệt web và truy cập vào link software.cisco.com, chọn Access Downloads.

Trong ô tìm kiếm, các bạn nhập cụm từ AnyConnect, chọn AnyConnect Secure Mobility Client v4.x.

Tại đây, các bạn sẽ lựa chọn phiên bản phù hợp với Client. AnyConnect hỗ trợ cả MAC OS, Linux và Windows. Các bạn tìm các file định dạng .pkg và tải về.

Cấu hình Remote Access VPN

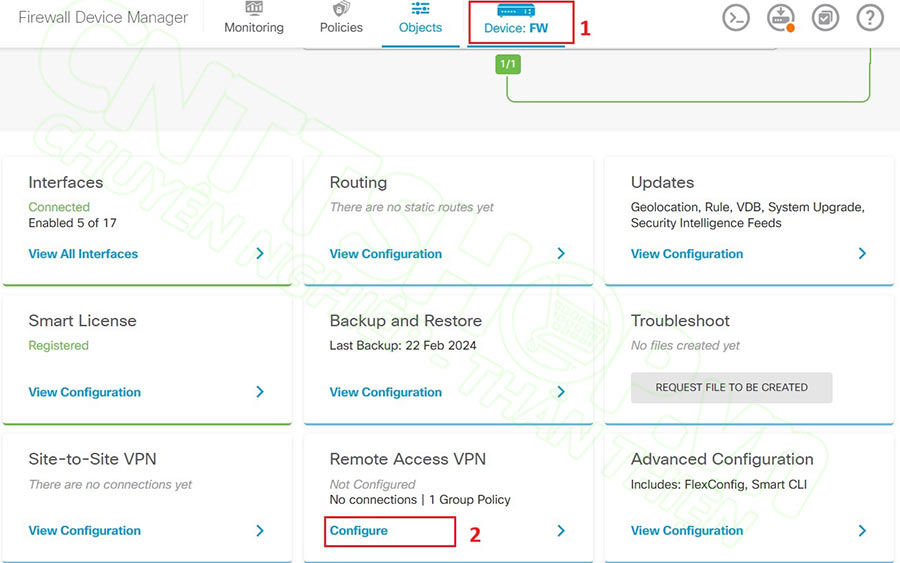

Để cấu hình Remote Access VPN, các bạn truy cập vào menu Device > Remote Access VPN.

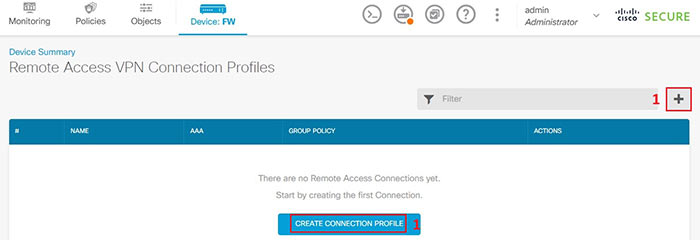

Để tạo RA VPN Profile, các bạn nhấn dấu + hoặc Create Connection Profile.

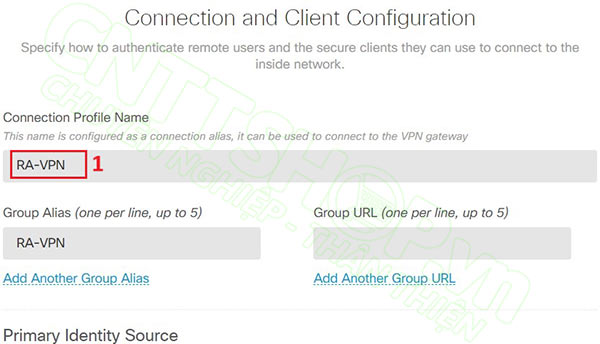

Trong phần Connection Profile Name, nhập tên cho Profile.

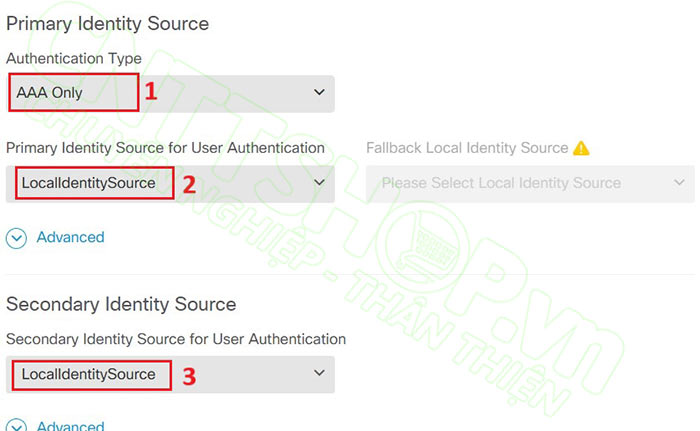

Trong mục Primary Identity Source và Secondary Identity Source, các bạn chọn kiểu xác thực. Trong Authentication Type, các bạn có thể xác thực qua AAA (xác thực qua User tạo trên firewall, Radius hoặc Tacacs), Certificate, SAML, hoặc cả AAA và Certificate. Nếu sử dụng Certificate thì các bạn cần có certificate của công ty và Upload lên Firewall.

Trong phần Primary Identity Source for User Authentication, Các bạn chọn loại user xác thực. Mặc định thì sẽ có LocalIdentitySource, chính là các tài khoản User các bạn đã tạo trên firewall. Nếu sử dụng Radius thì các bạn chọn Create New và tạo các server Radius tương ứng.

Tương tự với Secondary Identity Source, đây là nguồn user dự phòng trong trường hợp Primary Source phía trên không khả dụng. Ví dụ các bạn chọn Primary Identity Source là Radius, Secondary Identity Source là LocalIdentitySource, thì Firewall sẽ sử dụng User trên Radius để xác thực VPN. Trong trường hợp Firewall mất kết nối đến Radius Server, thì firewall sẽ sử dụng User Local để xác thực.

Trong ví dụ bên dưới, thì mình đang sử dụng User tạo trên Firewall để kết nối VPN.

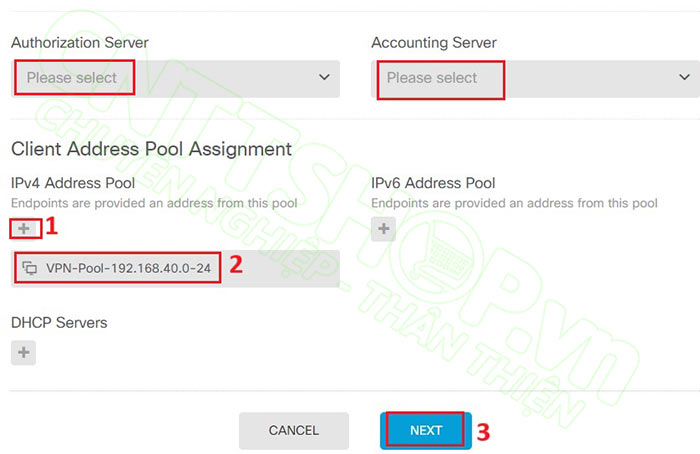

Phần Authorization Server và Accounting Server thì các bạn có thể cấu hình nếu có sử dụng Radius, còn không thì các bạn có thể bỏ qua.

Client Address Pool Assignment các bạn click dấu + và chọn IP Pool mà các bạn đã tạo trước đó để cấp IP cho VPN Client.

Nhấn Next.

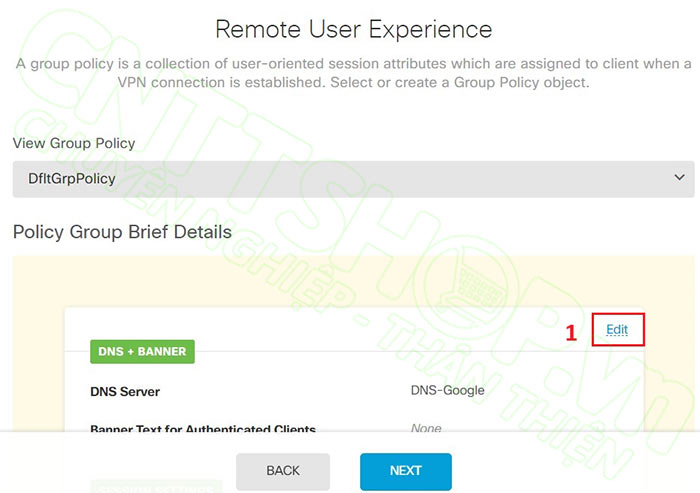

Trong menu Remote User Experience là phần để các bạn cấu hình các Policy cho người dùng. Mặc định thì đã có 1 Policy DfltGrpPolicy với các thông tin như bên dưới. Các bạn có thể Edit Policy này hoặc tạo mới cũng được. Mình sẽ Edit policy mặc định.

Trong Policy thì các bạn có thể cấu hinh DNS cho người dùng, hoặc các thông số liên quan đến connection của người dùng như: Maximum Connection Time, Idle Time, Simultaneous Login per User... Các bạn tùy chỉnh theo chính sách của công ty, mình sẽ để mặc định.

Trong phần policy này thì các bạn chỉ cần quan tâm đến phần Corporate Resources.

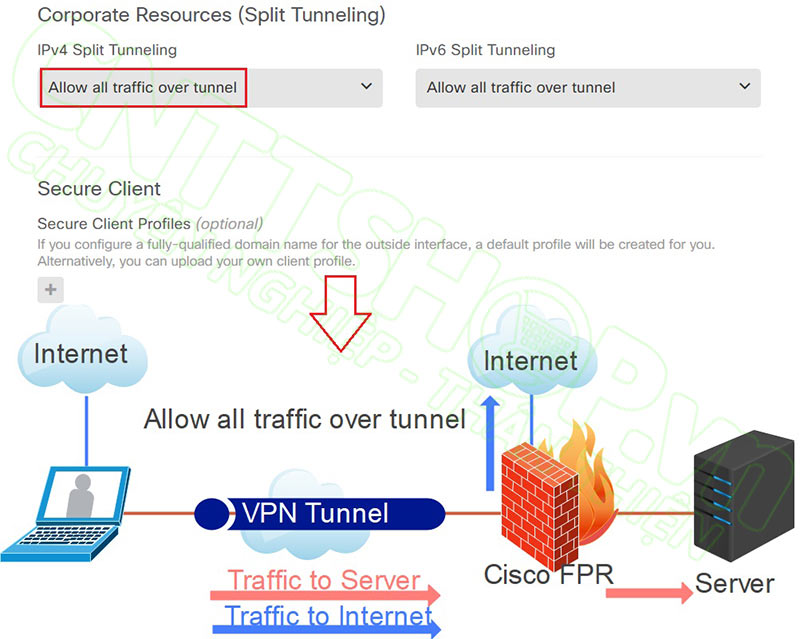

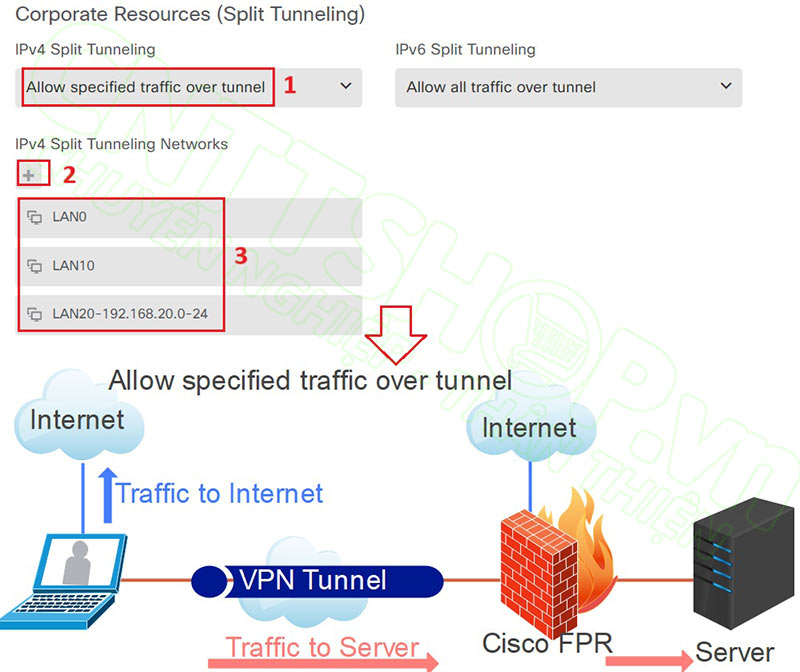

Đây là phần các bạn sẽ cấu hình Policy để điều hướng traffic của người dùng. Với VPN Remote Access thì chúng ta sẽ chia thành 2 loại traffic chính: 1 là traffic truy cập vào tài nguyên nội bộ của công ty, 2 là traffic truy cập Internet thông thường của người dùng.

Nếu trong IPv4 Split Tunneling các bạn để mặc định là Allow all traffic over tunnel, nghĩa là toàn bộ traffic của VPN Client, bao gồm cả traffic truy cập internet đều sẽ đi qua VPN Tunnel. Trường hợp này thì ngoài việc tạo các Policy cho phép truy cập giữa VPN và dải mạng Nội bộ, các bạn sẽ cần tạo thêm policy cho phép dải VPN đi ra Internet, và tạo NAT policy cho dải này. Trường hợp này thường được gọi là Full Tunnel.

Nếu chỉ muốn các traffic truy cập tài nguyên nội bộ đi qua VPN tunnel, còn truy cập Internet thông thường của VPN Client sẽ sử dụng chính đường Internet của VPN Client, không đi qua Firewall, thì các bạn chọn Allow specified traffic over tunnel, và chọn các dải mạng LAN sẽ cho phép VPN Client truy cập là được. Trường hợp này gọi là Split Tunnel.

Mình sẽ cho tất cả traffic đi qua Firewall, nên mục IPv4 Split Tunneling mình sẽ chọn Allow all traffic over tunnel. Do trường hợp này cần thêm cấu hình Policy cho phép VPN Client ra internet, và NAT IP của VPN. Nếu các bạn dùng trường hơp chỉ cho phép VPN traffic qua tunnel thì các bạn chỉ cần bỏ qua các cấu hình này là được.

Nhấn Next.

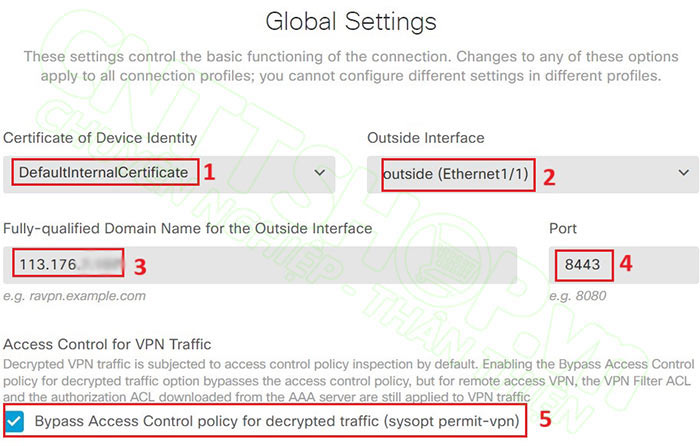

Trong menu Global Setting, các bạn nhập thông số cho phần WAN:

- Certificate of Device Identity: để mặc định nếu các bạn không có Certificate cho VPN.

- Outsite Interface: chọn cổng mà firewall sẽ lắng nghe các kết nối AnyConnect.

- Fully-qualified Domain Name for the Outside Interface: nhập IP WAN sẽ sử dụng để kết nối VPN, IP này là IP của cổng mà các bạn đã chọn ở trên.

- Port: nhập Port sử dụng cho VPN, khi kết nối thì các bạn sẽ sử dụng IP và Port này

- Tích chọn Bypass Access Control policy for decrypted traffic (sysopt permit-vpn) để áp dụng các chính sách cho VPN Traffic.

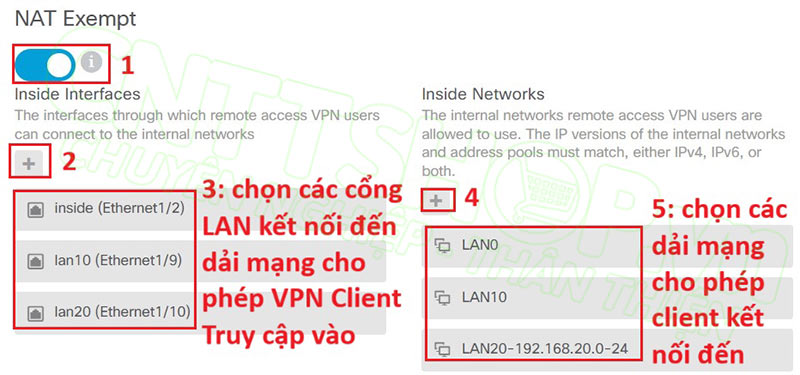

Trong menu NAT Exempt, chọn các cổng và dải mạng mà VPN Client sẽ kết nối đến. Khi đó thì các traffic này sẽ không được NAT trên firewall.

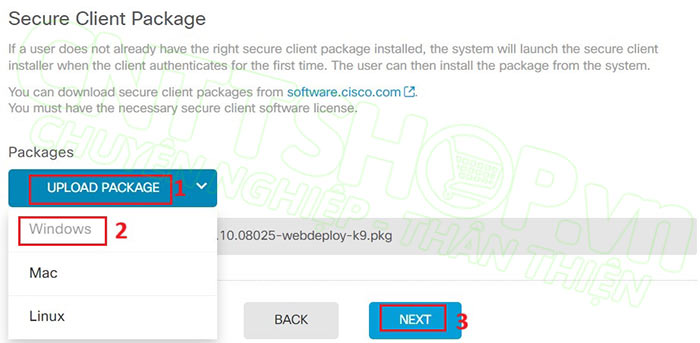

Trong menu Secure Client Package, các bạn tải lên file AnyConnect mà các bạn đã download về ở bước trước. Khi đó người dùng có thể download các file này về cài đặt trên máy tính để kết nối VPN.

Nếu Client có cả Windows, MAC và Linux thì các bạn sẽ cần chọn từng mục và tải cả 3 file lên.

Sau khi Upload xong thì các bạn nhấn Next.

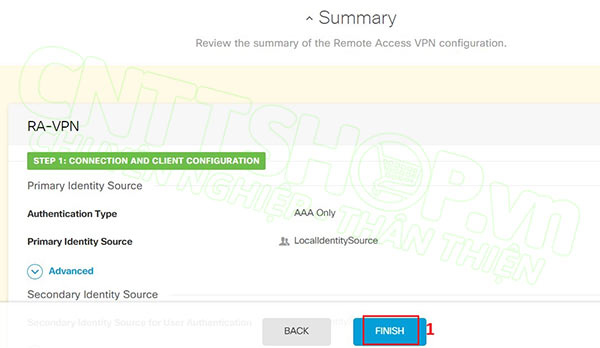

Kiểm tra lại thông tin và nhấn Finish.

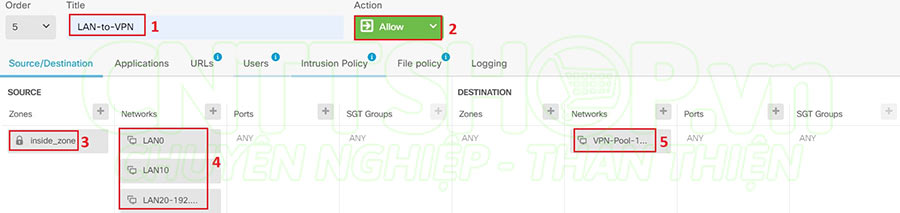

Cấu hình firewall Policy cho VPN Client

Sau khi cấu hình VPN xong, các bạn sẽ cần tạo các Policy để thiết lập chính sách cho VPN Client có thể truy cập vào các dịch vụ nào theo cả 2 chiều.

Các bạn vào menu Policies, nhấn dấu + để tạo mới.

Trước tiên mình sẽ tạo rule từ VPN sang các dải LAN. Do policy mỗi mô hình sẽ khác nhau, tùy thuộc vào chính sách của từng công ty, nên trong bài viết này mình sẽ để toàn bộ là ANY, còn trong mô hình thực tế thì các bạn sẽ chọn các dải mạng hoặc dịch vụ theo chính sách của mình nhé.

Với chiều từ VPN sang LAN, các bạn chọn Network là dải mạng cấp cho VPN Client. Destination Zone chọn zone chứa các dải LAN nội bộ, network chọn dải LAN tương ứng.

Tương tự các bạn sẽ cần tạo thêm 1 Policy ngược lại cho chiều từ LAN sang VPN.

Nếu tạo VPN theo kiểu full tunnel, thì các bạn cần tạo thêm Policy để cho VPN ra internet. Nếu các bạn cấu hình VPN kiểu Split Tunnel, nghĩa là traffic internet của client không qua firewall, thì các bạn có thể bỏ qua bước này.

Policy này thì network sẽ là dải mạng VPN, Destination Zone là outsite zone.

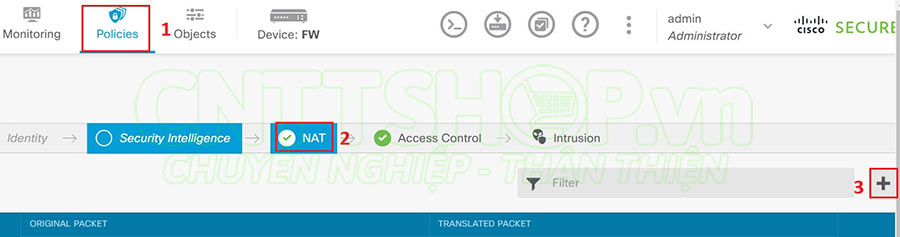

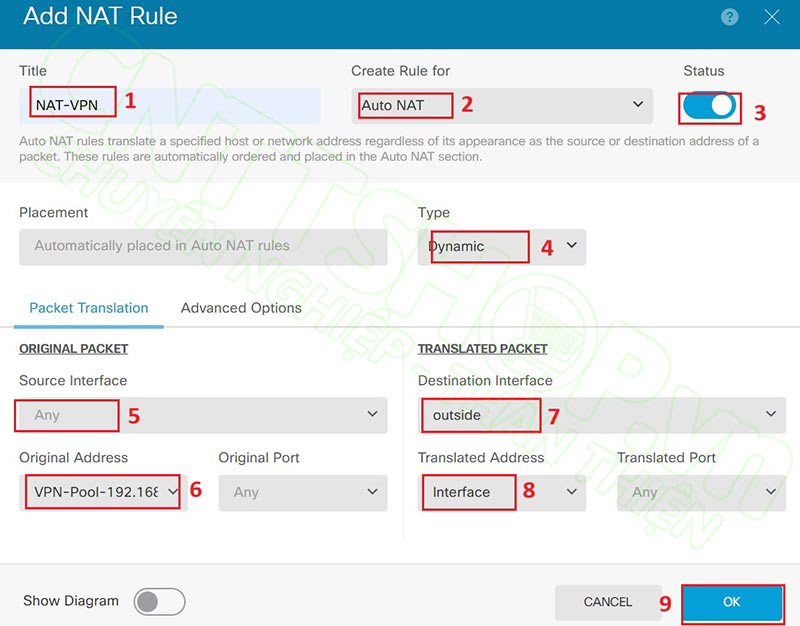

Cấu hình NAT rule cho VPN Client

Đối với trường hợp full tunnel, traffic internet của VPN Client cũng qua firewall, thì các bạn sẽ tạo thêm 1 NAT rule để NAT dải mạng VPN ra Internet.

Các bạn truy cập vào menu Policies, chuyển sang tab NAT, nhấn dấu + để tạo mới.

NAT rule này cũng tương tự như NAT rule cho internet thông thường.

- Các bạn chọn Auto NAT và Dynamic.

- Original Address chọn dải mạng cấp cho VPN Client.

- Destination interface chọn cổng outsite.

- Translated Address chọn Interface.

Như vậy là xong.

Sau khi cấu hình hoàn tất thì các bạn nhấn Deploy để triển khai cấu hình xuống Firewall.

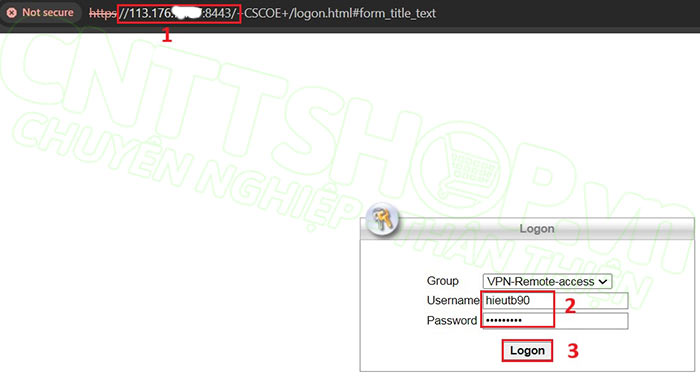

Kết nối VPN trên máy Client

Trên máy tính của client, các bạn truy cập vào địa chỉ IPWAN của firewall kèm theo port dịch vụ đã cấu hình. Trong bài lab này thì mình cấu hình port là 8443, nên mình sẽ truy cập vào IPWAN:8443. Đăng nhập với tài khoản VPN đã tạo.

Các bạn sẽ được chuyển sang trang download phần mềm, các bạn download file AnyConnect theo hệ điều hành về và cài đặt.

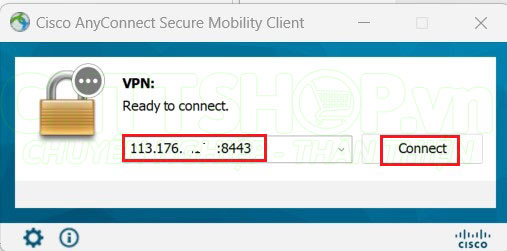

Sau khi cài xong thì các bạn mở phần mềm AnyConnect lên, nhập IPWAN:port vào tương tự như truy cập web. Nhấn Connect.

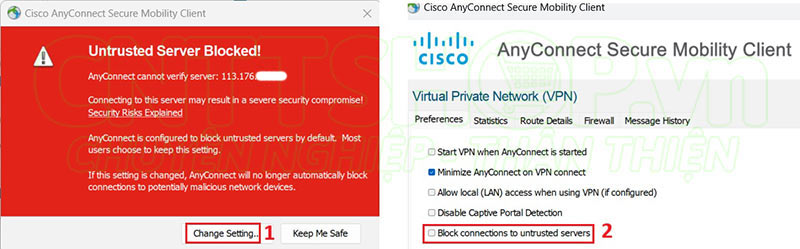

Do trong bài lab này mình không sử dụng Certificate, nên phần mềm sẽ thông báo Untrusted Server Blocked, các bạn có thể nhấn Change Setting và bỏ dấu tích trong mục Block connections to untrustred servers đi.

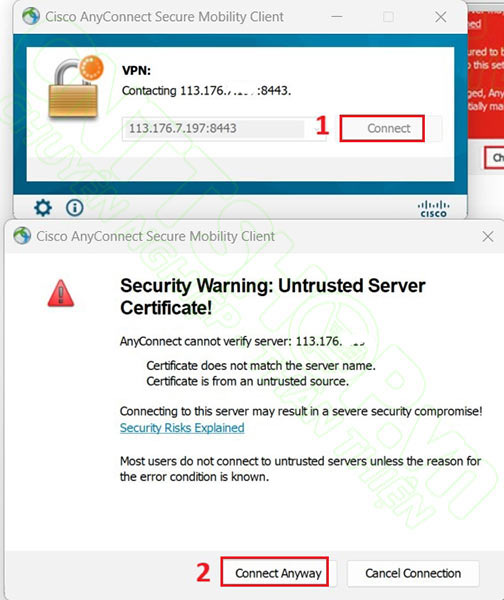

Nhấn Connect, chọn Connect Anyway.

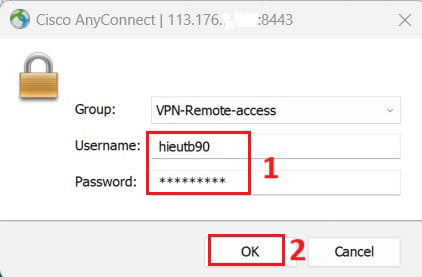

Nhập username và password.

Như vậy là các bạn đã kết nối VPN thành công

Nếu muốn bỏ qua các thông báo thì các bạn sẽ cần phải cài đặt Certificate cho firewall và client, trong trường hợp đó các bạn có thể xác thực người dùng qua certificate mà không cần phải xác thực qua tài khoản.

Kết luận

Trong thời đại 4.0 ngày nay, nhu cầu work-from-home ngày càng tăng và được xem như là xu thế tất yếu của doanh nghiệp. Cùng với sự phát triển của work-from-home, yêu cầu về 1 giải pháp VPN Client to Site bảo mật, linh hoạt cũng trở thành nhu cầu cấp thiết. Remote Access VPN là tính năng cực kỳ hữu ích trên Firewall Cisco, cho phép người dùng có thể truy cập được vào tài nguyên của công ty dù làm việc ở bất cứ đâu, đồng thời cung cấp bảo mật nâng cao, đơn giản và dễ triển khai. RA VPN trên firewall Cisco cũng có thể tích hợp với các giải pháp bảo mật cao cấp của Cisco như Cisco Umbrella, Cisco Secure Endpoint, 802.1x... để cung cấp góc nhìn toàn diện về toàn bộ hệ thống mạng, bao gồm cả người dùng VPN.

Trong bài viết này, mình đã hướng dẫn các bạn cấu hình Remote Access VPN trên firewall Cisco FPR Series sử dụng firmware. Nếu các bạn có thắc mắc hay góp ý nào thì hãy để lại comment để mọi người cùng trao đổi nhé.

Chúc các bạn thành công!

.png)

.jpg)

Bình luận bài viết!