Hướng dẫn cấu hình Cisco AnyConnect Remote Access VPN trên Firewall Cisco ASA

Trong bài này, mình sẽ hướng dẫn các bạn cấu hình Cisco VPN AnyConnect Client to Site trên các dòng firewall Cisco chạy phiên bản firmware ASA, sử dụng ASDM.

Nếu các bạn đang sử dụng các dòng firewall Cisco FPR Series, nhưng chạy phiên bản firmware FTD, thì các bạn có thể tham khảo bài viết: Hướng dẫn Cấu hình Remote Access VPN trên Firewall Cisco FTD Firmware.

Mình sẽ sử dụng Wizard để cấu hình cho đơn giản.

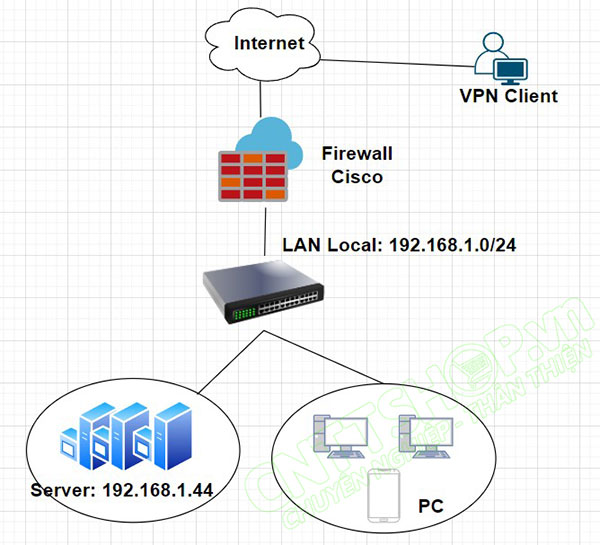

Mô hình kết nối

Mình đang sử dụng 1 mô hình đơn giản gồm 1 Firewall Cisco ASA 5506, Firewall này đang kết nối trực tiếp với ISP. Phía dưới thì mình chỉ có 1 mạng LAN duy nhất là 192.168.1.0/24. Các cổng từ 1 đến 7 đang được kết nối vào cổng BVI1.

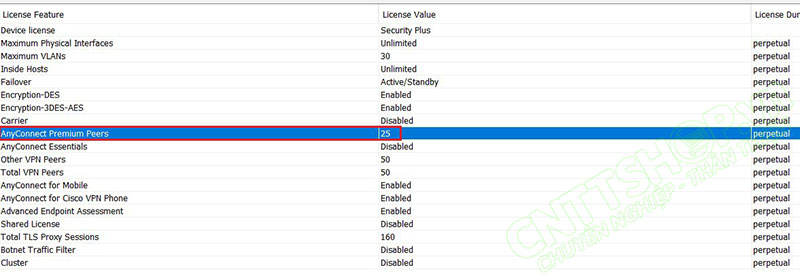

Để có thể cấu hình AnyConnect, các bạn cần phải mua license theo số lượng người dùng, license này được cung cấp theo cả dạng vĩnh viễn hoặc mua theo năm, các bạn có thể lựa chọn tùy theo nhu cầu sử dụng nhé.

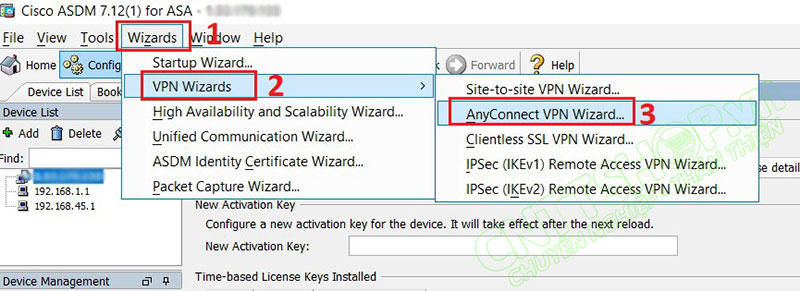

Cấu hình Cisco AnyConnect VPN

Để cấu hình AnyConnect, các bạn truy cập vào menu Wizard > VPN Wizards > AnyConnect VPN Wizard.

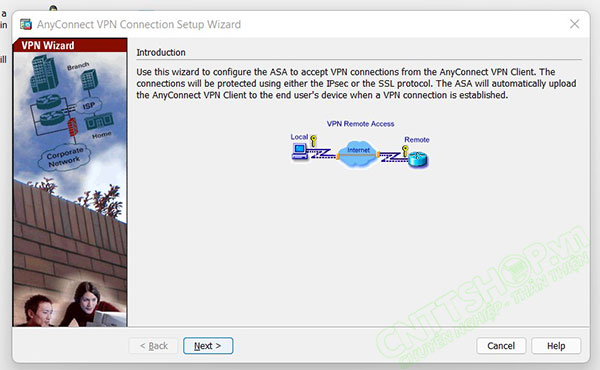

Chọn Next.

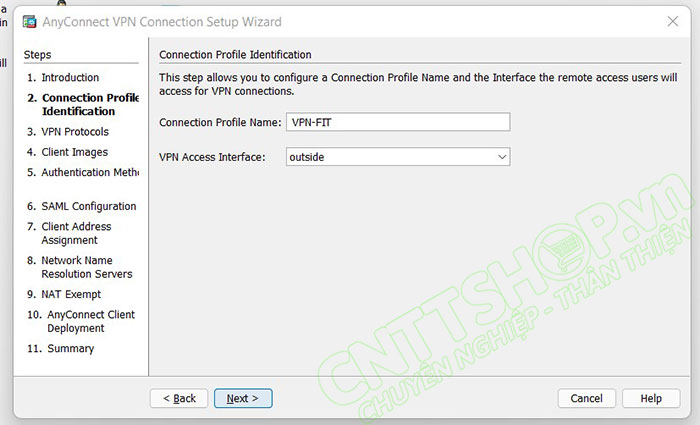

Đặt tên cho VPN và chọn interface sẽ sử dụng để VPN vào, trong ví dụ này mình chỉ có 1 cổng Wan là cổng Outsite.

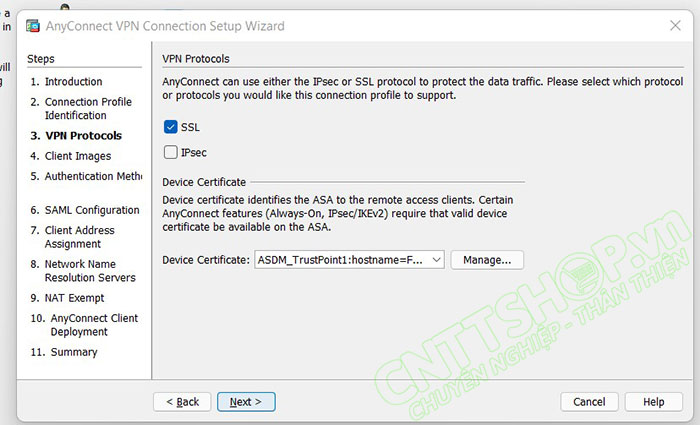

Trong phần Protocol, mình sẽ bỏ IPsec, chỉ sử dụng SSL, các bạn có thể chọn cả 2 cũng được. Phần Device Certificate các bạn có thể chọn mặc định hoặc tạo 1 certificate riêng. Chọn Next.

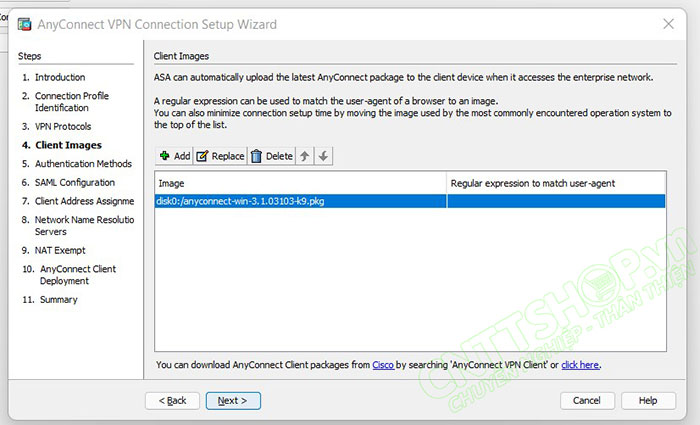

Trong phần Client Images là phần mềm AnyConnect dùng để cài đặt cho client. Client chỉ cần gõ địa chỉ IP wan trên trình duyệt web để tải phần mềm về cài đặt trên máy tính. Tuy nhiên các bạn nên download phiên bản mới để upload vào firewall hoặc cài đặt trực tiếp vào máy tính, có 1 số phiên bản cũ sẽ báo lỗi về certificate. Chọn Next.

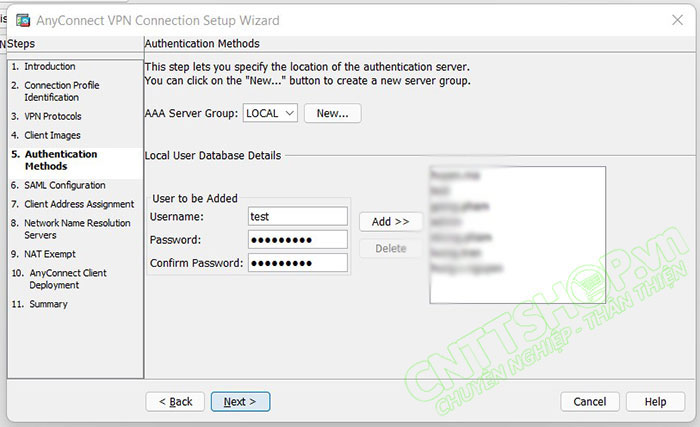

Tiếp theo chúng ta sẽ tạo các user để VPN, các bạn nên tạo mỗi người dùng 1 tài khoản riêng để dễ monitor.

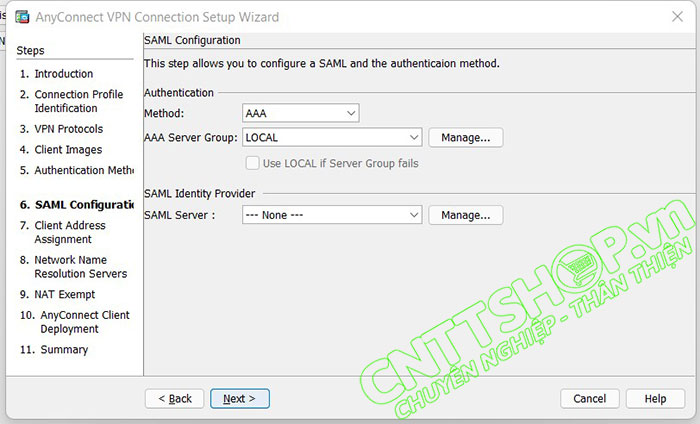

Mục SAML Configuration này các bạn để mặc định.

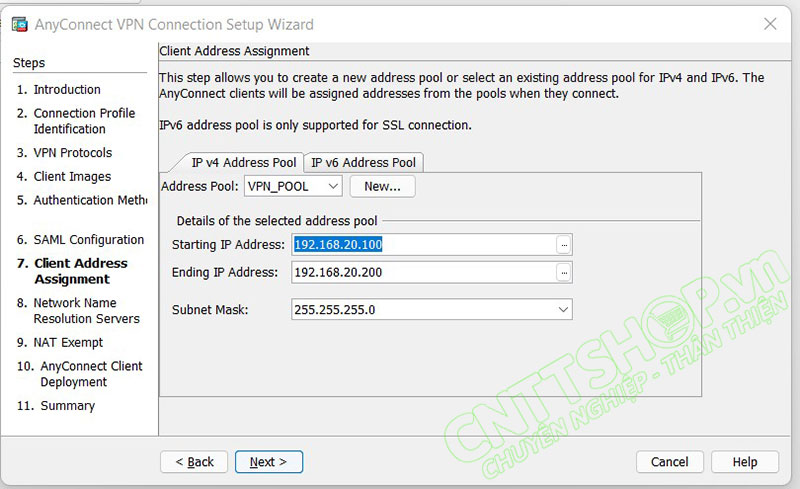

Trong Menu Client Address Assignment, các bạn chọn New để tạo 1 dải IP để cấp cho VPN Client, các bạn tạo dải IP này khác với dải IP nội bộ nhé.

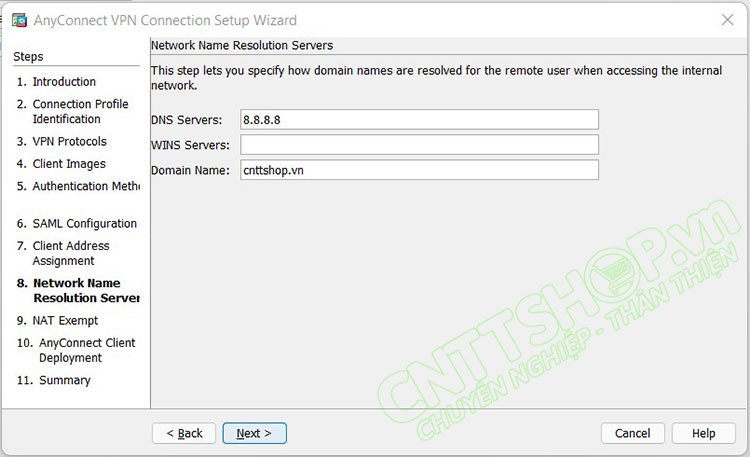

Tiếp theo thì các bạn cấu hình DNS server để phân giải tên miền cho VPN Client. Nếu có DNS nội bộ thì các bạn có thể sử dụng luôn.

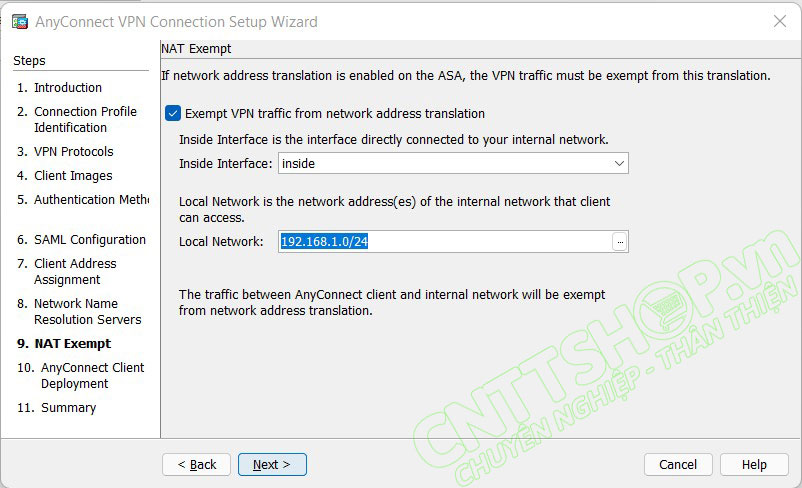

Tích chọn Exempt VPN traffic from network address translation và chọn Interface kết nối xuống mạng LAN, và dải IP nội bộ ở mục Local Network. Do Firewall đang được kết nối trực tiếp với ISP và được bật NAT, do vậy thì mình cần phải bật tính năng này lên để các traffic từ AnyConnect tới mạng nội bộ sẽ không NAT. Nếu có nhiều dải nội bộ thì các bạn có thể tạo thêm sau trong mục NAT.

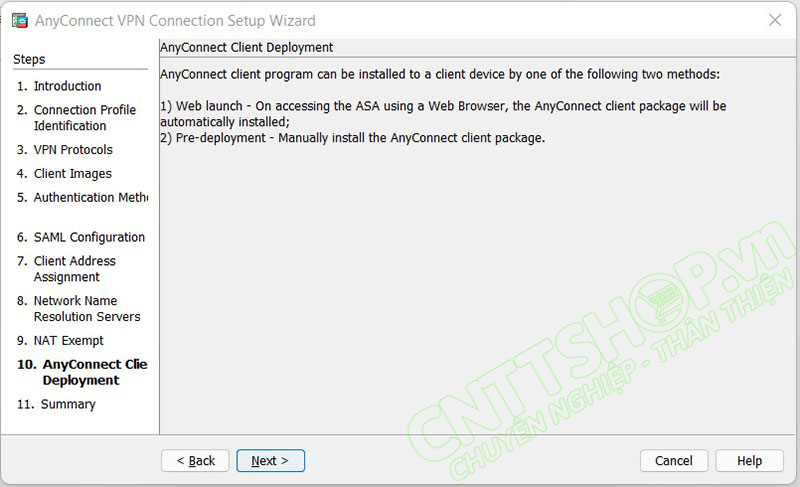

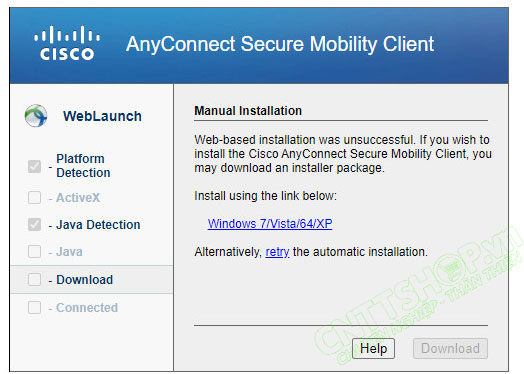

Menu AnyConnect Client Deployment hướng dẫn 2 cách để có thể cài đặt phần mềm AnyConnect. Các bạn có thể sử dụng trình duyệt web để download phần mềm Anyconnect hoặc nếu có sẵn rồi thì có thể cài luôn đều được.

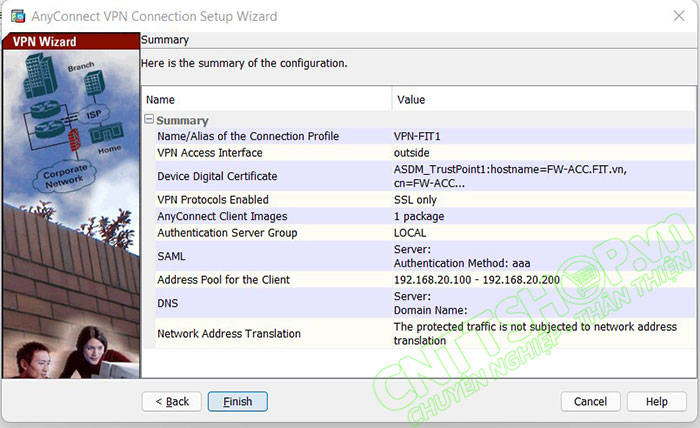

Chọn Finish để đẩy cấu hình xuống firewall.

Cấu hình AnyConnect Client Profile

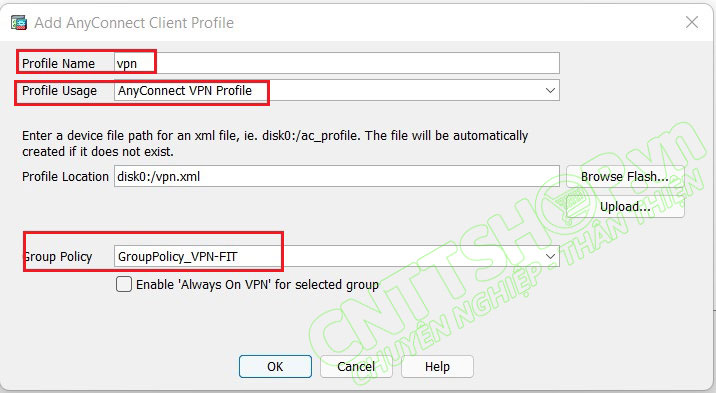

Sau khi cấu hình xong, các bạn vào menu AnyConnect Client Profile, chọn Add để thêm 1 profile.

- Profile Name: đặt tên cho profile này.

- Group Policy: chọn group cho VPN mà các bạn vừa tạo.

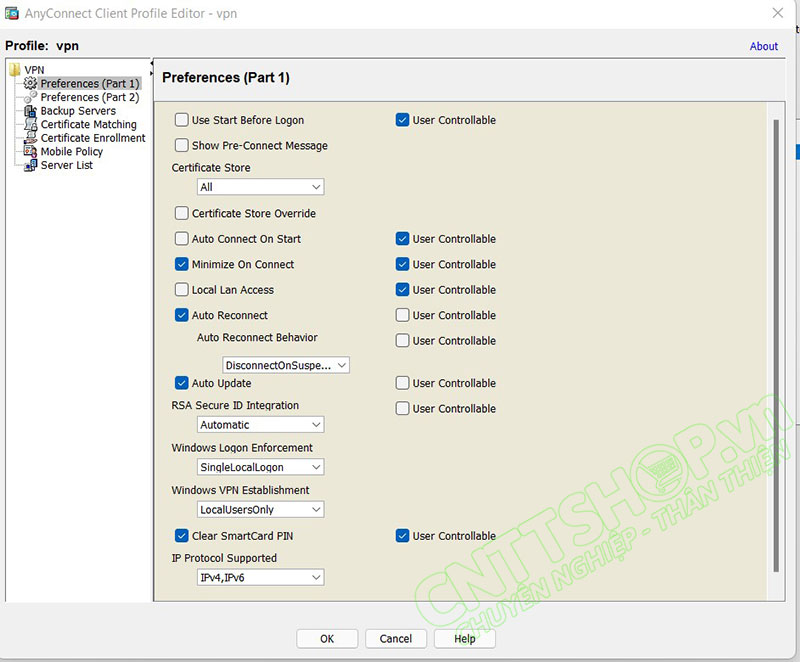

Sau đó các bạn có thể edit AnyConnect Client Profile vừa tạo để có thể thay đổi các option cho VPN Client tùy theo nhu cầu của mình.

Cấu hình Split Tunnelling

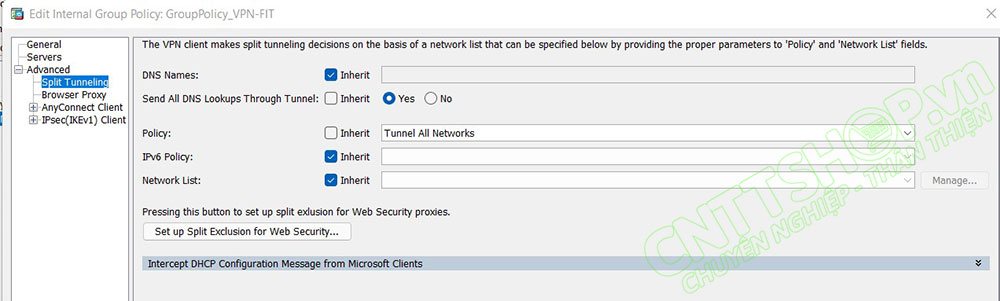

Cuối cùng là cấu hình Split Tunnelling. Các bạn vào menu Group Policies, chọn Edit group policy của VPN tunnel đang tạo, chọn Advanced > Split Tunneling.

VPN remote access thì chúng ta sẽ có 2 loại. 1 là full tunneling, nghĩa là toàn bộ traffic sẽ đi qua VPN tunnel, bao gồm cả traffic truy cập internet, lúc đó chúng ta cần chọn Yes ở phần Send All DNS Lookups Through Tunnel và chọn mục Policy là Tunnel all Network, mục Network List chọn Inherit.

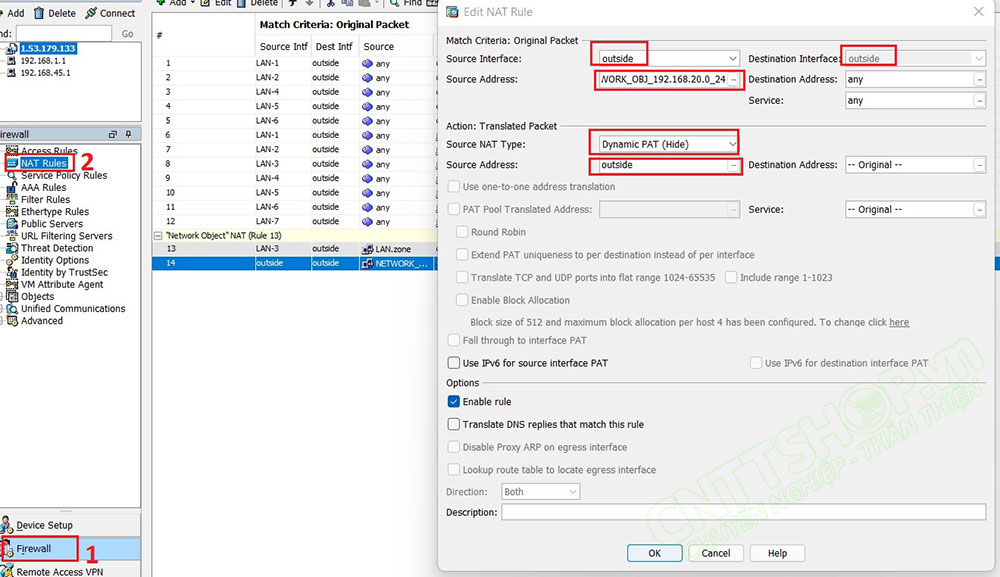

Sau đó các bạn cần vào mục NAT để tạo thêm 1 NAT rule cho cho các traffic từ VPN Client truy cập ra internet qua VPN Tunnel được NAT trên firewall.

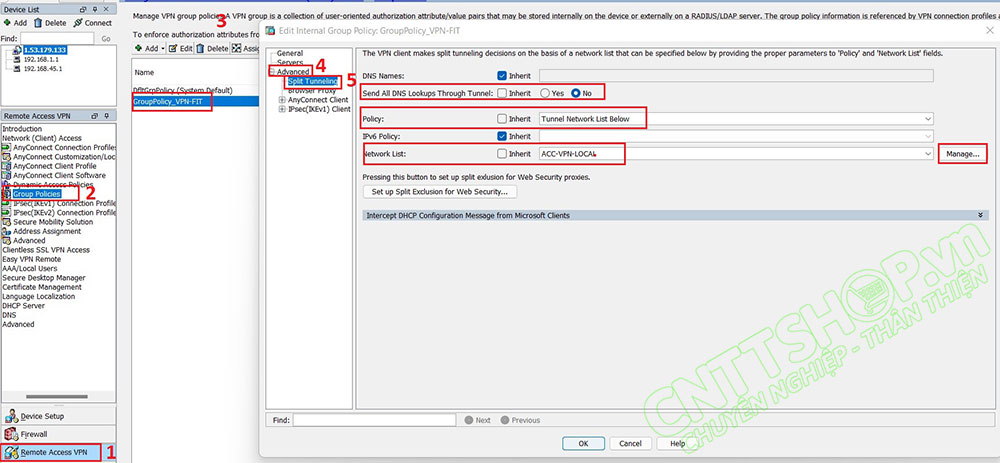

Trong bài này thì mình sẽ chọn cách 2 là Split Tunneling, chỉ cho traffic nội bộ qua tunnel, còn traffic truy cập internet vẫn đi qua đường WAN của client.

Do vậy phần Send All DNS Lookups Through Tunnel này mình sẽ chọn No để các request DNS của VPN Client vẫn đi qua đường WAN của Client. Policy chọn Tunnel Network List Below để chỉ các network được chỉ định trong phần Network List mới đi qua tunnel.

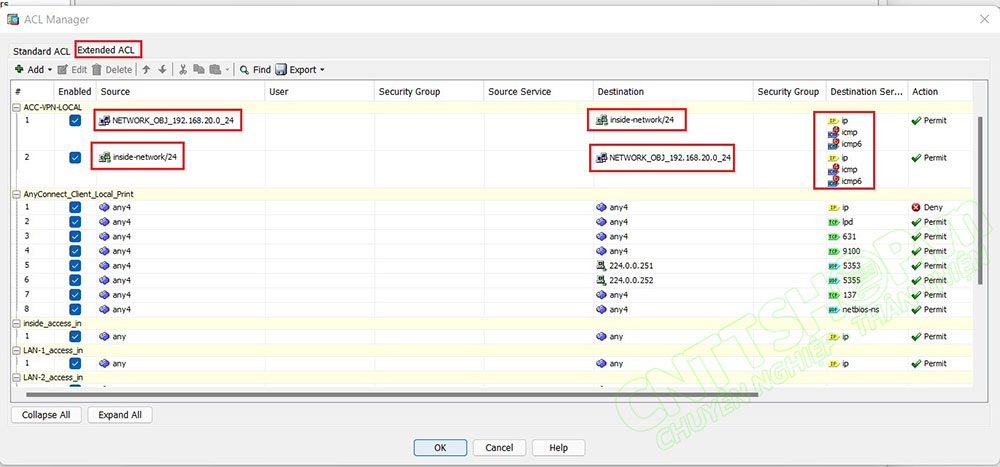

Trong phần Network List, bỏ dấy tích Inherit, chọn Manage và tạo các standard ACL hoặc Extend ACL tùy vào nhu cầu. Như ở đây mình đang tạo 2 Extend ACL với source và des là Dải IP nội bộ và dải IP cấp cho VPN, với dịch vụ là IP, ICMP. Lúc đó thì các traffic này sẽ được đẩy qua VPN tunnel. Còn các traffic khác thì vẫn sử dụng đường WAN của Client như bình thường.

Kết nối VPN Remote Access

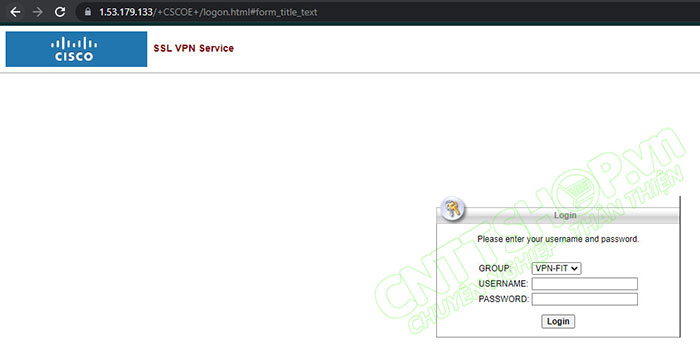

Sau khi cấu hình xong, trên máy Client các bạn mở trình duyệt web và nhập địa chỉ IP WAN vào, đăng nhập với tài khoản VPN đã tạo.

Sau đó tải phần mềm AnyConnect về và cài đặt trên máy tính, sau khi cài xong phần mềm thì các bạn sẽ không truy cập vào được IP này bằng trình duyệt web nữa. Hoặc các bạn có thể download trực tiếp file trên trang chủ Cisco về cài trên máy cũng được. Tuy nhiên các bạn lưu ý nếu phiên bản cũ quá thì sẽ có báo lỗi về certificate. Các bạn nên tải các phiên bản mới nhất. Sau khi cài xong thì chúng ta chỉ cần nhập IP, username và password là có thể kết nối VPN.

Như vậy là mình đã hướng dẫn các bạn cấu hình VPN AnyConnect Remote Access trên các dòng Firewall Cisco. Nếu các bạn có yêu cầu hướng dẫn cấu hình tính năng nào, hãy để lại comment, CNTTShop sẽ hướng dẫn trong thời gian sớm nhất.

Chúc các bạn thành công!

.png)

.jpg)

Bình luận bài viết!