Hướng dẫn Cấu hình Dual VPN tunnel wizard Trên Fortigate

Trong bài viết này, mình sẽ hướng dẫn các bạn cấu hình IPSec VPN site-to-site kết hợp với SDWAN trên firewall Fortinet bằng tính năng Dual VPN tunnel wizard.

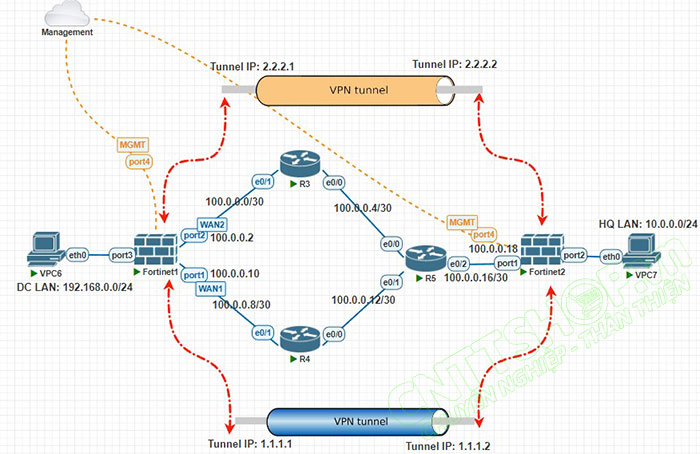

Mô hình kết nối Dual VPN

Khi VPN được kết hợp với SDWAN sẽ giúp chúng ta có thể quản lý được luồng lưu lượng IPSec và có thể dự phòng các tunnel này bằng quy tắc trên SDWAN. Bằng cách này thì việc cấu hình IPSec là tự động, các chính sách định tuyến, policy cũng đơn giản hơn và đỡ xảy ra lỗi.

Mình đang xây dựng 1 mô hình đơn giản gồm 2 Firewall Fortigate. Fortinet1 sẽ có 2 đường WAN, Fortinet2 thì chỉ có 1 đường WAN. Các bạn có thể xây dựng mô hình gồm 2 đường WAN trên Fortigate 2 cũng được. Lúc đó trên Fortigate2 chúng ta sẽ cấu hình tương tự như Fortinet1. Còn mô hình này thì mình chỉ sử dụng 1 WAN trên Fortinet2 cho đơn giản và dễ hiểu hơn.

2 Đường WAN trên Fortinet1 thì mình sẽ cấu hình load balancing bằng SDWAN. Từ Fortinet1 đến Fortinet2 sẽ có 2 VPN tunnel trên 2 WAN để dự phòng (Redundant), và các VPN tunnel này sẽ được cấu hình vào SDWAN. IP tunnel thì các bạn xem trong mô hình nhé.

Thông thường thì các bạn tạo VPN từ menu VPN trong Fortigate. Tuy nhiên khi bạn các bạn thêm vào SD-WAN sẽ cần thay đổi rất nhiều tham số và dễ xảy ra lỗi. Vì vậy, 1 menu VPN đã được tạo thêm trong SDWAN để chúng ta dễ cấu hình hơn. Nó được Fortigate gọi là Dual VPN tunnel wizard.

Trên 2 Firewall thì mình đã cấu hình để các PC có thể ping được đến IP WAN 2 đầu Fortigate rồi. 3 Router này mình sử dụng Router Cisco. Trên đó mình cũng chỉ đặt IP rồi chạy OSPF để quảng bá tuyến sao cho các dải IP WAN có thể ping được lẫn nhau là được.

Cấu hình Dual VPN Tunnel trên Fortigate1

Ok mình sẽ đi vào cấu hình trên Fortigate1.

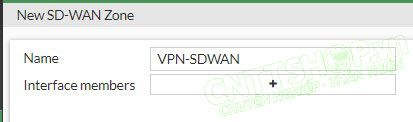

Cấu hình SDWAN cho VPN Tunnel

Trước tiên các bạn cần tạo thêm 1 SDWAN zone để add các VPN Tunnel vào.Truy cập vào menu Network > SD-WAN, chọn Create New > SD-WAN Zone để tạo 1 Zone mới.

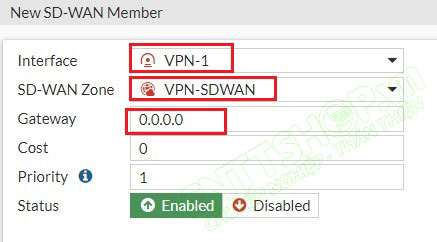

Tiếp theo các bạn tạo các member là 2 VPN tunnel để add vào SD-WAN zone vừa tạo. Trong menu SD-WAN, chọn Create New > SD-WAN Member.

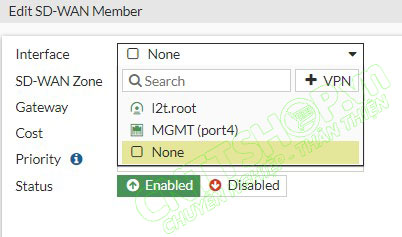

Trong menu thả xuống của mục Interface, các bạn chọn + VPN để tạo các VPN tunnel.

- Name: mình sẽ đặt là VPN-1 cho đường WAN1

- Remote IP address: là IP WAN của Fortigate 2, trong mô hình của mình là 100.0.0.18

- Outgoing Interface: chọn cổng WAN1

- Nhập Pre-shared key.

- Sau đó chọn VPN-1 vừa tạo

- SD-WAN Zone: chọn zone VPN-SDWAN

- Gateway thì các bạn để 0.0.0.0 nhé

Tương tự các bạn tạo 1 VPN-2 Tunnel tương với cổng WAN2, Gateway thì vẫn là 100.0.0.18.

Tạo Address và Add vào VPN Tunnel

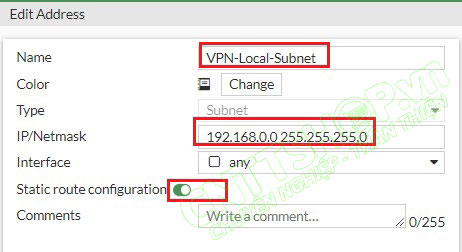

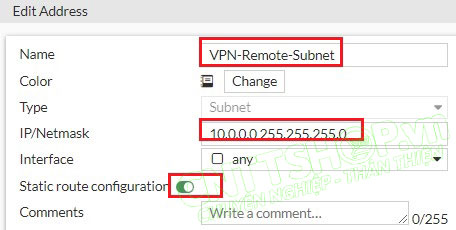

Mặc định sau khi tạo Tunnel xong thì Source IP và Destination IP sẽ đều là Any, do vậy các bạn tạo thêm các dải IP cụ thể cho local và remote để add vào VPN

Truy cập vào Policy & Object > Address, sau đó chọn Create New tạo 2 dải tương ứng với 2 dải LAN nội bộ của 2 site. Các bạn nhớ enable Static route configuration lên nhé.

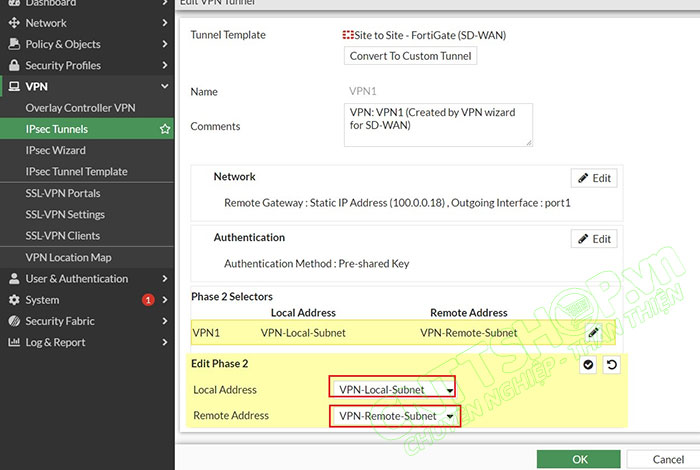

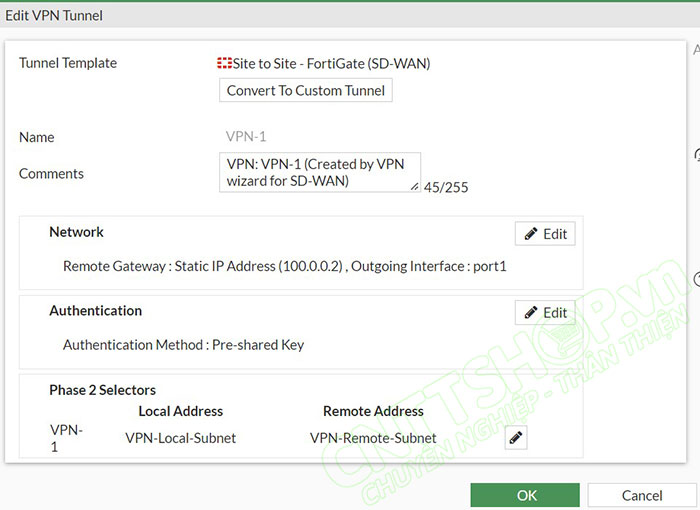

Bây giờ các bạn vào menu VPN > IPSec tunnel, ở đây đang có 2 VPN mà các bạn vừa tạo trên SDWAN, các bạn edit các VPN này. Trong Phase 2 Selectors, chọn Edit và chọn các dải mạng mà các bạn vừa tạo ở trên. Các bạn làm tương tự trên cả 2 VPN Tunnel.

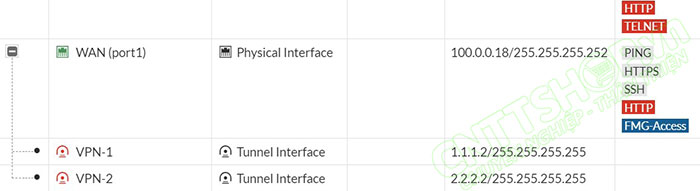

Cấu hình IP cho VPN Tunnel

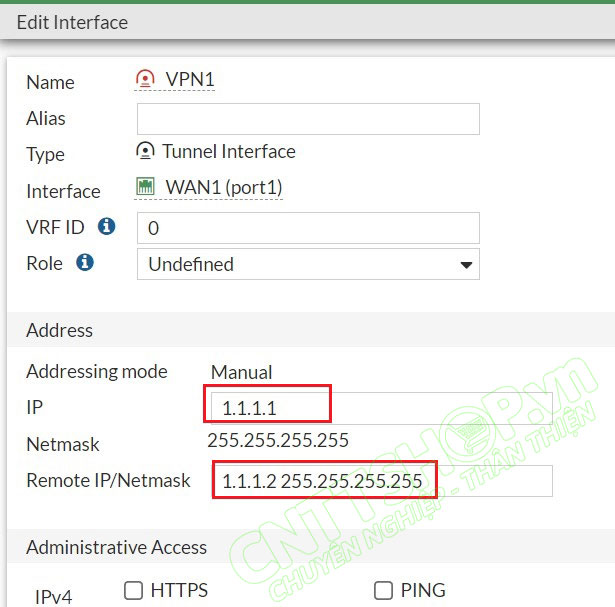

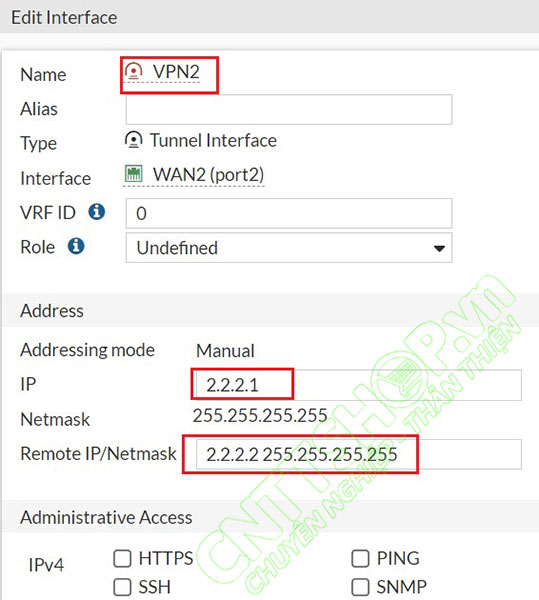

Tiếp theo các bạn cần đặt IP cho VPN tunnel. Mình đang để là 1.1.1.1 cho Tunnel 1, remote IP là 1.1.1.2/32 và 2.2.2.1 cho Tunnel 2, remote gateway là 2.2.2.2/32.

Vào menu Network > Interface, các bạn edit VPN Interface trên 2 cổng WAN và đặt IP và remote IP tương ứng theo mô hình.

Cấu hình Static Route cho dải VPN

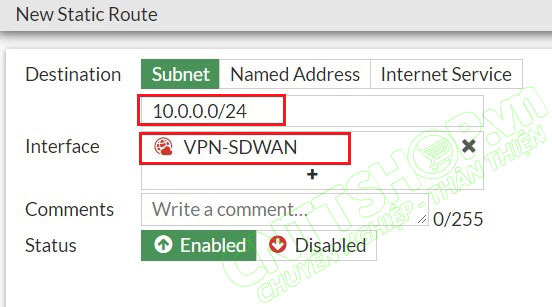

Sau đó vào menu Static Routes để tạo route cho các dải VPN.

- Destination: sẽ là dải IP LAN của Fortigate2

- Interface: chọn cổng SDWAN VPN

Cấu hình Policy

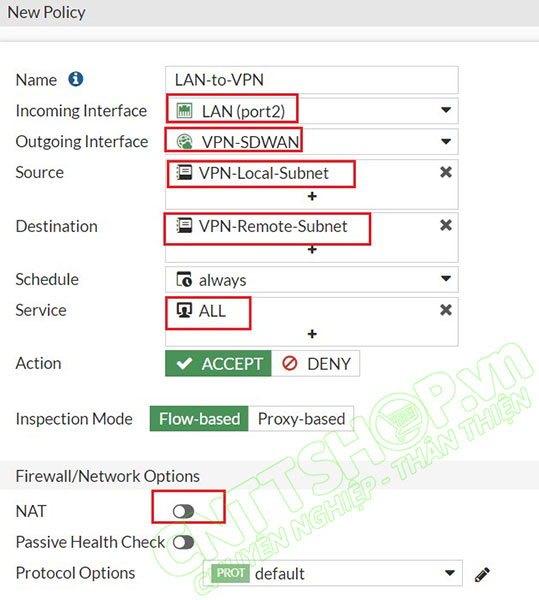

Tiếp theo tạo 2 policy cho VPN có thể truy cập vào mạng LAN theo 2 chiều. Vào menu Policy & Objects > Firewall Policy, chọn Create New để tạo Policy. Đầu tiên mình sẽ tạo cho chiều từ LAN vào VPN:

- Incoming Interface: chọn cổng LAN

- Outgoing Interface: chọn cổng SD-WAN

- Source: chọn local subnet mà các bạn đã tạo ở trên

- Destination: chọn remote subnet đã tạo

- Service: chọn ALL

- NAT: Disable

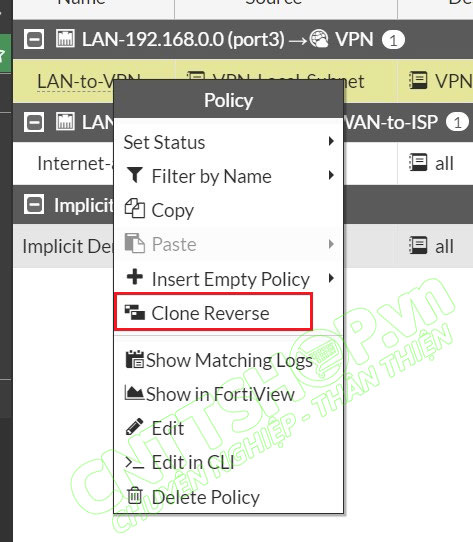

Tương tự các bạn tạo chiều ngược lại. Với chiều ngược lại thì các bạn có thể kích chuột phải vào policy vừa tạo, chọn Clone Reverse. Fortigate sẽ tạo 1 policy tương tự nhưng các thông số incoming và outgoing sẽ bị đảo ngược.

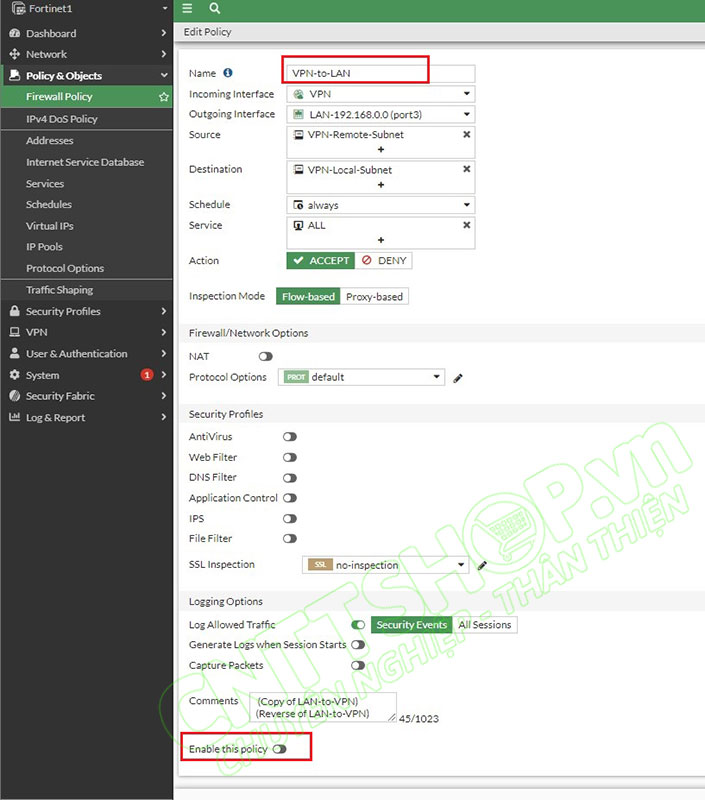

Các bạn edit Policy này. Các thông số khác thì đều được copy từ policy cũ nhưng được đảo ngược source và destination. Các bạn chỉ cần đặt tên và enable policy này lên là xong.

Cấu hình SD-WAN Rules

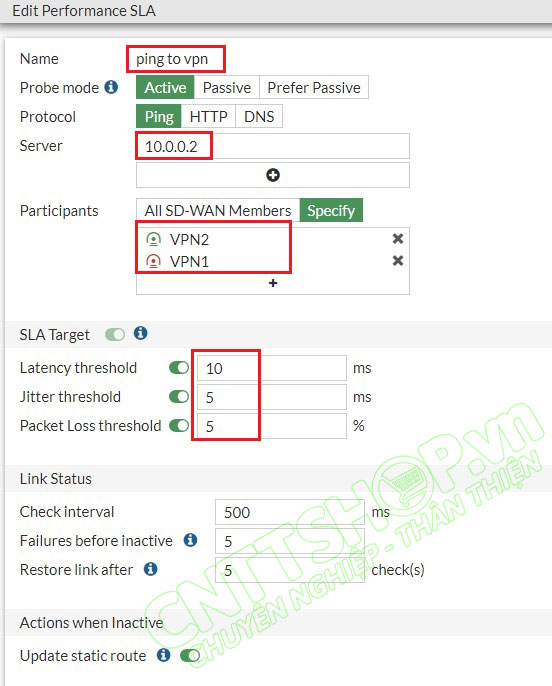

Phần tiếp theo chỉ là option thôi nhưng các bạn nên làm để tối ưu hóa cho hiệu suất. Đầu tiên các bạn tạo 1 Performance SLA để kiểm tra kết nối và hiệu suất của các VPN Tunnel.

Vào menu Network > SDWAN, chọn table Performance SLAs, chọn Create New. Các bạn có thể định nghĩa dịch vụ check dựa theo nhu cầu của mình. Trong bài viết này mình sẽ dùng ping để check thôi, do mình đang sử dụng PC ảo nên không có các dịch vụ khác.

- Mục server các bạn sử dụng 1 IP nào đó trong dải Remote VPN để check. Mình sẽ để IP của VPC7 là 10.0.0.2. Trong thực tế các bạn nên để IP của server hoặc IP cổng LAN trên Fortigate để tránh VPN tunnel down do máy đích này bị down.

- Interface các bạn chon Specify và chọn 2 VPN tunnel, do mình còn 2 cổng WAN nữa cho Internet.

- Mình sẽ tích chọn SLA target và nhập các thông số vào, các thông số này thì các bạn cấu hình dựa theo yêu cầu của mình thôi.

Sau đó các bạn thêm Source cho VPN tunnel, nếu không có Source IP thì các SLA sẽ không hoạt động. Source IP thì không có trên giao diện web, các bạn vào CLI của firewall để cấu hình nhé. Bên góc phải của Fortinet có menu để các bạn có thể truy cập vào, hoặc các bạn có thể sử dụng Telnet hoặc SSH.

Vào mode cấu hình SDWAN

|

Fortinet1 # config system sdwan |

Các bạn sử dụng lệnh Show để xem các member.

Fortinet1 (members) # show

config members

edit 1

set interface "port1"

set zone "WAN-to-ISP"

set gateway 100.0.0.9

next

edit 2

set interface "port2"

set zone "WAN-to-ISP"

set gateway 100.0.0.1

next

edit 3

set interface "VPN1"

set zone "VPN"

next

edit 4

set interface "VPN2"

set zone "VPN"

next

end

Fortinet1 (members) #

Ở đây mình đang có 4 member, 2 VPN interface là member 3 và 4 nên mình sẽ edit 3 để cấu hình cho VPN1 và edit 4 cho VPN2. Set source thành IP dải LAN, IP này là IP trên cổng LAN của Fortigate. Các bạn nhớ next hoặc end để thoát ra nhé, vì khi các bạn thoát khỏi mode cấu hình thì cấu hình này mới có tác dụng.

Fortinet1 (members) # edit 3 Fortinet1 (3) # set source 192.168.0.1 Fortinet1 (3) # next Fortinet1 (members) # edit 4 Fortinet1 (4) # set source 192.168.0.1 Fortinet1 (4) # end Fortinet1 (sdwan) # end Fortinet1 #

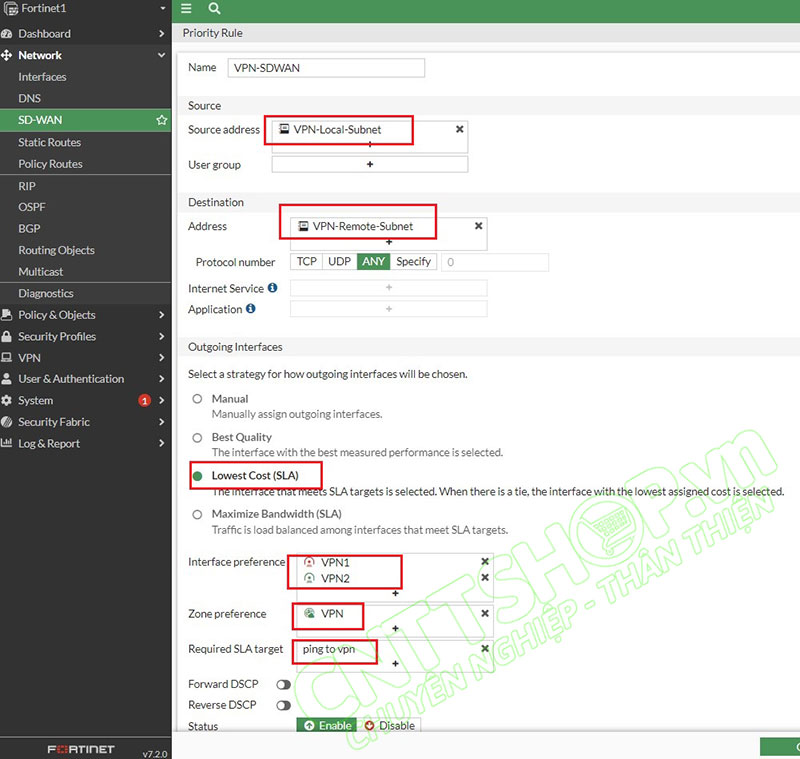

Sau đó vào table SD-WAN rules để tạo quy tắc.

- Source: chọn dải local

- Destination: chọn dải remote

- Trong ví dụ này mình sẽ chọn lowest cost, nghĩa là VPN nào có các chi phí mà mình đã thiết lập trong Performance SLA sẽ được chọn. Các bạn có thể cấu hình tùy nhu cầu. Nếu các bạn muốn hiểu rõ hơn về các option thì có thể tham khảo trong channel của CNTTShop nhé, mình đã có video nói khá rõ các option này.

- Interface: chọn 2 VPN Interface

- Zone: chọn VPN

- Required SLA target: chọn Performance SLA đã tạo.

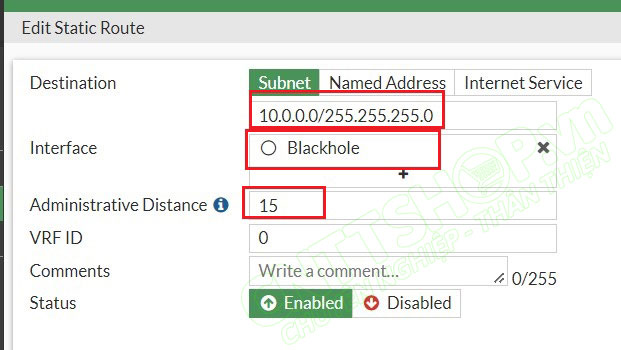

Cấu hình Blackhole Route

Cuối cùng các bạn cấu hình 1 blackhole route. Vì trong trường hợp VPN bị down thì các lưu lượng nội bộ giữa 2 site có thể bị định tuyến ra internet. Hoặc khi VPN up trở lại, các phiên VPN đang bị truy cập ra internet vẫn đang còn, thì các traffic này vẫn sẽ bị định tuyến ra internet cho đến khi hết phiên hoặc các bạn phải tự ngắt phiên theo cách thủ công. Do vậy các bạn cần tạo 1 Blackhole route để trong trường hợp các VPN tunnel bị down thì các traffic VPN sẽ bị Drop, chúng ta sẽ tối tưu hóa được traffic.

Truy cập menu Static Route, tạo 1 route với destination là dải IP remote, Interface chọn Blackhole.

Administrative Distance các bạn đặt cao hơn so với các static route khác. Mình sẽ đặt là 15. Trong thực tế các bạn cần đặt cao hơn so với các route có cùng nguồn và đích để route này chỉ được sử dụng khi các route khác đều down.

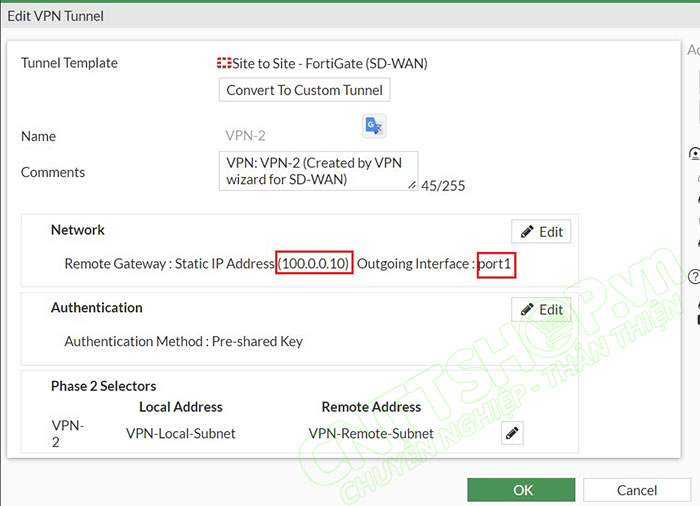

Cấu hình Fortinet2

OK như vậy là trên Fortinet1 đã xong. Trên Fortinet2 thì mình chỉ cần tạo 2 IPSec tunnel như thông thường bằng menu IPSec VPN Wizard. Nếu Fortinet2 cũng có 2 đường WAN thì các bạn chỉ cần cấu hình tương tự như Fortinet1.

Tạo 1 Tunnel VPN1 với Remote gateway là IP trên WAN1 của Fortinet1.

Tương tự tạo thêm 1 Tunnel 2 Với Remote Gateway là IP trên cổng WAN2 của Fortinet1.

Sau đó đổi 2 IP Tunnel về cùng dải với Tunnel trên Fortinet1.

Nếu các bạn tạo VPN tunnel trên Fortigate2 bằng IPSec Wizard thì các Policy, Static route và blackhole route đều đã được tạo sẵn, các bạn có thể edit theo yêu cầu của từng hệ thống, hoặc để nguyên cũng được. Như vậy là các bạn đã có thể sử dụng 2 tunnel để dự phòng trên cả 2 đường WAN rồi.

Ok như vậy là mình đã hướng dẫn bạn cấu hình IPSec VPN kết hợp với SD-WAN trên firewall Fortinet. Nếu các bạn gặp khó khăn gì có thể comment bên dưới bài viết để mọi người cùng khắc phục nhé.

Chúc các bạn thành công!

.png)

%20(1).png)

.jpg)

Bình luận bài viết!

Khả năng bạn phải vào mục interface, tìm interface tunnel và enable ping lên