Hướng dẫn cấu hình Transparent mode trên firewall Fortigate

Trong các hệ thống mạng ngày nay, firewall đã và đang đóng một vai trò quan trọng trong việc kiểm soát và bảo vệ luồng dữ liệu, ngăn chặn các mối đe dọa từ bên ngoài. Tuy nhiên, trong một số trường hợp, việc triển khai firewall theo cách thông thường có thể gặp khó khăn, đặc biệt khi không muốn thay đổi kiến trúc mạng hoặc để đơn giản hóa một số cấu hình.

Để giải quyết vấn đề này, Transparent Mode trên firewall Fortigate là một giải pháp lý tưởng. giúp triển khai tường lửa một cách dễ dàng mà vẫn đảm bảo tính bảo mật cho hệ thống mạng. Trong bài viết này, CNTTShop sẽ cùng các bạn tìm hiểu và hướng dẫn cách cấu hình Transparent Mode trên firewall Fortigate nhé

Transparent mode là gì?

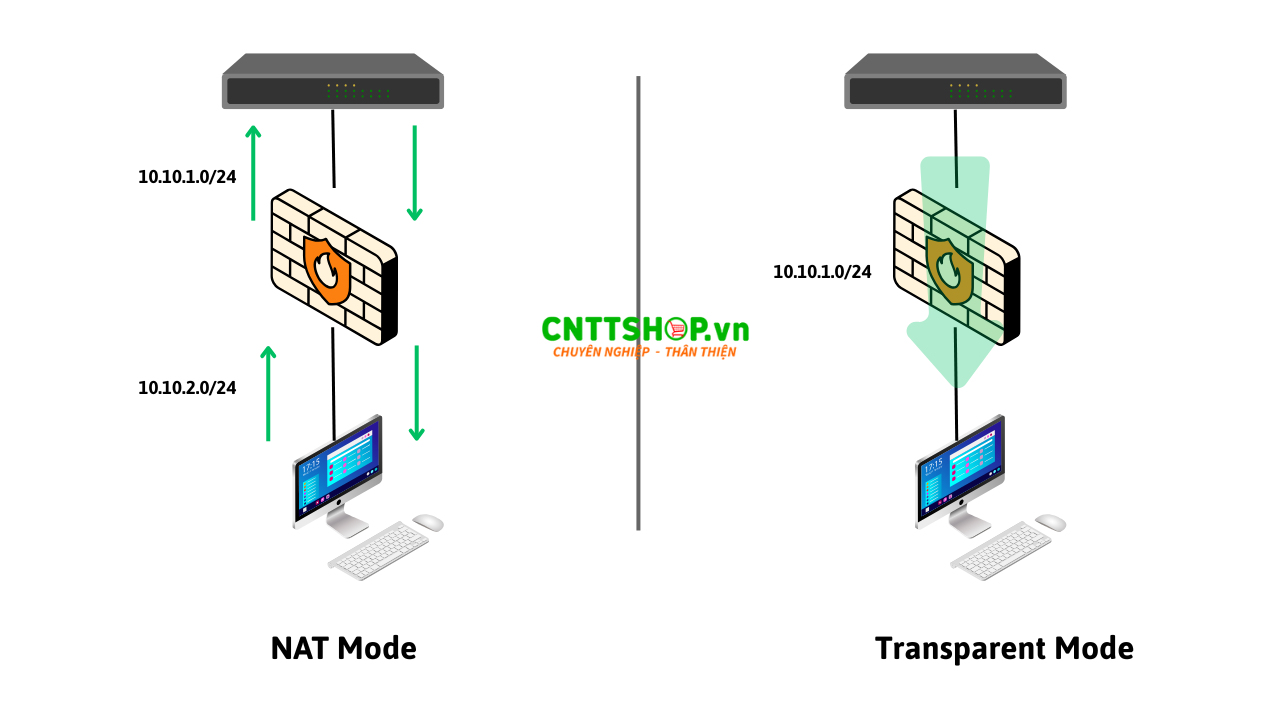

Thông thường một thiết bị Firewall sẽ hoạt động ở Layer 3, có nhiệm vụ định tuyến lưu lượng giữa các subnet dựa trên bảng định tuyến. Tương tự như router, firewall sẽ có địa chỉ IP riêng trên từng interface. Điều đó có nghĩa là từ trên firewall dữ liệu muốn đi đến các subnet khác hoặc đi ra Internet thì bắt buộc phải có thủ tục định tuyến hoặc NAT để chuyển đổi IP từ zone này sang zone khác. Do vậy chế độ hoạt động này được gọi là Routed mode hoặc NAT mode. Ngoài ra ở chế độ này chúng ta có thể sử dụng đầy đủ tính năng của 1 thiết bị firewall như VPN, kiểm soát truy cập (ACLs), DHCP server, triển khai SD-WAN,…

Tuy nhiên trong trường hợp người dùng muốn triển khai thêm firewall vào một phân vùng mạng nào đó thì các thiết bị cuối sẽ cần phải đặt lại địa chỉ IP và gateway do firewall sẽ chia tách subnet ban đầu thành các subnet riêng, thiết bị cuối phải đặt gateway tại firewall. Việc định tuyến trong cả hệ thống mạng cũng phải thay đổi vì lúc này sẽ cần routing tới subnet đằng sau firewall. Ngoài ra nếu muốn truy cập vào các dịch vụ đằng sau firewall chúng ta bắt buộc sẽ phải NAT thêm một lần nữa ở trên firewall (do link từ router đến firewall là link layer 3). Do vậy cấu hình có thể phức tạp hơn.

Để đơn giản hóa cấu hình và không phải thay đổi cấu trúc mạng khi triển khai, các thiết bị firewall hầu hết đều có thêm một chế độ gọi là Transparent mode. Trong chế độ này, firewall sẽ đóng vai trò như một cầu nối lớp 2 trong một phân vùng mạng. Nó sẽ không tra cứu bảng định tuyến để chuyển tiếp gói tin, không yêu cầu thay đổi ip của thiết bị cuối, chỉ kiểm tra, lọc và kiểm soát lưu lượng dựa trên các policy.

Vậy firewall trong mode Transparent có giống 1 switch layer 2 không? Câu trả lời là không hoàn toàn. Switch layer 2 chỉ mở gói tin đến lớp 2 và chuyển tiếp frame Ethernet dựa trên MAC, không có khả năng lọc traffic dựa trên các rule như firewall. Trong khi Transparent mode giống như 1 cây cầu cho phép các thiết bị trong LAN giao tiếp trực tiếp được với nhau, chuyển tiếp các gói tin dựa trên MAC nhưng vẫn có thể mở gói tin đến lớp 7. Do đó mà vẫn có thể lọc traffic thông qua firewall rules (dựa trên MAC, IP, port, layer 7).

Một số những đặc điểm khi firewall hoạt động ở Transparent mode:

- Tra cứu MAC được thực hiện để chuyển tiếp gói tin thay vì tra cứu bảng định tuyến.

- Có thể chạy một hoặc nhiều tường lửa.

- Cần có một địa chỉ IP để quản lý.

- Các giao thức định tuyến và luồng Multicast có thể đi qua

- Các giao thức non-IP như IPX, MPLS, BPDUs,... được cho phép qua firewall

- Các giao thức HSRP, VRRP, GLBP có thể đi qua Firewall

- Vẫn có thể thiết lập chính sách bảo mật như trong NAT Mode (Firewall Policy, IPS, Web Filtering, Antivirus, v.v.).

- Không cần phải NAT port trên firewall để truy cập từ internet vào dịch vụ đằng sau firewall.

Do đó, chúng ta có thể cấu hình mode Transparent trong trường hợp cần triển khai thêm firewall vào hệ thống mạng mà không cần thay đổi IP, định tuyến cũng như đơn giản hóa các dịch vụ cần được truy cập.

Cấu hình Transparent mode

Trước hết mình cần lưu ý rằng việc gom các cổng thành 1 miền Layer 2 bằng cách tao software switch trên fortigate mặc dù có thể cho phép lưu lượng đi qua và không phải thay đổi IP, tuy nhiên thì chúng ta sẽ không thể áp dụng các quy tắc chặn lọc với cụm cổng này vì Software switch hoạt động ở Layer 2, trong khi firewall rules của FortiGate hoạt động ở Layer 3. Điều này có nghĩa là dữ liệu sẽ được chuyển mạch trực tiếp mà không đi qua firewall engine của FortiGate. Dó đó chúng ta sẽ không sử dụng cách này, thay vào đó các bạn cần làm theo các trường hợp sau đây

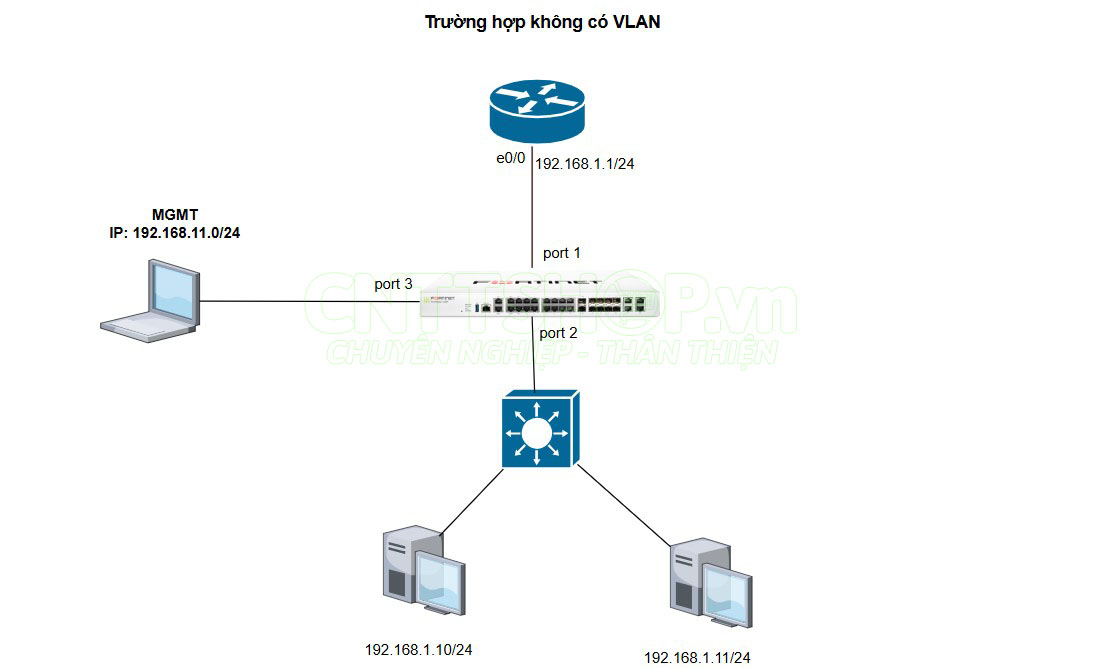

Trường hợp không có VLAN

Với trường hợp này, mình sẽ sử dụng một mô hình phổ biến bao gồm một router kết nối ra Innternet, Switch bên dưới sẽ chia mạng LAN xuống các PC. Firewall Fortinet chạy mode Transparent sẽ kết nối router và switch để thực hiện các policy trên đường truyền. Gateway sẽ đặt trên router với dải mạng duy nhất là 192.168.1.0/24.

Cấu hình trên Router:

|

Router(config)#interface e0/0 Router(config-if)#ip address 192.168.1.1 255.255.255.0 Router(config-if)#no shutdown Router(config-if)#exit Router(config)#ip dhcp excluded-address 192.168.1.1 192.168.1.9 Router(config)#ip dhcp pool LAN Router(dhcp-config)#network 192.168.1.0 255.255.255.0 Router(dhcp-config)#dns-server 8.8.8.8 Router(dhcp-config)#default-router 192.168.1.1 Router(dhcp-config)#exit |

Để chuyển sang mode Transparent trong trường hợp này, các bạn bắt buộc phải cấu hình trong giao diện dòng lệnh (CLI). Để mở giao diện dòng lệnh, các bạn click vào biểu tượng CLI (>_) ở góc bên phải của giao diện firewall hoặc sử dụng dây console USB-RJ45 để cắm vào cổng console nhé. Cấu hình này các bạn cần lưu ý 3 điều sau:

1. Sau khi vào giao diện CLI, trước hết các bạn cần phải disable Fortilink đi. FortiLink là giao thức được sử dụng để quản lý các thiết bị FortiSwitch và FortiAP thông qua kết nối Layer 3. Còn trong Transparent Mode, FortiGate hoạt động như một bridge Layer 2 thôi, không tham gia vào định tuyến IP. Nếu các bạn không disable fortilink thì cấu hình mode Transparent sẽ báo lỗi..

2. Firewall chạy mode Transparent vẫn cần 1 địa chỉ IP để quản lý, các bạn có thể cắm laptop vào 1 cổng bất kỳ và đặt ip cùng dải để truy cập được vào firewall

3. Mặc định firewall sẽ deny toàn bộ traffic, các bạn cần mở rule để lưu lượng có thể đi qua

Dưới đây là các cấu hình cụ thể:

|

FortiGate # config system interface FortiGate (interface) # edit fortilink FortiGate (fortilink) # set fortilink disable FortiGate (fortilink)# end FortiGate # config system setting FortiGate (settings) # set opmode transparent FortiGate (settings) # set manageip 192.168.11.99/24 FortiGate (settings) # end |

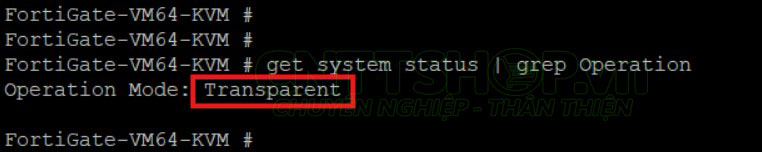

Các bạn cũng có thể kiểm tra mode Transparent đã được bật hay chưa bằng câu lệnh sau:

| FortiGate # get system status | grep Operation |

Nếu hiển thị “Transparent” tức là đã cấu hình thành công.

Tới đây thì bạn cũng cần chọn một hoặc nhiều interface để truy cập quản lý firewall thông qua IP mà chúng ta đã đặt.

|

FortiGate-VM64-KVM # config system interface FortiGate-VM64-KVM (interface) # edit port3 FortiGate-VM64-KVM (port3) # set allowaccess ping http https ssh telnet FortiGate-VM64-KVM (port3) # end |

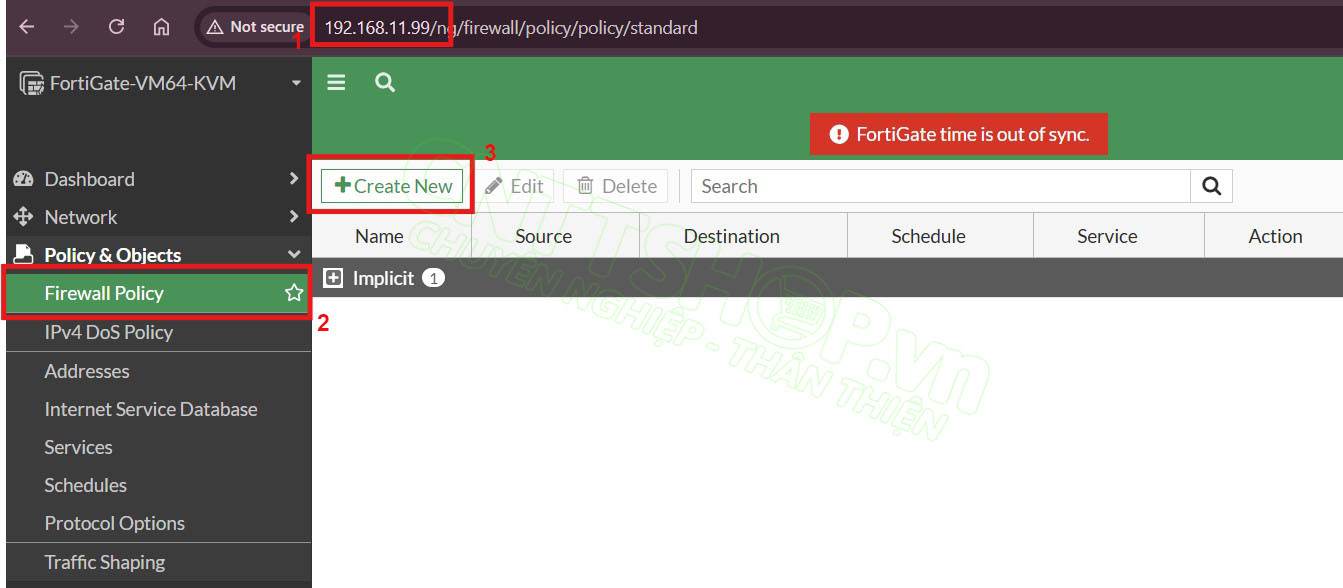

Tiếp theo, các bạn cần truy cập vào firewall để mở rule. Rule này có thể mở, chặn hoặc áp dụng các policy như lọc URL, application, malware,…nếu như có license nhé.

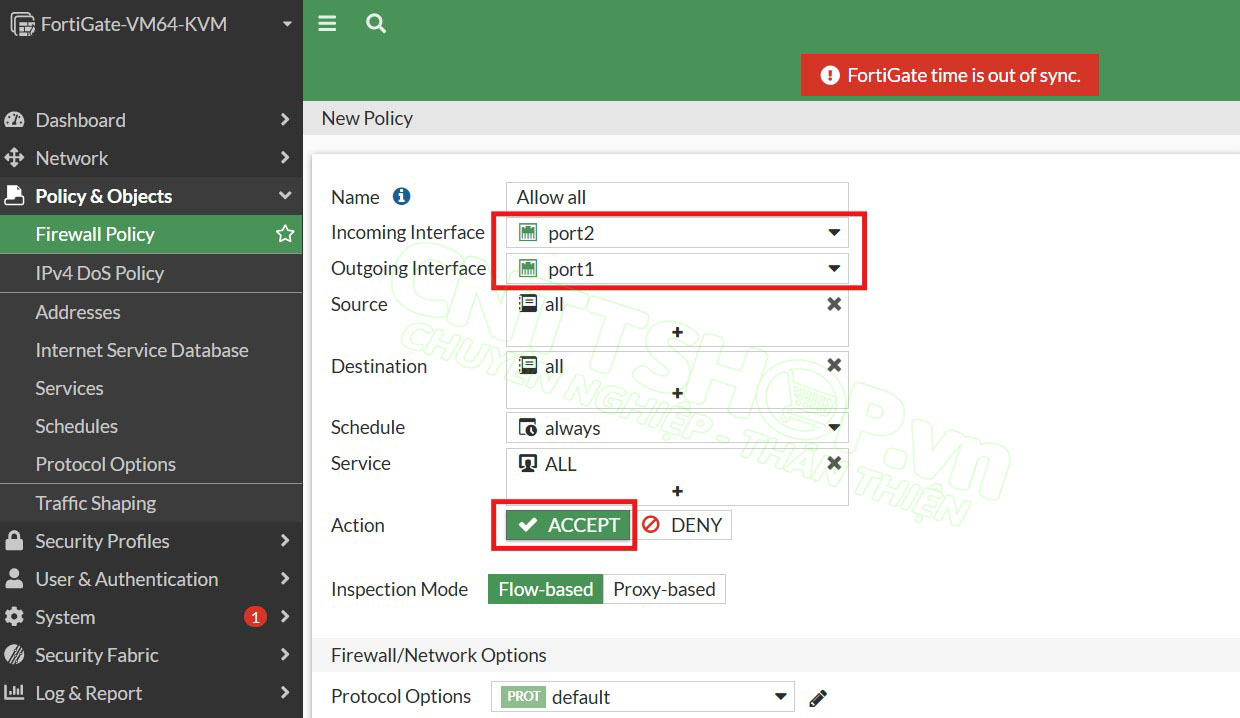

Truy cập vào firewall bằng IP managed, sau đó click vào menu Policy & Objects và chọn Firewall policy.

Tại đây các bạn chọn incoming interface là port nối xuống switch và Outgoing interface là port nối lên router. Dải mạng Soucre và Dest mình sẽ đều để là all, Service cũng là all và action là Accept để forward toàn bộ subnet và dịch vụ.

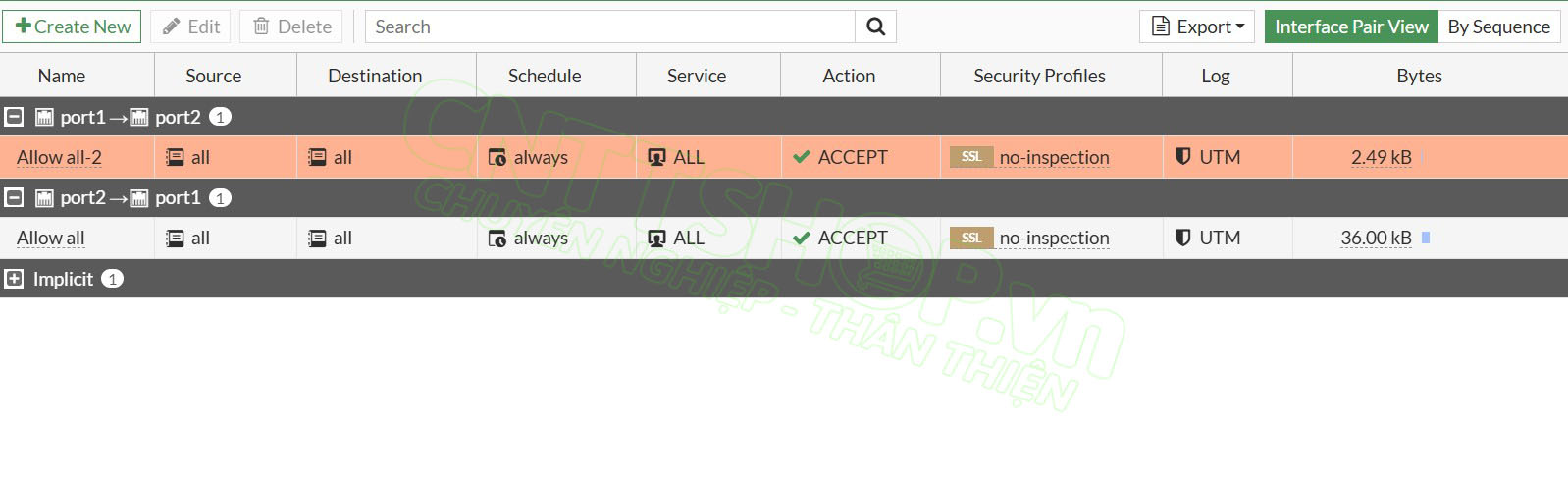

Các bạn cũng làm tương tự với chiều ngược lại nhé, chúng ta sẽ cần có đủ 2 rule như sau:

Kiểm tra kết quả

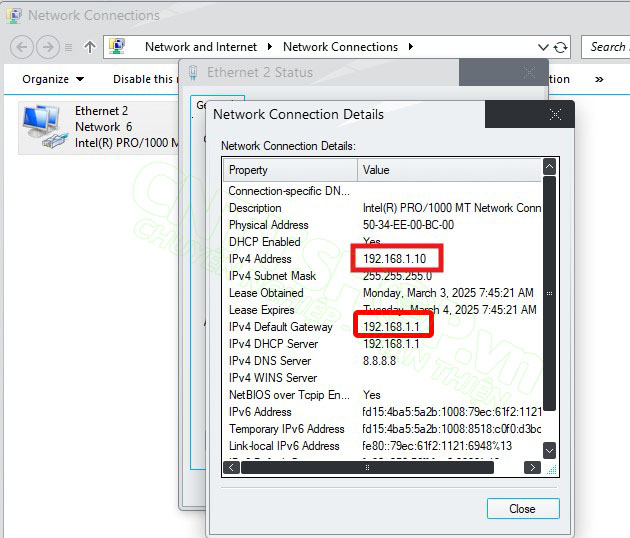

Sau khi cấu hình xong, mình sẽ thử cho PC trong mạng LAN nhận IP DHCP từ Router nhé.

Vậy là PC của mình đã nhận được IP từ router, chứng tỏ dữ liệu từ mạng LAN đã đi qua firewall và thông với gateway trong một miền layer 2.

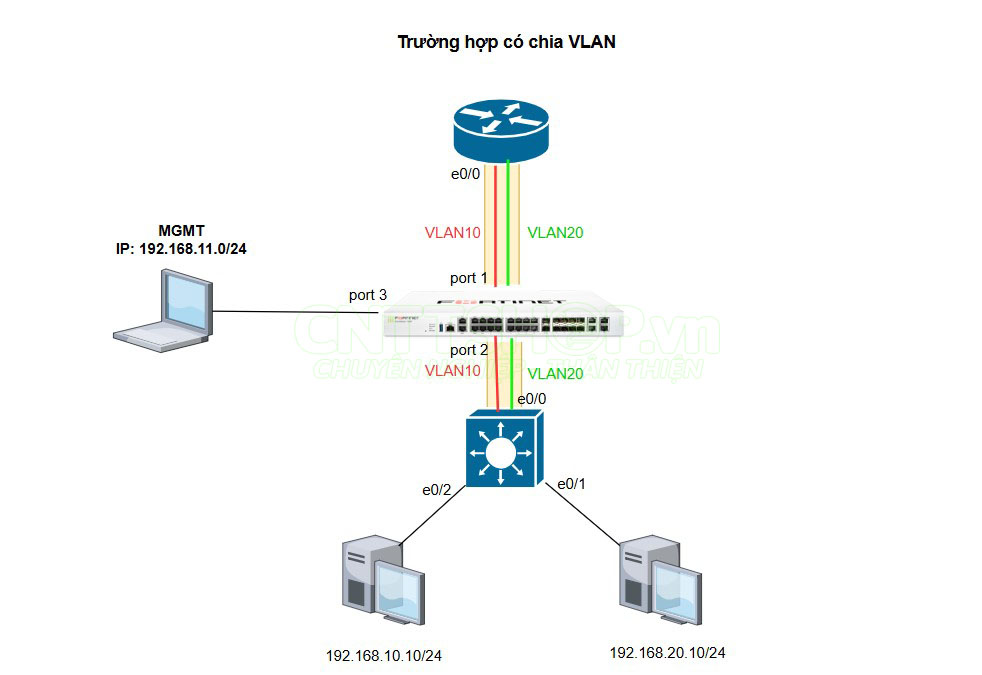

Trường hợp có chia VLAN

Với trường hợp có VLAN, Mô hình cũng tương tự, nhưng trên router sẽ chia VLAN 10 và VLAN 20 xuống cho LAN. VLAN10 có ip là 192.168.10.0/24, VLAN20 có ip là 192.168.20.0/24. Cấu hình DHCP vẫn tương tự như trên.

Cấu hình tạo sub-interface trên router

|

Router(config)#interface e0/0 Router(config-if)#no shutdown Router(config-if)#interface e0/0.10 Router(config-if)#ip address 192.168.10.1 255.255.255.0 Router(config-if)#encapsulation dot1q 10 Router(config-if)#interface e0/0.20 Router(config-if)#ip address 192.168.20.1 255.255.255.0 Router(config-if)#encapsulation dot1q 20 Router(config-if)#exit |

Trên firewall các bạn vẫn giữ nguyên phần cấu hình chuyển sang Transparent mode trong CLI như trường hợp trên. Tiếp theo các bạn sẽ chỉ cần gắn tag các VLAN ID giống nhau ở interface nối lên router và interface nối xuống switch thôi.

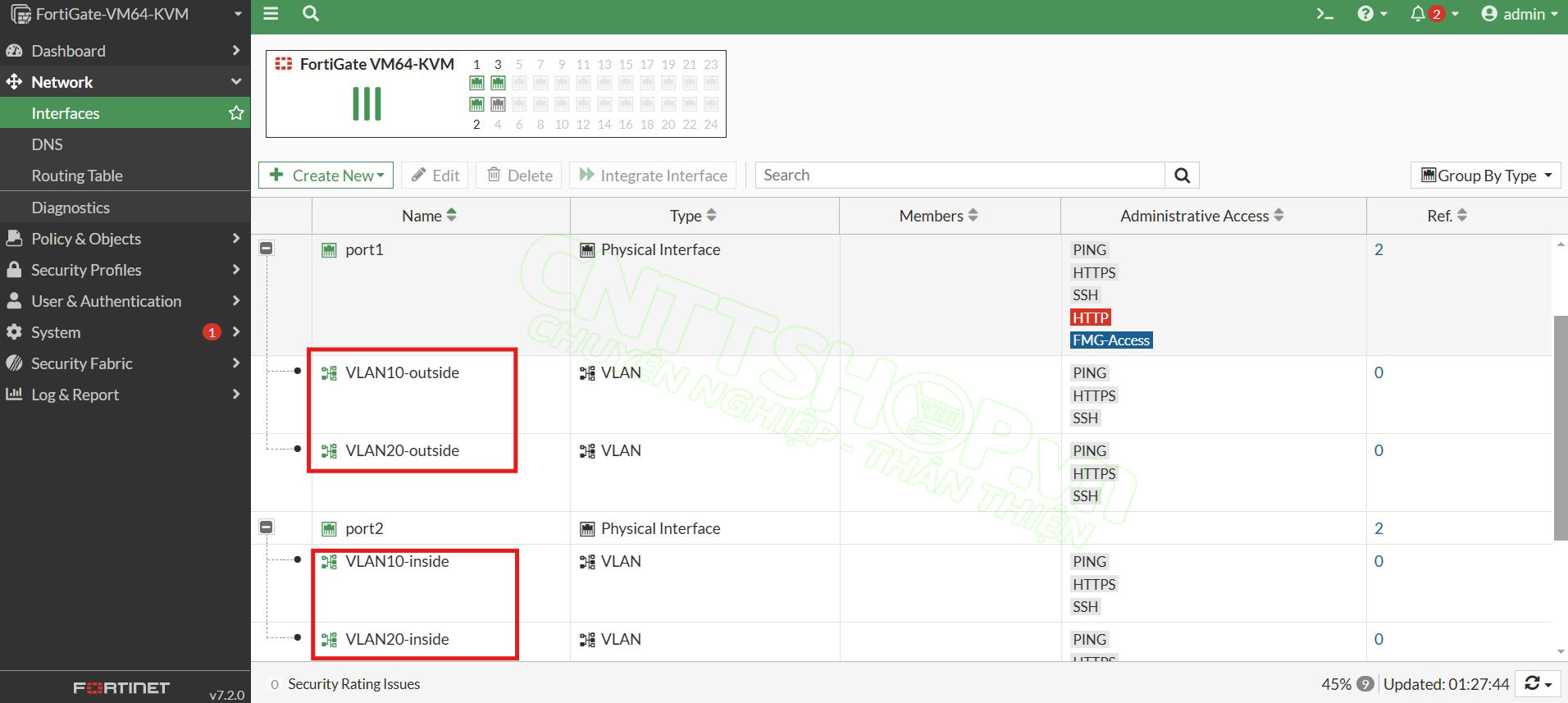

Đầu tiên các bạn cần tạo 2 vlan 10 và 20 trên cả port 1 và port 2 như sau

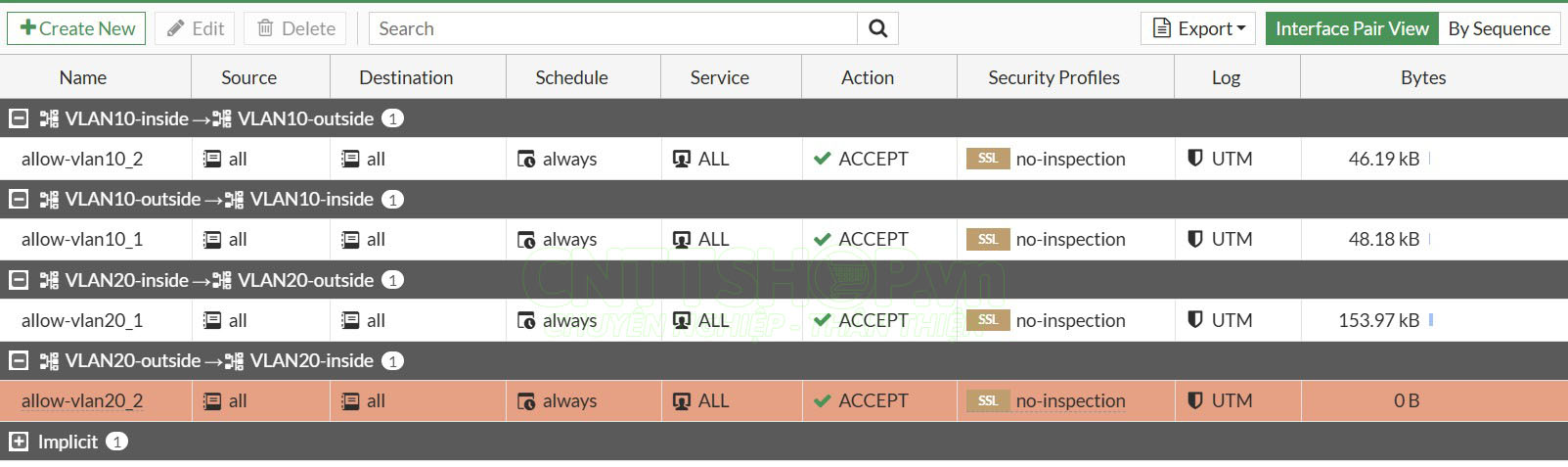

Tiếp theo cần mở rule để dữ liệu của 2 VLAN đi qua firewall. Chúng ta sẽ có tất cả 4 rules cho cả 2 chiều nhé

Trường hợp này mình sẽ chỉ show kết quả đã thực hiện thôi, cấu hình tạo VLAN như thế nào thì bên mình đã có bài hướng dẫn cụ thể, các bạn có thể tham khảo bài viết Hướng dẫn cấu hình VLAN trên firewall Fortigate nhé. Và lưu ý là với trường hợp này các bạn cũng chỉ có thể tạo rule để chặn lọc lưu lượng trong từng VLAN chứ không thể chặn lọc hay thông giữa các VLAN với nhau đâu nhé. Với switch thì các bạn chỉ cần cấu hình cổng nối lên firewall là cổng trunk và các các cổng access vlan tương ứng.

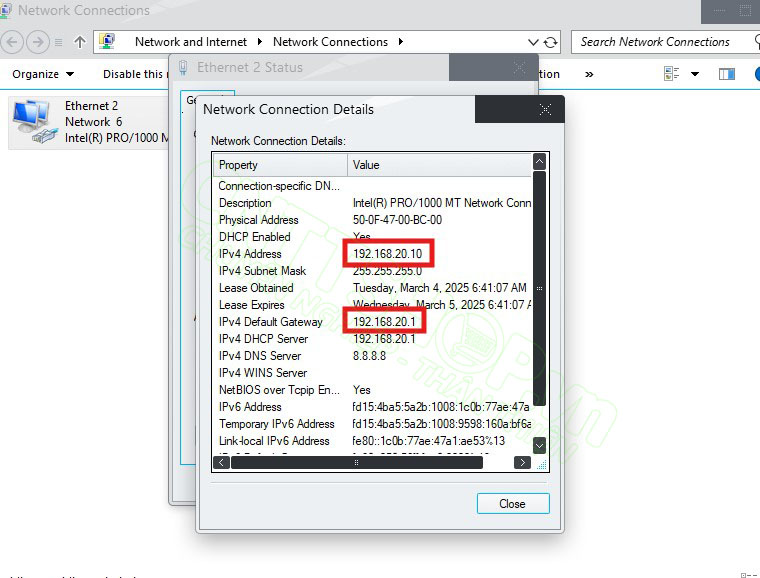

Kiểm tra kết quả

.jpg) |

|

Như vậy là 2 PC bên dưới Switch của mình cũng đã nhận được IP tương ứng và thông mạng đến gateway.

Kết luận

Như vậy là mình đã hướng dẫn và demo được firewall Fortigate hoạt động ở chế độ Transparent trong cả 2 trường hợp, cấu hình phần này chỉ đơn giản như vậy thôi.

Transparent mode là một giải pháp linh hoạt và hiệu quả để bảo vệ mạng mà không làm thay đổi cấu trúc mạng hiện có. Bằng cách hoạt động như một cầu nối lớp 2, FortiGate cho phép kiểm tra và lọc lưu lượng mà không cần thay đổi địa chỉ IP hoặc định tuyến. Tuy nhiên cũng cần lưu ý rằng chế độ này sẽ không hỗ trợ một số tính năng như VPN, định tuyến động, DHCP server,…. Do đó, việc lựa chọn chế độ hoạt động phù hợp phụ thuộc vào yêu cầu cụ thể của mạng và các tính năng bảo mật mong muốn. Nếu các bạn có thắc mắc gì thì hãy để lại comment bên dưới để được đội ngũ kỹ thuật của CNTTShop giải đáp nhé. Chúc các bạn thành công!

Công ty TNHH Công nghệ Việt Thái Dương (CNTTShop) là đơn vị chuyên phân phối các dòng Firewall Fortigate có hỗ trợ cài đặt Transparent mode. Với đội ngũ kỹ thuật chuyên nghiệp, tận tâm và thân thiện, CNTTShop cam kết mang đến giải pháp tối ưu, hỗ trợ cấu hình và triển khai hiệu quả cho khách hàng

.png)

%20(1).png)

Bình luận bài viết!