Hướng dẫn cấu hình VLAN trên tường lửa Fortigate

Trong bài viết này mình sẽ hướng dẫn các bạn cấu hình chia VLAN trên Fortigate, cấu hình SubInterface để định tuyến các VLAN, Cấu hình Routing giữa các VLAN để các VLAN có thể giao tiếp được với nhau.

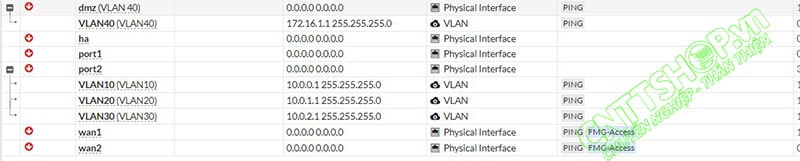

Trong mô hình này mình chia hệ thống mạng thành 4 VLAN. VLAN 40 trong khu vực DMZ cho các server với dải địa chỉ 172.16.1.0/24 và được nối với Port 3 trên Fortigate. 3 VLAN 10 20 30 được cấu hình subinterface trên Port 2 của Fortigate để chia cho các phòng ban. Port 1 được nối ra Internet.

Các Server trong VLAN 40 sử dụng IP tĩnh. Client của các vlan 10 20 30 sử dụng ip động nên chúng ta cấu hình thêm DHCP Scope để cấp cho Client.

Các bước cấu hình VLAN trên Fortigate

- Bước 1: Tạo VLAN 40 ứng với port 3

- Bước 2: Tạo VLAN 10 20 30 ứng với Port 2 và tạo các DHCP Scope để cấp cho client

- Bước 3: Tạo Policy cho phép các VLAN giao tiếp được với nhau và truy cập internet

- Bước 4: tạo Default Route cho phép các VLAN truy cập Internet

Cấu hình chi tiết

Do hình ảnh trong bài viết mình sử dụng thiết bị thật để chụp ảnh nên sẽ có port DMZ riêng trên thiết bị. Vì vậy nên Port DMZ trong hình ảnh minh họa sẽ tương ứng với port3 trên sơ đồ và trạng thái của các port đang down do mình chưa cắm Uplink.

Cấu hình VLAN 40 và đặt IP Gateway cho dải VLAN này

Truy cập Network > Interfaces, kích chuột phải vào interface dmz, chọn Edit

- Role: chọn role là DMZ

- Address: mục này chúng ta chọn Manual và để IP là 0.0.0.0/0 để đặt Gateway trên VLAN

- Administrative Access: chọn ping để kiểm tra kết nối

Truy cập Network > Interfaces, chọn Create New > Interface

Tạo VLAN 40 tương ứng với interface DMZ

- Interface Name: tên VLAN

- Type: chọn VLAN

- Interface: chọn dmz để gán VLAN 40 vào cổng DMZ

- VLAN ID: nhập VLAN ID 40

- Address: Nhập địa chỉ IP Gateway của VLAN 40, trong ví dụ này mình để 172.16.1.1

Sau khi nhấn OK, chúng ta sẽ có VLAN 40 được gán vào interface DMZ

Tạo VLAN 10, 20, 30 trên Port2

Tương tự các bạn tạo thêm VLAN 10, 20, 30, đặt IP Gateway cho từng VLAN và gán vào Port2 như với port DMZ. Tuy nhiên phần này các bạn bật thêm tính năng DHCP Server để cấp IP cho Client.

- Interface Name: tên VLAN

- Type: chọn VLAN

- Interface: chọn ports 2 để gán VLAN 10 vào cổng số 2

- VLAN ID: nhập VLAN ID 10

- Address: Nhập địa chỉ IP Gateway của VLAN 10, trong ví dụ này mình để 10.0.0.1

- DHCP Server: tích enable phần này để bật dịch vụ DHCP

- Address Range: chọn Create New và nhập địa chỉ Starting IP và End IP

- Netmask: nhập subnet mask của dải mạng 255.255.255.0

- Default Gateway: chọn Same as Interface IP để lấy IP của VLAN 10.0.0.1 là Gateway của mạng và cấp cho client.

Sau khi câú hình xong chúng ta sẽ được 3 VLAN gán vào Port2. Phần này giống như chúng ta cấu hình subinterface trên thiết bị Switch Cisco

Tạo Policy cho phép các vlan giao tiếp với nhau và truy cập Internet

Tạo Policy cho phép các vlan giao tiếp với nhau và truy cập Internet

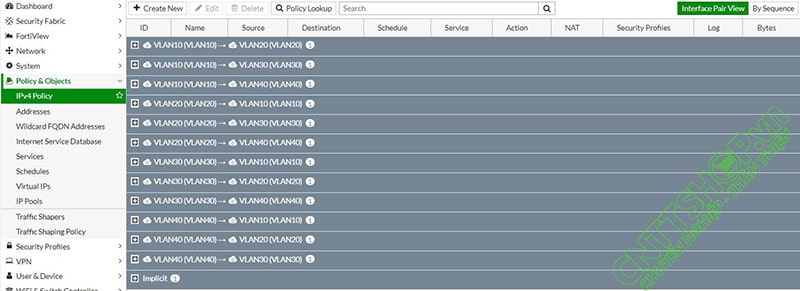

Tạo Policy cho phép các VLAN giao tiếp với nhau

Các VLAN giao tiếp với nhau thì phải tạo các Policy tương ứng 2 chiều. Ví dụ cho phép truy cập giữa VLAN 10 và VLAN 20 chúng ta phải tạo 2 policy từ VLAN 10 > VLAN 20 và từ VLAN 20 sang VLAN 10. Phần này mình sẽ tạo 1 policy từ VLAN 10 sang VLAN 20. Các bạn làm tương tự với các VLAN khác chỉ cần thay đổi Incoming Interface và Outgoing Interface, còn các chính sách thì tùy thuộc vào từng công ty, ở đây mình để all là cho phép tất cả.

Truy cập vào Policy & Objects > IPv4 Policy > Create New

- Name: Tên Policy

- Incoming Interface: mình đang tạo từ VLAN 10 sang VLAN 20 nên ở đây là VLAN 10

- Outgoing Interface: chọn interface VLAN 20

- Các phần Source, Destination, Service các bạn chọn tùy thuộc vào chính sách áp dụng giữa các VLAN, ở đây mình chọn ALL

- Schedule: thời gian áp dụng chính sách, chọn Always. Nếu policy chỉ có hiệu lực trong 1 khoảng thời gian nào đó thì các bạn tạo thêm trong phần Schedules và add vào

- Action: chọn ACCEPT để cho phép. Nếu policy để chặn giao tiếp thì chọn DENY

- NAT: disable

- Nếu thiết bị có mua thêm license AntiVirus, Web Filter, DNS Filter, Application Control thì các bạn bật các tính năng này lên. Nếu không có license thì disable.

Các bạn làm tương tự với các VLAN khác. Tổng công chúng ta có 4 VLAN nên sẽ có 12 Policy giữa các VLAN này:

Tạo Policy cho phép các VLAN truy cập Internet

Tạo Policy cho phép các VLAN truy cập Internet

Các bạn tạo tương tự như policy giữa các VLAN, thay outgoing interface bằng cổng kết nối tới internet và bật tính năng NAT lên để NAT IP Local sang IP WAN.

Các bạn tạo tương tự với các VLAN khác.

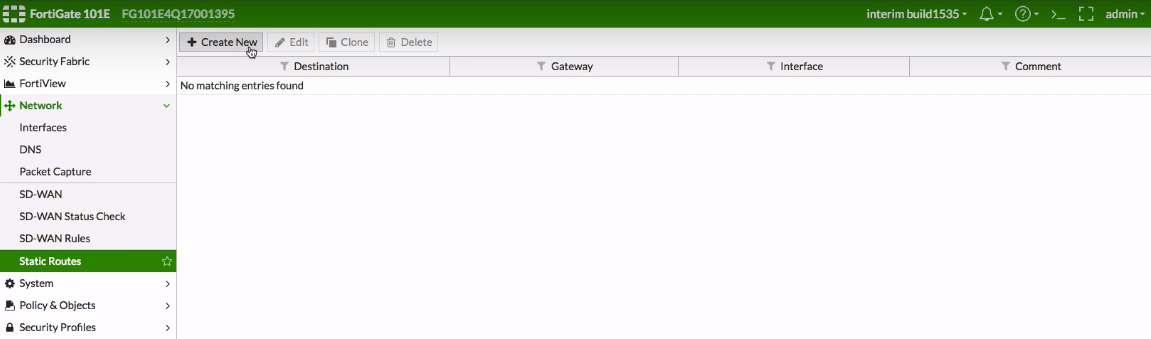

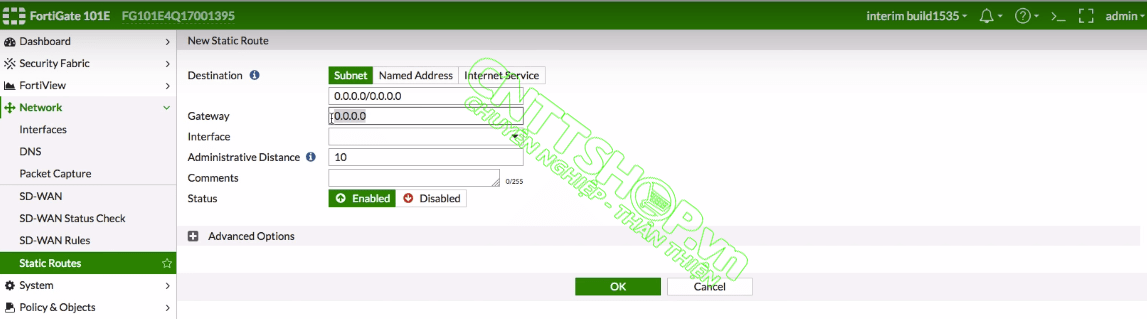

Tạo Default Route để truy cập internet

Truy cập vào Network > Static Routes > Create New để tạo 1 static route

Chọn Destination là Subnet với IP và SubnetMask là 0.0.0.0/0.0.0.0, nhập địa chỉ gateway (đây là địa chỉ IP Next hope), interface là WAN1, Status là Enabled

Như vậy là các bạn đã tạo xong VLAN trên Fortigate và cấu hình cho các VLAN giao tiếp với nhau và truy cập Internet.

Chúc các bạn thành công!

.png)

![[FortiOS 5.6] Hướng dẫn cấu hình cơ bản trên Firewall Fortigate [FortiOS 5.6] Hướng dẫn cấu hình cơ bản trên Firewall Fortigate](https://cnttshop.vn//storage/images/tin-tuc/tin-tuc/cau-hinh-co-ban-firewall-fortigate.jpg)

![[FortiOS 5.4] Hướng dẫn update firmware Firewall Fortigate [FortiOS 5.4] Hướng dẫn update firmware Firewall Fortigate](https://cnttshop.vn//storage/bai%20viet/Fortinet/updatefirmware/cau%20hinh%20co%20ban%20fortigate-min-min.jpg)

![[FortiOS 5.4] Cấu hình Web Filtering - Block 1 website (Facebook, Youtube...) [FortiOS 5.4] Cấu hình Web Filtering - Block 1 website (Facebook, Youtube...)](https://cnttshop.vn/resources/ui_images/imgnew-right-default.jpg)

![[FortiOS 5.4] Cấu hình Web Filtering - Block 1 đề mục trên Website. [FortiOS 5.4] Cấu hình Web Filtering - Block 1 đề mục trên Website.](https://cnttshop.vn//storage/bai%20viet/Fortinet/web-filtering/Webfilter-fortigate-tieude-1-min.png)

![[FortiOS 5.4] Cấu hình Web Filtering - Block các web bằng FortiGuard Web Filtering [FortiOS 5.4] Cấu hình Web Filtering - Block các web bằng FortiGuard Web Filtering](https://cnttshop.vn//storage/bai%20viet/Fortinet/web-filtering/Webfilter-fortigate-tieude-phan4-min.png)

![[FortiOS 5.4] Hướng dẫn cấu hình PPPoE trên Firewall Forigate [FortiOS 5.4] Hướng dẫn cấu hình PPPoE trên Firewall Forigate](https://cnttshop.vn//storage/images/tin-tuc/tin-tuc/logo-fotigate.jpg)

%20(1).png)

.jpg)

Bình luận bài viết!

Mình chưa hiểu rõ ý bạn. Thông thường trong LAN các PC chỉ hỗ trợ share file. Trong trường hợp bạn muốn sử dụng phần mềm kiểu đó thì có thể share thư mục cài phần mềm, sử dụng remote như Ultraview, remotedesktop, hoặc phần mềm đó chạy dưới dạng server. Khi đó bạn chỉ cần mở policy cho 2 vlan thông nhau là được.

Port 2 cho 3 VLAN thì khi đó port 2 sẽ tương tự như cổng trunk hoặc sub interface, cả 3 VLAN đó đều có thể đi qua. Khi đó cổng trên switch sẽ là cổng trunk chứ sẽ không thuộc 1 VLAN cụ thể nào. Các cổng access VLAN cụ thể sẽ là các cổng trên switch

Trên switch core thì bạn không cần Route về VLAN 11 nữa vì trên switch core lúc này sẽ sử dụng default route 0/0 luôn. Bạn chỉ cần route trên Fortigate về 2 VLAN 12 và 13, sau đó mở policy giữa VLAN 11 và 2 VLAN này là được.

Nếu bạn dùng các bản dùng các bản ảo hóa thì sẽ không sử dụng được license, hoặc sẽ cần mua license để sử dụng, do License của Fortigate được kết nối lên cloud để active.

Bạn tạo policy với source là dải IP của VLAN A, đích là IP của host cụ thể thuộc VLAN B nhé.