Hướng dẫn cấu hình cơ bản trên Firewall Fortigate cho phép mạng nội bộ truy cập Internet

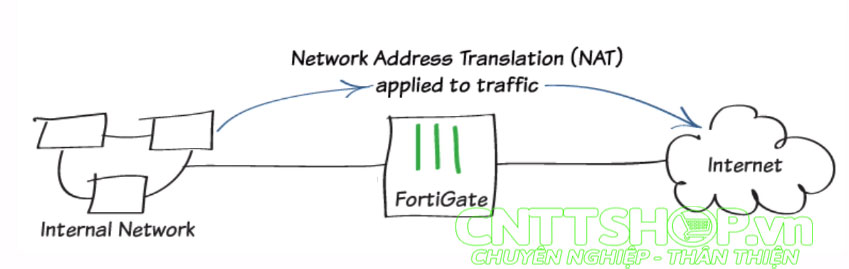

Mô hình kết nối hệt thống mạng sử dụng Firewall Fortigate

Lưu ý: Hướng dẫn này áp dụng với các thiết bị đang chạy phiên bản FortiOS 5.6. Với các phiên bản OS thấp hoặc cao hơn, các bước thực hiện có 1 vài thay đổi.

Bài viết này hướng dẫn các bạn cấu hình cơ bản Firewall Fortigate, sử dụng cơ chế Network Address Translation (NAT) và Static Route cho phép mạng nội bộ truy cập Internet. Trong bài này, chúng ta sử dụng luôn Firewall Fortinet làm router quay số PPPoE để kết nối internet.

Truy cập vào Firewall

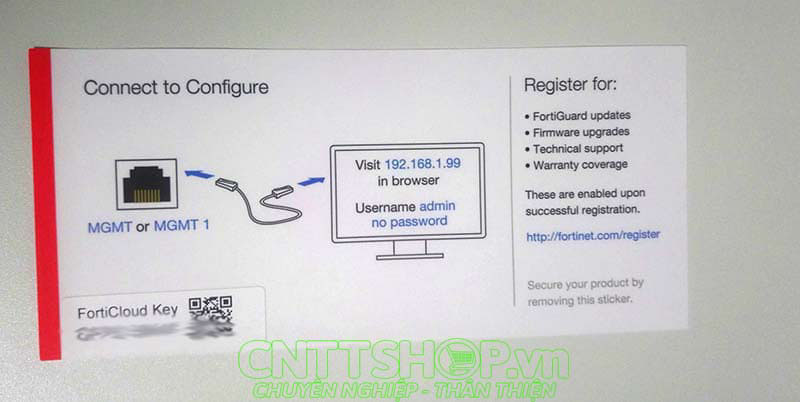

Tùy từng phiên bản firewall, chúng ta sẽ có các cách truy cập khác nhau. Một số dòng firewall sẽ có 1 số địa chỉ IP mặc định là 192.168.1.99/24, 192.168.100.99/24. Các dòng Firewall cũ nhà sản xuất chưa cấu hình IP mặc định thì chúng ta dùng dây console đi kèm để truy cập vào CLI của Firewall để đặt IP cho 1 cổng nào đó. Chúng ta có thể xem IP, Username password default của Firewall ở tem trên mặt của Firewall

Nếu không tìm được IP mặc định, chúng ta có thể kết nối tới cổng Console và đặt IP cho 1 cổng bất kỳ (đăng nhập với username là admin và pass để trống):

|

FG900A83901645649 #config system interface

FG900A83901645649 (interface) #edit port1

FG900A83901645649 (port1) #set allowaccess ping http https telnet ssh

FG900A83901645649 (port1) #set ip 192.168.1.99 255.255.255.0 FG900A83901645649 (port1) #next FG900A83901645649 (interface) #end |

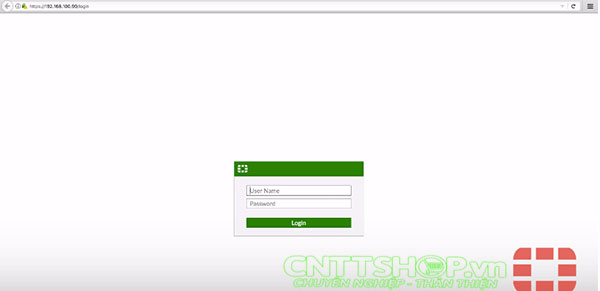

Kết nối máy tính với fortigate, đối với các firewall đã có IP default, chúng ta kết nối với cổng MGMT hoặc MGMT1 như hướng dẫn trên firewall. Trong trường hợp ta set IP trong console thì kết nối với cổng được đặt IP (như ví dụ trên là port 1). Đặt IP tĩnh trên máy tính cùng dải với IP của firewall. Mở trình duyệt web, nhập địa chỉ IP của firewall, đăng nhập với tài khoản mặc định là admin và pass để trống:

Khi đăng nhập vào sẽ có thông báo đổi mật khẩu, bạn có thể đổi mật khẩu để bảo mật hoặc có thể thay đổi sau.

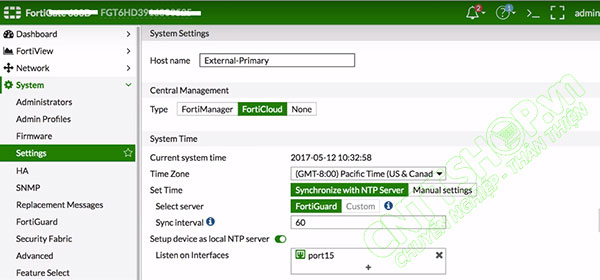

Thay đổi Hostname và thiết lập ngày giờ

[Tùy chọn] Trên Fortigate Master, vào System > Settings và thay đổi hostname là External-Primary (bước này có thể bỏ qua) và thời gian trên firewall

Cấu hình Interface

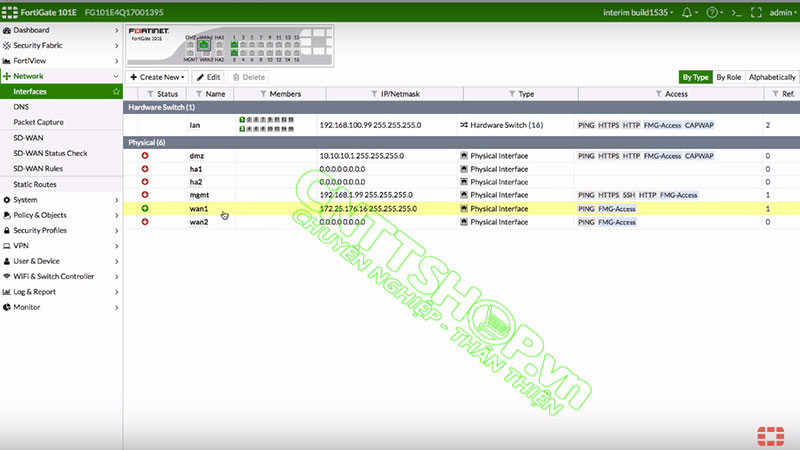

Truy cập vào Network > Interfaces, trước tiên chúng ta cấu hình cổng wan trên firewall

Trên firewall có nhiều cổng Wan để sử dụng nhiều đường truyền cùng lúc. Fortinet cung cấp công nghệ SD-WAN cho phép cấu hình nhiều đường FTTP hoặc Leased Line để chạy song song dự phòng. Mình sẽ giới thiệu công nghệ SD-WAN trong bài Cấu hình SD-WAN trên firewall Fortinet. Chúng ta chọn cổng wan1, kích chuột phải chọn edit để cấu hình:

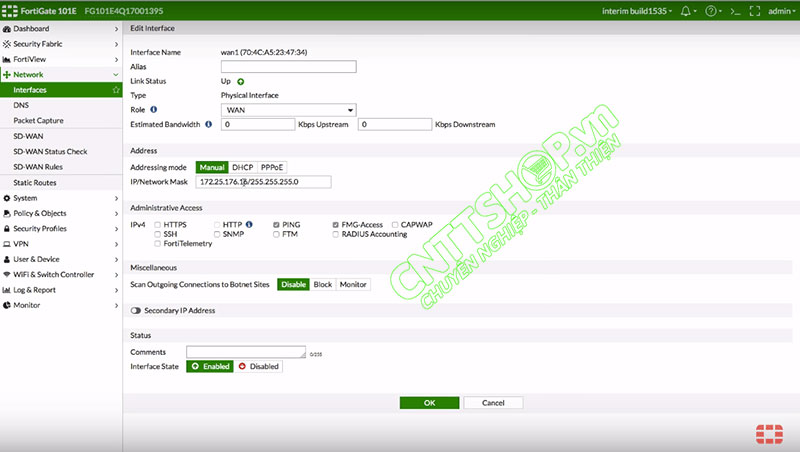

Ở đây chúng ta sẽ cấu hình 1 số mục cần thiết:

- Role: chọn role là wan

- Address: mục này sẽ có 3 tùy chọn là Manual, DHCP và PPPoE

- Manual: trong trường hợp chúng ta có 1 IP tĩnh riêng thì sẽ chọn address là Manual và nhập địa chỉ IP Public vào

- DHCP: nhận IP từ 1 DHCP server cấp

- PPPoE: đối với các thuê bao FTTP của nhà cung cấp như viettel, ftp... chúng ta sẽ chọn mục này và nhập username password của nhà cung cấp dịch vụ cấp cho chúng ta

- Administrative Access: cho phép bật các tính năng trên Interface như http, https (để truy cập vào firewall), ping, ....

Nhấn OK để lưu cấu hình

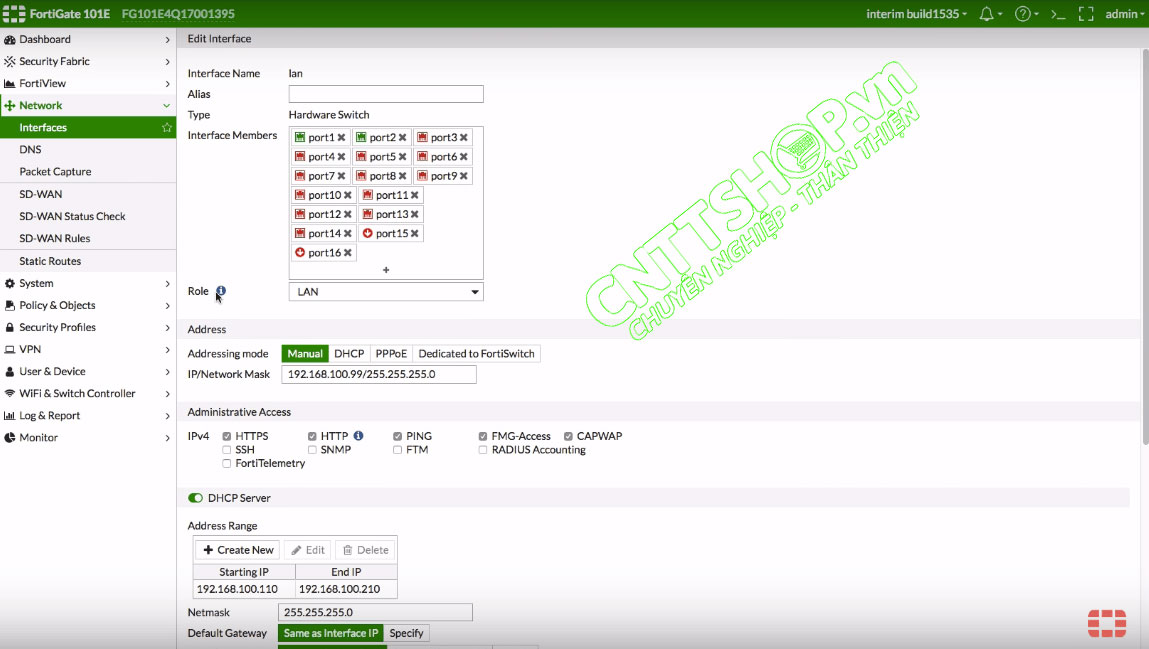

Cấu hình cổng LAN, kích chuột phải vào cổng LAN chọn edit

Mặc định các cổng trên Firewall được gán vào LAN Interface và gán rule LAN

- Address: trong phần Addressing mode chọn Manual và đặt địa chỉ IP cho Interface, Ip này sẽ đóng vai trò là Default Gateway trong LAN. Nếu bạn thay đổi IP trong phần này, bạn sẽ phải đăng nhập lại với IP mới vừa cấu hình

- Administrative Access: bật 1 số tính năng trên interface (để có thể cấu hình firewall qua giao diện web, chúng ta phải bật tính năng https và http trên interface này)

- DHCP Server: tạo 1 DHCP server để cấp địa chỉ IP cho client trong LAN

Nhấn OK để lưu cấu hình.

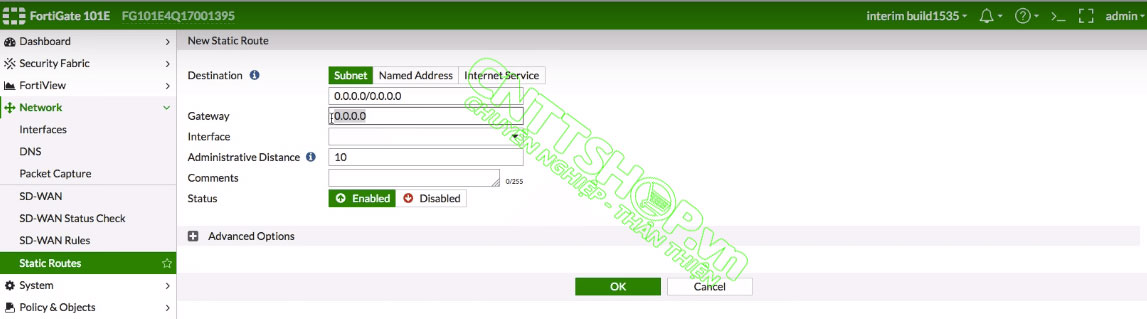

Cấu hình Static Route trên firewall Fortigate

Truy cập vào Network > Static Routes > Create New để tạo 1 static route

Chọn Destination là Subnet với IP và SubnetMask là 0.0.0.0/0.0.0.0, nhập địa chỉ gateway (đây là địa chỉ IP Next hope), interface là WAN1, Status là Enabled

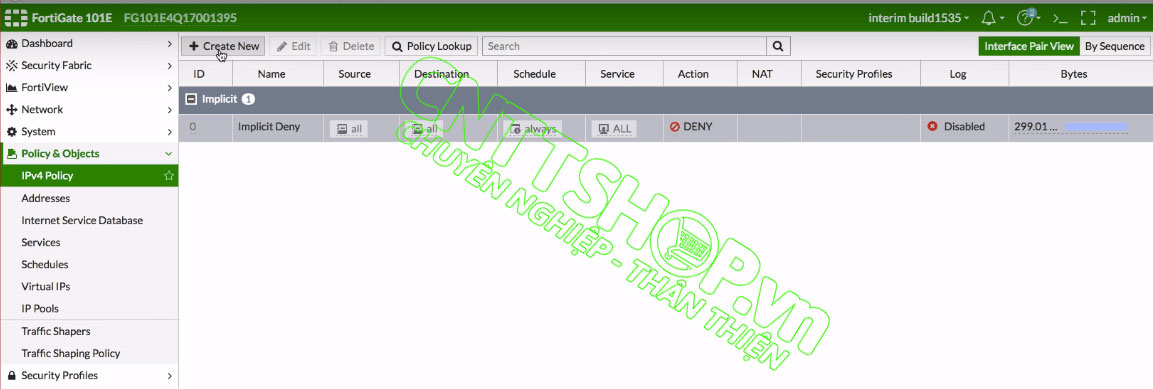

Cấu hình Policy trên fortigate cho phép mạng nội bộ truy cập được Internet

Truy cập vào Policy & Objects > IPv4 Policy > Create New

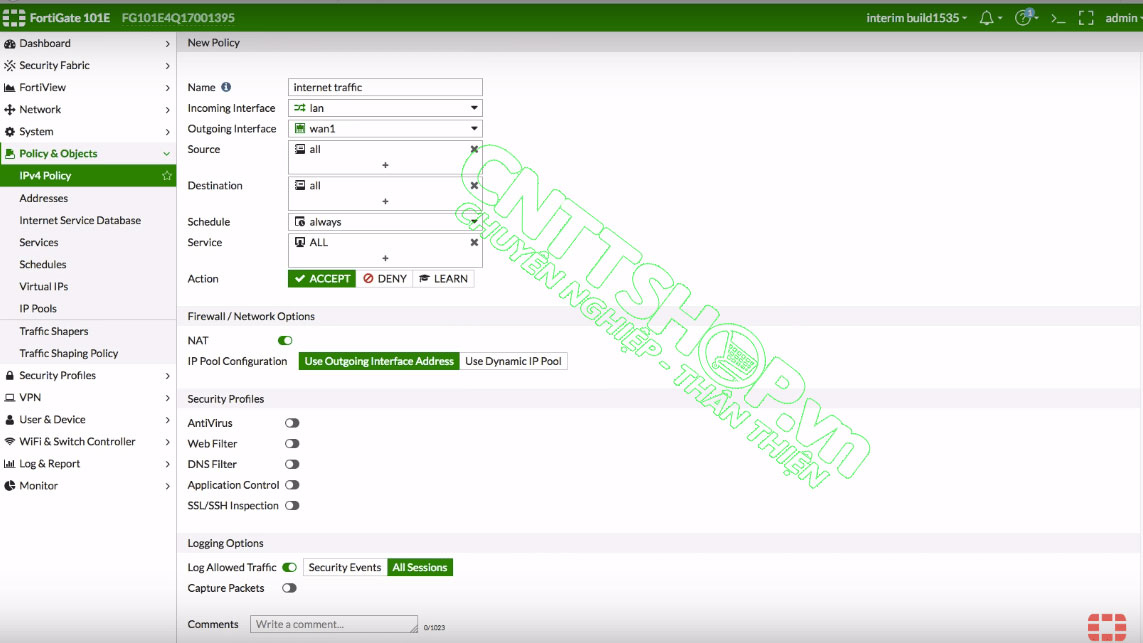

Thiết lập Policy cho phép mạng LAN truy cập internet

- Name: đặt tên cho policy để phân biệt với các policy khác

- Incoming Interface: chọn LAN để cho phép mạng LAN đi ra

- Outgoing Interface: chọn Wan1 vừa cấu hình để cho phép mạng LAN đi ra Internet qua cổng Wan1

- Source: chọn ALL để cho tất cả các máy tính đi ra hoặc có thể chọn 1 số client

- Destination: chọn ALL

- Schedule: Always

- Service: chọn ALL, các mục này ta có thể chọn chỉ cho phép 1 số dịch vụ truy cập internet. Chọn ALL là cho phép tất cả

- Action: Accept để cho phép ( chọn deny là không cho phép đi ra qua cổng Wan1)

- Bật tính năng NAT, điều này bắt buộc để mạng LAN có thể ra internet

- Security Profiles: các tính năng này phụ thuộc vào license đang sử dụng. Đối với các part Firewall là BDL ( ví dụ FG-100D-BDL, FG-100E-BDL) thì mới kích hoạt được các tính năng này, các part như FG-100D, FG-100E sẽ không kích hoạt được các tính năng này mà phải mua thêm license

- Logging Options: Cho phép ghi lại log các traffic hoặc các gói tin ra vào trong mạng

Chọn OK để lưu cấu hình

Như vậy là mạng chúng ta đã cấu hình cho phép mạng LAN truy cập ra Internet. Để kiểm tra, vào máy tính bất kỳ ping đến 8.8.8.8 thông được là chúng ta đã cấu hình thành công

.png)

![[FortiOS 5.4] Hướng dẫn cấu hình Application control [FortiOS 5.4] Hướng dẫn cấu hình Application control](https://cnttshop.vn//storage/bai%20viet/Fortinet/Applicationcontrol/logo-fotigate-min%20%281%29.png)

![[FortiOS 5.4] Cấu hình quản lý truy cập qua địa chỉ MAC trên Fotigate [FortiOS 5.4] Cấu hình quản lý truy cập qua địa chỉ MAC trên Fotigate](https://cnttshop.vn//storage/bai%20viet/Fortinet/Device%20MAC%20Access%20Control/logo-fotigate-min%20%283%29.png)

![[FortiOS 5.6] Hướng dẫn cấu hình HA trên Firewall Fortigate [FortiOS 5.6] Hướng dẫn cấu hình HA trên Firewall Fortigate](https://cnttshop.vn//storage/bai%20viet/Fortinet/HA/HA-min.jpg)

![[FortiOS 5.6] Hướng dẫn cấu hình cơ bản trên Firewall Fortigate [FortiOS 5.6] Hướng dẫn cấu hình cơ bản trên Firewall Fortigate](https://cnttshop.vn//storage/images/tin-tuc/tin-tuc/cau-hinh-co-ban-firewall-fortigate.jpg)

![[FortiOS 5.6] Cấu hình Load Balancing trên Fortinet sử dụng SDWAN [FortiOS 5.6] Cấu hình Load Balancing trên Fortinet sử dụng SDWAN](https://cnttshop.vn//storage/bai%20viet/Fortinet/SDWAN/cau%20hinh%20load%20balancing-min.jpg)

![[FortiOS 5.4] Hướng dẫn update firmware Firewall Fortigate [FortiOS 5.4] Hướng dẫn update firmware Firewall Fortigate](https://cnttshop.vn//storage/bai%20viet/Fortinet/updatefirmware/cau%20hinh%20co%20ban%20fortigate-min-min.jpg)

![[FortiOS 5.4] Cấu hình Web Filtering - Block 1 website (Facebook, Youtube...) [FortiOS 5.4] Cấu hình Web Filtering - Block 1 website (Facebook, Youtube...)](https://cnttshop.vn/resources/ui_images/imgnew-right-default.jpg)

![[FortiOS 5.4] Cấu hình Web Filtering - Block 1 đề mục trên Website. [FortiOS 5.4] Cấu hình Web Filtering - Block 1 đề mục trên Website.](https://cnttshop.vn//storage/bai%20viet/Fortinet/web-filtering/Webfilter-fortigate-tieude-1-min.png)

![[FortiOS 5.4] Cấu hình Web Filtering - Block các web bằng FortiGuard Web Filtering [FortiOS 5.4] Cấu hình Web Filtering - Block các web bằng FortiGuard Web Filtering](https://cnttshop.vn//storage/bai%20viet/Fortinet/web-filtering/Webfilter-fortigate-tieude-phan4-min.png)

![[FortiOS 5.4] Hướng dẫn cấu hình PPPoE trên Firewall Forigate [FortiOS 5.4] Hướng dẫn cấu hình PPPoE trên Firewall Forigate](https://cnttshop.vn//storage/images/tin-tuc/tin-tuc/logo-fotigate.jpg)

%20(1).png)

.jpg)

Bình luận bài viết!

Ý của anh khi nói đến Log setting là gì nhỉ, Anh có thể cài đặt log All session hoặc Secure Events. Các log sẽ được lưu trữ trên bộ nhớ RAM của thiết bị.

Gateway bạn đặt ở đâu nhỉ. Nếu gateway trên switch thì bạn cần tạo ACL trên switch L3 nhé, do traffic giữa 2 VLAN sẽ không đi qua FW. Còn nếu gateway ở trên fw thì mặc định nó sẽ chặn giao tiếp giữa 2 VLAN đó, bạn không cần làm gì cả.

Fortigate hỗ trợ truy cập qua HTTP, HTTPS, PING, TELNET, SSH. Nếu anh còn bật 1 trong các dịch vụ trên thì có thể truy cập vào để enable lại HTTPS nhé

Nếu anh mua sản phẩm tại CNTTShop thì anh có thể liên hệ kỹ thuật để được hỗ trợ nhé

Bạn tham khảo video này nhé: (5) Hướng dẫn cấu hình Load Balancing 2 đường Wan Firewall Fortigate - YouTube