[FortiOS 5.6] Hướng dẫn cấu hình HA trên Firewall Fortigate

Trong bài viết này, CNTTShop sẽ hướng dẫn các bạn cấu hình tính năng High availability trên Firewall Fortigate

Mô hình kết nối

Mô hình kết nối HA sử dụng firewall Fortigate

Lưu ý: Hướng dẫn này áp dụng với các thiết bị đang chạy phiên bản FortiOS 5.6. Với các phiên bản OS thấp hoặc cao hơn, các bước thực hiện có 1 vài thay đổi.

Trước khi bắt đầu, bạn phải kiểm tra chắc chắn phiên bản FortiOS trên cả 2 con Fortigate phải giống nhau và 2 cổng kết nối HA phải được cấu hình không nhận IP từ DHCP hoặc PPPoE.Theo mô hình trên, một FortiGate Backup (Slave hay Backup) được cài đặt và kết nối với một FortiGate đã được cài đặt trước đó (Master hay Primary) để tạo thành một cụm High Availability (HA) giúp cải thiện độ tin cậy của mạng và tăng tính sẵn có của mạng.

Bài viết này hướng dẫn cấu hình HA trên Fortigate sử dụng giao thức FortiGate Clustering Protocol (FGCP). Giao thức này có 3 mode để cấu hình là Standalone, Active-active, Active-passive. Ở đây chúng ta sử dụng kiểu HA là Active-passive, khi đó 1 thiết bị hoạt động sẽ đóng vai trò là Master, 1 thiết bị dự phòng. Lưu lượng mạng trong LAN sẽ đi qua Switch => External-Primary và đi ra ngoài internet. Trong trường hợp Master bị lỗi thì Slave sẽ hoạt động cho đến khi Master được xử lý xong. Lúc này lưu lượng mạng sẽ đi qua con External-Backup và ra internet.

Kiểm tra thiết bị

Trước khi cấu hình, bạn phải chắc chắn 2 thiết bị cùng model, chạy cùng 1 phiên bản FortiOS và actice license ( nếu có) trước khi thêm vào HA Cluster. Các license cần active trước bao gồm FortiCare Support, IPS, AntiVirus,Web Filtering, Mobile Malware, FortiClient, FortiCloud, và virtual domains (VDOMs). Các thiết bị Fortigate trong HA Cluster phải cùng level cho các license FortiGuard, FortiCloud, FortiClient, và VDOMs. Riêng license FortiToken có thể active sau vì license FortiToken đồng bộ xuống tất cả các Cluster Members.

Đối với các thiết bị có ổ cứng thì số lượng ổ cứng và dung lượng cũng phải giống nhau.

Bạn cũng có thể cài đặt bất kỳ license của bên thứ ba nào trên FortiGate chính trước khi tạo cụm. Khi cụm được hình thành, chứng chỉ của bên thứ ba được đồng bộ hóa với các FortiGate trong Cluster.

Cấu hình 1 Fortigate là Master ( trên sơ đồ là External-Primary)

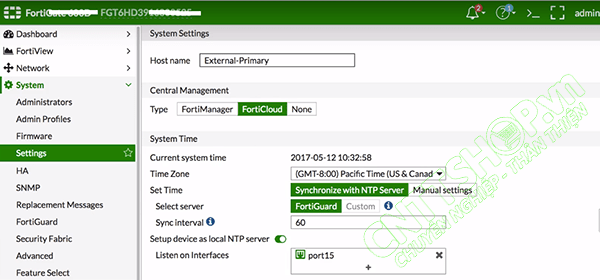

[Tùy chọn] Trên Fortigate Master, vào System > Settings và thay đổi hostname là External-Primary (bước này có thể bỏ qua)

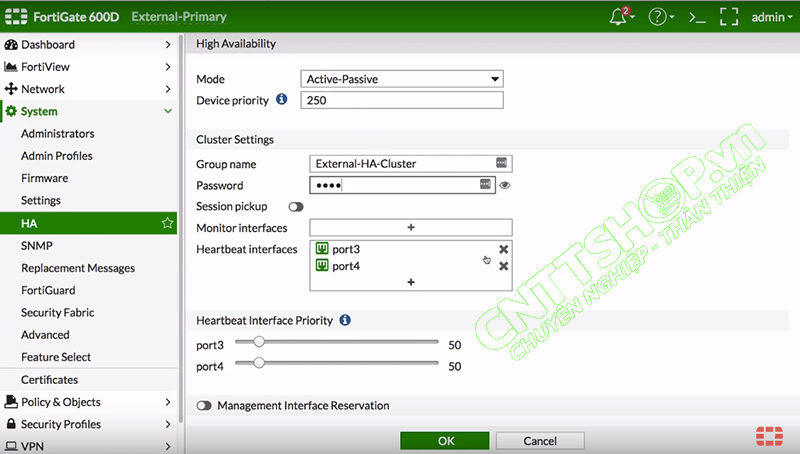

Vào System > HA, chọn

- Mode là Active-Passive.

- Device priority: Cài đặt chỉ số Device priority cao hơn giá trị mặc định (trong ví dụ là 250), thiết bị nào có chỉ số Device priority cao nhất sẽ là Master (Primary), các thiết bị có chỉ số Device priority cao thứ 2 sẽ là Master trong trường hợp Master bị lỗi.

- Group name: Tên Cluster Group

- Password: Password xác thực để các Cluster member joint vào group. Các giá trị Group name và Password phải giống nhau trên các thiết bị.

- Heartbeat interfaces: chọn cổng cấu hình làm cổng HA (trong sơ đồ là port 3 và port 4). Hai port này sẽ gửi các bản tin trao đổi để xác định xem các thiết bị có hoạt động bình thường hay không và đồng bộ cấu hình giữa các member

- Heartbeat Interface Priority: thiết lập chỉ số này trên cả 2 cổng là 50. Giá trị này không quan trọng, các bạn có thể ưu tiên cổng nào sẽ được chọn để gửi gói tin Heartbeat.

- Management Interface Reservation: tùy chọn này cho phép chúng ta chọn 1 cổng để sử dụng IP trên cổng đó làm IP quản trị. Nếu tắt tính năng này, khi cấu hình xong thì chúng ta chỉ truy cập được IP của Primary. Còn nếu bật và chọn cổng MGMT, thì các bạn có thể truy cập cả 2 IP trên cổng MGMT của 2 thiết bị.

Sau khi nhập xong tất cả thông tin, nhấn OK để hoàn tất. Khi chưa kết nối với Slave, External-Primary vẫn tạo thành 1 Group và hoạt động bình thường như 1 con Master trong Cluster

Nếu có các cụm HA FortiOS khác trong mạng của bạn, bạn có thể cần thay đổi ID nhóm cụm bằng lệnh CLI này:

External-Primary#config system haExternal-Primary#set group-id 25External-Primary#end |

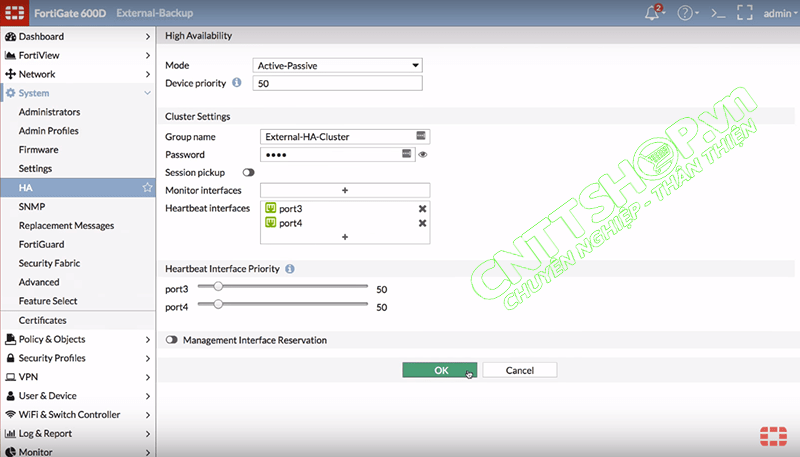

Cấu hình trên Slave (trên sơ đồ là External-Backup)

Kết nối backup FortiGate vào hệ thống mạng, kết nối với primary bằng 2 interface được thiết lập trong phần Heartbeat interfaces. Việc kết nối 2 port này vào Fortigate có thể dẫn tới gián đoạn hệ thống mạng do bị loop, vì vậy nên kết nối 2 port này khi có ít lưu lượng truy câp mạng hoặc sau khi cấu hình HA xong mới connect vào hệ thống

Các switch phải được sử dụng giữa cluster và Internet, giữa cluster và các mạng nội bộ, như thể hiện trong sơ đồ mạng. Bạn có thể sử dụng bất kỳ switch nào để thực hiện các kết nối này.

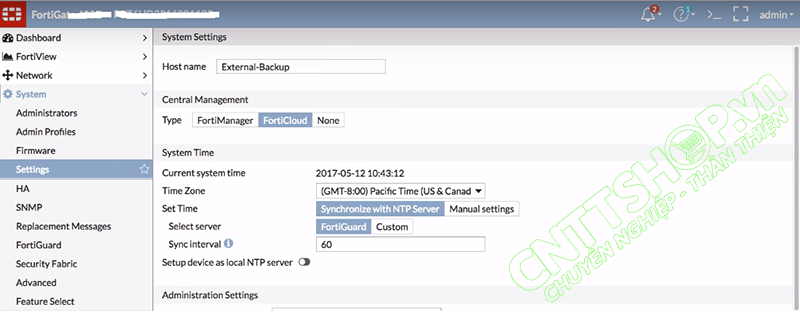

[Tùy chọn] Trên Fortigate Slave, vào System > Settings và thay đổi hostname là External-Backup (bước này có thể bỏ qua)

Vào System > HA, cấu hình các thông số giống với trên con External-Primary (trừ thông số Device priority, trong ví dụ này là 50). Thông số Device priority trên con Slave phải được đặt thấp hơn trên con Master để chắc chắn thiết bị này sẽ luôn là thiết bị Backup

Nếu có các cụm HA FortiOS khác trong mạng của bạn, bạn có thể cần thay đổi ID Group bằng lệnh CLI, Group ID này phải giống với trên External-Primary:

External-Backup#config system haExternal-Backup#set group-id 25External-Backup#end |

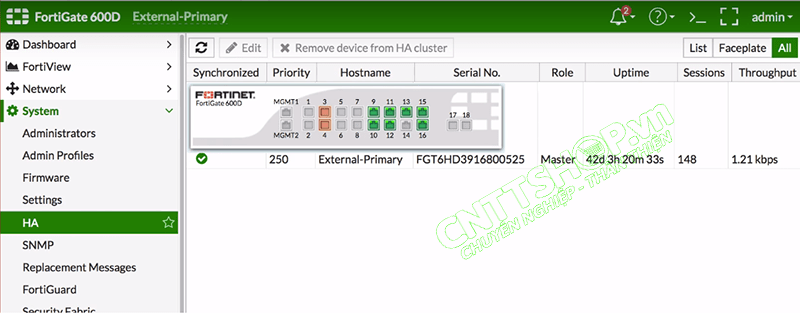

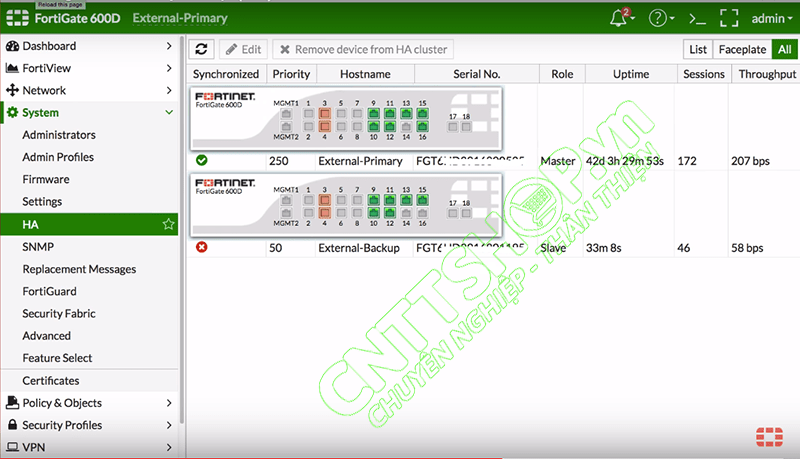

Sau khi lưu cấu hình và heartbeat interfaces được kết nối, FortiGates sẽ tìm kiếm và tạo thành các cụm Cluster. Hệ thống mạng lúc này có thể bị gián đoạn trong vài giây do các thiết bị trong Cluster đàm phán và bầu chọn master. Sau khi lưu cấu hình trên Slave xong, quay trở lại con Master và reload lại trình duyệt web, lúc này sẽ thấy External-Primary đang là Master và chạy bình thường, còn External-Backup là Slave và ở chế độ unactive.

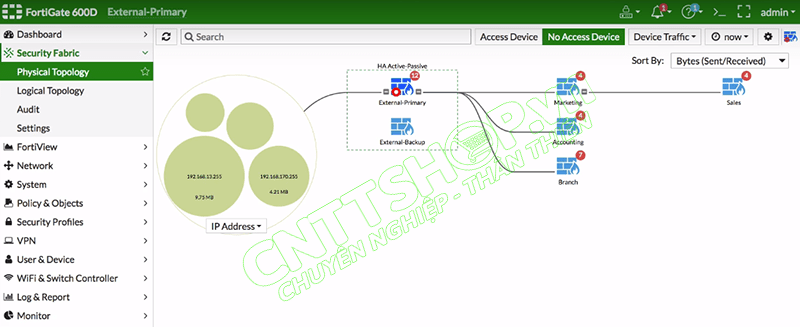

Kiểm tra topo mạng, truy cập vào Dashboard > Physical Topology

Như vậy là bạn đã hoàn thành cấu hình HA mode Acrive-Passive trên 2 thiết bị Fortinet, lúc này traffic trong mạng sẽ đi qua External-Primary, khi External-Primary bị lỗi thì External-Backup sẽ được active và lúc này traffic sẽ đi qua External-Backup.

Bật tính năng Override

Mặc định thì option đòi lại quyền, mà trong các giao thức như VRRP chúng ta hay gọi là preemt, sẽ không được bật. Nghĩa là khi thiết bị External-Primary đã được xử lý xong thì thiết bị này cũng không được khôi phục lại role Primary như ban đầu, mà External-Backup vẫn sẽ tiếp tục nhận role Primary và xử lý dữ liệu.

Các bạn không nên bật tính năng này, do nếu bật thì khi External-Primary hoạt động lại bình thường thì 2 firewall sẽ xảy ra chuyển đổi dự phòng lần nữa, và có thể 1 số phiên sẽ bị gián đoạn trong quá trình này. Còn nếu bạn nào muốn cố định 1 firewall luôn làm primary trong trạng thái mạng bình thường thì các bạn có thể bật trong CLI nhé, cấu hình này không có trong giao diện web.

|

External-Primary # conf system ha |

Sau khi bật tính năng này lên thì khi External-Primary hoạt động trở lại nó sẽ chiếm lại role Primary, nghĩa là khi không có lỗi gì trong mạng thì firewall nào có priority cao hơn sẽ luôn là Primary.

.png)

![[FortiOS 5.4] Cấu hình quản lý truy cập qua địa chỉ MAC trên Fotigate [FortiOS 5.4] Cấu hình quản lý truy cập qua địa chỉ MAC trên Fotigate](https://cnttshop.vn//storage/bai%20viet/Fortinet/Device%20MAC%20Access%20Control/logo-fotigate-min%20%283%29.png)

![[FortiOS 5.6] Hướng dẫn cấu hình HA trên Firewall Fortigate [FortiOS 5.6] Hướng dẫn cấu hình HA trên Firewall Fortigate](https://cnttshop.vn//storage/bai%20viet/Fortinet/HA/HA-min.jpg)

![[FortiOS 5.6] Hướng dẫn cấu hình cơ bản trên Firewall Fortigate [FortiOS 5.6] Hướng dẫn cấu hình cơ bản trên Firewall Fortigate](https://cnttshop.vn//storage/images/tin-tuc/tin-tuc/cau-hinh-co-ban-firewall-fortigate.jpg)

![[FortiOS 5.6] Cấu hình Load Balancing trên Fortinet sử dụng SDWAN [FortiOS 5.6] Cấu hình Load Balancing trên Fortinet sử dụng SDWAN](https://cnttshop.vn//storage/bai%20viet/Fortinet/SDWAN/cau%20hinh%20load%20balancing-min.jpg)

![[FortiOS 5.4] Hướng dẫn update firmware Firewall Fortigate [FortiOS 5.4] Hướng dẫn update firmware Firewall Fortigate](https://cnttshop.vn//storage/bai%20viet/Fortinet/updatefirmware/cau%20hinh%20co%20ban%20fortigate-min-min.jpg)

![[FortiOS 5.4] Cấu hình Web Filtering - Block 1 website (Facebook, Youtube...) [FortiOS 5.4] Cấu hình Web Filtering - Block 1 website (Facebook, Youtube...)](https://cnttshop.vn/resources/ui_images/imgnew-right-default.jpg)

![[FortiOS 5.4] Cấu hình Web Filtering - Block 1 đề mục trên Website. [FortiOS 5.4] Cấu hình Web Filtering - Block 1 đề mục trên Website.](https://cnttshop.vn//storage/bai%20viet/Fortinet/web-filtering/Webfilter-fortigate-tieude-1-min.png)

![[FortiOS 5.4] Cấu hình Web Filtering - Block các web bằng FortiGuard Web Filtering [FortiOS 5.4] Cấu hình Web Filtering - Block các web bằng FortiGuard Web Filtering](https://cnttshop.vn//storage/bai%20viet/Fortinet/web-filtering/Webfilter-fortigate-tieude-phan4-min.png)

![[FortiOS 5.4] Hướng dẫn cấu hình PPPoE trên Firewall Forigate [FortiOS 5.4] Hướng dẫn cấu hình PPPoE trên Firewall Forigate](https://cnttshop.vn//storage/images/tin-tuc/tin-tuc/logo-fotigate.jpg)

%20(1).png)

.jpg)

Bình luận bài viết!

em lab trên eve 5.0 sử dụng virtioa 7.2.0 của shop bị lỗi chỗ khi xóa link kết nối thì port trên fortigate vẫn up nên không chuyển primary, có cách nào fix lỗi này không ạ :((

Trên eve thì mình không rõ. Mình sử dụng trên Pnetlab thì cổng khi không có link sẽ ở trạng thái down. Bạn xem trên eve có tùy chọn Layer 1 Monitor lúc tạo node không, nếu có thì bạn tích vào đó và check thử.

Tùy vào cấu hình Preemt bạn nhé, nếu bạn đã bật preemt thì Firewall có Priority cao hơn sẽ luôn là Primary. Còn nếu bạn tắt preemt đi thì khi có chuyển đổi dự phòng, Firewall đang làm primary vẫn sẽ giữ role này cho đến khi có chuyển đổi dự phòng tiếp theo.

Nếu bạn ko bật reservation lên thì bạn có thể truy cập vào Secondary thông qua CLI bằng lệnh "execute ha manage UNIT-ID", trong đó unit ID là ID của secondary, bạn có thể check trong HA.

Nếu bạn ko bật reservation lên thì bạn có thể truy cập vào Secondary thông qua CLI bằng lệnh "execute ha manage UNIT-ID", trong đó unit ID là ID của secondary, bạn có thể check trong HA.