Hướng dẫn cấu hình VPN Remote Access với L2TP over IPsec trên Fortigate

VPN luôn là một chủ đề hot bởi tính phổ biến và nhu cầu ngày càng tăng cao trong thời đại số hiện nay. Cùng với đó thì việc đảm bảo kết nối an toàn và ổn định cho người dùng truy cập vào mạng nội bộ cũng là một vấn đề cần quan tâm. Thực tế là có rất nhiều giao thức VPN khác nhau, một trong những giao thức phổ biến nhất là L2TP kết hợp với IPsec để tạo ra một đường hầm mã hóa và an toàn. Trong bài viết này, mình sẽ hướng dẫn các bạn cấu hình VPN Remote Access với L2TP/IPsec trên firewall Fortigate nhá.

Tổng quan về L2TP over IPsec

L2TP (Layer 2 Tunneling Protocol) over IPsec là một giao thức VPN, kết hợp giữa hai giao thức khác nhau là L2TP và IPsec để tạo ra một đường hầm truyền dữ liệu an toàn và đáng tin cậy.

L2TP hoạt động ở layer 2, có chức năng tạo ra một "đường hầm" để đóng gói và truyền tải dữ liệu. Tuy nhiên bản thân L2TP lại không có cơ chế mã hóa hay xác thực nào, do đó nó đã được phát triển để kết hợp với IPsec. Đây là một bộ giao thức bảo mật ở layer 3. IPsec cung cấp các dịch vụ bảo mật thiết yếu như xác thực và mã hóa. IPsec được dùng để "bao bọc" đường hầm L2TP, đảm bảo rằng mọi dữ liệu đi qua đường hầm đều được bảo vệ mạnh mẽ.

Cấu hình VPN Remote Access với L2TP/IPsec

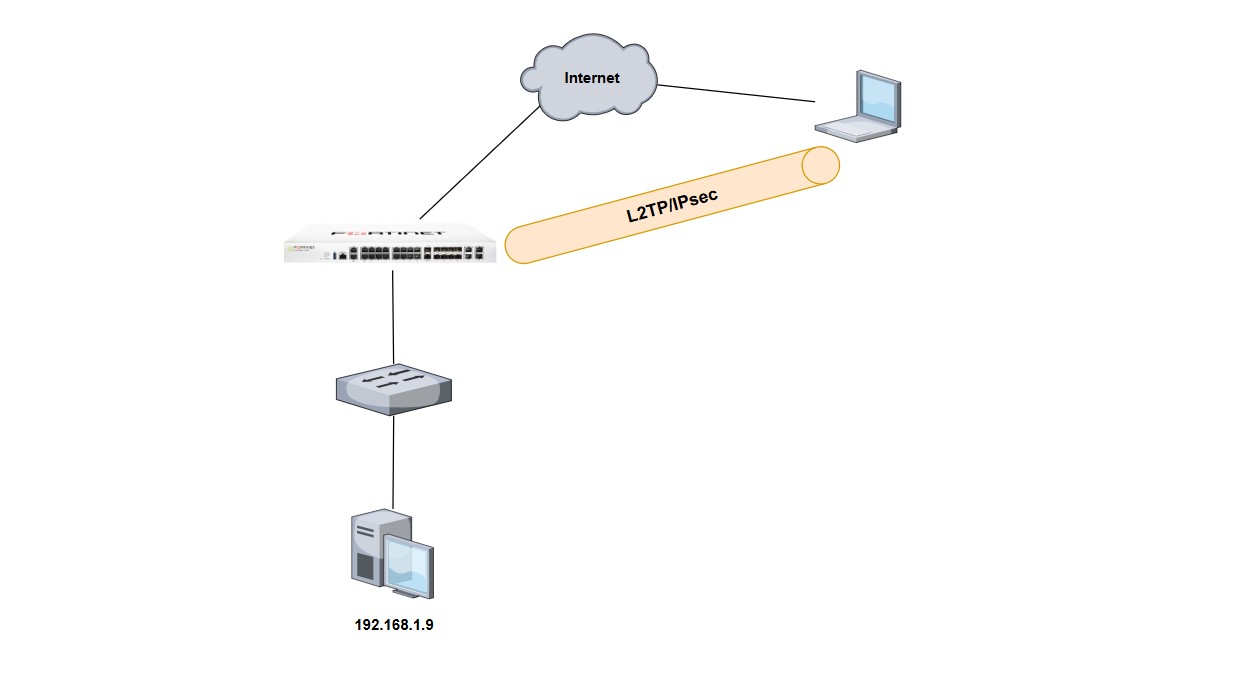

Mô hình

Ở đây mình sẽ dựng một mô hình cơ bản gồm có 1 firewall Fortigate kết nối ra internet và một end device đang hoạt động trong LAN có IP là 192.168.1.9. Mình sẽ sử dụng laptop ở ngoài internet để VPN vào và kết nối được với thiết bị trong LAN nhé. Mình đang cấu hình trên phiên bản firmware 7.4.4, nếu các bạn đang sử dụng các phiên bản thấp hơn thì giao diện có thể hơi khác một chút, nhưng các bước cài đặt thì hoàn toàn giống nhau thôi.

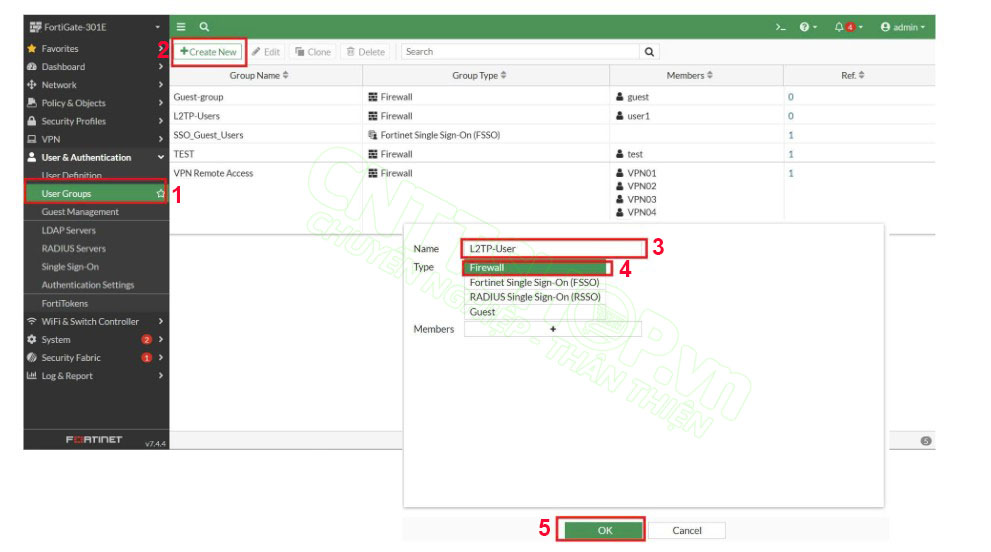

Tạo tài khoản VPN

Đầu tiên chúng ta cần phải định nghĩa một Group User để truy cập VPN. Trên giao diện Dashboard, các bạn vào menu User & Authentication => User Groups và chọn Create new để tạo group mới.

Tại đây các bạn nhập 1 vài thông tin cơ bản:

- Name: đặt tên cho group, mình sẽ đặt tên là L2TP-users để dễ nhận biết nhé

- Type: nếu các bạn chỉ đơn giản là tạo user local trên firewall thì chọn type là Firewall nhé, còn nếu có Radius server hoặc LDAP server xác thực riêng thì chúng ta sẽ chọn mục tương ứng, tuy nhiên sẽ cần phải cấu hình chúng trước.

- Member: phần này các bạn có thể creat user luôn hoặc có thể bỏ qua để create ở bước sau

Sau đó nhấn OK để tạo

Tiếp tục chuyển sang menu User Definition, chúng ta cũng Create new để tạo User:

- User Type: chon Local User để tạo tài khoản truy cập local trên firewall, hoặc chọn Radius, LDAP, TACACS user nếu các bạn xác thực tập trung. Ấn Next

- Login Credentials: Tạo username và password cho tài khoản

- Contact Info: Thông thường các bạn nên tắt phần xác thực 2 bước này đi, nếu enable thì các bạn cần phải có license FortiCloud hoặc mua FortiToken dạng cứng.

- Extra Info: các bạn enable status lên sau đó gán vào Group User vừa tạo nhé.

Sau đó nhấn Submit để kết thúc khởi tạo

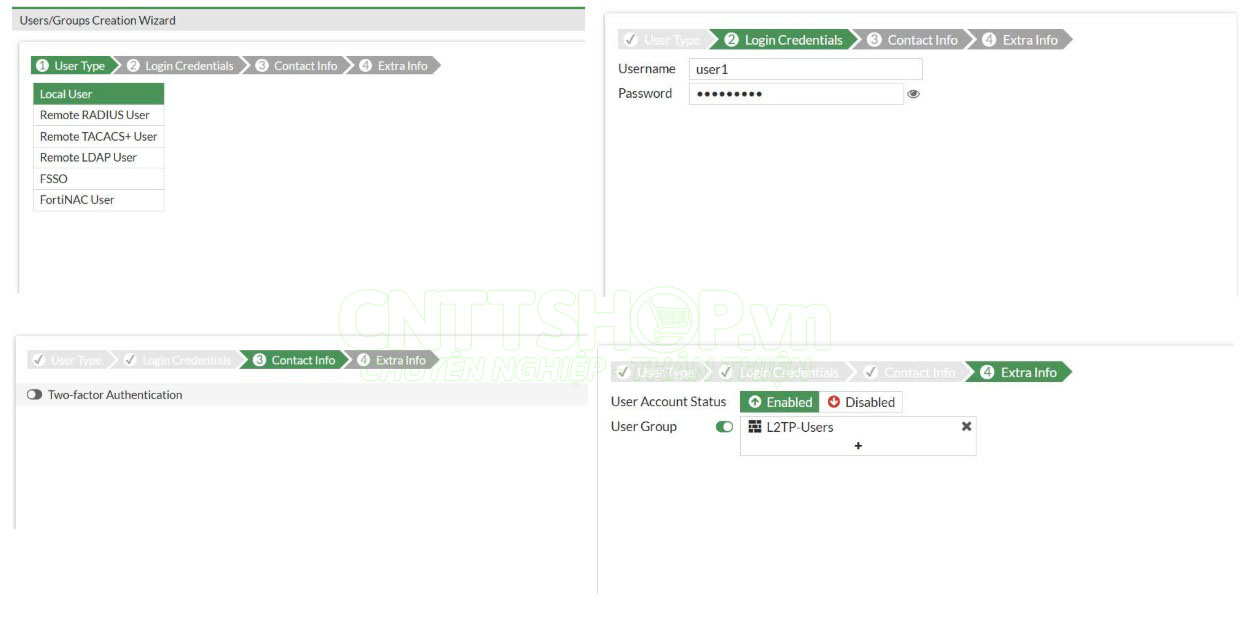

Cấu hình VPN Remote access với L2TP/IPsec

Bước tiếp theo, các bạn vào menu VPN => IPsec Wizard để thiết lập đường hầm VPN. Ở step 1 các bạn cần điền các thông tin như sau:

- Name: đặt tên cho kênh truyền VPN. Ở đây mình sẽ đặt là “l2tp-vpn” để phân biệt với các kênh truyền khác

- Template type: Remote Access

- Remote device type: chọn Native. Các bạn lưu ý với tùy chọn Client-base thì chúng ta sẽ cần tải thêm phần mềm Forticlient để kết nối, còn với tùy chọn Native các bạn có thể kết nối VPN được ngay trên PC hoặc thiết bị di động mà không cần tải phần mềm.

Phía bên dưới thì các bạn sẽ chọn với hệ điều hành tương ứng của thiết bị client nhé. Mình dùng Laptop để test nên sẽ chon là Windows Native.

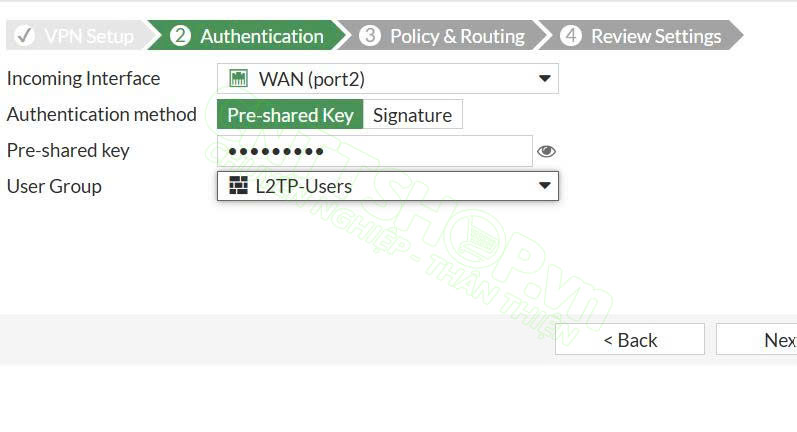

Step 2

- Incoming Interface: Các bạn chọn cổng WAN để sử dụng VPN. Lưu ý là thông thường các bạn sẽ thiết lập VPN bằng IP WAN tĩnh, nếu trong trường hợp IP WAN là IP động thì cần phải có DDNS để map tên miền với IP động nhé. Fortigate cũng hỗ trợ dịch vụ DDNS miễn phí, các bạn có thể tham khảo bài viết Hướng dẫn cấu hình DDNS trên Firewall Fortigate

- Authentication method: chọn Pre-shared key. Nếu doanh nghiệp của các bạn có CA riêng thì có thể chọn Signature để import các certificate cho firewall và peer nhé. Thông thường với yêu cầu cơ bản thì chúng ta chỉ cần Pre-shared key là được rồi.

- Pre-shared key: nhập key để xác thực. Key này sẽ được sử dụng để nhập trên máy client.

- User Group: chọn Group User mà các bạn vừa tạo

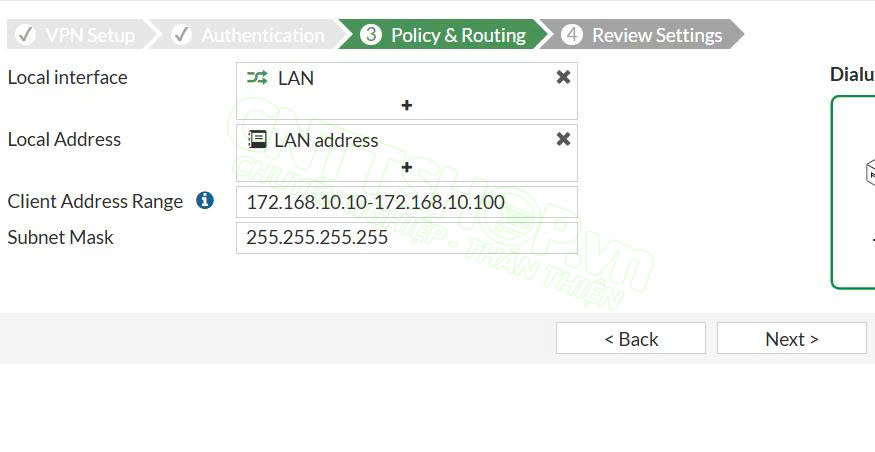

Step 3: thiết lập các thông số liên quan đến Policy & routing

- Local interface: chọn cổng LAN mà các bạn muốn cho phép VPN vào, có thể chọn một hoặc nhiều cổng LAN

- Local address: chọn các dải mạng LAN tương ứng

- Client address range: tạo dải IP sẽ cấp phát cho client khi VPN

- Subnet mask: nếu là dải IP thì các bạn để là 255.255.255.255 (/32), còn nếu là một dải mạng thì các bạn để subnet mask tương ứng

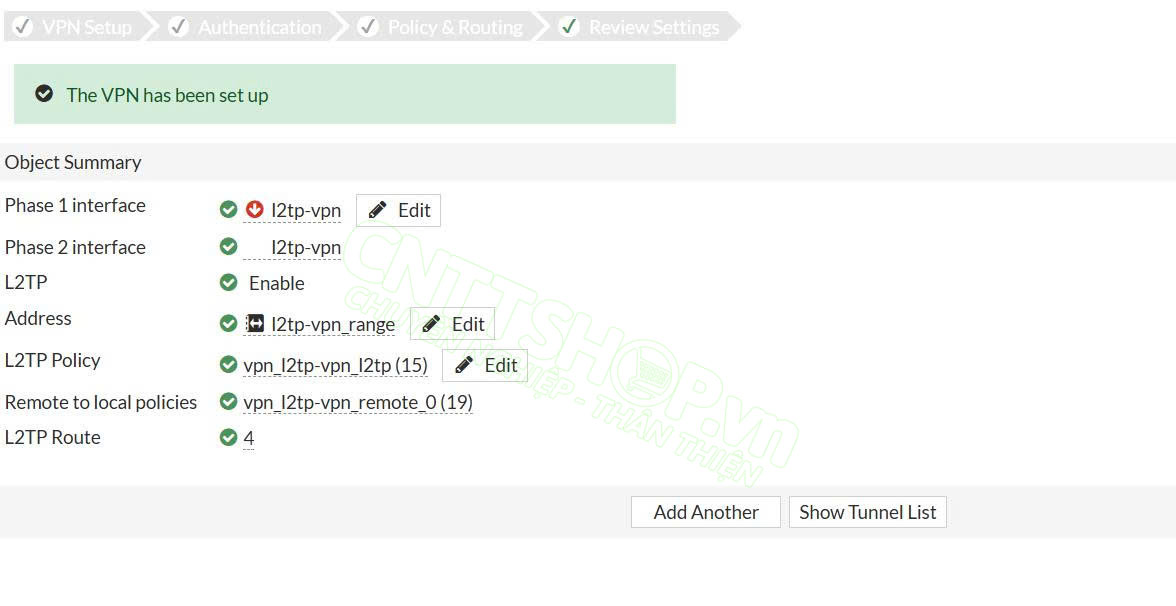

Sau khi cấu hình xong các bước này, các bạn next sang đến cuối hiển thị giao diện này là thành công:

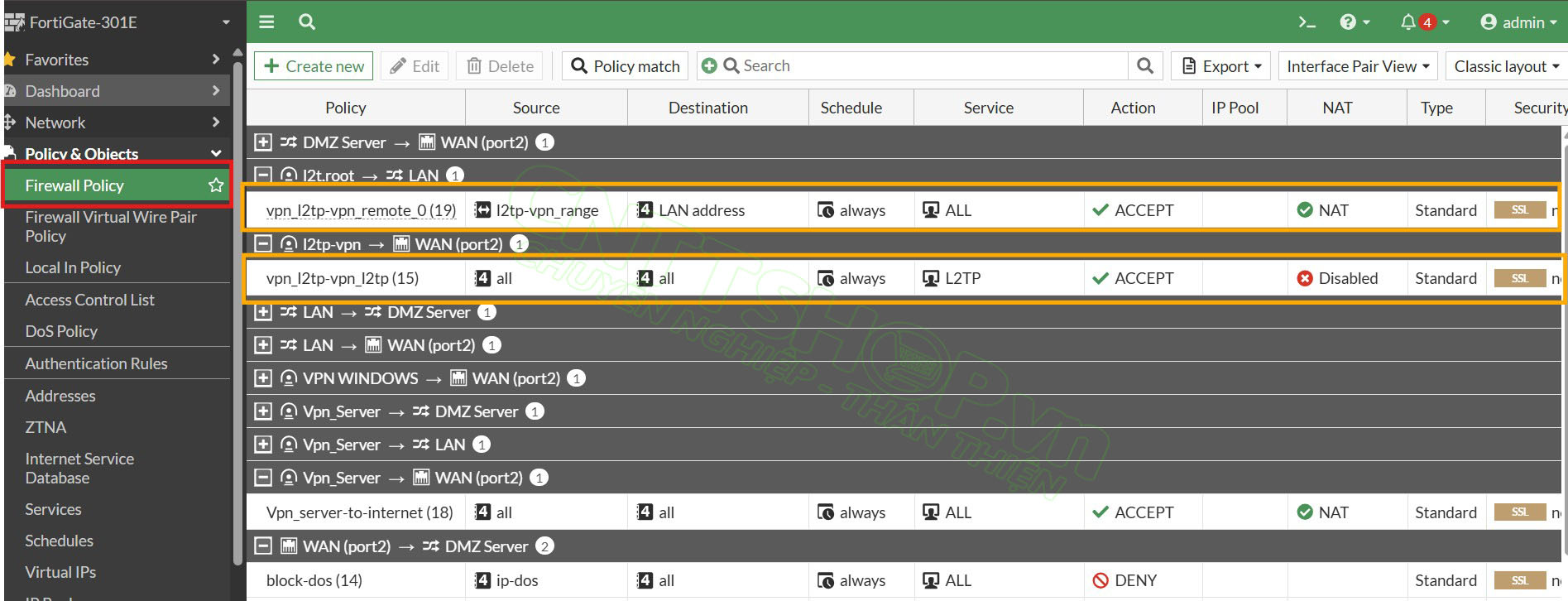

Sau khi cấu hình bằng Wizard, các bạn có thể thấy trong menu Firewall Policy đã tự động xuất hiện 2 rule cho phép Client truy cập vào các thiết bị trong mạng LAN. Lưu ý rằng nếu các bạn kiểm tra policy mà không có 2 rule này thì client khi VPN sẽ không thể truy cập đến mạng LAN của bạn.

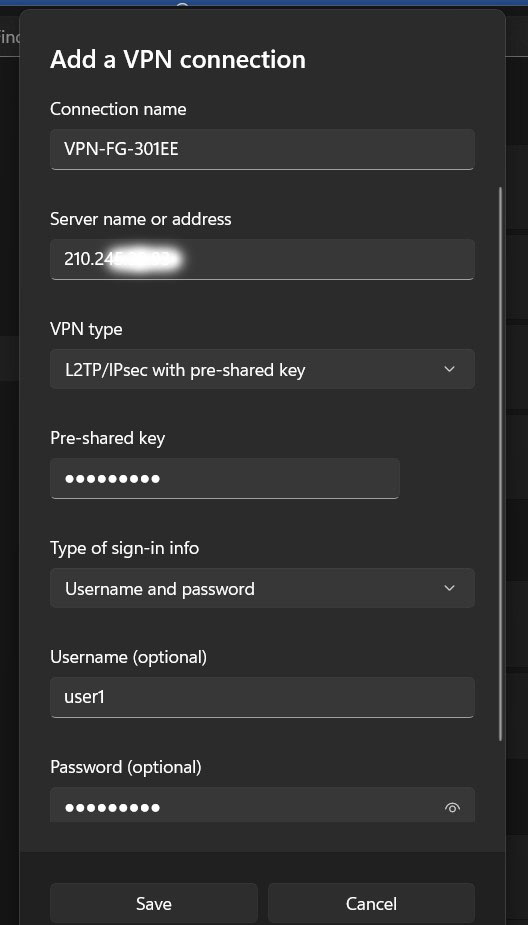

Cài đặt VPN trên máy tính client

Các bạn gõ tìm kiếm VPN setting trên Windows, sau đó nhấn Add để tạo 1 đường hầm kết nối VPN

Tại đây các bạn cần điền các thông tin như sau:

- Connection name: đặt tên cho kết nối VPN

- Server name or Address: Các bạn có thể nhập IP WAN của firewall hoặc DDNS nếu có sử dụng nhé.

- VPN type: chọn L2TP/IPsec with pre-shared key

- Type of sign-in info: chọn Username and password

- Username/password: các bạn nhập thông tin user đã cấu hình trong group vừa tạo nhé

Cuối cùng ấn Save để lưu kết nối

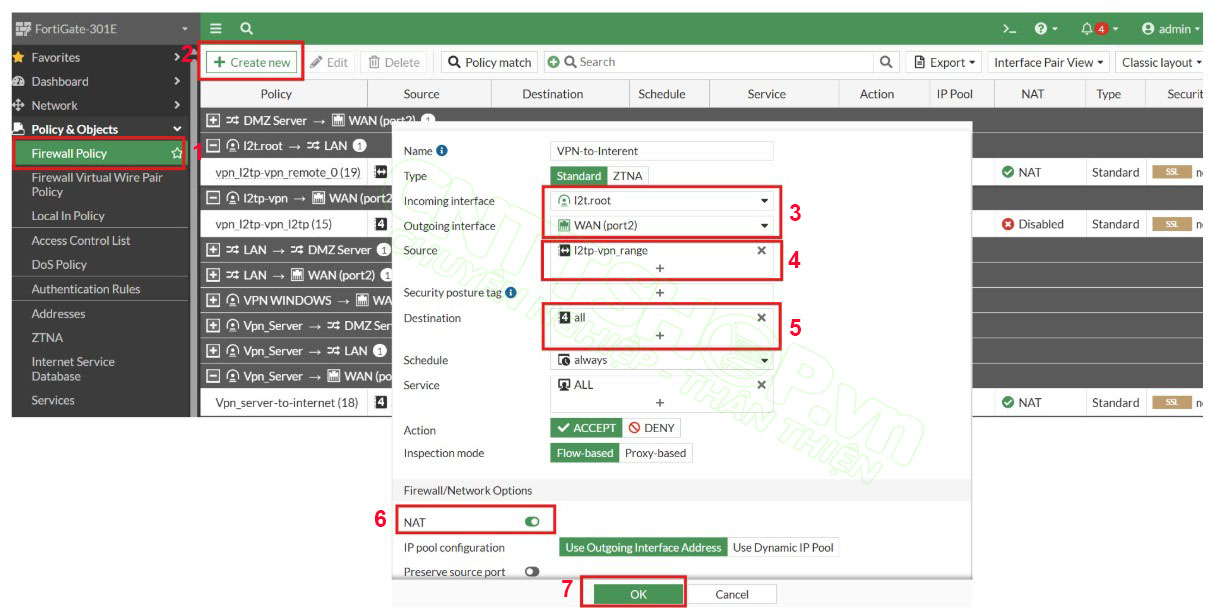

Cấu hình rule cho phép truy cập Internet

Với cấu hình này thì toàn bộ lưu lượng đi ra Internet của bạn sẽ đi qua Firewall mà các bạn đang VPN. Do đó để máy tính client có thể tiếp tục truy cập internet thì các bạn sẽ cần tạo rule trên firewall để cho phép user VPN có thể truy cập Internet. Các bạn vào menu Policy & Object => Firewall policy và chọn Create new

- Name: đặt tên cho rule

- Incoming Interface: các bạn chọn l2t.root

- Outgoing Interface: chọn cổng WAN

- Source: chọn dải mạng cấp cho client VPN. Sau khi các bạn cấu hình xong Wizard, firewall sẽ tự động đặt tên cho dải mạng này, để tìm đúng tên dải mạng các bạn có thể xem lại rule mà firewall đã tạo tự động ở trên với source tương ứng.

- Destination: chọn All

- Services: chọn All để cho phép truy cập tất cả dịch vụ qua Internet

- NAT: enable

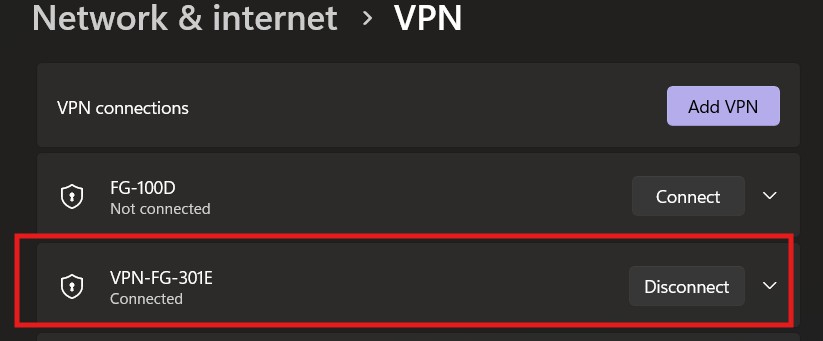

Kiểm tra

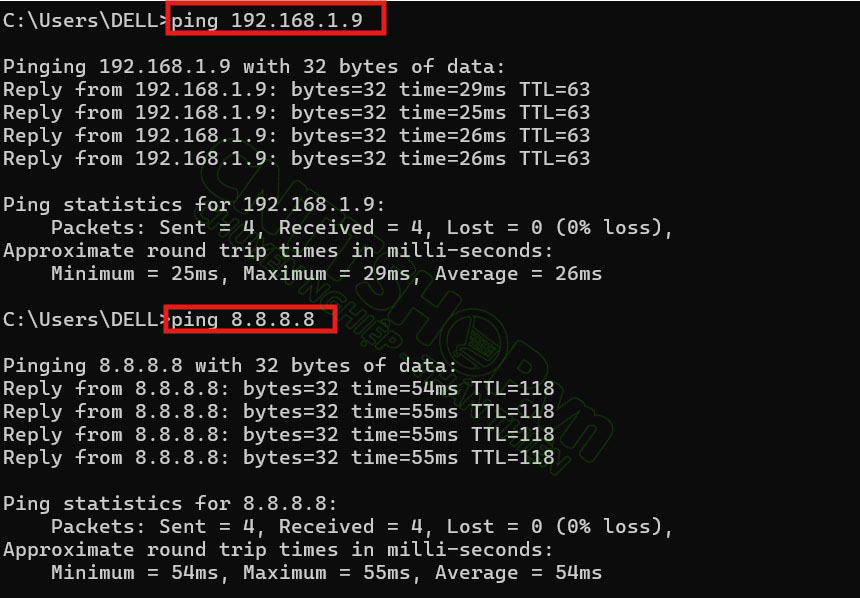

Bây giờ mình kết nối VPN và ping thử đến PC trong LAN nhé.

VPN hiển thị trạng thái Connected là OK

Và dưới đây mình đã ping đến PC trong LAN và ping internet thì đều kết nối thành công, như vậy là mô hình VPN L2TP over IPsec đã hoạt động đúng.

Với hướng dẫn này, hy vọng bạn có thể dễ dàng triển khai, quản lý và bảo trì hệ thống VPN của mình. Và nếu có bất cứ thắc mắc nào hãy để lại phần bình luận bên dưới để được CNTTShop giải đáp nhé!

.png)

![[FortiOS 5.4] Hướng dẫn cấu hình IPsec VPN và FortiClient [FortiOS 5.4] Hướng dẫn cấu hình IPsec VPN và FortiClient](https://cnttshop.vn//storage/images/tin-tuc/tin-tuc/cau-hinh-co-ban-firewall-fortigate.jpg)

%20(1).png)

.jpg)

Bình luận bài viết!