Hướng dẫn cấu hình Dial-up VPN trên firewall Fortigate

Trong bài viết này, mình sẽ hướng dẫn các bạn cấu hình Firewall Fortigate như Dialup Client để kết nối VPN Site to Site.

Trường hợp sử dụng Dialup VPN

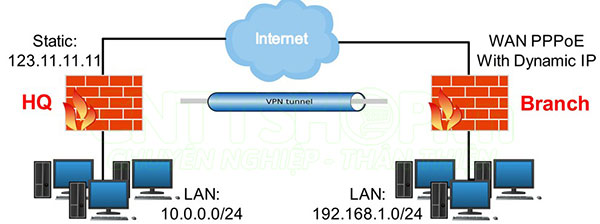

Trong các mô hình truyền thống, khi các bạn muốn kết nối VPN giữa 2 hay nhiều chi nhánh, nếu sử dụng IPSec VPN Site to Site thì chúng ta bắt buộc phải có IP WAN là IP tĩnh trên tất cả các site, việc này sẽ tốn khá nhiều chi phí để duy trì đường Internet. Trong trường hợp muốn tiết kiệm chi phí, các bạn có thể sử dụng Hub-and-Spoke VPN, khi đó thì chỉ có Hub yêu cầu IP WAN tĩnh, còn Spoke thì có thể sử dụng IP WAN động, cách này rất linh hoạt và đơn giản.

Trong bài viết này, thì mình sẽ hướng dẫn các bạn thêm 1 giải pháp nữa, đó là cấu hình FortiGate như Dialup Client. Dialup client sẽ giảm độ phức tạp khi cấu hình VPN, và các bạn có thể sử dụng để kết nối VPN Site to Site trong trường hợp đường wan là IP động, chỉ cần 1 site có IP WAN tĩnh là được.

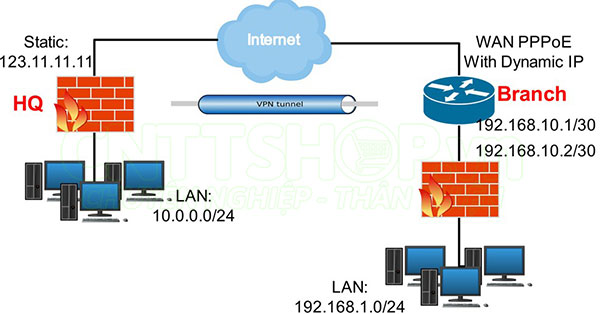

Hoặc 1 trường hợp nữa là phía trước Firewall có 1 router, và IP cũng là IP động, khi đó nếu muốn cấu hình VPN Site to Site giữa 2 Firewall thì các bạn cũng có thể sử dụng Dialup VPN cũng được. Trường hợp này thì các bạn cũng có thể NAT port VPN trên Router vào Fortigate, tuy nhiên nó sẽ phức tạp hơn.

Với Dialup VPN thì sau khi cấu hình xong thì nó sẽ hoạt động tương tự như Site to Site VPN, cho phép client thuộc các site có thể kết nối được, còn khi kết nối VPN thì lúc này Firewall ở đầu xa sẽ giống như máy tính của các bạn đang kết nối VPN Client to Site.

Trong cả 2 trường hợp firewall NAT hoặc behind NAT thì cách cấu hình đều giống nhau, do vậy mình sẽ sử dụng mô hình là 1 Firewall ở HQ sẽ sử dụng IP WAN tĩnh, còn chi nhánh sẽ sử dụng IP WAN động để hướng dẫn. Nếu có nhiều chi nhánh thì các chi nhánh này sẽ cấu hình hoàn toàn giống nhau, không có gì khác biệt, kể cả firewall quay PPPOE trực tiếp hay là đấu nối sau Router.

Mô hình đấu nối

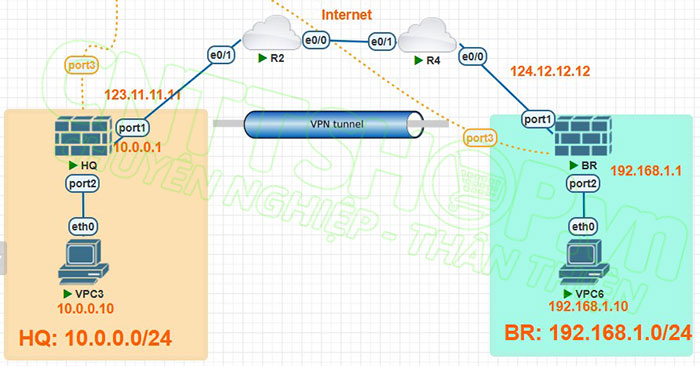

Mình sử dụng 1 mô hình đơn giản gồm 1 trụ sở chính HQ, và 1 chi nhánh. Cả 2 site đều sử dụng firewall Fortigate, trong đó HQ sử dụng đường mạng có IP tĩnh, còn BR sẽ sử dụng IP WAN động.

Mình sẽ cấu hình IPSec Dialup Site to Site VPN để kết nối các chi nhánh về HQ, sao cho các clients thuộc 2 site có thể kết nối được lẫn nhau.

Cấu hình Dialup VPN trên site HQ có IP Tĩnh

Đầu tiên chúng ta sẽ cấu hình VPN trên Firewall thuộc site HQ có IP WAN tĩnh trước.

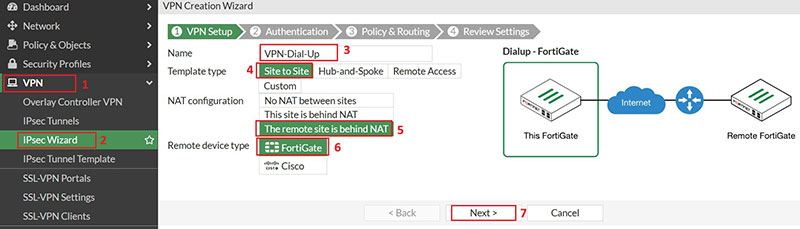

Các bạn vào menu VPN > IPsec Wizard, nhập các thông số cho VPN:

- Name: đặt tên cho VPN Tunnel.

- Template type: chọn Site to Site.

- NAT Configuration: thì chúng ta sẽ chọn là The remote site is behind NAT, tuỳ chọn này sẽ áp dụng cho 2 trường hợp Firewall Remote sẽ nằm sau 1 Router hoặc sử dụng IP WAN động. Các bạn lưu ý chọn đúng phần này nhé, cấu hình Dialup VPN chỉ khác IPSec VPN ở mục này.

- Remote device type: chọn FortiGate.

- Nhấn Next.

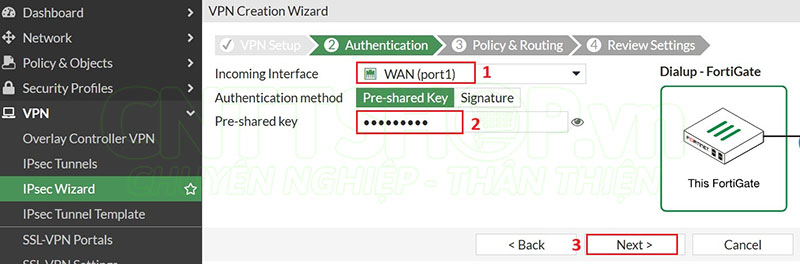

Trong phần Authentication, nhập thông số cổng WAN và Pre-shared key:

- Incoming Interface: chọn cổng WAN có IP tĩnh sử dụng để kết nối VPN.

- Authentication method: chọn Pre-shared key và nhập key ở bên dưới.

- Nhấn Next.

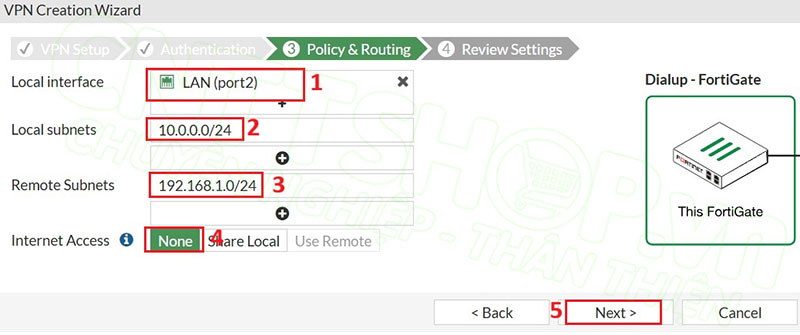

Trong phần Policy & Routing, nhập các thông số cho dải LAN của 2 Site:

- Local Interface: chọn các cổng LAN mà các bạn muốn các chi nhánh có thể truy cập vào. Nếu có nhiều dải LAN thì các bạn sẽ chọn toàn bộ. Trong mô hình của mình thì chỉ có cổng LAN ở Port 2 của Firewall.

- Remote Subnets: chúng ta sẽ nhập các dải LAN của chi nhánh. Trong mô hình của mình chỉ có 1 chi nhánh và 1 dải LAN, còn thực tế thì các bạn sẽ nhập toàn bộ các dải LAN của toàn bộ chi nhánh vào đây.

- Internet Access: thì chọn None để client sẽ truy cập internet qua WAN của từng chi nhánh.

- Nhấn Next.

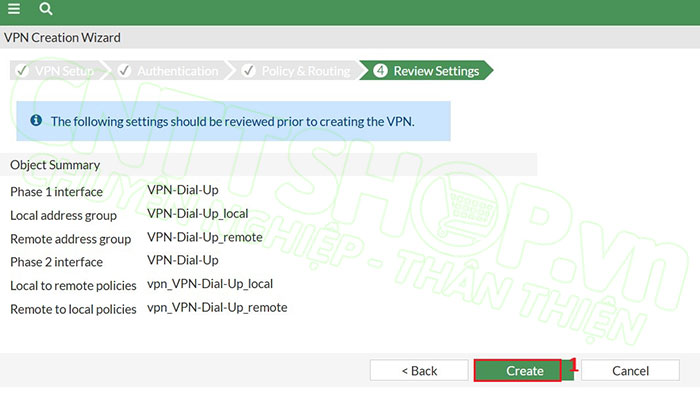

Nhấn Create để tạo. Như vậy là xong trên Firewall HQ.

Cấu hình Dialup VPN trên site chi nhánh với IP động

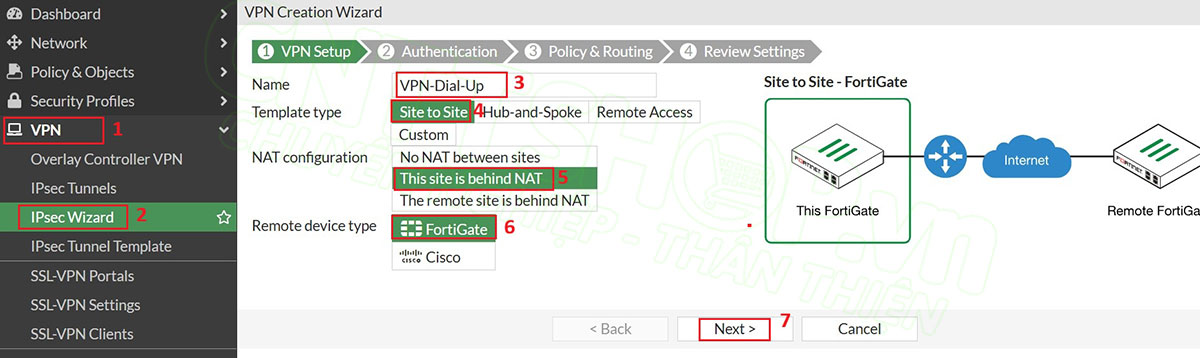

Trên Firewall chi nhánh thì các bạn cũng sử dụng Wizard để cấu hình cho nhanh. Truy cập vào menu VPN > IPsec Wizard. Trong phần VPN Setup, nhập các thông số cơ bản:

- Name: đặt tên cho VPN.

- Template type: chọn Site to Site.

- NAT configuration: chọn This site is behind NAT. Kể cả trong trường hợp Firewall được lắp sau Router, hoặc Firewall quay PPPoE trực tiếp thì các bạn đều chọn This site is behind NAT, vì các chi nhánh chúng ta đang sử dụng IP động.

- Nhấn Next.

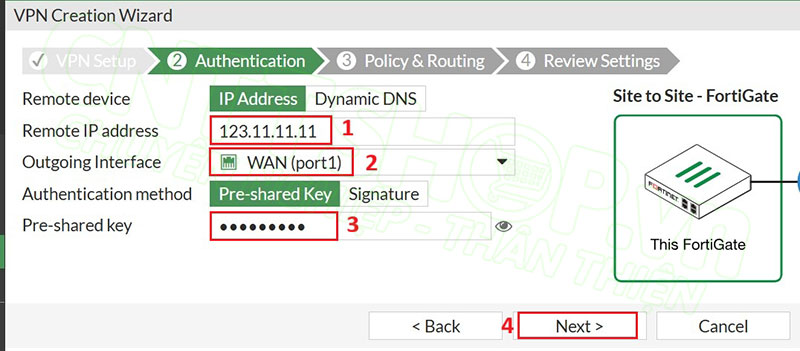

Trong tab Authentication, nhập IP của site HQ và Pre-shared key:

- Remote device: chọn IP Address.

- Remote IP Address: nhập IP WAN tĩnh của Firewall tại HQ vào, trong mô hình của mình là 123.11.11.11.

- Outgoing Interface: chọn cổng WAN sẽ sử dụng để kết nối VPN.

- Pre-shared key: nhập key giống như trên Firewall HQ.

- Nhấn Next.

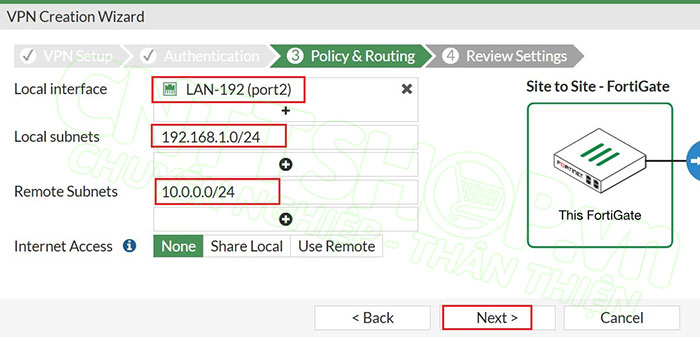

Trong tab Policy & Routing, nhập thông tin dải LAN nội bộ và dải LAN remote tương tự như trên firewall HQ.

- Local Interface: chọn cổng LAN.

- Remote subnet: nhập các dải LAN của firewall HQ.

Nhấn Create để tạo.

Kiểm tra kết nối

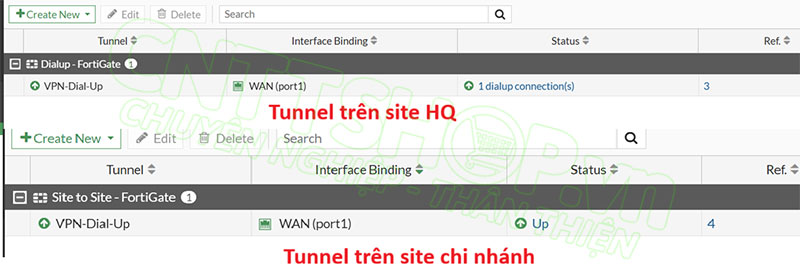

Sau khi cấu hình xong thì các bạn sẽ thấy VPN tunnel vẫn trong trạng thái Down. Nguyên nhân là do chưa có traffic đi qua.

Các bạn chỉ cần khởi tạo các traffic VPN, ví dụ nhưng ping giữa các thiết bị thuộc 2 sites, thì các tunnel sẽ chuyển sang UP.

Trên firewall HQ thì chúng ta sẽ thấy trạng thái UP, và Status sẽ hiển thị 1 dialup connection, tương tự như khi các bạn cấu hình VPN Remote access.

Về cơ bản thì Dialup VPN chỉ khác IPSec VPN Site to Site ở phần NAT configuration, chúng ta sẽ khai báo các Firewall ở chi nhánh là Behind NAT thôi, còn các thông số khác thì cấu hình tương tự. Sau khi cấu hình bằng Wizard xong thì các bạn có thể convert sang custom tunnel để tuỳ chỉnh lại các thông số phase 1 và phase 2 theo đúng thiết kế.

Kết luận

Kết lại, mô hình cấu hình FortiGate dưới dạng dialup client là giải pháp VPN Site-to-Site đơn giản, linh hoạt và tiết kiệm chi phí cho các chi nhánh dùng IP WAN động. Chỉ cần một đầu Hub có IP tĩnh, phần còn lại triển khai nhanh bằng VPN Wizard, chủ yếu khác biệt ở mục NAT configuration (chọn This site is behind NAT/Remote behind NAT). Sau khi tạo tunnel, có thể chuyển sang custom để tinh chỉnh Phase 1, phase 2 theo thiết kế, trong khi trải nghiệm kết nối giữa các mạng vẫn tương đương Site-to-Site truyền thống.

Nếu cần tư vấn các giải pháp firewall, hãy liên hệ CNTTShop — đơn vị chuyên phân phối và tư vấn các giải pháp bảo mật

.png)

%20(1).png)

.jpg)

Bình luận bài viết!