Cấu hình VPN Site to Site Overlapping Subnets trên Fortigate

Trong bài viết này, mình sẽ hướng dẫn các bạn cấu hình IPSec VPN Site to Site trên firewall Fortigate trong trường hợp cả 2 sites của các bạn đều sử dụng chung 1 dải IP, hay chúng ta còn gọi là Overlapping Subnets.

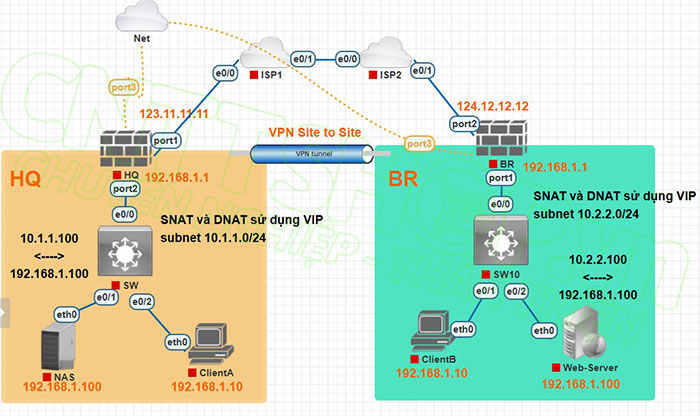

Mô hình Site-to-site VPN Overlapping Subnets

Overlapping Subnets trong IPSec xảy ra khi các bạn có 2 hay nhiều site đều sử dụng chung 1 dải địa chỉ IP, ví dụ như trong mô hình bên dưới, cả HQ và BR đều sử dụng chung dải IP 192.168.1.0/24. Khi cần kết nối VPN Site to Site, thì thông thường chúng ta sẽ phải đổi dải IP để mỗi site sẽ sử dụng 1 dải IP duy nhất.

Tuy nhiên nếu trong mạng hiện tại có nhiều thiết bị hoặc dịch vụ sử dụng IP tĩnh, thì việc đổi dải IP sẽ cần cấu hình lại nhiều, và thay đổi cả đường link truy cập vào dịch vụ nội bộ nữa. Do vậy trong bài viết này mình sẽ hướng dẫn các bạn thêm 1 cách sử dụng kỹ thuật SNAT và DNAT để kết nối VPN trong trường hợp dải IP trùng lặp mà không cần đổi địa chỉ.

Ý tưởng của kỹ thuật này là mỗi site chúng ta sẽ sử dụng 1 dải địa chỉ IP ảo khác nhau, như mô hình trên thì site HQ sẽ sử dụng dải 10.1.1.0/24, site BR sử dụng dải 10.2.2.0/24, kết hợp với SNAT và DNAT để dịch địa chỉ IP khi người dùng truy cập tài nguyên qua VPN.

Ví dụ, tại site HQ mình có 1 thiết bị NAS IP là 192.168.1.100. ClientA thuộc Site HQ khi truy cập vào NAS thì vẫn sử dụng IP 192.168.1.100, còn ClientB thuộc site BR khi muốn truy cập vào NAS này thì sẽ sử dụng IP ảo là 10.1.1.100, sau khi traffic đến firewall HQ qua VPN tunnel thì nó sẽ được NAT về IP 192.168.1.100 và client B có thể truy cập vào NAS bình thường mà không lo về vấn đề trùng lặp IP.

Trong kỹ thuật này chúng ta sẽ sử dụng kiểu NAT là Fixed Port Range, do vậy thì dải địa chỉ IP ảo sẽ phải có cùng subnetmask với dải IP thật, ví dụ cùng là /24. Khi đó thì mỗi IP thật sẽ được ánh xạ sang 1 IP ảo tương tự, ví dụ IP 192.168.1.10 sẽ được dịch sang 10.1.1.10, 192.168.1.11 sẽ là 10.1.1.11… Tương tự thì bên site BR cũng sẽ được dịch sang dải 10.2.2.0/24 như vậy.

Các dải IP VIP này chỉ phục vụ cho việc truy cập tài nguyên qua VPN, còn các traffic nội bộ tại các site hoặc traffic internet thông thường sẽ không thay đổi gì, do vậy thì sẽ không ảnh hưởng đến các hoạt động trước kia. Các bạn chỉ cần cung cấp địa chỉ IP mới theo dải VIP cho client khi cần truy cập tài nguyên qua VPN là được.

Mình sẽ đi vào chi tiết cách cấu hình, phiên bản OS mình đang sử dụng là bản 7.2.0, các phiên bản khác sẽ có chút khác biệt về giao diện, tuy nhiên các thông số chính thì về cơ bản là giống nhau.

Cấu hình VPN Site to Site trên Firewall HQ

Cấu hình VPN Tunnel trên HQ

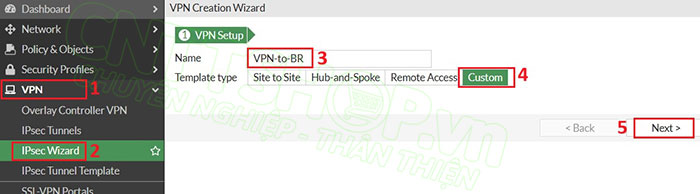

Đầu tiên mình sẽ cấu hình VPN Tunnel trên Firewall thuộc Site HQ. Các bạn vào menu VPN > VPN Wizard.

- Name: đặt tên cho VPN Tunnel, mình sẽ đặt là VPN-to-BR.

- Template type: chọn sang Custom và nhấn Next.

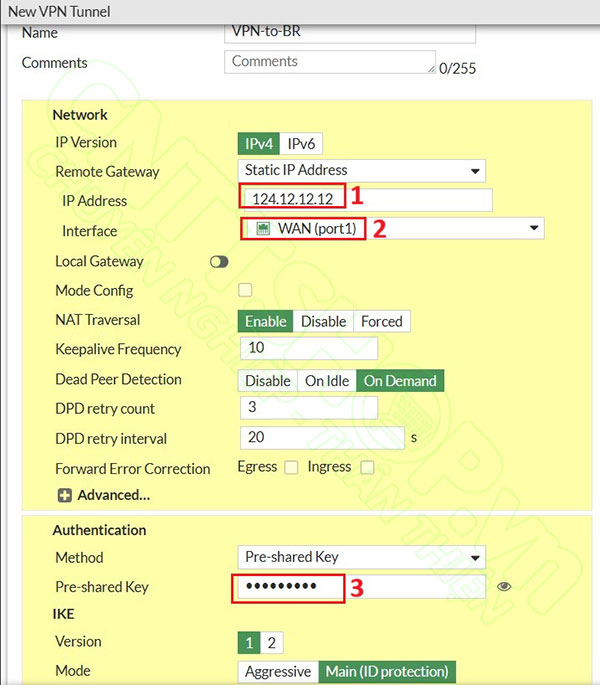

Trong giao diện Custom, chúng ta sẽ nhập các thông số cần thiết cho VPN Tunnel có thể hoạt động. Các thông số khác các bạn có thể tuỳ chỉnh theo thiết kế riêng của mình.

- IP Address: nhập địa chỉ IP WAN của BR, trong mô hình của mình là 124.12.12.12.

- Interface: chọn cổng WAN của HQ, trong mô hình của mình là port1.

- Pre-shared Key: nhập key xác thực cho VPN, key này cần phải giống nhau giữa tất cả các sites.

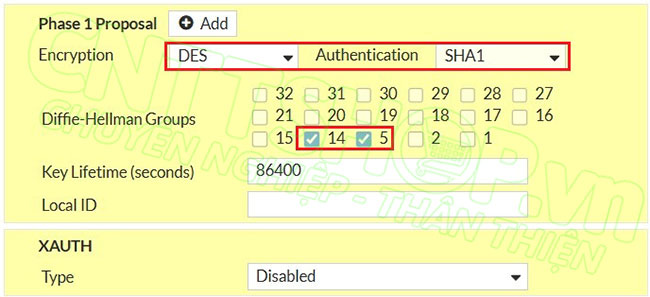

- Phase 1 Proposal các bạn sẽ chọn các thuật toán về mã hoá, xác thực và DH Group. Nói chung là các phần này các bạn chỉ cần cấu hình trên tất cả các firewall giống nhau là được, thuật toán mạnh hơn thì sẽ khó để hack hơn, tuy nhiên nó cũng sẽ tiêu tốn nhiều tài nguyên thiết bị.

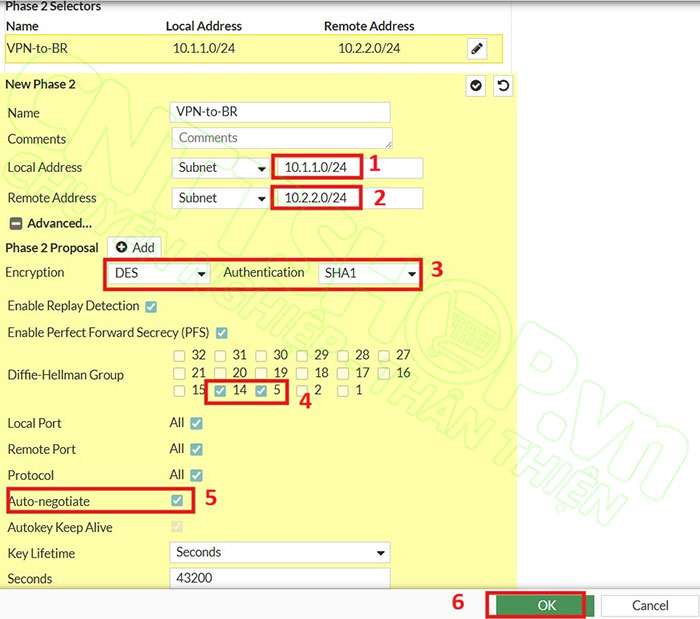

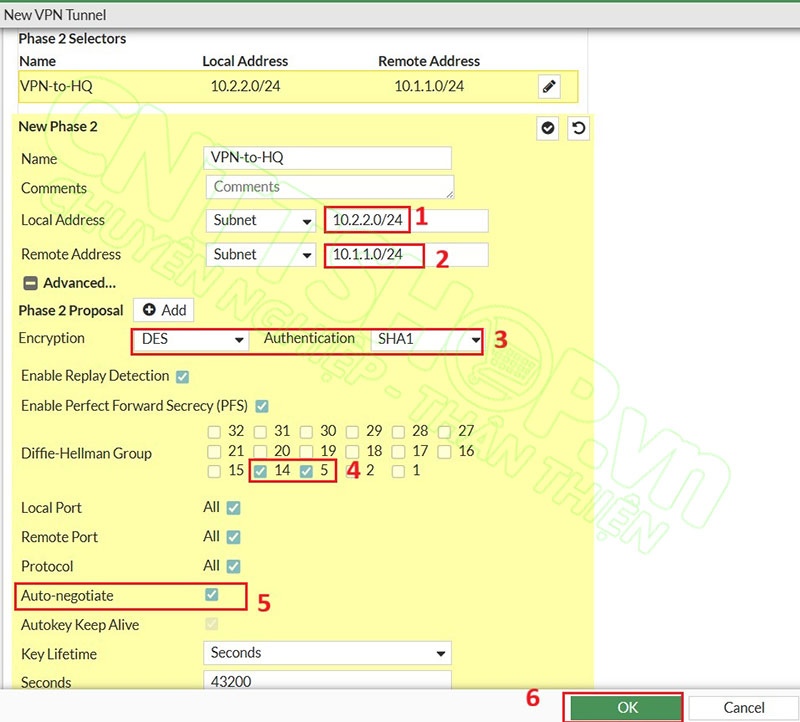

- Trong Phase 2 Selectors, chúng ta sẽ nhập 2 giá trị Local Address và Remote Address. Local Address ở đây sẽ là dải địa chỉ VIP của HQ, trong mô hình của mình là 10.1.1.0/24, còn Remote Address sẽ là 10.2.2.0/24.

- Trong phần Advanced thì các bạn cũng chọn các thuật toán mã hoá và xác thực tương tự như Phase 1. Tất cả mình đều để là DES, SHA1 và DH Group 14 và 5 giống như Phase 1.

- Tích vào Auto-negotiate để tunnel tự động UP khi các thông tin VPN đều match, nếu không tích vào Auto-negotiate thì khi có traffic đi qua thì tunnel mới chuyển sang UP.

- Nhấn OK để tạo.

Cấu hình Static Routes trên HQ

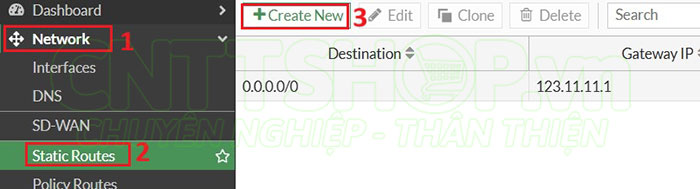

Tiếp theo các bạn vào menu Network > Static Routes. Nhấn Create New để tạo Route cho VPN.

Đầu tiên chúng ta sẽ tạo Route cho dải IP VIP của BR là 10.2.2.0/24, đẩy qua Interface là VPN Tunnel đã tạo ở trên.

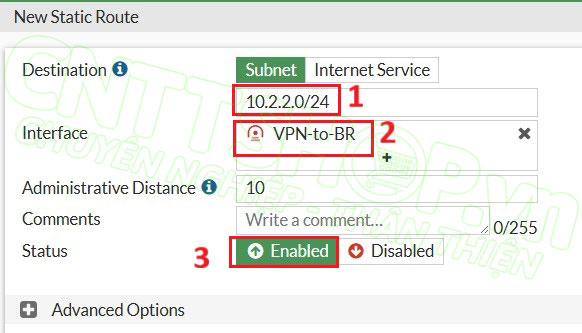

- Destination: các bạn nhập dải IP VIP của BR, trong mô hình của mình là 10.2.2.0/24.

- Interface: chọn VPN Tunnel vừa tạo.

- Nhấn OK.

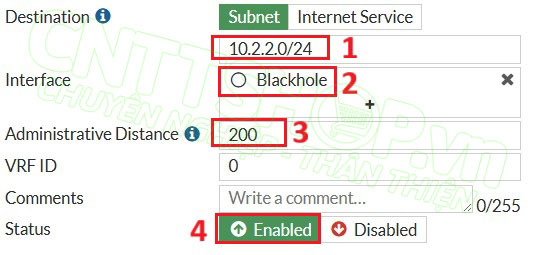

Các bạn cần tạo thêm 1 Route cho blackhole này để đảm bảo trong trường hợp VPN Interface bị down, thì VPN Traffic sẽ không sử dụng Default Route để định tuyến các lưu lượng này. Tiếp tục chọn Create New.

- Destination: vẫn nhập dải 10.2.2.0/24.

- Interface: chọn Blackhole.

- Administative Distance: nhập 200.

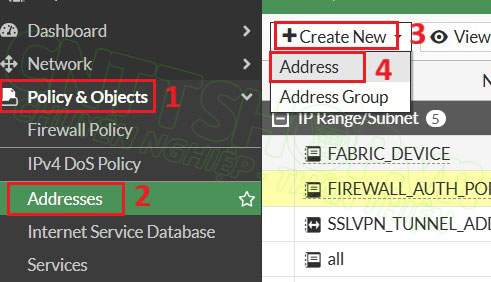

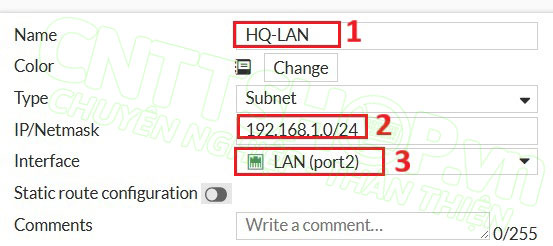

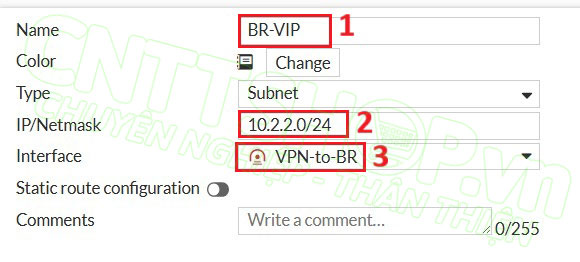

Cấu hình Addresses trên HQ

Tiếp theo chúng ta sẽ tạo các Addresses để sử dụng trong các Policy Firewall. Các bạn vào menu Policy & Objects > Addresses, chọn Create New > Address.

Chúng ta sẽ tạo Objects cho dải LAN nội bộ trước

- Name: mình sẽ đặt tên là HQ-LAN.

- IP/Netmask: nhập dải IP thật của HQ là 192.168.1.0/24.

- Interface: chọn cổng LAN chứa subnet này.

- Nhấn OK để tạo.

Tiếp tục chọn Create New để tạo subnet cho dải VIP của BR

- Name: mình sẽ đặt là BR-VIP.

- IP/Netmask: Dải IP VIP của BR trong mô hình của mình là 10.2.2.0/24.

- Interface: là VPN Interface.

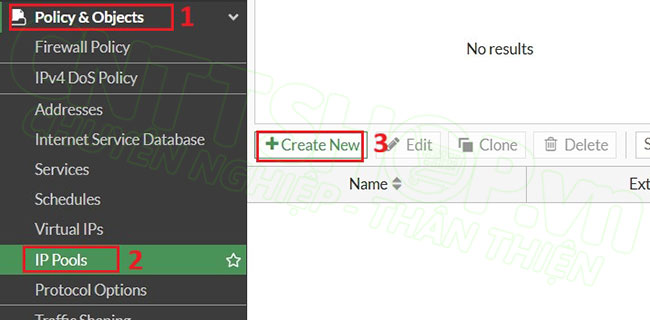

Cấu hình SNAT và DNAT trên HQ

Tiếp theo chúng ta sẽ cấu hình Source NAT, SNAT sẽ cho phép Firewall dịch địa chỉ dải IP 192.168.1.0/24 sang dải 10.1.1.0/24 khi Client thuộc Site HQ truy cập sang site BR, lúc đó firewall BR sẽ thấy địa chỉ nguồn thuộc dải 10.1.1.0/24 chứ không phải dải 192.168.1.0/24, nên sẽ không bị trùng lặp IP.

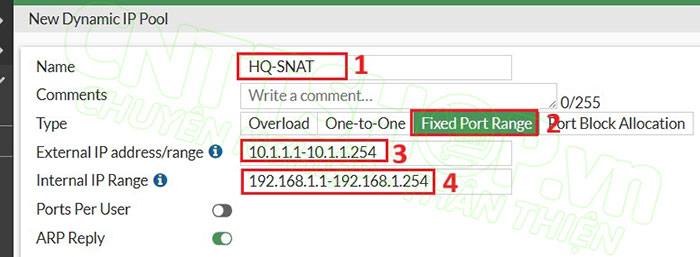

Các bạn truy cập vào menu Policy & Objects > IP Pools, Chọn Create New.

- Name: mình sẽ đặt là HQ-SNAT.

- Type: chọn Fixed Port Range.

- External IP address/range: các bạn nhập Range của dải VIP, từ 10.1.1.1-10.1.1.254.

- Internal IP Range: sẽ là dải LAN nội bộ đang dùng, từ 192.168.1.1-192.168.1.254.

- Nhấn OK.

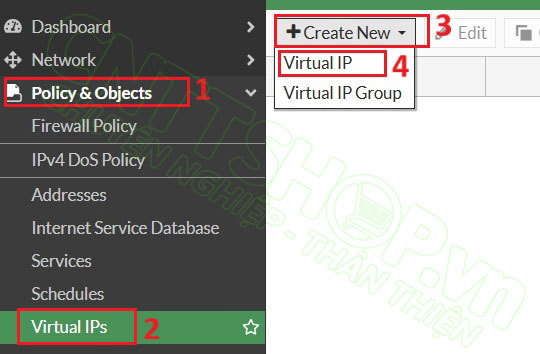

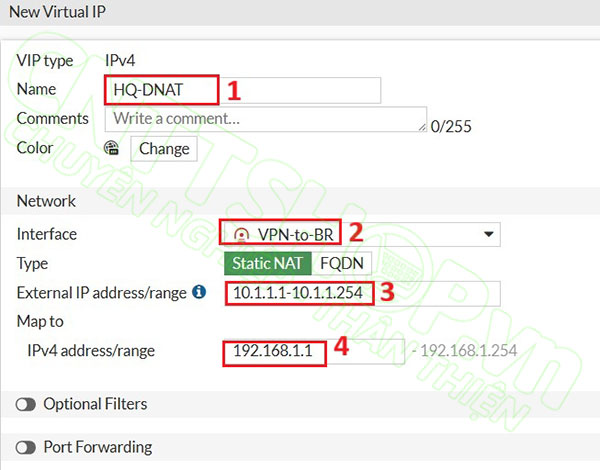

Chuyển sang menu Policy & Objects > Virtual IPs để cấu hình Destination NAT. Virtual IPs cho phép firewall dịch ngược địa chỉ IP từ dải 10.1.1.0/24 sang 192.168.1.0/24 khi client thuộc site BR truy cập sang HQ. Chọn Create New > Virtual IP.

- Name: mình sẽ đặt là HQ-DNAT.

- Interface: chọn cổng VPN.

- External IP address/range: nhập dải địa chỉ VIP của HQ, từ 10.1.1.1-10.1.1.254.

- Map to IPv4 address/range: nhập dải LAN nội bộ, các bạn chỉ cần nhập 192.168.1.1, firewall sẽ tự hiểu cần NAT đến IP 254 theo dải external phía trên.

- Nhấn OK để tạo.

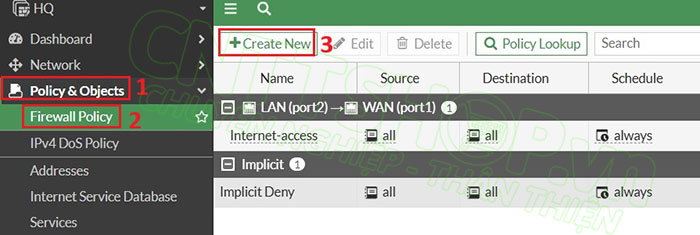

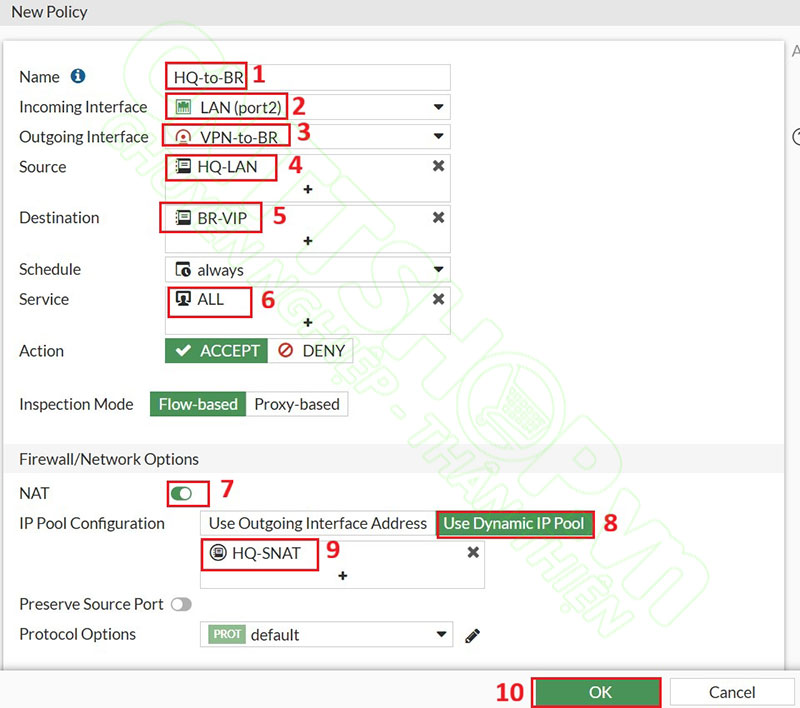

Cấu hình Firewall Policy trên HQ

Cuối cùng, chúng ta sẽ phải tạo 2 policy theo 2 chiều để cho phép truy cập giữa dải VPN và dải LAN nội bộ, và thực hiện DNAT và SNAT theo các profile đã tạo.

Truy cập vào menu Policy & Objects > Firewall Policy, nhấn Create New để tạo.

Đầu tiên chúng ta sẽ tạo Policy theo chiều từ HQ sang BR và thực hiện SNAT trước.

- Name: mình sẽ đặt HQ-to-BR để tạo policy theo chiều từ HQ sang BR.

- Incoming Interface: chọn cổng LAN của HQ.

- Outgoing Interface: chọn VPN Interface.

- Source: chọn address HQ-LAN của HQ mà chúng ta đã tạo ở menu Address.

- Destination: chọn address BR-VIP cho Virtual IP đã tạo.

- Service: chọn ALL.

- Phần NAT thì các bạn cần phải bật và chọn Use Dynamic IP Pool, sau đó chọn Pool SNAT HQ-SNAT mà chúng ta đã tạo. Khi đó thì traffic từ HQ truy cập sang BR sẽ được NAT qua dải 10.1.1.0/24.

- Nhấn OK để tạo.

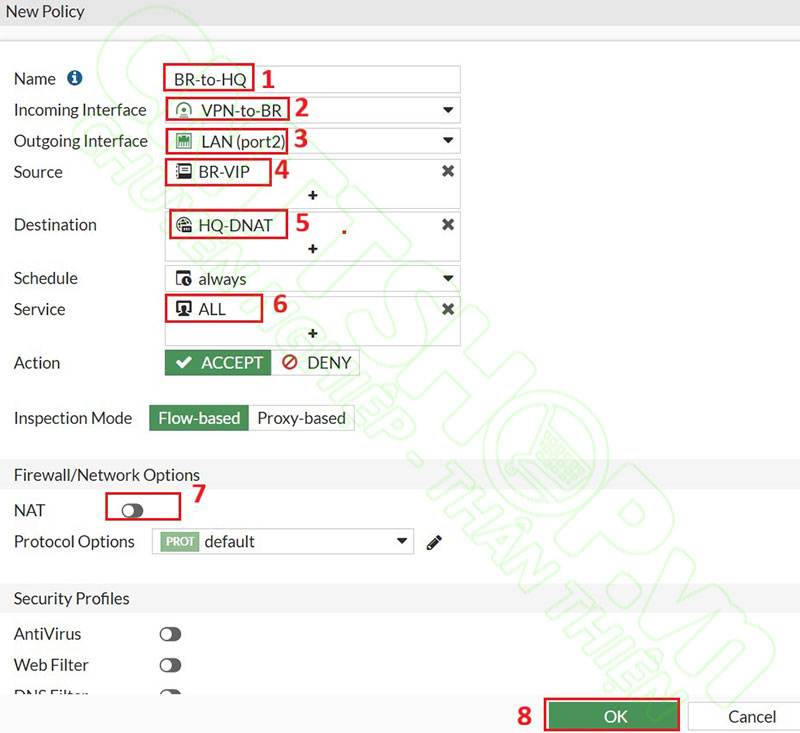

Tương tự tạo 1 policy cho chiều ngược lại để thực hiện Destination NAT.

- Name: mình sẽ đặt là BR-to-HQ.

- Incoming Interface: chọn VPN Tunnel Interface.

- Outgoing Interface: chọn cổng LAN của HQ.

- Souce: chọn Address BR-VIP đã tạo cho dải VIP của BR.

- Destination: là Virtual IP HQ-DNAT đã tạo.

- Service: chọn ALL.

- NAT: chúng ta sẽ disable, vì traffic từ BR khi đi qua firewall của BR đã được NAT sang dải 10.2.2.0/24 rồi, nên khi đến firewall HQ thì không cần bật NAT nữa.

- Nhấn OK để tạo.

Như vậy là chúng ta đã hoàn tất cấu hình trên Firewall HQ, tiếp theo chúng ta sẽ cấu hình tương tự trên firewall BR.

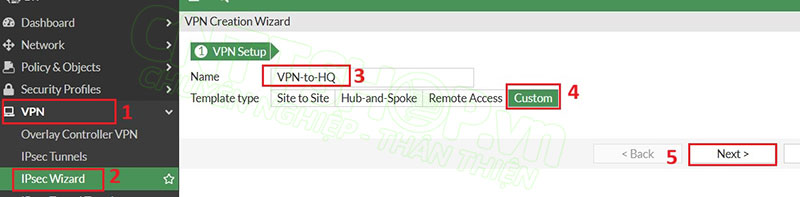

Cấu hình VPN Site to Site trên Firewall BR

Cấu hình VPN Tunnel trên BR

Trên Firewall BR thì các bạn cũng cấu hình tương tự. Đầu tiên các bạn vào menu IPSec Wizard để tạo VPN Tunnel.

- Name: mình sẽ đặt là VPN-to-HQ.

- Template Type: chọn Custom và nhấn Next.

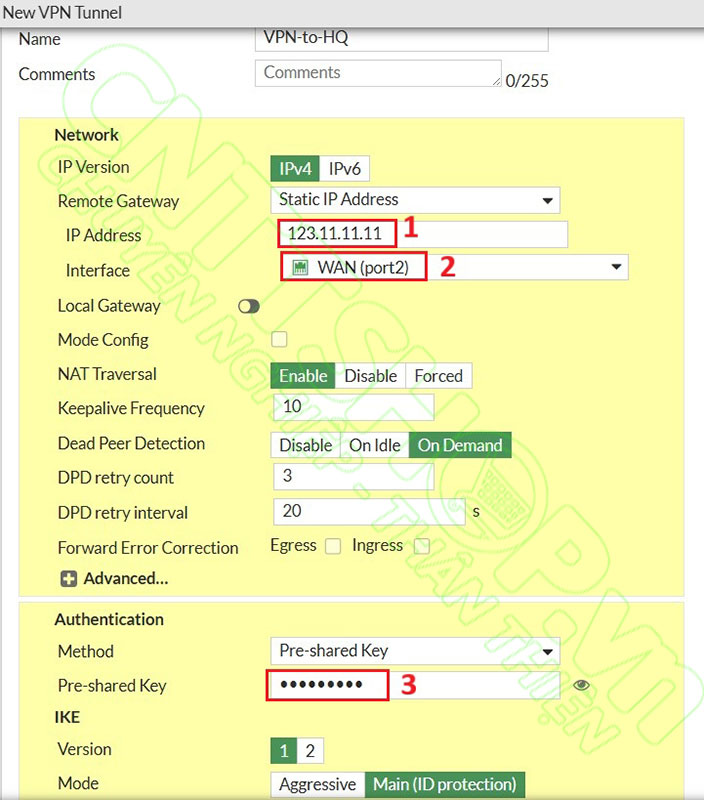

Nhập các thông số cho VPN Tunnel để kết nối đến Firewall HQ:

- IP Address: nhập IP WAN của HQ vào, trong mô hình của mình là 123.11.11.11.

- Interface: chọn cổng WAN của BR.

- Pre-shared Key: nhập key giống trên HQ.

- Phase 1 Proposal chọn các thông số giống hệt với trên HQ, mình đang dùng là DES, SHA1, group 14 và 5.

- Trong Phase 2 Selectors, Local Address sẽ dải VIP của BR, trong mô hình của mình là 10.2.2.0/24, Remote Address là dải VIP của HQ, 10.1.1.0/24.

- Trong phần Advanced thì chúng ta cũng cấu hình giống như trên firewall HQ, mình đang chọn là DES, SHA1, DH Group 5 và 14, tích chọn Auto-negotiate.

- Nhấn OK để tạo.

Cấu hình Static Routes trên BR

Chuyển sang menu Networrk > Static Routes, chọn Create New để tạo 2 Route cho VPN.

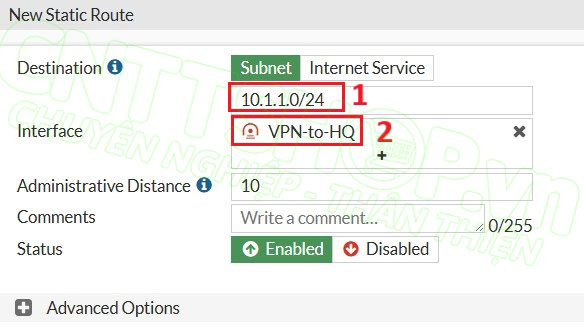

Đầu tiên chúng ta sẽ tạo Route cho dải VIP của HQ, đẩy qua VPN Tunnel:

- Destination: sẽ là dải VIP của HQ, 10.1.1.0/24.

- Interface chọn VPN Tunnel.

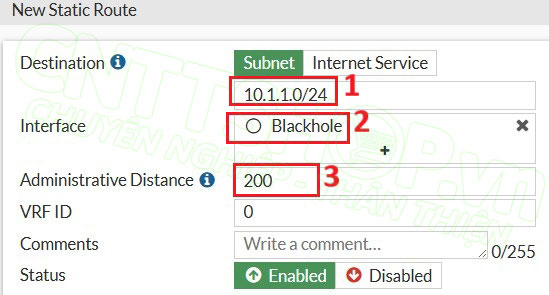

Tạo thêm 1 route blackhole cho traffic VPN để các dải VPN sẽ không sử dụng default route khi đường VPN Tunnel bị down.

- Destination: vẫn là 10.1.1.0/24.

- Interface: chọn blackhole.

- Distance: nhập 200.

- Nhấn OK.

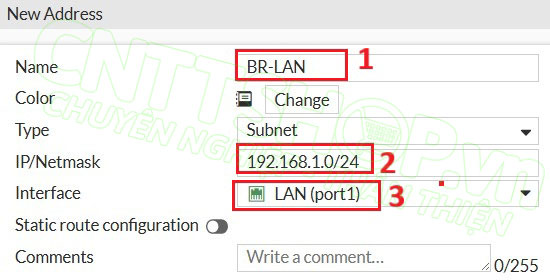

Cấu hình Addresses trên BR

Chuyển sang menu Policy & Objects > Addresses. Chọn Create New > Address.

Chúng ta sẽ tạo Objects cho dải LAN nội bộ trước:

- Name: mình sẽ đặt tên là BR-LAN.

- IP/Netmask: nhập dải IP thật của BR là 192.168.1.0/24.

- Interface: chọn cổng LAN chứa subnet này.

- Nhấn OK để tạo.

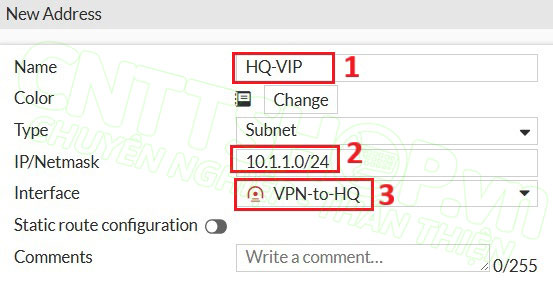

Tiếp tục chọn Create New để tạo subnet cho dải VIP của HQ

- Name: mình sẽ đặt là HQ-VIP.

- IP/Netmask: nhập dải IP VIP của HQ, trong mô hình của mình là 10.1.1.0/24.

- Interface là VPN Interface.

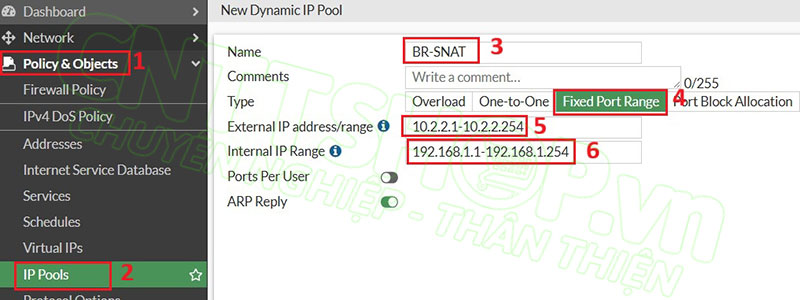

Cấu hình SNAT và DNAT trên BR

Tiếp theo các bạn chuyển sang menu IP Pools để cấu hình Source NAT. SNAT sẽ cho phép Firewall dịch địa chỉ dải IP 192.168.1.0/24 sang dải 10.2.2.0/24 khi Client thuộc Site BR truy cập sang site HQ, lúc đó firewall HQ sẽ thấy địa chỉ nguồn thuộc dải 10.2.2.0/24 chứ không phải dải 192.168.1.0/24, nên sẽ không bị trùng lặp IP.

Truy cập vào menu Policy & Objects > IP Pools, chọn Create New.

- Name: mình sẽ đặt là BR-SNAT.

- Type: chọn Fixed Port Range.

- External IP address: các bạn nhập Range của dải VIP, từ 10.2.2.1-10.2.2.254.

- Internal IP Range: sẽ là dải LAN nội bộ đang dùng, từ 192.168.1.1-192.168.1.254.

- Nhấn OK.

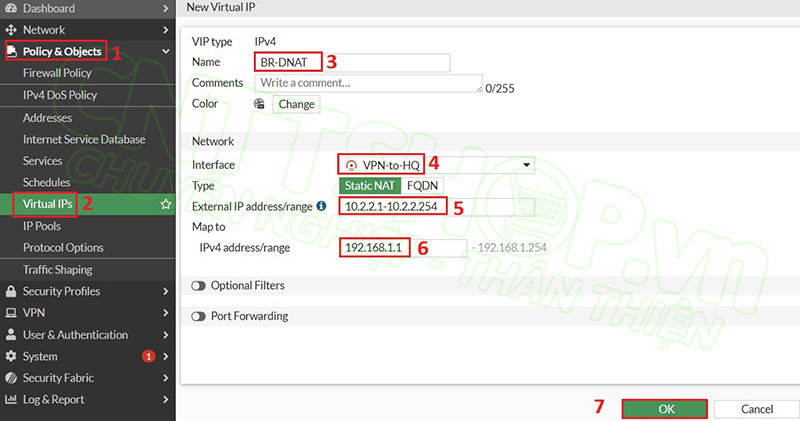

Chuyển sang menu Virtual IPs để cấu hình Destination NAT. Virtual IPs cho phép firewall dịch ngược địa chỉ IP từ dải 10.2.2.0/24 sang 192.168.1.0/24 khi client thuộc site HQ truy cập sang BR.

Truy cập vào menu Policy & Objects > Virtual IPs, chọn Create New > Virtual IP.

- Name: mình sẽ đặt là BR-DNAT.

- Interface: chọn cổng VPN.

- External IP address/range: nhập dải địa chỉ VIP của HQ, từ 10.2.2.1-10.2.2.254.

- Map to IPv4 address: nhập dải LAN nội bộ, các bạn chỉ cần nhập 192.168.1.1, firewall sẽ tự hiểu cần NAT đến IP 254 theo dải external phía. trên.

- Nhấn OK để tạo.

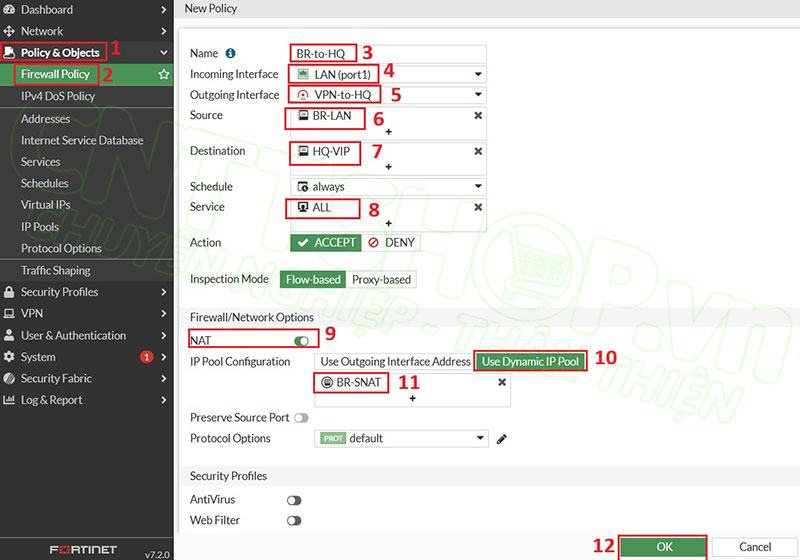

Cấu hình Firewall Policy trên BR

Cuối cùng, chúng ta sẽ phải tạo 2 policy theo 2 chiều để cho phép truy cập giữa dải VPN và dải LAN nội bộ.

Chuyển sang menu Policy & Objects > Firewall Policy, nhấn Create New để tạo.

- Name: mình sẽ đặt BR-to-HQ để tạo policy theo chiều từ BR sang HQ trước.

- Incoming Interface: chọn cổng LAN của BR.

- Outgoing Interface: chọn VPN Interface.

- Source: chọn dải mạng LAN của BR mà chúng ta đã tạo ở menu Address là BR-LAN.

- Destination: chọn address cho Virtual IP đã tạo của HQ là HQ-VIP.

- Service: chọn ALL.

- NAT: thì các bạn cần phải bật và chọn Use Dynamic IP Pool. Sau đó chọn Pool Source NAT mà chúng ta đã tạo là BR-SNAT. Khi đó thì traffic từ HQ truy cập sang BR sẽ được NAT qua dải 10.2.2.0/24.

- Nhấn OK để tạo.

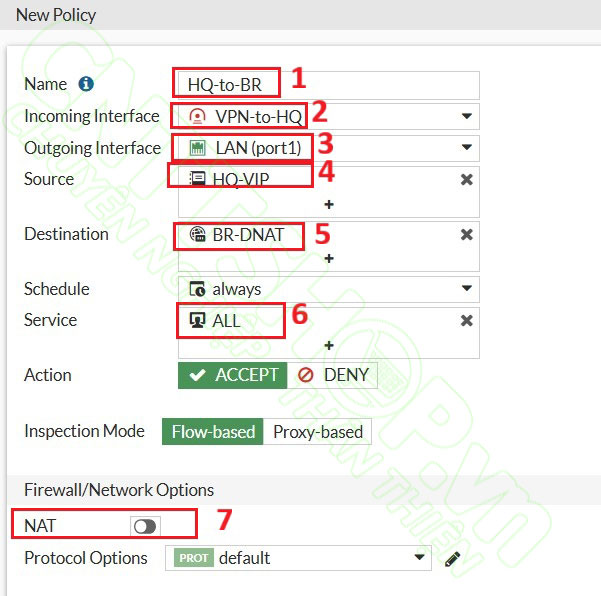

Tương tự tạo 1 policy cho chiều ngược lại cho Destination NAT:

- Name: mình sẽ đặt là HQ-to-BR.

- Incoming Interface: chọn VPN Tunnel Interface.

- Outgoing Interface: chọn cổng LAN của BR.

- Source: chọn Address HQ-VIP đã tạo cho dải VIP của HQ.

- Destination: là Virtual IP đã tạo, trong ví dụ của mình là BR-DNAT.

- Service: chọn ALL.

- NAT chúng ta sẽ disable, vì traffic từ HQ khi đi qua firewall của HQ đã được NAT sang dải 10.1.1.0/24 rồi, nên khi đến firewall BR thì không cần bật NAT nữa.

- Nhấn OK để tạo.

Như vậy là chúng ta đã hoàn tất cấu hình VPN Site to Site để kết nối 2 chi nhánh trong trường hợp các site sử dụng dải IP trùng lặp.

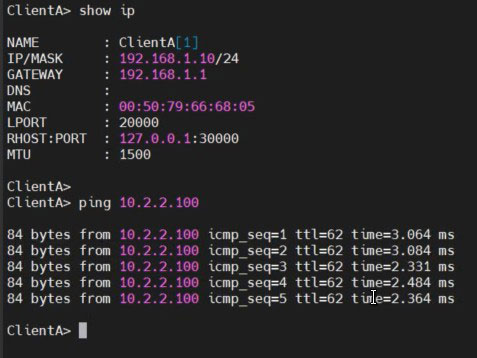

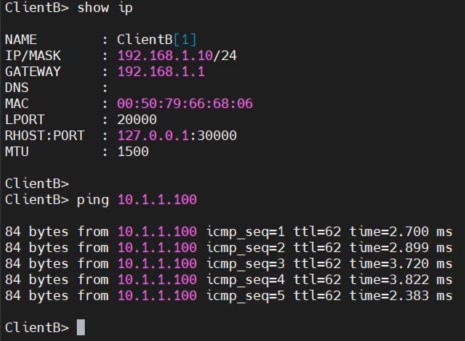

Kiểm tra

Sau khi tạo xong thì các bạn thấy VPN sẽ tự động UP do mình có tích chọn Auto-negotiate. Nếu các bạn không tích chọn Auto-negotiate thì cần phải có traffic đi qua, hoặc chọn bring-up thì tunnel mới UP.

Bây giờ ClientA ở site HQ muốn truy cập sang Web-Server IP 192.168.1.100 của site BR thì sẽ truy cập bằng IP 10.2.2.100. Các bạn có thể sử dụng ping để kiểm tra.

Tương tự ClientB thuộc Site BR muốn truy cập qua NAS 192.168.1.100 của HQ thì sẽ truy cập bằng IP 10.1.1.100.

Kết luận

Giải pháp VPN Site to Site cho trường hợp Overlapping Subnets trên Fortigate giúp doanh nghiệp duy trì kết nối an toàn mà không cần thay đổi dải IP hiện tại, đặc biệt hữu ích khi có nhiều thiết bị IP tĩnh. Bằng cách kết hợp SNAT và DNAT, hệ thống đảm bảo truy cập xuyên suốt giữa các site mà vẫn tránh được xung đột địa chỉ. Đây là phương án tối ưu trong những môi trường hạ tầng phức tạp.

Nếu cần tư vấn chi tiết hơn về thiết kế hoặc triển khai, vui lòng liên hệ CNTTShop – nhà phân phối và tư vấn các giải pháp bảo mật hàng đầu của Fortigate tại Việt Nam. Chúng tôi luôn sẵn sàng đồng hành cùng doanh nghiệp trong mọi dự án an ninh mạng.

.png)

%20(1).png)

.jpg)

Bình luận bài viết!