Hướng dẫn cấu hình Remote Access VPNs (ASDM)

Lưu ý: Hướng dẫn này áp dụng với các thiết bị đang chạy phiên bản ASDM 6.4. Với các phiên bản OS thấp hoặc cao hơn, các bước thực hiện có 1 vài thay đổi.

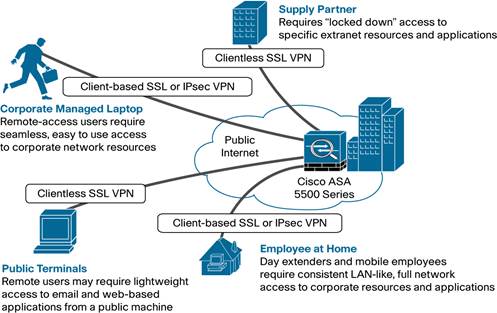

Remote Access VPN: loại này thường áp dụng cho nhân viên làm việc lưu động hay làm việc ở nhà muốn kết nối vào mạng công ty một cách an toàn. Cũng có thể áp dụng cho văn phòng nhỏ ở xa kết nối vào Văn phòng trung tâm của công ty. Remote Access VPN còn được xem như là dạng User-to-LAN, cho phép người dùng ở xa dùng phần mềm VPN Client kết nối với VPN Server. VPN hoạt động nhờ vào sự kết hợp với các giao thức đóng gói PPTP, L2TP, IPSec, GRE, MPLS, SSL, TLS.

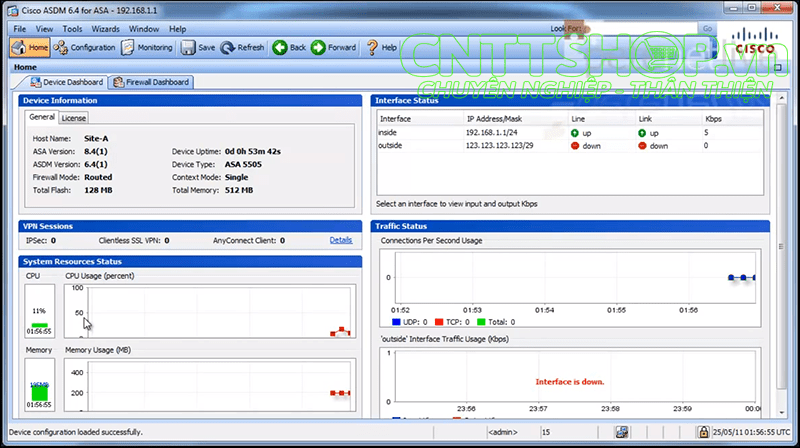

Đăng nhập vào giao diện quản trị ASDM của ASA như hình bên dưới:

Có thể tham khảo hướng dẫn cài đặt ASDM theo đường link: https://cnttshop.vn/blogs/tin-tuc/huong-dan-cai-asdm-cisco-asa

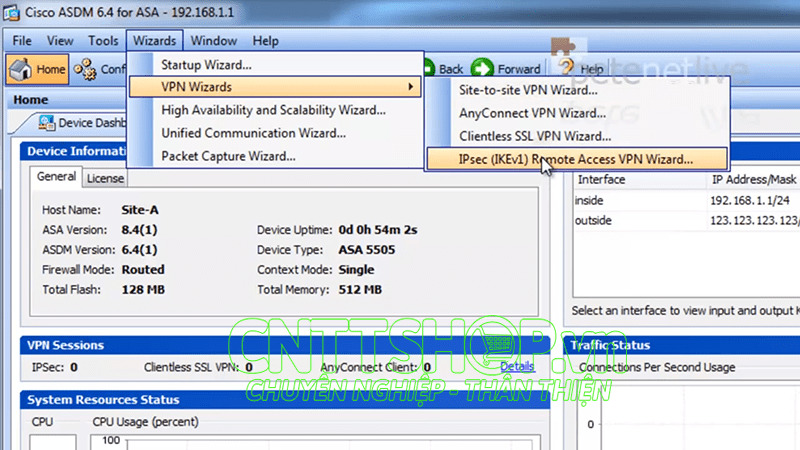

Chọn Wizards > VPN Wizards > Ipsec (IKEv1) Remote Access VPN Wizard. Để cài đặt VPN.

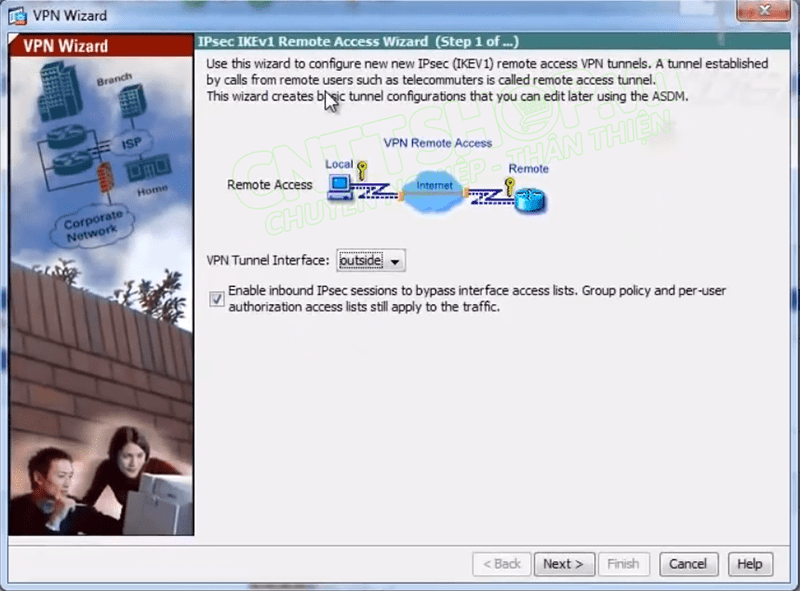

Xuất Hiện cửa sổ : "VPN Wizard" chọn VPN Tunnel Interface là outsite check vào :

- "enable inbound ipsec session to bypass interface access list . group policy and per-user authorization access list still apply to the traffic"

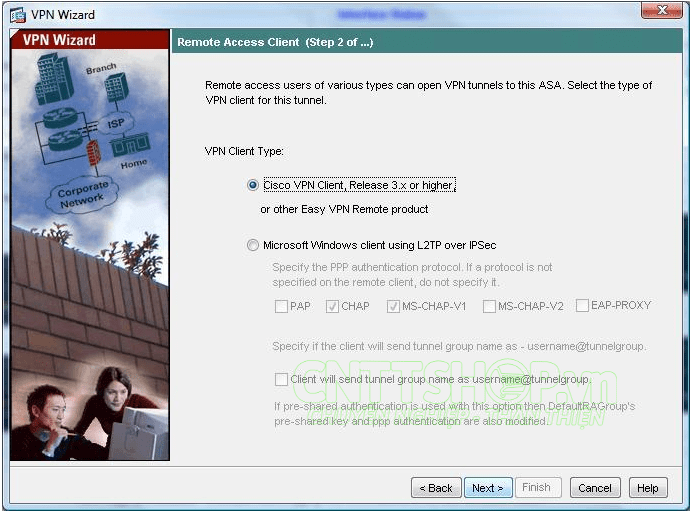

Tiếp theo, chọn loại VPN Client sẽ sử dụng, sau đó click Next.

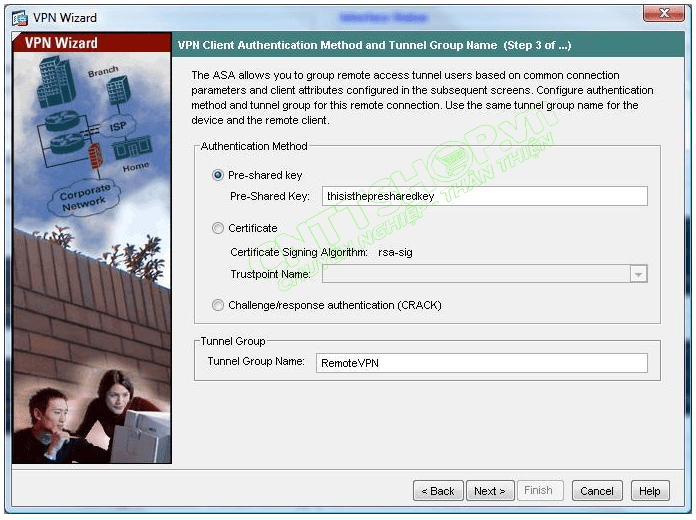

Nhập Pe-Share key và Tunnel Group Name, sau đó click Next.

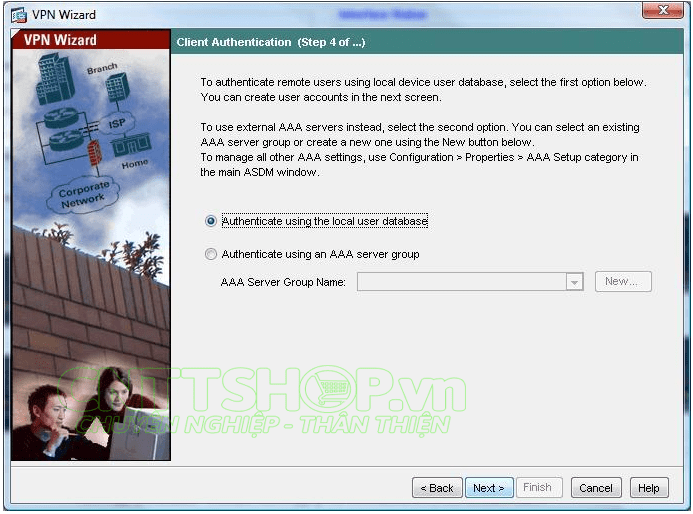

Client Authentication :

Client Authentication :

- Có thể chọn mặc định: Authenticate using the local user database

- Hoặc có thể cho vào AAA server Group đã tạo trước đó.

Tạo User Account cho VPN Client.

Tạo User Account cho VPN Client.

- Nhập Username, Password.

- Sau đó click ADD.

Sau khi tạo xong tài khoản tiếp tục chọn : Next

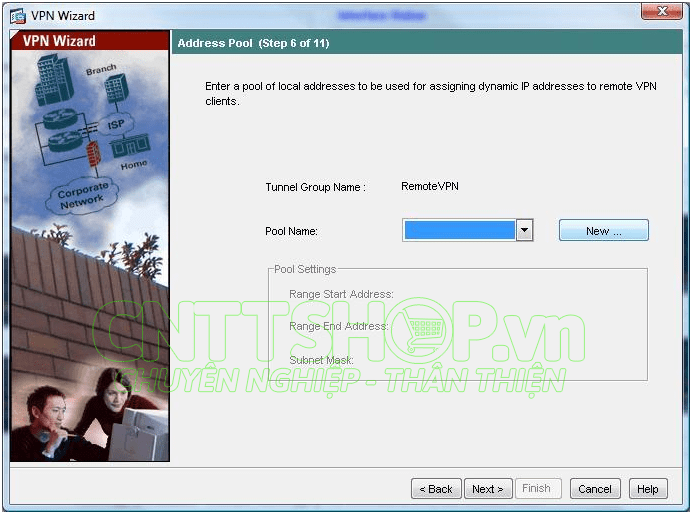

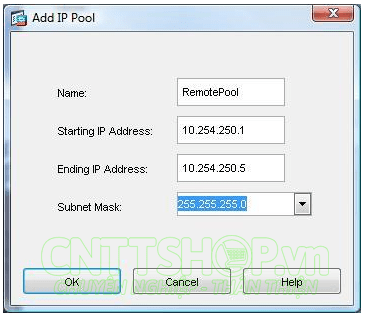

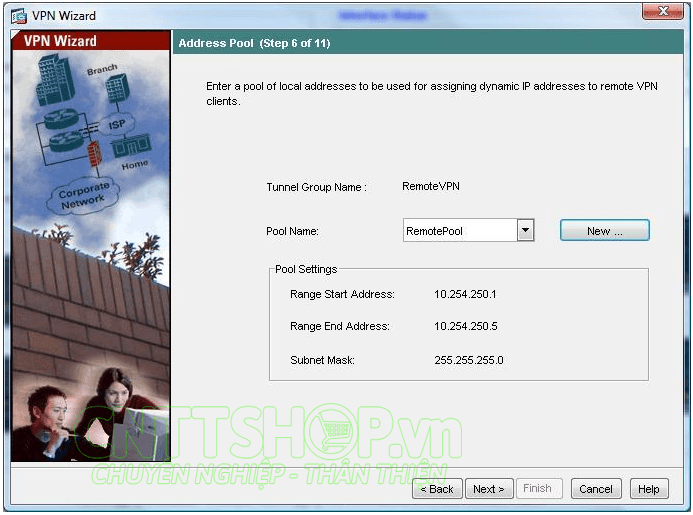

Tạo dãy IP sẽ cấp phát cho VPN Client:

Tại đây chúng ta sẽ khởi tạo dãy IP cấp phát cua các client khi VPN vào hệ thống.

- Click "New"

- Nhập tên Pool IP , Dải địa chỉ cấp phát , subnet mask và click "OK"

- Sau khi tạo xong IP Pool, tiếp tục click Next.

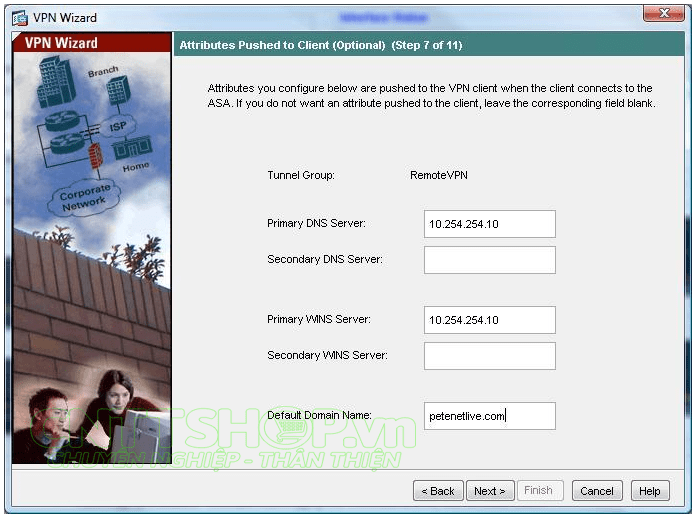

Nhập Primary DNS và Secondary DNS Server, Default Domain Name.

- Nhập Secondary DNS Server, Default Domain Name

- Tiếp tục click Next.

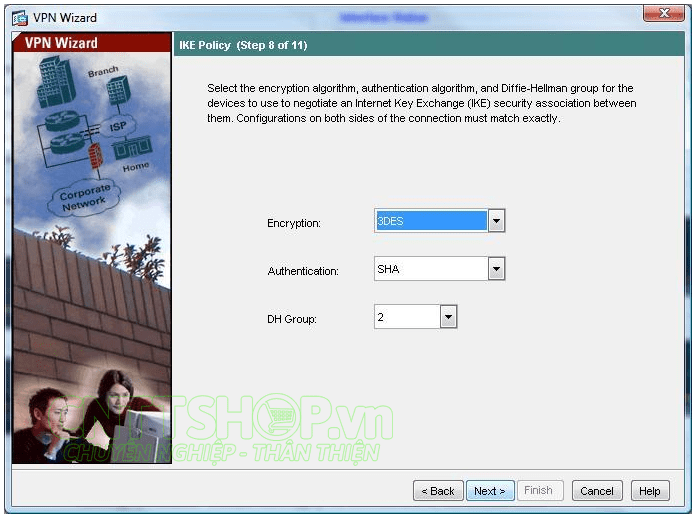

Thuật toán mã hóa và chứng thực:

- Các bạn có thể chọn thuật toán mã hóa , chứng thực hoặc để nguyên mặc định và nhấn next.

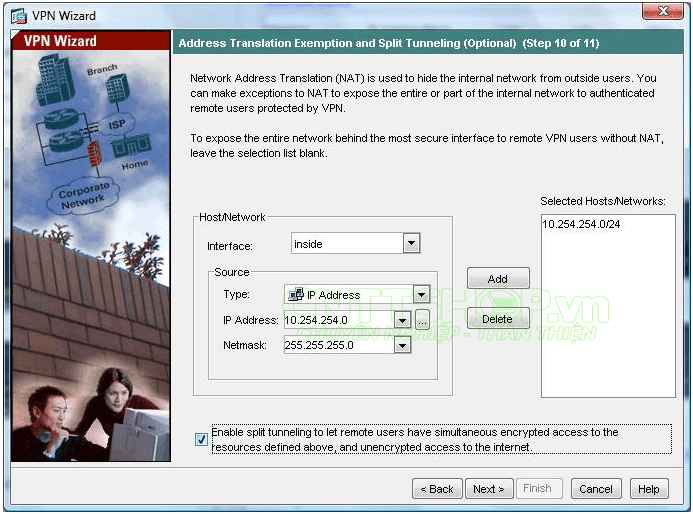

Interface local và IP lan.

- Chọn Interface mạng nội bộ và dải ip lan để Client VPN vào.

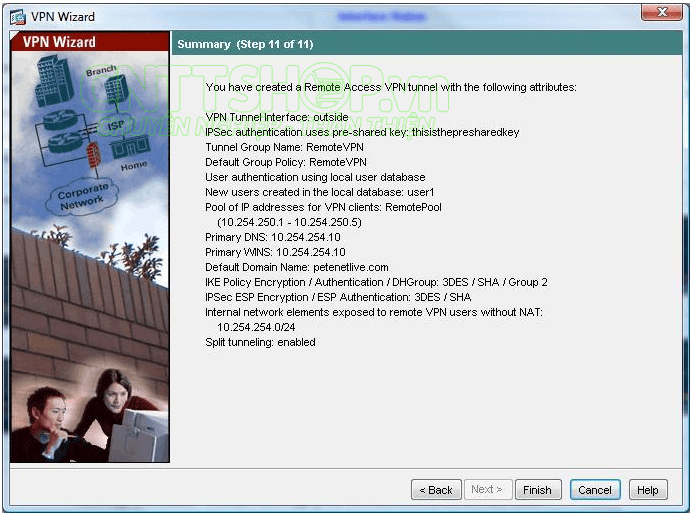

Xem lại phần tóm tắt các thông tin đã cấu hình ở các bước trên, nếu tất cả đã chính xác, các bạn click Finish để sang bước tiếp theo.

Tổng Quan:

Khi hoàn tất những bước trên là chúng ta đã thành công trong việc tạo tunnel. Sau đó, tiến hành thử nghiệm trên những máy client bằng cách sử dụng lệnh ping, điều khiển từ xa hoặc truy cập website. Có thể chúng ta sẽ thất bại trong những lần đầu tiên thử nghiệm, nhưng các bạn đừng lo lắng. Vì nhưng gói tín hiệu đầu tiên được gửi tới ASA sẽ đảm nhận nhiệm vụ khởi tạo tunnel, và quá trình này cần 1 khoảng thời gian để hoàn tất. Hãy thử lại, và chúng ta sẽ đạt kết quả khả quan hơn khi “nhìn thấy” tất cả các máy tính, máy in, server và các thiết bị khác trên cả 2 phía của tunnel.

Khi gặp bất cứ vấn đề nào, các bạn có thể sử dụng lệnh sau:

ASA(config)#show crypto isakmp sa

ASA(config)#show crypto IPSec sa

|

Những cú pháp trên sẽ hiển thị kết quả tìm được nếu tunnel tại các bước trên phản hồi tín hiệu. Chúc các bạn thành công!

.png)

![[Cisco] Hướng dẫn Cấu hình và quản lý Stack Switch Cisco [Cisco] Hướng dẫn Cấu hình và quản lý Stack Switch Cisco](https://cnttshop.vn//storage/bai%20viet/cisco/config-stack-switch-cisco-min.jpg)

![[Cisco] Hướng dẫn cài ASDM Cisco ASA [Cisco] Hướng dẫn cài ASDM Cisco ASA](https://cnttshop.vn//storage/bai%20viet/cisco/Cisco-ASA/ASDM/ASA-installation-ASDM-5.jpg)

![[Cisco] Hướng dẫn Active License Router Cisco [Cisco] Hướng dẫn Active License Router Cisco](https://cnttshop.vn//storage/bai%20viet/cisco/active-license-router-cisco-irs4000-min.jpg)

![[CISCO] Activating Throughput License on Router Cisco ISR4000 Series [CISCO] Activating Throughput License on Router Cisco ISR4000 Series](https://cnttshop.vn//storage/bai%20viet/cisco/active-license-throughput-min.jpg)

![[CISCO] Hướng dẫn cấu hình Remote Access VPNs (ASDM) [CISCO] Hướng dẫn cấu hình Remote Access VPNs (ASDM)](https://cnttshop.vn//storage/bai%20viet/cisco/Cisco-ASA/VPN-ASA/remote%20access%20.jpg)

![[CISCO] Hướng dẫn cấu hình PPPoE trên Firewall ASA [CISCO] Hướng dẫn cấu hình PPPoE trên Firewall ASA](https://cnttshop.vn//storage/bai%20viet/cisco/Cisco-ASA/PPPoE/config-pppoe-asa-min.jpg)

![[CISCO] Phân biêt và nhận dạng các ký hiệu trên Switch Cisco Catalyst và SMB [CISCO] Phân biêt và nhận dạng các ký hiệu trên Switch Cisco Catalyst và SMB](https://cnttshop.vn/resources/ui_images/imgnew-right-default.jpg)

.jpg)

Bình luận bài viết!