Port Security là gì? Nguyên lý và hướng dẫn cấu hình Port Security trên Switch Cisco

Trong bài viết này, chúng ta sẽ cùng tìm hiểu về tính năng Port Security, nguyên lý hoạt động, ứng dụng và cách cấu hình Port Security trên switch Cisco nhé.

Port Security là gì?

Port Security là 1 tính năng bảo mật cho layer 2, được phát triển dựa trên cơ chế lọc địa chỉ MAC, để quản lý truy cập lớp Access. Khi Port Security được bật trên switch, tất cả các kết nối vào switch sẽ phải trải qua quá trình xác thực MAC, nếu địa chỉ MAC match với Policy thì sẽ được phép kết nối vào hệ thống, còn không match thì sẽ thực hiện action mà chúng ta đã cấu hình.

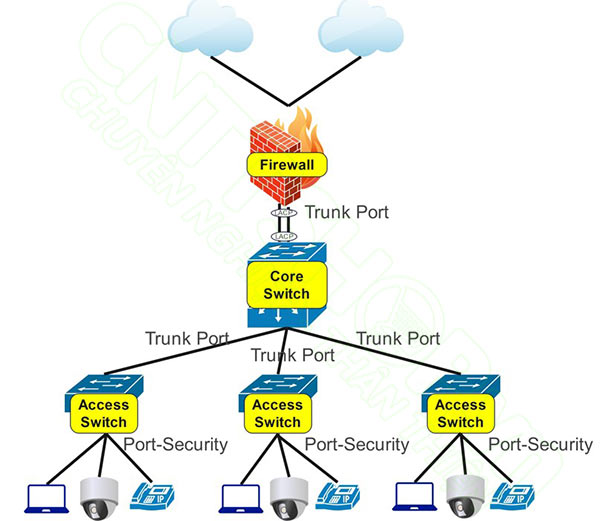

Port Security được triển khai trên các cổng access, kết nối xuống end devices, nhằm mục đích ngăn chặn người lạ kết nối vào hệ thống, hoặc quản lý các kết nối vào switch theo địa chỉ MAC. Do đó các cổng mà chúng ta có thể cấu hình là các cổng access. Port Security sẽ không cấu hình được trên các cổng trunk, cổng SPAN hoặc port channel. Cổng trunk thực ra các bạn vẫn có thể cấu hình Port Security, tuy nhiên các bạn sẽ cần bật thêm tùy chọn switchport nonegotiate trên interface nữa, Khi đó các cổng trunk sẽ không sử dụng giao thức DTP để thiết lập trunk giữa 2 đầu.

Nguyên lý hoạt động của Port Security

Để đơn giản thì các bạn có thể xem mô hình bên dưới. Giả sử mình đang có 1 switch Access và 2 máy tính. Ban đầu khi chưa cấu hình Port Security thì các bạn có thể cắm thiết bị vào bất kỳ cổng nào trên switch. Các switch sẽ học MAC của các máy tính và lưu vào bảng MAC của mình.

Giả sử bây giờ các bạn muốn Port 1 trên switch chỉ cho phép máy tính có địa chỉ MAC là AAAA.AAAA.AAAA kết nối vào, còn các thiết bị khác sẽ không được phép sử dụng Port 1 để kết nối mạng. Khi đó chúng ta sẽ sử dụng tính năng Port Security để làm điều này. Sau khi cấu hình xong thì chỉ máy tính có MAC là AAAA.AAAA.AAAA có thể sử dụng Port 1 để kết nối, còn các máy khác khi cắm vào cổng 1 thì switch sẽ thực hiện action mà các bạn đã cấu hình, chẳng hạn như shutdown cổng đó. Khi đó MAC AAAA.AAAA.AAAA sẽ được gọi là Secure MAC. Đơn giản vậy thôi.

Ý nghĩa của các câu lệnh trong Port Security

Có nhiều kịch bản triển khai mà các bạn có thể áp dụng Port Security, do vậy chúng ta sẽ cùng tìm hiểu về tác dụng của các câu lệnh trước, sau đó thì mình sẽ demo 1 trường hợp cụ thể.

Bên dưới là các câu lệnh mà các bạn có thể sử dụng để cấu hình:

|

Switch(config)# interface gigabitethernet 1/0/1 |

- Port Security được cấu hình trên từng cổng access, nên các bạn sẽ cần truy cập vào mode interface bằng lệnh interface gigabitethernet 1/0/1, sau đó chuyển cổng đó sang mode access bằng lệnh switchport mode access.

- Enable tính năng này lên bằng lệnh switchport port-security.

- Tiếp theo chúng ta sẽ định nghĩa cách chúng ta lọc địa chỉ MAC thế nào, sẽ có 3 câu lệnh liên quan.

- Đầu tiên là giới hạn số lượng địa chỉ MAC có thể chấp nhận trên 1 cổng, bằng câu lệnh switchport port-security maximum, giá trị sẽ từ 1 đến 4097. Ví dụ các bạn cấu hình maximum là 2, thì sẽ có tối đa 2 địa chỉ MAC được lưu trên cổng này, và 2 địa chỉ MAC được lưu này sẽ được phép truy cập dịch vụ.

- Sau đó chúng ta sẽ định nghĩa cách địa chỉ MAC được học. Sẽ có 2 cách là Static và Dynamic, chúng ta sẽ lựa chọn 1 trong 2 cách, hoặc mix cả 2 cách đều được.

- Với Static, các bạn có thể lấy địa chỉ MAC của máy client, sau đó gán vào switch bằng lệnh switchport port-security mac-address, sau đó là địa chỉ MAC. Các bạn lưu ý địa chỉ MAC phải được nhập vào theo đúng định dạng AAAA.AAAA.AAAA.

- Với Dynamic, các bạn sẽ cấu hình bằng câu lệnh switchport port-security mac-address sticky. Khi đó switch sẽ tự động học địa chỉ MAC và chuyển MAC này thành secure MAC. Ví dụ các bạn cấu hình tối đa MAC là 2, thì switch sẽ tự động học 2 địa chỉ MAC đầu tiên và chuyển thành Secure MAC, các địa chỉ MAC từ thứ 3 trở đi sẽ bị coi là vi phạm.

- Sau khi định nghĩa cách switch học Secure MAC, chúng ta sẽ định nghĩa action của switch khi phát hiện vi phạm bằng lệnh switchport port-security violation, sẽ có 3 tùy chọn là restrict, protect và shutdown.

- Với tùy chọn restrict, nếu như có vi phạm về địa chỉ MAC, thì các cổng vẫn ở trạng thái UP, tuy nhiên các gói tin gửi đến cổng này sẽ bị hủy, khiến bộ đếm SecurityViolation tăng lên, nghĩa là switch sẽ đếm số lần vi phạm, các bạn có thể sử dụng lệnh show để kiểm tra.

- Tùy chọn protect thì cũng như restrict, tuy nhiên chế độ protect sẽ chỉ drop gói tin mà không đếm số lần vi phạm.

- Với tùy chọn shutdown, nếu có vi phạm thì switch sẽ chuyển cổng đó sang trạng thái error-disabled và gửi 1 thông báo SNMP để thông báo cho quản trị viên biết. Cổng ở trạng thái error-disabled cũng tương tự như các bạn shutdown cổng đó, tuy nhiên để bật lại cổng thì các bạn sẽ cần sử dụng câu lệnh errdisable recovery cause psecure-violation ở mode config, hoặc gõ lệnh shutdown, sau đó no shutdown. Nếu chỉ gõ mỗi lệnh no shutdown thì cổng sẽ không khôi phục lại.

- Câu lệnh switchport port-security aging time TIME thì là tùy chọn thôi. Mặc định các địa chỉ Secure MAC được cấu hình qua Static hoặc Sticky sẽ được lưu vĩnh viễn trên switch. Tuy nhiên nếu các bạn muốn địa chỉ MAC này chỉ có hiệu lực trong 1 khoảng thời gian cụ thể, thì các bạn có thể cấu hình tham số aging. Khi hết khoảng thời gian này thì switch sẽ học lại Secure MAC từ đầu. Giá trị này sẽ được tính bằng phút.

Cấu hình Port Security trên switch Cisco

OK bây giờ mình sẽ ứng dụng Port Security vào trong mô hình này.

Mình sẽ sử dụng 1 switch access, bên dưới mình có 2 máy tính. Ban đầu mình sẽ cấu hình Port security trên cổng E0/1 của switch. Mình sẽ giới hạn chỉ cho phép tối đa 1 MAC, và phương pháp học MAC sẽ là sticky, action là shutdown.

Bên dưới là toàn bộ câu lệnh cấu hình Port Security trên switch để thực hiện điều này.

| Switch(config)# interface e0/1 Switch(config-if)# switchport mode access Switch(config-if)# switchport port-security Switch(config-if)# switchport port-security maximum 1 Switch(config-if)# switchport port-security mac-address sticky Switch(config-if)# switchport port-security violation shutdown |

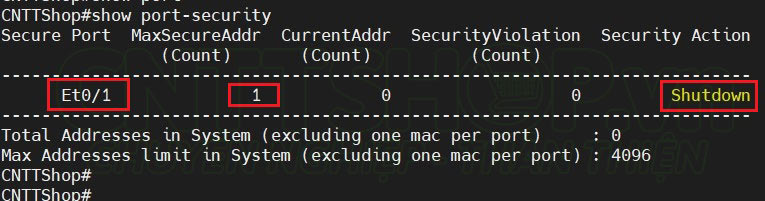

Để kiểm tra các cổng nào đang được cấu hình, các bạn sử dụng lệnh show port-security. Hiện tại mình mới chỉ cấu hình cổng 1, số lượng MAC tối đa là 1, action là shutdown.

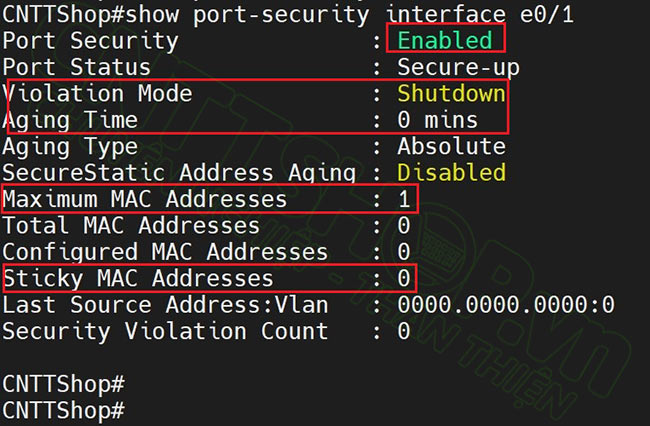

Để show chi tiết từng cổng thì các bạn sử dụng lệnh show port-security interface e0/1. Aging time mặc định sẽ là 0 minute, nghĩa là MAC sẽ được lưu vĩnh viễn. Mình đang chưa cắm PC nào nên Sticky MAC vẫn là 0.

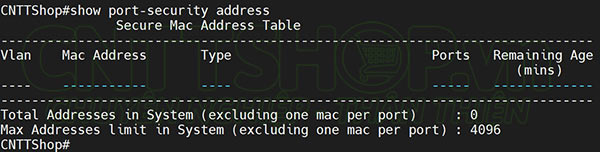

Các bạn có thể Show Secure MAC của từng cổng bằng lệnh show port-security address. Hiện tại chưa có PC nào được cắm vào cổng E0/1, nên switch sẽ chưa học được MAC nào.

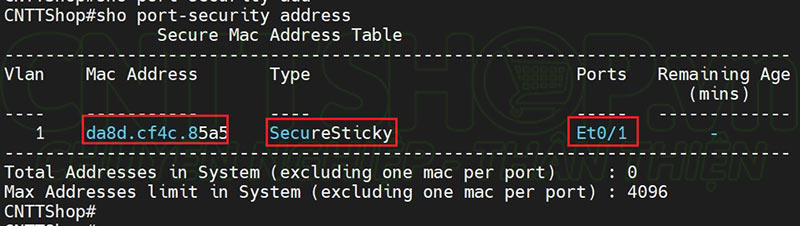

Mình sẽ cắm PC-A vào để switch học MAC của PC-A và chuyển thành secure MAC. Các bạn có thể thấy switch đã học được MAC của PC-A trên cổng E0/1, với type là Sticky. Nghĩa là MAC này được học tự động.

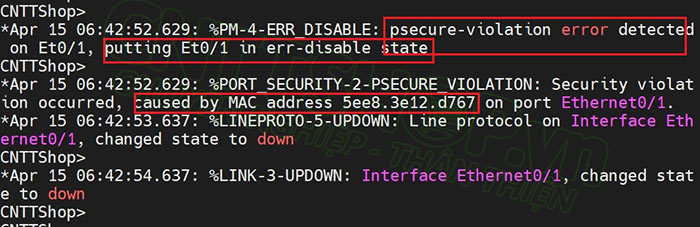

Khi đó chỉ có PC-A được phép kết nối đến Port 1, còn các thiết bị khác khi cắm vào thì port sẽ bị err-disable. Bây giờ mình sẽ rút PC-A và cắm PC-B vào. Khi PC-B có traffic tới switch, thì switch sẽ có thông báo cổng bị chuyển sang trạng thái err-disable, nguyên nhân do vi phạm port security, do MAC của PC-B là 5ee8.3e12.d767, khác với địa chỉ Secure MAC được lưu trên Port 1.

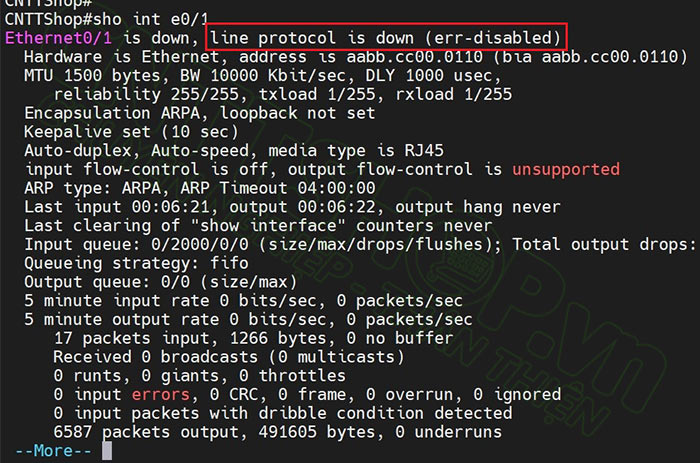

Các bạn kiểm tra cổng E0/1 sẽ thấy cổng này đang down, và trạng thái không phải là admin shutdown mà là err-disable. Nên PC-B sẽ không sử dụng được cổng E0/1 để truy cập vào mạng.

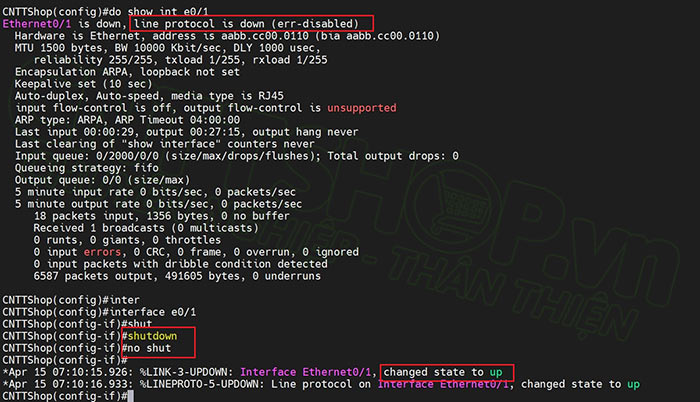

Bây giờ mình sẽ rút PC-B và cắm lại PC-A. Sau khi cắm PC-A thì cổng sẽ vẫn ở trạng thái err-disable. Để khôi phục lại thì các bạn sẽ cần truy cập vào interface, gõ lệnh shutdown rồi no shutdown mới được, hoặc sử dụng lệnh errdisable recovery cause psecure-violation.

Các bạn lưu ý nếu chỉ gõ lệnh no shutdown thì sẽ không khôi phục lại cổng được nhé. PC-A có MAC trùng với Secure MAC đã được lưu nên nó sẽ được kết nối mạng bình thường.

Khôi phục trạng thái cổng err-disable

Nếu các bạn không muốn phải gõ lệnh shutdown, rồi no shutdown khi có vi phạm, thì chúng ta sẽ có 3 cách để switch tự động khôi phục lại trạng thái err-disable:

- Cách 1 là các bạn cấu hình thời gian khôi phục lại cổng bằng lệnh errdisable recovery interval, sau đó là khoảng thời gian, ví dụ là 10 phút. Thì sau 10 phút cổng sẽ được khôi phục lại, nếu không có vi phạm thì PC sẽ truy cập dịch vụ bình thường, còn nếu vẫn có vi phạm thì switch sẽ lại chuyển cổng về err-disable. Lặp đi lặp lại như vậy.

- Cách 2 là các bạn có thể chọn action là restrict hoặc protect để switch chỉ drop gói tin của PC gửi ra thôi.

- Cách 3 là các bạn có thể sử dụng tính năng Cisco EEM trên switch để tự động khôi phục lại cổng khi có các log security. Các bạn có thể tham khảo bài viết: Hướng dẫn cấu hình Embedded Event Manager (EEM) Cisco IOS.

Việc lựa chọn option nào khi cấu hình thì các bạn cân nhắc dựa trên nhu cầu của mình, các bạn chú ý phần action, các học secure MAC và số lượng MAC tối đa cho phép trên 1 cổng thôi.

Kết luận

Port Security là 1 tính năng cực kỳ hữu ích, được sử dụng phổ biến trong các hệ thống mạng để tăng bảo mật layer 2 cho hệ thống. Các bạn nên sử dụng tính năng này cho các cổng access, kết nối tới các thiết bị cố định, như: máy tính để bàn, máy in, server... để tránh trường hợp người dùng tự ý cắm sai mục đích sử dụng. Nếu các bạn có thắc mắc hay góp ý nào thì hãy để lại comment để mọi người cùng trao đổi nhé.

Chúc các bạn thành công!

.png)

.jpg)

Bình luận bài viết!