VLAN Access-List - Dễ dàng chặn truy cập các máy trong 1 mạng LAN

Trong bài viết này, mình sẽ hướng dẫn các bạn cấu hình VLAN Access-List trên Switch Cisco.

VLAN Access-List, hay viết tắt là VACL, là 1 tính năng khá hữu ích trên Switch Cisco khi các bạn muốn chặn lưu lượng trong cùng 1 VLAN, hoặc giữa các VLAN khác nhau cũng được. Có nhiều phương pháp để chúng ta có thể làm được, tuy nhiên thì VLAN Access-List theo mình thì đơn giản hơn.

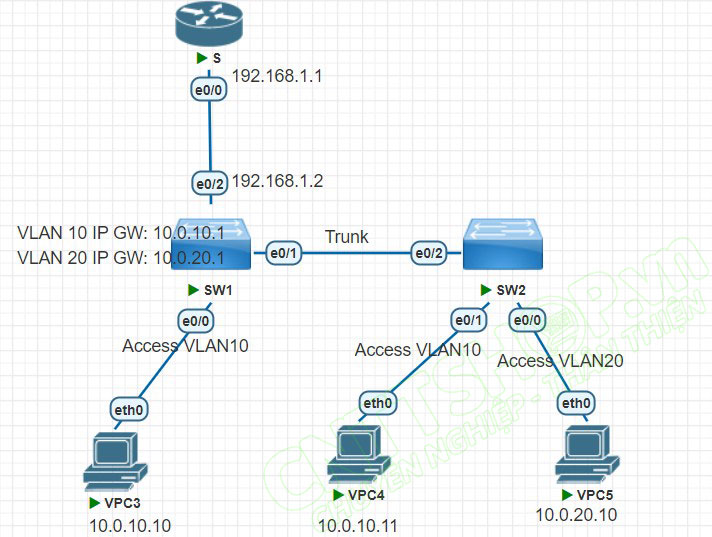

Mô hình kết nối

Mình đang dựng 1 mô hình đơn giản, chỉ gồm 1 Router, 2 Switch và 3 PC để test. Mình đang có 2 VLAN, các port access, trunking và IP mình đã cấu hình theo đúng mô hình.

Gateway 2 VLAN mình đang đặt trên switch 1, nó cũng không quan trọng, các bạn đặt ở đâu cũng được, mục đích chỉ để cho 2 VLAN thông nhau thôi.

Yêu cầu của bài lab này là chúng ta sẽ phải sử dụng VLAN Access-List để chặn truy cập giữa tất cả các máy tính trong 2 VLAN 10 và 20 tới VPC4 và ngược lại, VPC4 thì vẫn truy cập được Internet, trong bài này thì mình sẽ ping tới IP 192.168.1.1.

Với Access List nói chung thì quan trọng nhất là chúng ta cần chọn vị trí đặt hợp lý và chiều phù hợp, VLAN Access-List thì không cần chọn chiều in/out, nên chúng ta chỉ cần chọn vị trí là được. Với mô hình của mình thì mình sẽ cấu hình trên Switch 2, và áp dụng cho VLAN 10.

Cấu hình VLAN Access-List

Đầu tiên chúng ta phải tạo các acess list thông thường để xác định traffic nào sẽ bị lọc bởi VLAN access list. Với yêu cầu trên thì chúng ta cần lọc traffic giữa 2 VLAN 10 và 20 tới 1 máy tính VPC4 thuộc VLAN10 là 10.0.10.11, do vậy mình sẽ tạo 2 Access-List tương ứng với 2 dải này.

Các bạn cần sử dụng permit trong ACLnày nhé, vì đây là chúng ta đang định nghĩa các loại traffic sẽ bị lọc thôi, còn action thì chúng ta cấu hình sau.

|

SW2(config)#access-list 100 permit ip 10.0.10.0 0.0.0.255 host 10.0.10.11 |

Bước tiếp theo các bạn tạo VLAN Access-map, mình sẽ đặt tên là DENY-TO-VPC4. Cuối cùng câu lệnh là sequence, nó cũng giống như access-list, VLAN Access-List sẽ check từ trên xuống, do vậy thì các access-list chi tiết các bạn cần đặt số sequence nhỏ hơn để nó ở phía trên, mình sẽ đặt là 10.

Sau đó add access list 100 vừa tạo vào bằng lệnh match ip address 100, action của access-map này sẽ là drop. Khi đó thì các traffic nào match với access list 100 mà các bạn vừa tạo sẽ bị drop hết, tương ứng với việc các traffic từ 2 VLAN 10 và 20 tới VPC4 sẽ bị drop.

|

SW2(config)#vlan access-map DENY-TO-VPC4 10 |

Cuối của access-list luôn là deny any, do vậy các bạn cần tạo thêm 1 access-map với sequence khác để cho phép các traffic còn lại nhé, và sequence phải lớn hơn để nó ở phía dưới, mình sẽ sử dụng 20, action là forward. Khi đó thì các traffic không match với access-list 100 mới được cho phép.

|

SW2(config)#vlan access-map DENY-TO-VPC4 20 |

Bước cuối cùng là áp dụng VLAN access list cho VLAN mà bạn muốn, mình sẽ áp dụng cho VLAN 10.

|

SW1(config)#vlan filter DENY-TO-VPC4 vlan-list 10 |

Kiểm tra

Để kiểm tra thì các bạn có thể sử dụng lệnh ping. Trên VPC3 và VPC5 đã không ping được VPC4, còn giữa VPC3 và VPC5 thì vẫn ping bình thường.

|

VPC3> ping 10.0.10.11 10.0.10.11 icmp_seq=1 timeout VPC3> ping 10.0.20.10 84 bytes from 10.0.20.10 icmp_seq=1 ttl=63 time=0.728 ms |

Trên VPC4 cũng không ping được các VPC còn lại, nhưng vẫn có thể ping tới Router 192.168.1.1.

|

VPC4> ping 10.0.10.10 10.0.10.10 icmp_seq=1 timeout 10.0.20.10 icmp_seq=1 timeout 84 bytes from 192.168.1.1 icmp_seq=1 ttl=254 time=1.330 ms |

Với VLAN Access List thì chúng ta rất dễ dàng để chặn traffic giữa các máy trong 1 VLAN, hoặc chặn giữa các VLAN khác nhau, quan trọng nhất là các bạn định nghĩa đúng loại traffic muốn chặn, và vị trí đặt cho phù hợp thôi.

Ok như vậy là mình đã hướng dẫn bạn cấu hình VLAN Access-List trên Switch Cisco. Nếu các bạn gặp khó khăn gì có thể comment bên dưới bài viết để mọi người cùng khắc phục nhé.

Chúc các bạn thành công!

.png)

.jpg)

Bình luận bài viết!