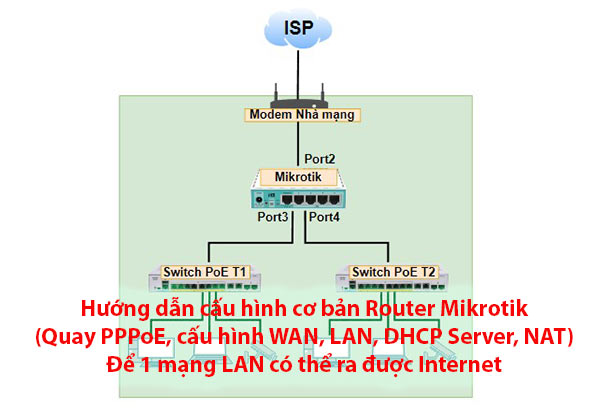

Hướng dẫn cấu hình VPN Site to Site trên router MikroTik

Bài viết này, CNTTShop sẽ hướng dẫn các bạn cấu hình VPN Site to Site trên router MikroTik sử dụng IPSec. Thực hiện trên môi trường lab PnetLab và sử dụng bản RouterOS 7.6.

Với các bản OS khác thì có thể có giao diện khác 1 chút, nhưng mô hình chung các bước thực hiện là tương tự.

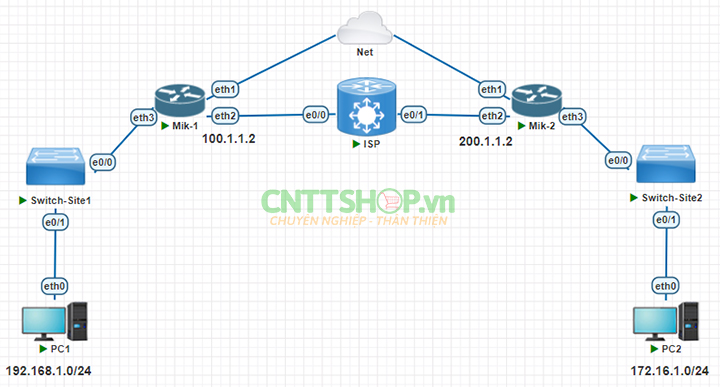

1. Mô hình bài lab

Trong mô hình này, mình sử dụng 1 router Cisco để mô phỏng thành ISP, tức là giống như 2 router MikroTik đang thực hiện kết nối với internet. Và 2 router MikroTik đang chạy bản RouterOS 7.6. Chúng ta sẽ thực hiện cấu hình VPN để Site 1 và Site 2 có thể kết nối với nhau.

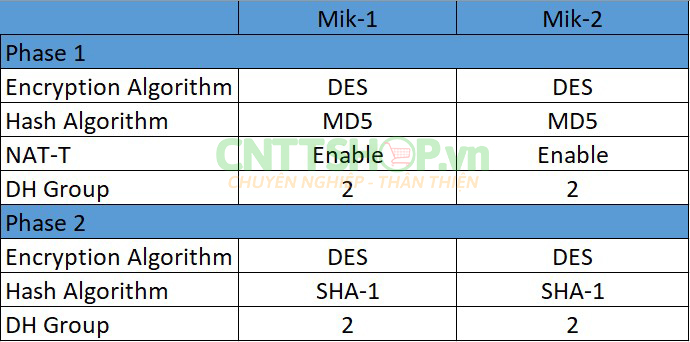

Quy hoạch cho VPN như bản dưới đây:

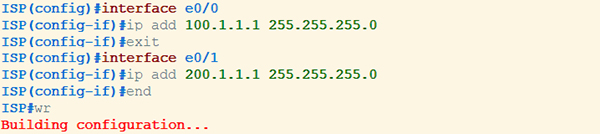

2. Cấu hình router ISP

Trên router giả làm ISP thì chúng ta chỉ cần cấu hình IP cho các cổng kết nối với router MikroTik là được. Và không cầu cấu hình thêm gì nữa.

3. Cấu hình router MikroTik site 1

Chúng ta sẽ tiến hành thực hiện cấu hình trên router của site 1 trước.

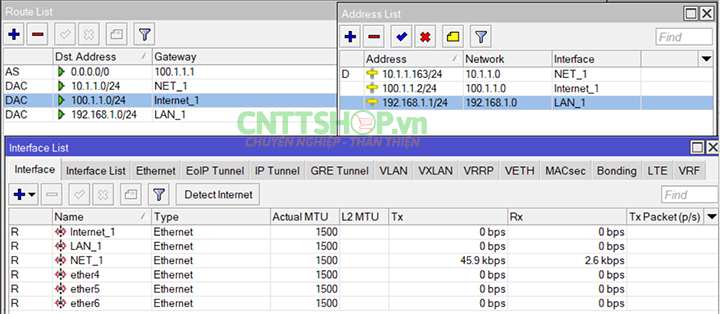

3.1. Cấu hình cơ bản

Chúng ta sẽ cấu hình các interface như là đặt tên để tránh nhầm lẫn trong quá trình cấu hình. Đặt IP cho các interface bao gồm: dải IP của LAN, IP cho cổng WAN (vì đây là bài lab giả lập, trong thực tế bạn cần đăng ký 1 gói mạng có IP Public tĩnh, cần Bridge modem và quay PPPoE trên router MikroTik)

Tiếp theo, cấu hình DHCP Server để cấp IP cho LAN, cấu hình default route để ra internet,..

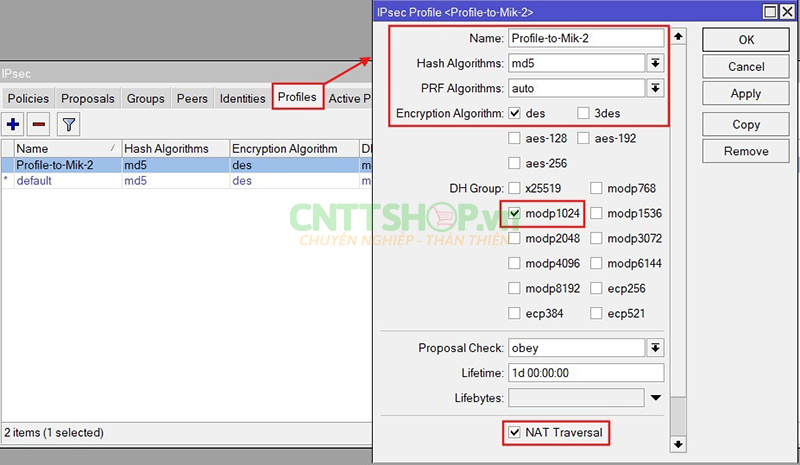

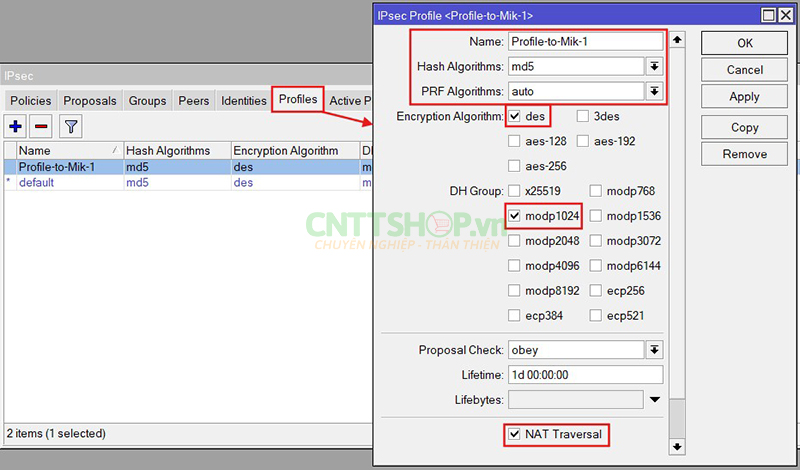

3.2. Tạo Profiles

Các bạn cần tạo 1 profiles cho IPSec VPN, đây chính là phần thông số Phase 1 của site 1 mà chúng ta đã quy hoạch ở trên.

Vào IP >> IPSec, và mục Profiles nhấn vào dấu + để tạo 1 Profiles mới. Các bạn cần bật cả NAT Traversal nhé.

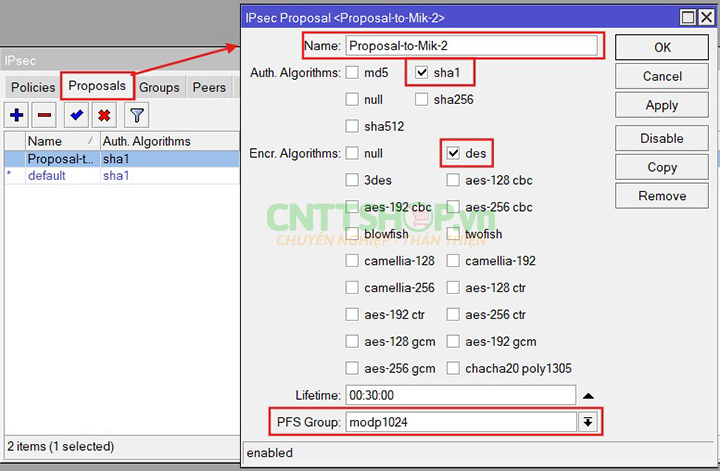

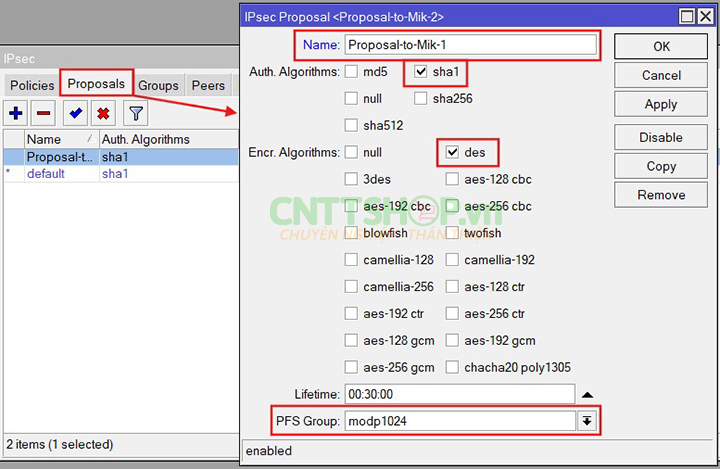

3.3. Tạo IPsec Proposal

Chúng ta cấu hình IPsec Proposal để định nghĩa các thuật toán, các tham số xác thực và mã hóa trong giao thức IPSec, đây hính là thông số của phần Phase 2 của site 1.

Vào IP >> IPSec, và mục Proposal nhấn vào dấu + để tạo 1 Proposal mới. Ở mục Auth, ta tích chọn các các thuật toán băm an toàn là: md5 và sha.

Ở mục Encr, ta tích chọn thuật toán mã hóa 3des và group ta chọn modp1024 tương ứng với group 2. Sau đó chọn OK là xong.

Chú ý: Authentication, Encryption và Group của 2 Site phải giống nhau.

Lưu ý: Bạn cũng có thể tùy chọn các thuật toán khác. Thứ tự của các thuật toán dưới đây theo tăng theo độ bảo mật, thuật toán nào có thức tự ưu tiên càng cao thì độ bảo mật càng cao.

Auth: Ưu tiên sha512 > sha256 > sha1 > md5

Encr: Ưu tiên aes-256 > aes-128 > 3des > des

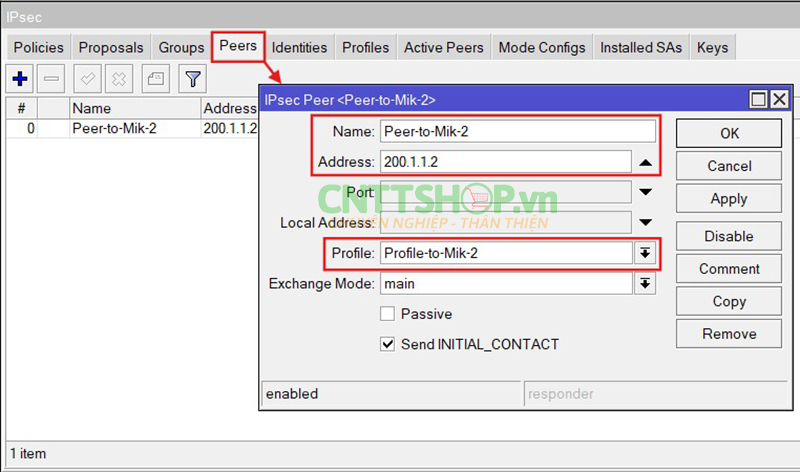

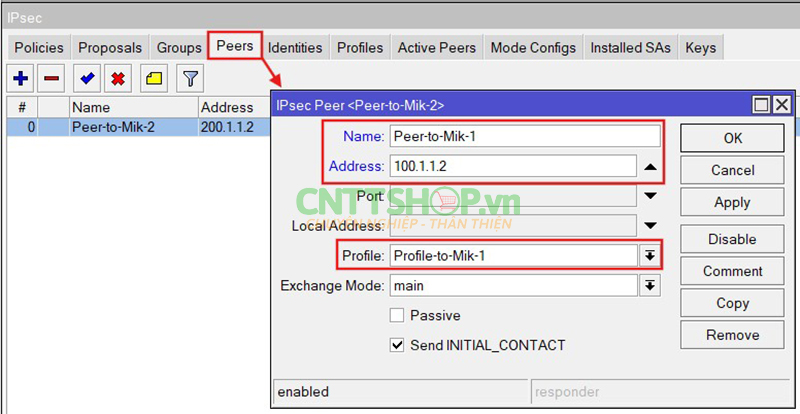

3.4. Tạo IPsec Peers

Trong mục Peers, nhấn vào dấu + để tạo 1 Peers mới. Ở mục name, thì chỉ cần đặt tên để ghi nhớ để sử dụng cho bước sau. Phần address, ta điền IP WAN của router MikroTik site 2 và chọn OK.

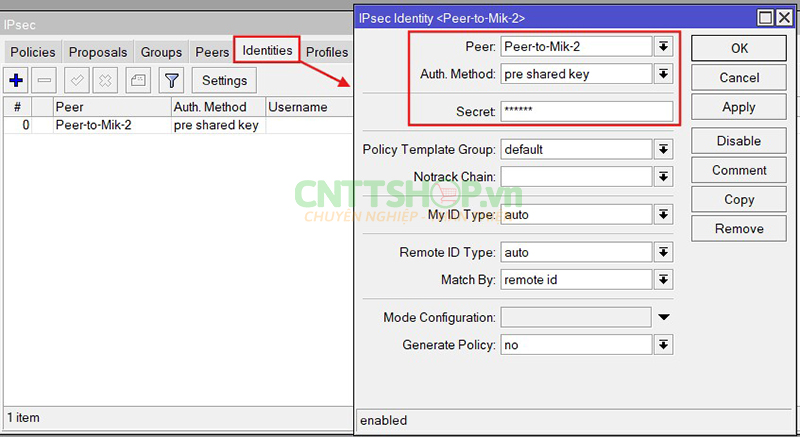

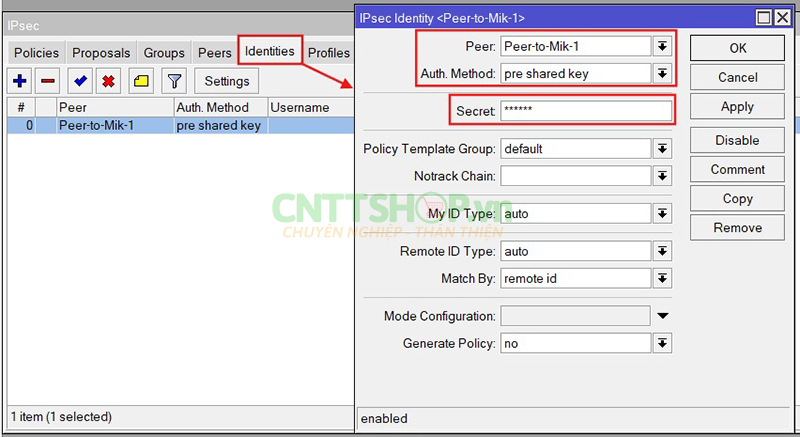

3.5. Tạo Pre-Shared Key

Trong mục Identities, nhấn vào dấu + để tạo 1 Identities mới. Ta chọn Peer đã tạo ở bước trên và trong mục Auth chọn pre shared key.

Pre-Shared Key chính là khóa được chia share bởi router của 2 site trong quá trình kết nối VPN. Phần này bạn cần đặt đúng mật khẩu là được.

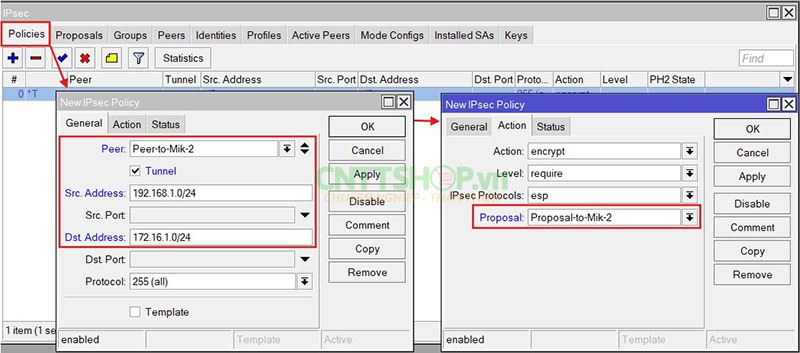

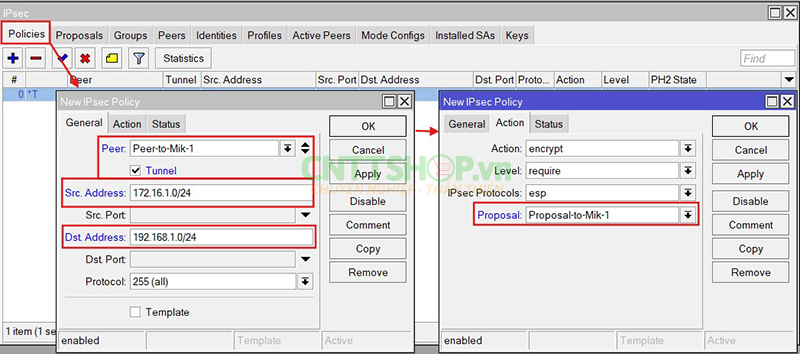

3.6. Tạo Policies

Tiếp theo, ta vẫn thao tác như các bước trên để tạo Policies cho VPN.

Trong mục General, kéo mục Peer xuống để chọn đúng phần mục Peer mà ta đã tạo ở bước trên, tích vào Tunnel để tạo tunnel cho VPN. Ở mục Src. Address ta điền dải IP LAN của Site 1 và phần Dst. Address ta điền dải IP LAN của Site 2.

Ở mục Action, ta chỉ cần chọn Proposal đúng với tên của phần Proposal đã tạo ở bước trên, và chọn OK là xong.

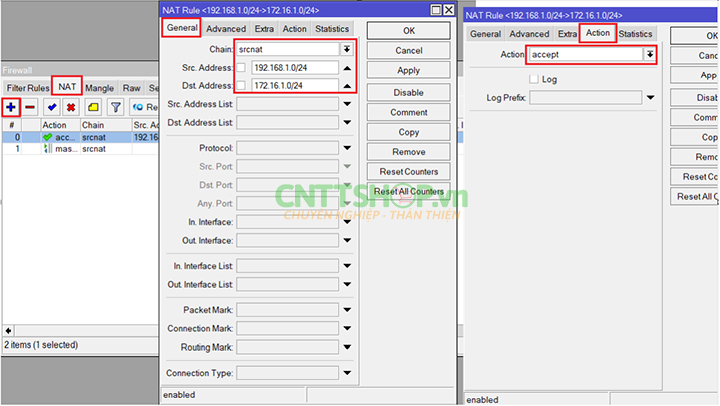

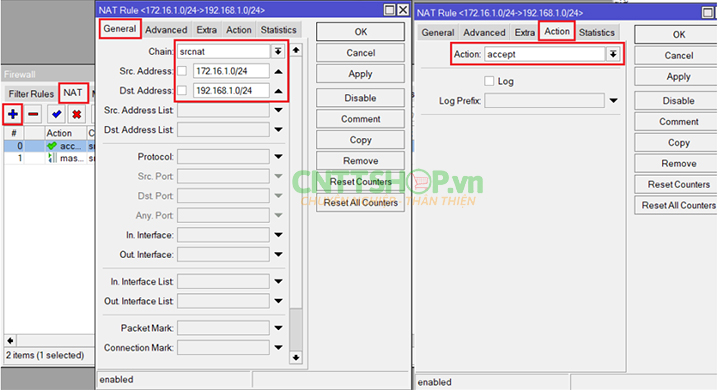

3.7. Nat bypass

Tại thời điểm này, nếu thử thiết lập kết nối IPsec sẽ chưa hoạt động, các gói tin sẽ bị từ chối. Bởi vì cả 2 router có Nat rule thay đổi địa chỉ nguồn sau khi gói tin đã được mã hoá. Remote router nhận được gói tín mã hoá nhưng không thể giải mã bởi vì địa chỉ nguồn không khớp với địa chỉ nguồn đã định nghĩa trong cấu hình policy.

Cần vào thẻ IP >> Firewall NAT, ở mục Chain ta chọn srcnat, ở mục Src. Address ta điền dải địa chỉ IP của LAN site 1 và Dst. Address ta điền dải địa chỉ IP của LAN site 2.

Mục Action, ta chọn accept để cho phép truy cập là xong. Sau khi tạo NAT xong thì các bạn cần kéo NAT vừa tại lên trên cùng nhé.

Như vậy là chúng ta đã cấu hình xong ở router MikroTik site 1, ở các bước chỉ cần nhấn OK là router sẽ tự lưu cấu hình rồi nhé!

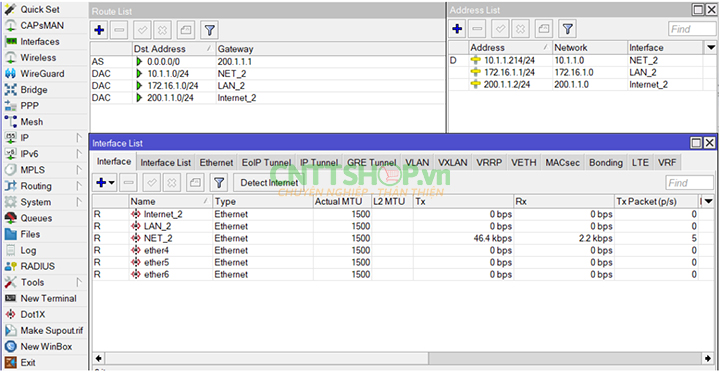

4. Cấu hình router MikroTik site 2

Cấu hình ở router MikroTik site 2 cũng sẽ có các bước tương tựa như ở site 1, chỉ khác các thông số như địa chỉ IP.

4.1. Cấu hình cơ bản

Tương tự như ở site 1, chúng ta sẽ cấu hình các interface, đặt IP cho các interface bao gồm: dải IP của LAN, IP cho cổng WAN. Tiếp theo, cấu hình DHCP Server để cấp IP cho LAN, cấu hình default route để ra internet,..

4.2. Tạo Profile

Các bạn cần tạo 1 profiles cho IPSec VPN, đây chính là phần thông số Phase 1 của site 2 mà chúng ta đã quy hoạch ở trên.

Vào IP >> IPSec, và mục Profiles nhấn vào dấu + để tạo 1 Profiles mới. Các bạn cần bật cả NAT Traversal nhé.

4.3. Tạo IPsec Proposal

Chúng ta cấu hình IPsec Proposal để định nghĩa các thuật toán và tham số xác thực và mã hóa trong giao thức của IPSec, đây là chính là thống số Phase 2 của site 2.

Ta vẫn vào IP >> IPSec, và mục IPsec Proposal nhấn vào dấu + để tạo 1 Proposal mới. Ở mục Auth, ta tích chọn các các thuật toán băm an toàn là: md5 và sha.

Ở mục Encr, ta tích chọn thuật toán mã hóa 3des và group ta chọn modp1024 tương ứng với group 2.

Chú ý: Authentication, Encryption và Group của site 2 phải giống ở site 1.

4.4. Tạo IPsec Peers

Trong mục Peers, nhấn vào dấu + để tạo 1 Peers mới. Ở mục name, thì chỉ cần đặt tên để sử dụng cho bước sau. Phần address, ta điền IP WAN của router MikroTik site 1 và chọn OK là xong.

4.5. Tạo Pre-Shared Key

Trong mục Identities, nhấn vào dấu + để tạo 1 Identities mới. Chọn mục Peer đã tạo ở bước trên. Tiếp đó, ta đặt tên và chọn pre shared key trong mục Auth và đặt khóa giống với site 1.

4.6. Tạo Policies

Ở mục General, kéo mục Peer xuống để chọn đúng phần mục Peer mà ta đã tạo ở bước trên, tích vào Tunnel để tạo tunnel cho VPN. Ở mục Src. Address ta điền dải IP LAN của Site 2 và phần Dst. Address ta điền dải IP LAN của Site 1.

Ở mục Action, ta chỉ cần chọn Proposal đúng với tên của phần Proposal đã tạo ở bước trên, và chọn OK là xong.

4.7. NAT Bypass

Phần NAT ta cũng thực hiện tương tự như với site 1, và nhớ điền đúng Src. Address và Dst. Address của các dải LAN của 2 site. Sau khi tạo NAT xong thì các bạn cần kéo NAT vừa tại lên trên cùng nhé.

Như vậy là chúng ta đã hoàn thành việc cấu hình VPN trên cả 2 site. Các bạn nên thực hiện theo thứ tự các bước để tránh việc nhầm lẫn hoặc bỏ quên bước nào đó?

5. Kiểm tra

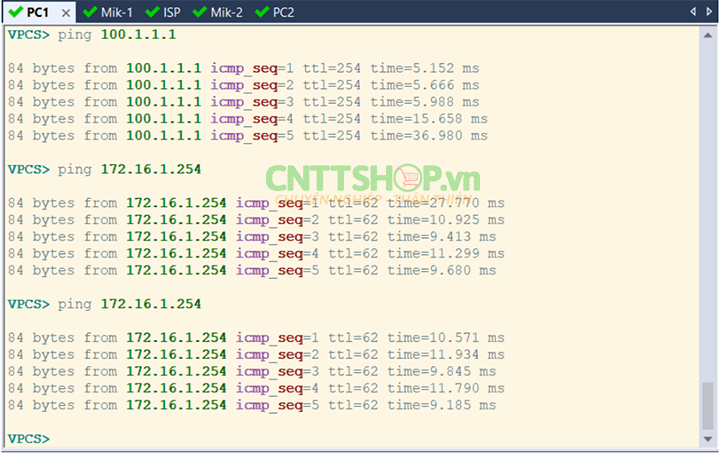

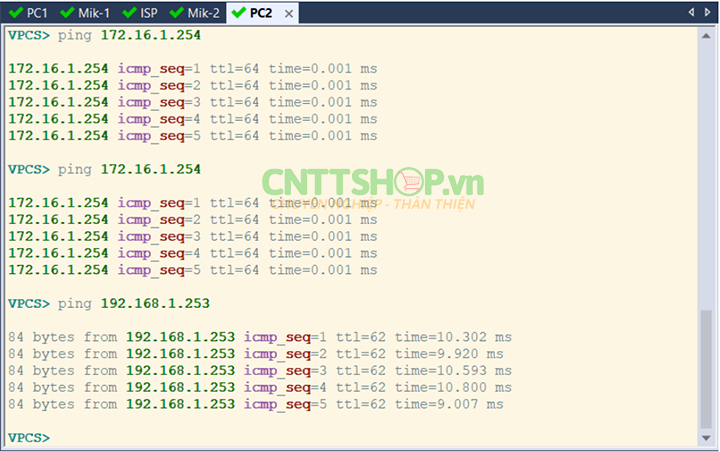

Sau khi đã cấu hình xong, và để kiểm tra 2 router đã kết nối VPN thành công hay chưa? Ta tiến hành ping thử giữa 2 site với nhau.

Test thử ping tại site 1

Test thử ping tại site 2

6. Kết luận

Như vậy là CNTTShop đã hướng dẫn cấu hình thành công VPN Site to Site trên router MikroTik. Đây là phần hướng dẫn trên mô hình lab ảo, trong thực tế bạn hoàn toàn có thể áp dụng theo hướng dẫn này. Chúc các bạn thành công!

Ngoài ra, để có thêm thông tin chi tiết về các dòng sản phẩm của MikroTik hãy liên hệ ngay với chúng tôi để được hỗ trợ và giải đáp nhanh nhất.

>> Xem thêm các sản phẩm router MikroTik tại: https://cnttshop.vn/router-mikrotik

CNTTSHop là nhà phân phối MikroTik tại Việt Nam, mang tới khách hàng những sản phẩm chất lượng và đi cùng là đội ngũ chuyên gia giàu kinh nghiệm tư vấn nhiệt tình và chu đáo!

.png)

.png)

Bình luận bài viết!

VPN Site to Site thì sẽ không cần phải cài đặt trên CLient. Bạn cần kiểm tra lại trạng thái của VPN tunnel, Routing giữa các dải LAN nhé