Hướng dẫn cấu hình IPSEC VPN Site to Site trên Router Cisco

Trong bài viết này mình sẽ hướng dẫn các bạn cấu hình IPSEC VPN Site to Site giữa 2 thiết bị định tuyến Router Cisco. Để cấu hình VPN thì router yêu cầu phải có License SEC để mã hóa DES/3DES. Mình sẽ sử dụng Packet Tracert để lap bài này.

VPN Site to Site là gì?

IPSec VPN Site to Site là 1 giao thức được sử dụng để kết nối 2 chi nhánh, văn phòng, cho phép truyền dữ liệu, thoại, video... 1 cách an toàn giữa 2 site. IPSec VPN sẽ tạo 1 tunnel thông qua mạng internet và được mã hóa bằng các thuật toán mã hóa tiên tiến để cung cấp bảo mật cho dữ liệu khi truyền giữa 2 site.

Các bước cấu hình

- Bước 1: Cấu hình access-list không cho NAT giữa IP nội bộ của 2 Site

- Bước 2: Cấu hình ISAKMP, bật mã hóa và chứng thực cho VPN

- Bước 3: Cấu hình access-list cho phép VPN Traffic

- Bước 4: Tạo IPSec Transform

- Bước 5: Tạo Crypto Map

- Bước 6: Gán Crypto Map vào cổng nối ra internet

Cấu hình VPN Site to Site trên Router Cisco

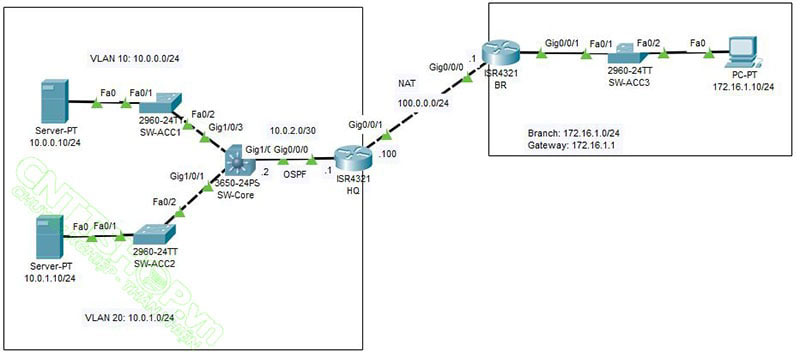

Trong bài lab này mình sẽ sử dụng Packet Tracert để thực hiện. Mô hình gồm 2 site là HQ gồm 2 VLAN 10.0.0.0/24 và 10.0.1.0/24 và BR là 172.16.1.0/24 sử dụng NAT để truy cập Internet. Yêu cầu bài Lab là cấu hình IPSec VPN Site to site để tạo 1 tunnel cho phép 2 site có thể truy cập được lẫn nhau

Bước 1: Cấu hình access-list không cho NAT giữa IP nội bộ của 2 Site

Trong bài này 2 site được cấu hình Network Address Translation (NAT) để cho phép mạng nội bộ truy cập ra internet. Khi cấu hình IPSec VPN Tunnel, chúng ta tạo thêm access-list để không cho route NAT các gói tin VPN

|

HQ(config)#ip access-list extended NAT |

Bước 2: Cấu hình ISAKMP

|

HQ(config)#crypto isakmp policy 10 |

Bước 3: Cấu hình access-list cho phép VPN Traffic

|

HQ(config)#ip access-list extended VPN |

Bước 4: Tạo IPSec Transform

|

HQ(config)#crypto ipsec transform-set SET1 esp-3des esp-md5-hmac |

Bước 5: Tạo Crypto Map

|

HQ(config)#crypto map MAP1 10 ipsec-isakmp % NOTE: This new crypto map will remain disabled until a peer and a valid access list have been configured. HQ(config-crypto-map)#set peer 100.0.0.1 |

Bước 6: Gán Crypto Map vào cổng nối ra internet

|

HQ(config)#interface g0/0/1 *Jan 3 07:16:26.785: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON HQ(config-if)# |

Tương tự cấu hình cho Router tại site BR

| BR(config)# crypto isakmp policy 10

BR(config-isakmp)#encryption 3des

BR(config-isakmp)#hash md5

BR(config-isakmp)#authentication pre-share

BR(config-isakmp)#group 2

BR(config-isakmp)#exit

BR(config)# crypto isakmp key cnttshop address 100.0.0.100 BR(config)# ip access-list extended VPN

BR(config-ext-nacl)# 10 permit ip 172.16.1.0 0.0.0.255 10.0.0.0 0.0.0.255

BR(config)# crypto ipsec transform-set SET1 esp-3des esp-md5-hmac

BR(config-ext-nacl)# 20 permit ip 172.16.1.0 0.0.0.255 10.0.1.0 0.0.0.255 BR(config-ext-nacl)# exit BR(config)# crypto map MAP1 10 ipsec-isakmp

BR(config-crypto-map)# set peer 100.0.0.100

BR(config-crypto-map)# set transform-set SET1

BR(config-crypto-map)# match address VPN

BR(config-crypto-map)# exit BR(config)# interface g0/0/0

BR(config- if)# crypto map MAP1

|

Kiểm tra kết nối VPN Tunnel

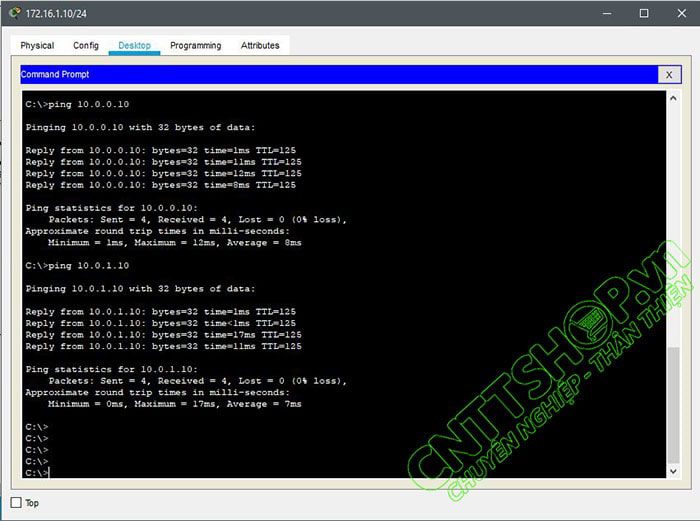

Từ PC 172.16.1.10 tại site BR ping đến 2 server 10.0.1.10 và 10.0.0.10 tại HQ

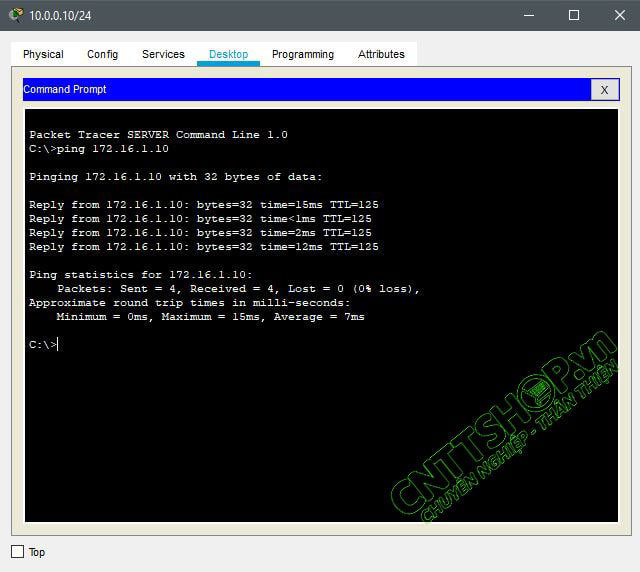

Tương tự từ Server 10.0.0.10 ở HQ ping đến PC 172.16.1.10 tại BR

Show crypto isakmp sa

|

HQ#sh crypto isakmp sa IPv4 Crypto ISAKMP SA dst src state conn-id slot status IPv6 Crypto ISAKMP SA HQ# |

show crypto ipsec sa

|

HQ#sh crypto ipsec sa interface: GigabitEthernet0/0/1 Crypto map tag: MAP1, local addr 100.0.0.100 protected vrf: (none) local crypto endpt.: 100.0.0.100, remote crypto endpt.:100.0.0.1 inbound esp sas: inbound ah sas: inbound pcp sas: outbound esp sas: outbound ah sas: outbound pcp sas: local ident (addr/mask/prot/port): (10.0.1.0/255.255.255.0/0/0) local crypto endpt.: 100.0.0.100, remote crypto endpt.:100.0.0.1 inbound esp sas: inbound ah sas: inbound pcp sas: outbound esp sas: outbound ah sas: outbound pcp sas: HQ# |

Chúc các bạn thành công!

.png)

![[Cisco] Hướng dẫn Cấu hình và quản lý Stack Switch Cisco [Cisco] Hướng dẫn Cấu hình và quản lý Stack Switch Cisco](https://cnttshop.vn//storage/bai%20viet/cisco/config-stack-switch-cisco-min.jpg)

![[Cisco] Hướng dẫn cài ASDM Cisco ASA [Cisco] Hướng dẫn cài ASDM Cisco ASA](https://cnttshop.vn//storage/bai%20viet/cisco/Cisco-ASA/ASDM/ASA-installation-ASDM-5.jpg)

![[Cisco] Hướng dẫn Active License Router Cisco [Cisco] Hướng dẫn Active License Router Cisco](https://cnttshop.vn//storage/bai%20viet/cisco/active-license-router-cisco-irs4000-min.jpg)

![[CISCO] Activating Throughput License on Router Cisco ISR4000 Series [CISCO] Activating Throughput License on Router Cisco ISR4000 Series](https://cnttshop.vn//storage/bai%20viet/cisco/active-license-throughput-min.jpg)

![[CISCO] Hướng dẫn cấu hình Remote Access VPNs (ASDM) [CISCO] Hướng dẫn cấu hình Remote Access VPNs (ASDM)](https://cnttshop.vn//storage/bai%20viet/cisco/Cisco-ASA/VPN-ASA/remote%20access%20.jpg)

![[CISCO] Hướng dẫn cấu hình PPPoE trên Firewall ASA [CISCO] Hướng dẫn cấu hình PPPoE trên Firewall ASA](https://cnttshop.vn//storage/bai%20viet/cisco/Cisco-ASA/PPPoE/config-pppoe-asa-min.jpg)

![[CISCO] Phân biêt và nhận dạng các ký hiệu trên Switch Cisco Catalyst và SMB [CISCO] Phân biêt và nhận dạng các ký hiệu trên Switch Cisco Catalyst và SMB](https://cnttshop.vn/resources/ui_images/imgnew-right-default.jpg)

.jpg)

Bình luận bài viết!