Hướng dẫn cấu hình VPN Site to Site Firewall Fortigate

Trong bài viết này, CNTTShop sẽ hướng dẫn các bạn cấu hình VPN Site to Site trên tường lửa firewall Fortigate. Mình sử dụng phần mềm PnetLab để dựng mô hình với phiên bản FortiOS 7.0, với các thiết bị thật thì các menu và cấu hình hoàn toàn tương tự.

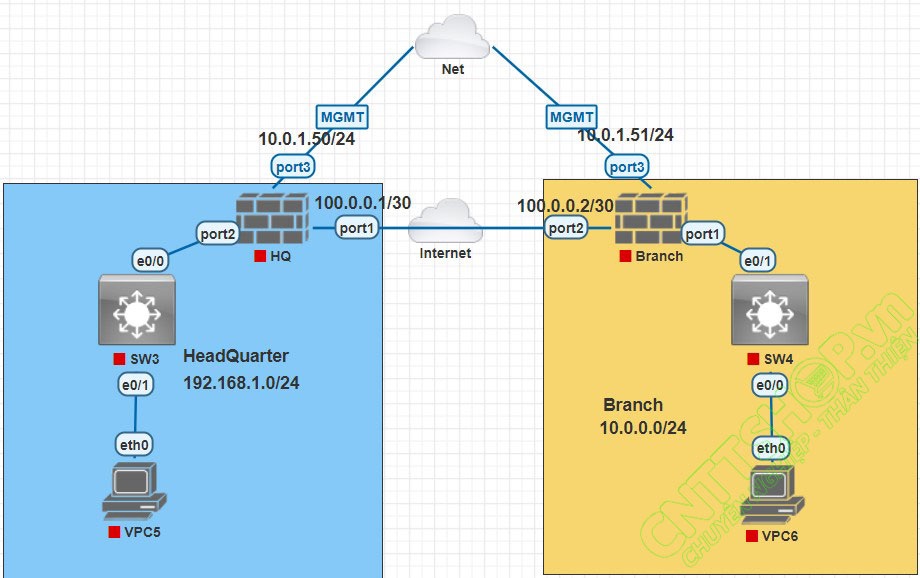

Mô hình và các thông số thiết lập VPN

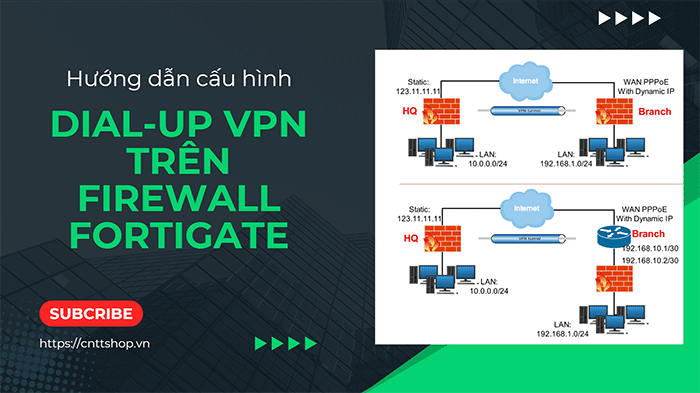

Mình sử dụng mô hình đơn giản gồm có 2 site, site HeadQuarter với dải IP local là 192.168.1.0/24, IP wan 100.0.0.1, site Branch với dải IP local là 10.0.0.0/24, IP wan là 100.0.0.2. Cả 2 site đều sử dụng firewall Fortigate. Nếu site remote sử dụng các thiết bị hãng khác như Cisco, Juniper, Palo Alto, Sophos, Sonicwall... thì các bạn vẫn làm tương tự, chỉ cần thiết lập đúng các thông số VPN là được.

Mình sẽ cấu hình 1 VPN tunnel giữa Head Quarter và Branch để các máy tính giữa 2 site có thể ping được nhau. Dưới đây là các thông số mà mình sẽ thiết lập cho vpn tunnel.

Trong bài này mình sẽ sử dụng IPSec Wizard để tạo tunnel, sau đó convert tunnel này sang Custom để thay đổi các thông số VPN. Làm theo cách này chúng ta sẽ không cần tạo policy, route cho VPN, mà các cấu hình này sẽ được tạo tự động.

Cấu hình VPN Site to Site Tunnel

Trên giao diện web của firewall Head Quarter, truy cập vào menu: VPN > Ipsec Wizard, tại đây các bạn thiết lập các thông số cơ bản cho VPN.

- Name: đặt tên cho VPN tunnel.

- Template type: chọn Site to Site.

- NAT configuration: chọn No NAT between sites. Nếu phía trước Firewall có 1 thiết bị router chạy NAT thì các bạn chọn mục này là This site is behind NAT, sau đó các bạn cần mở 2 Port UDP 500 và UDP 4500 trên thiết bị NAT.

- Remote Device Type: các bạn vẫn chọn Fortigate ở mục này.

Nhấn Next, sau đó thiết lập các thông số Authentication cho VPN Tunnel:

- Remote Device: chọn IP Address nếu IP Wan là IP tĩnh. Nếu IP động các bạn có thể cấu hình DDNS và chọn mục này là Dynamic DNS.

- Remote IP Address: nhập địa chỉ IP WAN của site remote, trong mô hình của mình là 100.0.0.2.

- Outgoing Interface: chọn cổng WAN.

- Authentication method: chọn phương thức xác thực, trong trường hợp của mình là Pre-shared Key.

Nhấn Next, thiết lập các dải mạng của 2 site cho VPN:

- Local Interface: chọn cổng mạng kết nối xuống dải mạng LAN đang VPN.

- Local Subnets: nhập dải mạng local, trong mô hình của mình là 192.168.1.0/24. Nếu có nhiều dải mạng, các bạn có thể nhấn dấu + và nhập thêm các VLAN khác vào.

- Remote Subnets: nhập dải mạng LAN của site remote

- Internet Access: mục này chúng ta có 3 tùy chọn. Tùy chọn None thì chỉ có traffic giữa các dải LAN của VPN mới đi qua tunnel, còn traffic truy cập internet sẽ không phụ thuộc vào VPN. Tùy chọn Share Local thì traffic truy cập internet của site Branch sẽ đi qua VPN tunnel và sử dụng đường Wan của site HQ để ra internet. Tương tự với tùy chọn Use Remote sẽ sử dụng đường WAN của site remote.

Nhấn Next, sau đó nhấn Create để tạo VPN Tunnel. Sau khi tạo VPN tunnel bằng wizard, vào phần Firewall Policy, chúng ta sẽ thấy Fortigate đã tạo sẵn 2 Policy cho VPN tunnel. Nếu các bạn muốn thay đổi chính sách thì chỉ cần edit các policy này là xong. Nếu cấu hình Custom ngay từ đầu, chúng ta sẽ phải tự tạo các Policy này.

Static Route cũng được tạo tự động cho VPN Tunnel.

Tương tự mình sẽ cấu hình 1 VPN tunnel trên Firewall Branch, các thông số của VPN Tunnel chúng ta cần thiết lập tương tự như Site Head Quarter.

Convert VPN Tunnel sang Custom Tunnel

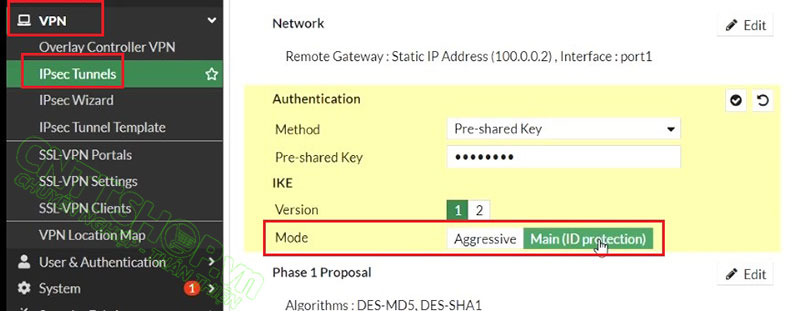

Sau khi có VPN tunnel, chúng ta sẽ convert tunnel này sang Custorm và thiết lập các thông số VPN. Vào menu Ipsec tunnel, chọn edit Tunnel vừa tạo, sau đó chọn Convert to Custom tunnel.

Trong phần Network, chọn Enable ở mục NAT Traversal.

Vào mục Authentication và đổi tham số Exchange Mode sang Main (ID Protection), mục Pre-shared Key chúng ta đã cấu hình trong phần wizard.

Mục Phase 1 Proposal, thiết lập các thông số Diffie-Helman Group 2, Encryption là DES, thuật toán Hash là SHA1, mục NAT-T chúng ta đã thiết lập enable trong menu Network.

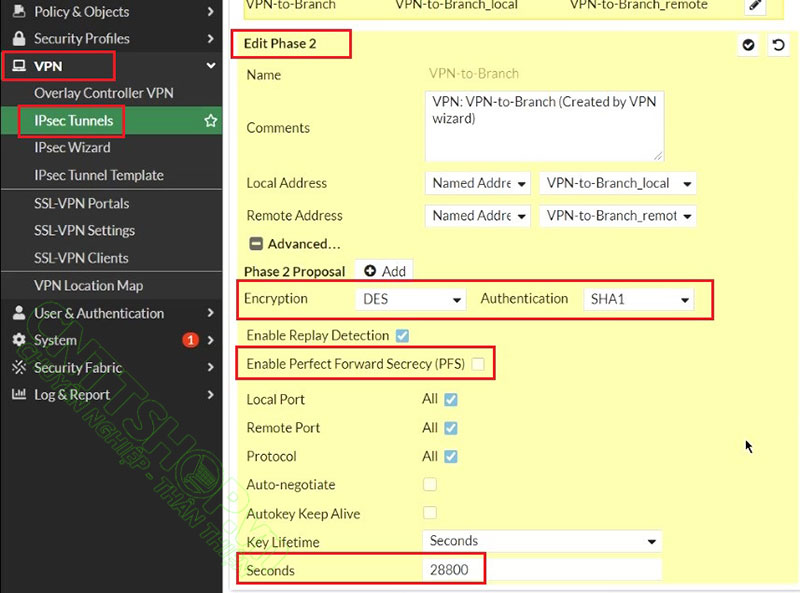

Tiếp theo, chọn Phase 2 Proposal, nhấn dấu + ở mục Advanced để thiết lập các thông số cho phase 2, chọn thuật toán Encryption là DES, Authentication là SHA1, bỏ tích chọn mục PFS., Key life time là 28800.

Tương tự các bạn thay đổi tham số trên firewall Branch. Sau khi cấu hình xong các bạn thấy VPN tunnel trên 2 firewall vẫn đang down và ở trạng thái inactive. Vấn đề này là do chưa có traffic đi qua VPN tunnel.

Mình đang có 2 PC ở 2 site. VPC5 đang có IP 192.168.1.20, VPC6 đang có IP 10.0.0.20. Từ VPC5 mình sẽ Ping đến IP của VPC6.

Các bạn có thể thấy, từ vPC5 của site HQ đã ping được đến vPC6 của site Branch. Sau đó vào firewall kiểm tra, chúng ta sẽ thấy VPN tunnel đã UP.

Như vậy là mình đã hướng dẫn các bạn cấu VPN Site to site trên firewall Fortigate. Nếu các bạn có yêu cầu hướng dẫn về bất cứ tính năng nào firewall Fortigate, hãy để lại comment, CNTTShop sẽ viết bài hướng dẫn trong thời gian sớm nhất.

Chúc các bạn thành công!

.png)

![[FortiOS 5.4] Cấu hình quản lý truy cập qua địa chỉ MAC trên Fotigate [FortiOS 5.4] Cấu hình quản lý truy cập qua địa chỉ MAC trên Fotigate](https://cnttshop.vn//storage/bai%20viet/Fortinet/Device%20MAC%20Access%20Control/logo-fotigate-min%20%283%29.png)

![[FortiOS 5.6] Hướng dẫn cấu hình HA trên Firewall Fortigate [FortiOS 5.6] Hướng dẫn cấu hình HA trên Firewall Fortigate](https://cnttshop.vn//storage/bai%20viet/Fortinet/HA/HA-min.jpg)

![[FortiOS 5.6] Hướng dẫn cấu hình cơ bản trên Firewall Fortigate [FortiOS 5.6] Hướng dẫn cấu hình cơ bản trên Firewall Fortigate](https://cnttshop.vn//storage/images/tin-tuc/tin-tuc/cau-hinh-co-ban-firewall-fortigate.jpg)

![[FortiOS 5.6] Cấu hình Load Balancing trên Fortinet sử dụng SDWAN [FortiOS 5.6] Cấu hình Load Balancing trên Fortinet sử dụng SDWAN](https://cnttshop.vn//storage/bai%20viet/Fortinet/SDWAN/cau%20hinh%20load%20balancing-min.jpg)

![[FortiOS 5.4] Hướng dẫn update firmware Firewall Fortigate [FortiOS 5.4] Hướng dẫn update firmware Firewall Fortigate](https://cnttshop.vn//storage/bai%20viet/Fortinet/updatefirmware/cau%20hinh%20co%20ban%20fortigate-min-min.jpg)

![[FortiOS 5.4] Cấu hình Web Filtering - Block 1 website (Facebook, Youtube...) [FortiOS 5.4] Cấu hình Web Filtering - Block 1 website (Facebook, Youtube...)](https://cnttshop.vn/resources/ui_images/imgnew-right-default.jpg)

![[FortiOS 5.4] Cấu hình Web Filtering - Block 1 đề mục trên Website. [FortiOS 5.4] Cấu hình Web Filtering - Block 1 đề mục trên Website.](https://cnttshop.vn//storage/bai%20viet/Fortinet/web-filtering/Webfilter-fortigate-tieude-1-min.png)

![[FortiOS 5.4] Cấu hình Web Filtering - Block các web bằng FortiGuard Web Filtering [FortiOS 5.4] Cấu hình Web Filtering - Block các web bằng FortiGuard Web Filtering](https://cnttshop.vn//storage/bai%20viet/Fortinet/web-filtering/Webfilter-fortigate-tieude-phan4-min.png)

![[FortiOS 5.4] Hướng dẫn cấu hình PPPoE trên Firewall Forigate [FortiOS 5.4] Hướng dẫn cấu hình PPPoE trên Firewall Forigate](https://cnttshop.vn//storage/images/tin-tuc/tin-tuc/logo-fotigate.jpg)

%20(1).png)

.jpg)

Bình luận bài viết!

Trước tiên bạn kiểm tra lại phần IP WAN nhé. Bạn có thể sử dụng 1 PC tại site Cần Thơ và sử dụng website check IP WAN, xem IP này có giống với IP trên router không nhé.

Nếu VPN đã UP maf không ping được thì trước tiên bạn cần kiểm tra xem thiết bị đang ping đến đã cho phép ping chưa nhé (test local trước). Nếu local ping OK thì bạn kiểm tra xem đã có Policy cho phép 2 chiều giữa VPN và LAN local trên 2 firewall chưa

Anh có thể giới hạn IP bằng local-in-policy, với source IP là các IP anh cho phép kết nối VPN, Destination là IP WAN, service là IKE. Anh có thể tham khảo chi tiết trong link: https://community.fortinet.com/t5/FortiGate/Technical-Tip-Restrict-IPSec-VPN-access-to-certain-countries/ta-p/192328