Hướng dẫn cấu hình VxLAN trên Firewall Fortigate

Trong bài viết này, mình sẽ hướng dẫn các bạn cấu hình VxLAN trên firewall Fortigate.

VxLAN là gì?

VXLAN viết tắt của Virtual Extensible LAN, là một công nghệ ảo hóa mạng được sử dụng trong các triển khai điện toán đám mây lớn. Nó đóng gói các khung Ethernet lớp 2 trong các gói IP lớp 3 bằng cách sử dụng giao thức vận chuyển UDP trên cổng 4789.

Để đơn giản thì các bạn có thể hiểu, với VxLAN, chúng ta sẽ có các máy tính cùng 1 VLAN nhưng được ngăn cách với nhau bằng các miền layer 3. Nghĩa là các máy tính có thể cùng 1 VLAN mặc dù được đặt tại các vị trí cách xa nhau, miễn sao IP 2 đầu Fortigate có thể ping thông, và không có firewall chặn các cổng và dịch vụ liên quan đến VxLAN là được.

Các bạn có thể tham khảo bài viết sau để hiểu rõ hơn về VxLAN: VXLAN là gì? Giới thiệu tổng quan về công nghệ VXLAN.

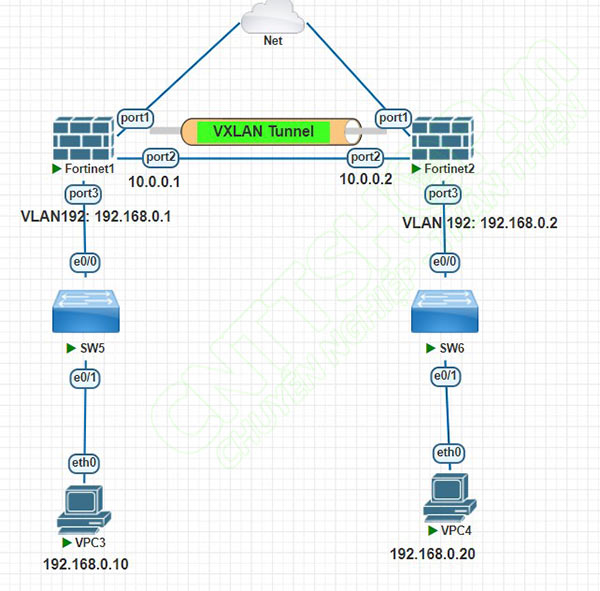

Mô hình VxLAN trên Fortigate

Ví dụ mình đang có mô hình gồm 2 Firewall Fortigate nối với nhau bằng 1 link layer 3. Bên dưới 2 Firewall là 2 máy tính được kết nối. Với mô hình mạng thông thường, các bạn sẽ cần 2 dải mạng LAN cho 2 PC này, tuy nhiên với VxLAN thì 2 máy tính này có thể sử dụng chung 1 dải mạng. Mình sẽ cấu hình VxLAN trên 2 firewall để 2 máy tính này có thể ping được đến nhau.

Trong mô hình này mình sẽ sử dụng VLAN 192 và VxLAN 192 luôn.

Cấu hình VxLAN trên Fortigate

VxLAN là 1 công nghệ overlay, đóng gói các Frame Layer 2 trong IP Packets Layer 3 để truyền tải qua mạng Layer 3. Do đó các bạn sẽ cần phải tạo các VxLAN tunnel và VLAN tương ứng, sau đó mapping giữa VLAN và VxLAN thông qua Software Switch trên Fortigate.

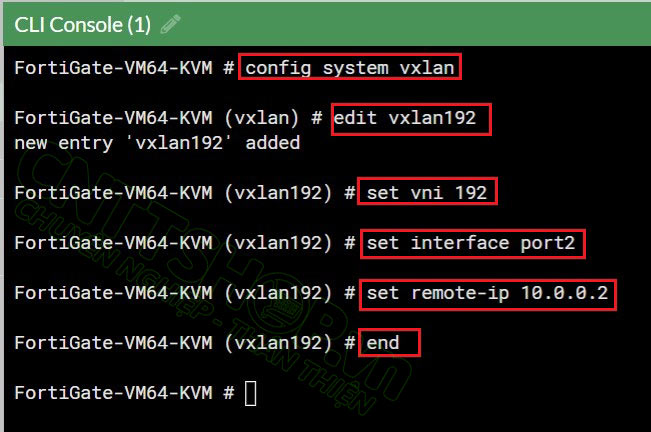

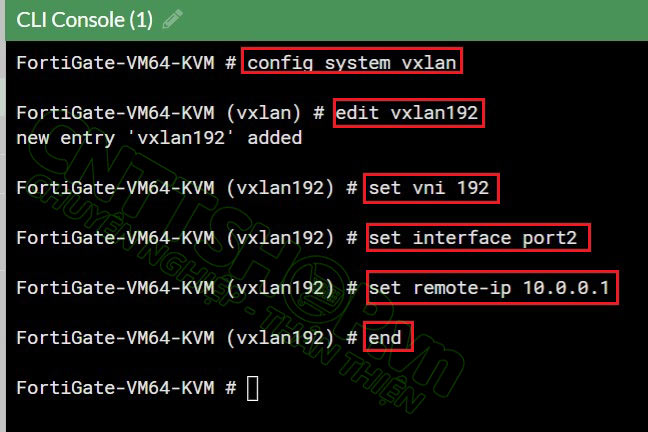

Cấu hình VxLAN Tunnel

Để tạo các VxLAN tunnel, các bạn sẽ cần truy cập vào giao diện dòng lệnh, do giao diện web chưa hỗ trợ tính năng này. Các bạn có thể Telnet SSH hoặc console vào Firewall. Mình sẽ tạo 1 Tunnel có tên là vxlan192, và VxLAN ID là 192 trên Port 2 nối sang Firewall 02.

Các bạn lưu ý với giao diện dòng lệnh của Fortigate thì các bạn phải thoát ra khỏi mode cấu hình thì những câu lệnh đã gõ mới có hiệu lực nhé.

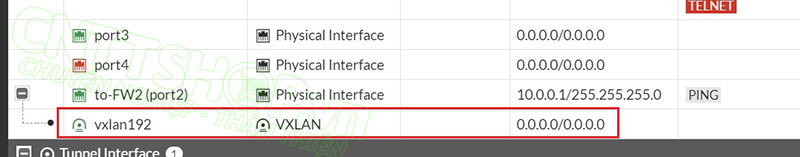

Quay lại giao diện web, các bạn sẽ thấy có 1 VxLAN tunnel được tạo trên Port2.

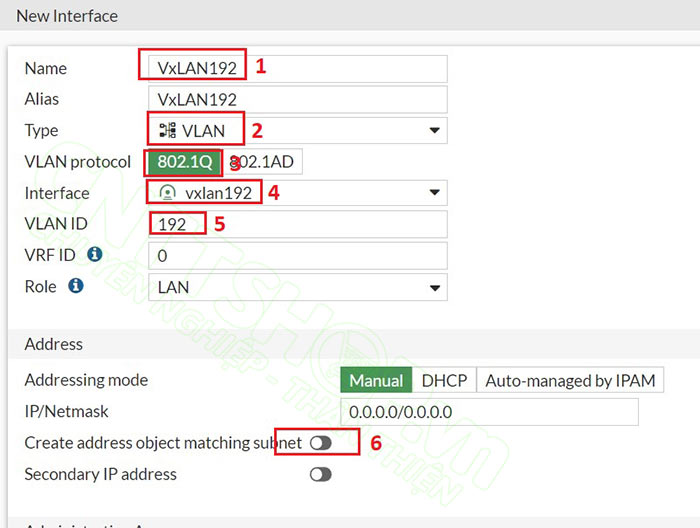

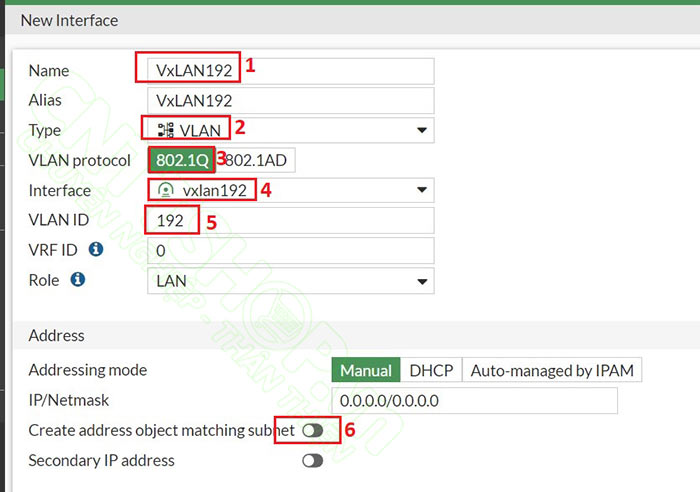

Tạo VLAN cho VxLAN Tunnel

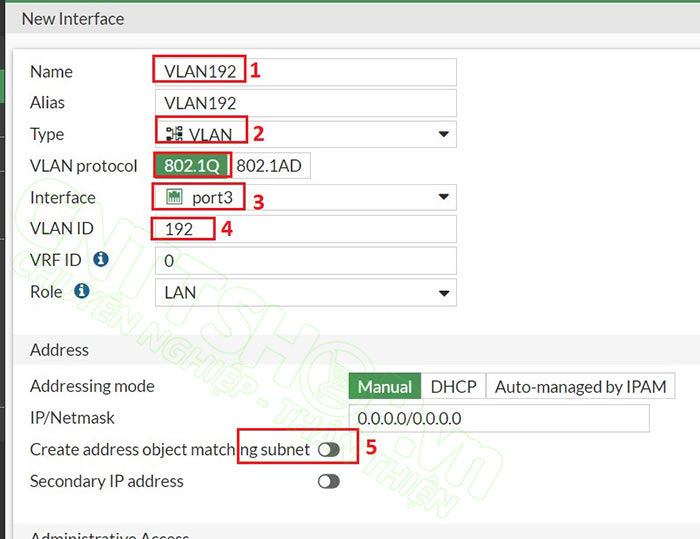

Sau đó các bạn tạo 1 VLAN 192 bên trong VxLAN Tunnel này. Trong menu Interface, chọn Create New > Interface.

- Name và Alias các bạn đặt tên sao cho dễ phân biệt là được.

- Type: chọn VLAN.

- Interface: chọn vxlan192 Tunnel vừa tạo ở trên.

- VLAN ID: 192.

- Bỏ mục tích chọn Create address object matching subnet, nếu các bạn vẫn để mục này thì các bạn sẽ không add được member ở các bước sau.

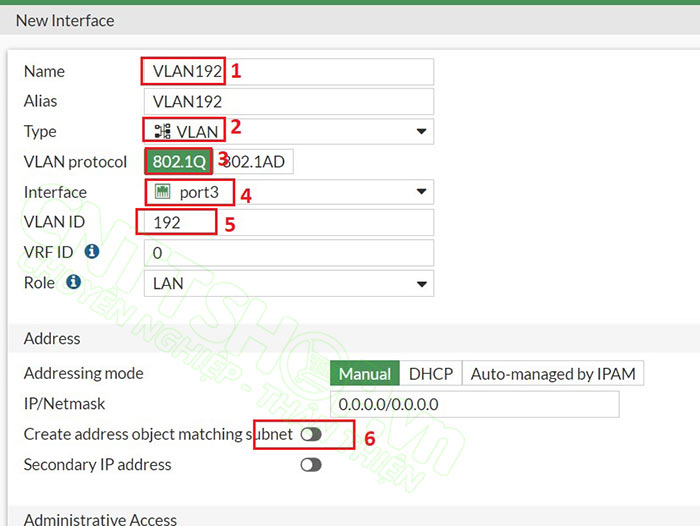

Tạo VLAN cho mạng nội bộ

Tiếp theo chúng ta tạo VLAN 192 trên cổng 3 cho phần mạng LAN bên dưới. VLAN này sẽ khác với VLAN 192 mà các bạn đã tạo ở trên.

- Interface: là cổng LAN, trong mô hình của mình là Port3.

- VLAN ID vẫn là 192.

- Phần IP/Netmask các bạn để mặc định là 0.0.0.0/0 và bỏ dấu tích ở phần Create address object matching subnet.

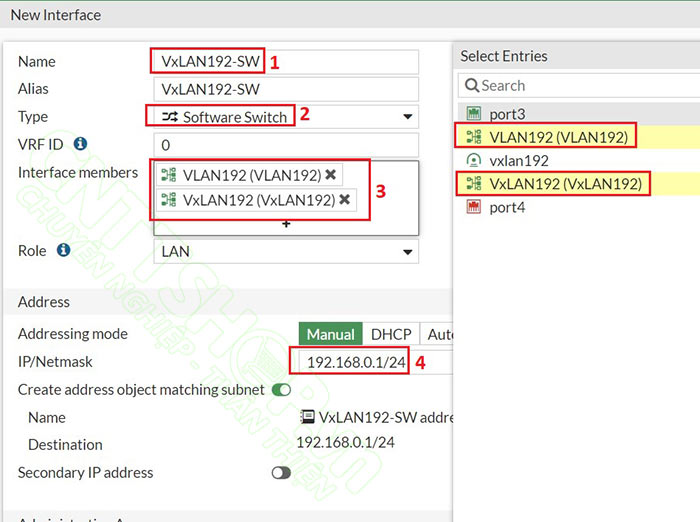

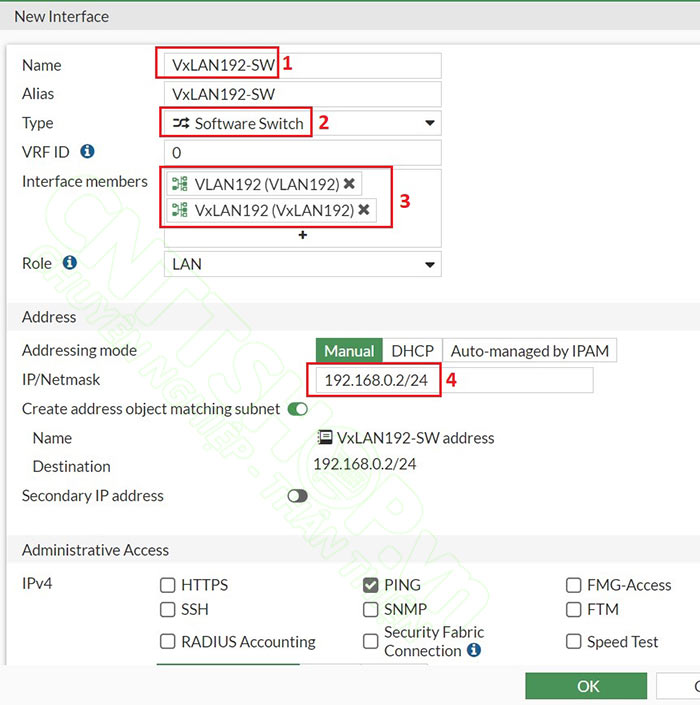

Tạo Software switch để mapping VLAN và VxLAN

Trong menu Interface, tiếp tục chọn Create New > Interface, tạo 1 software switch để mapping giữa VLAN 192 và VxLAN 192. Khi đó các traffic trao đổi giữa các PC thuộc VLAN192 trên 2 Firewall sẽ được ánh xạ qua VxLAN192 và được truyền qua link Layer 3 giữa 2 Firewall. Điều này cũng tương tự khi các firewall kết nối qua internet.

- Chọn Type là Software Switch.

- Interface members: add 2 VLAN các bạn đã tạo vào.

- IP 192.168.0.1 các bạn sẽ cấu hình ở interface này.

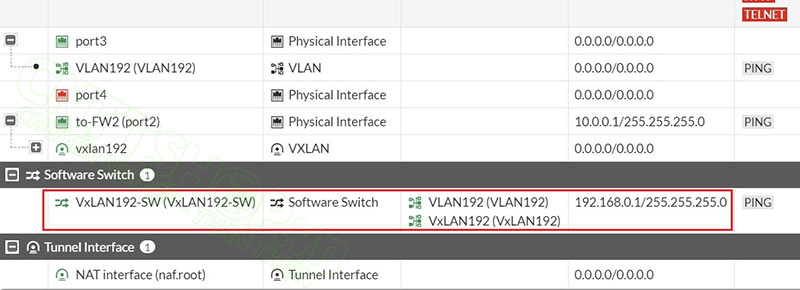

Các bạn có thể thấy 1 software switch được tạo ra với 2 member là VxLAN192 và VLAN192.

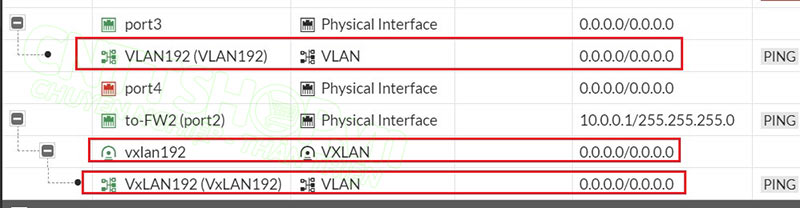

Sau khi cấu hình xong, các bạn sẽ thấy các VLAN, VxLAN và Sofware Switch trong menu Interface như ảnh bên dưới.

Cấu hình VxLAN trên Firewall 2

Tương tự mình sẽ cấu hình trên Firewall 2. Trên Firewall 2 các bạn cấu hình tương tự, chỉ khác phần địa chỉ IP của Firewall Remote và IP trên Software Switch.

Tạo VxLAN Tunnel.

Tạo VLAN 192 trên VxLAN Tunnel.

Tạo VLAN 192 cho mạng LAN trên Firewall 2.

Tạo Software switch.

Cấu hình Access Switch

Tiếp theo mình sẽ cấu hình 2 switch access. Hai switch access thì các bạn chỉ cần cấu hình vlan và trunking là được. Cổng nối lên Firewall sẽ là cổng trunk, còn nối xuống PC sẽ access VLAN 192.

Cấu hình trên Switch Access 5.

| Switch(config)#vlan 192 Switch(config-vlan)#exit Switch(config)#interface e0/0 Switch(config-if)#switchport trunk encapsulation dot1q Switch(config-if)#switchport mode trunk Switch(config-if)#switchport trunk allowed vlan 192 Switch(config-if)#interface e0/1 Switch(config-if)#switchport mode access Switch(config-if)#switchport access vlan 192 |

Cấu hình trên Switch Access 6.

| Switch(config)#vlan 192 Switch(config-vlan)#exit Switch(config)#interface e0/0 Switch(config-if)#switchport trunk encapsulation dot1q Switch(config-if)#switchport mode trunk Switch(config-if)#switchport trunk allowed vlan 192 Switch(config-if)#interface e0/1 Switch(config-if)#switchport mode access Switch(config-if)#switchport access vlan 192 |

Kiểm tra

Như vậy là các PC giữa 2 Firewall đã được cấu hình chung trên 1 VLAN và có thể giao tiếp với nhau như trong 1 mạng Layer 2 thông thường. Các bạn có thể sử dụng ping để kiểm tra.

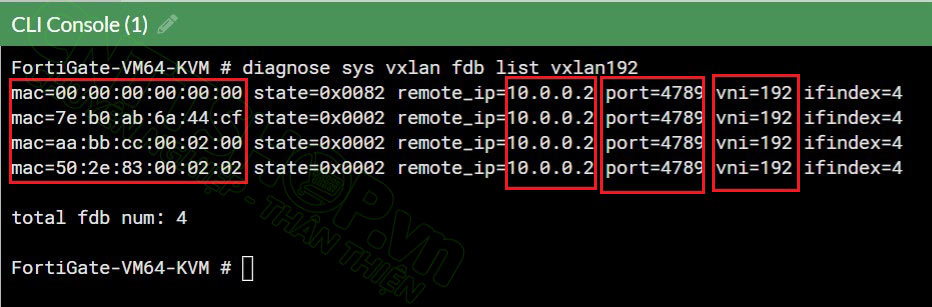

Trên Fortigate các bạn có thể sử dụng lệnh diagnose sys vxlan fdb list và tên của vxlan các bạn đã tạo. Các bạn có thể thấy, các địa chỉ MAC đã được học thông qua VxLAN ở đây, trên VNI 192, port 4789, được gửi từ firewall1 là 10.0.0.1.

Ok như vậy là mình đã hướng dẫn bạn cấu hình VxLAN trên firewall Fortigate. Nếu các bạn gặp khó khăn gì có thể comment bên dưới bài viết để mọi người cùng khắc phục nhé.

Chúc các bạn thành công!

.png)

%20(1).png)

.jpg)

Bình luận bài viết!