[LAB] Cấu hình Fortigate với Native VLAN trên Switch

Trong bài này, chúng ta sẽ cùng Lab để hiểu về cách cấu hình trên Fortigate khi thay đổi Native Vlan trên switch. Về cơ bản thì Fortigate sẽ không có menu để chúng ta có thể cấu hình thay đổi Native VLAN. Trên Firewall sẽ chỉ hiểu các traffic Tag và Untagg được gửi đến trên 1 interface. Mình sẽ dựng 1 mô hình đơn giản để chúng ta có thể hiểu hơn về vấn đề này.

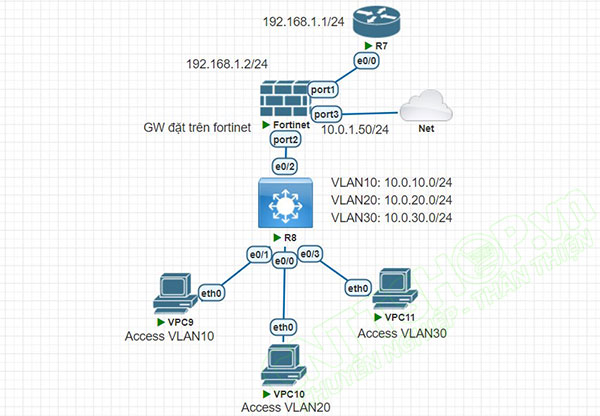

Mô hình kết nối

Mình đang có 1 mô hình gồm 1 firewall Fortigate, 1 router R7 để test kết nối ra ngoài, 1 switch bên dưới để chia VLAN. Mình sẽ cấu hình 3 VLAN để test, trong đó VLAN 10 sẽ được cấu hình là Native trên cổng trunk e0/2. Nhiệm vụ của chúng ta là cần cấu hình cho cả 3 VLAN này đều có thể ping được ra IP của R7.

Cấu hình Switch và Router

Trước tiên mình sẽ cấu hình trên Router R7 và Switch R8 trước.

Cấu hình switch R8

Cổng e0/2 của switch mình sẽ cấu hình trunk và native VLAN 10, VLAN 10 khi đi qua cổng e0/2 này sẽ không tag thêm VLAN ID vào gói tin.

|

Switch#configure terminal |

Cấu hình Router R7

Trên router R7 thì mình sẽ chỉ cấu hình ip trên cổng e0/0 nối xuống firewall và cấu hình 1 default route để router có thể ping được đến các dải LAN bên dưới firewall.

| Router(config)#interface e0/0 Router(config-if)#no shutdown Router(config-if)#ip add 192.168.1.1 255.255.255.0 Router(config-if)#exit Router(config)#ip route 0.0.0.0 0.0.0.0 192.168.1.2 |

Cấu hình Firewall Fortigate

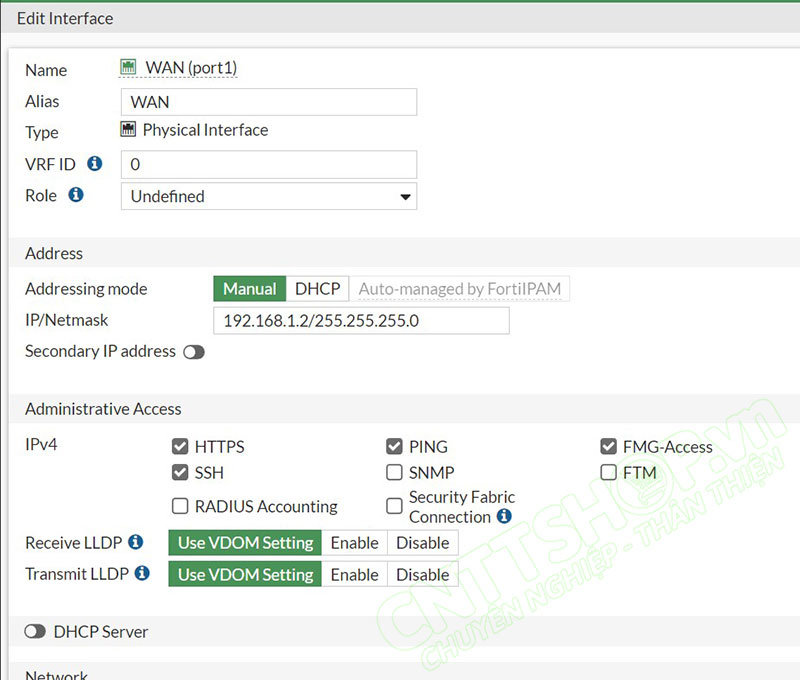

Trên Port1 của Fortigate mình sẽ đặt IP tĩnh 192.168.1.2/24 để kết nối lên router R7.

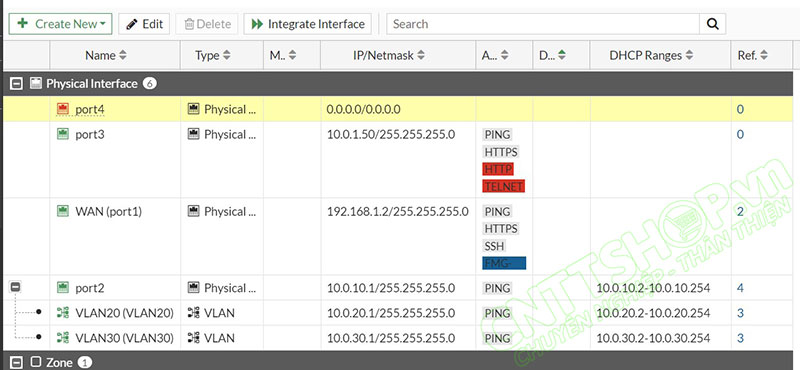

Dưới switch có 3 VLAN 10,20,30 từ switch lên firewall, trong đó VLAN 10 là VLAN Native. Do đó trên Port2 của Fortigate chúng ta cần tạo 2 VLAN 20 và 30, còn VLAN 10 do traffic là Untagged do vậy chúng ta không thể tạo VLAN 10 mà cần đặt IP của VLAN 10 trên interface vật lý.

Trên Fortigate là thiết bị layer 3, do vậy thì chúng ta sẽ không chỉ định được VLAN nào là native giống như trên switch. Nếu các bạn thay đổi VLAN native trên switch thì dải IP đó các bạn chỉ cần cấu hình trên interface vật lý là được, trong mô hình của mình là port2. Như vậy thì các traffic Tagged sẽ vẫn được đẩy vào đúng các VLAN trên Fortigate, còn các traffic untagged thuộc VLAN native dưới switch sẽ được đẩy qua cổng vật lý, do cổng vật lý cũng không có VLAN tag. Như vậy thì cả traffic Tagged của 2 VLAN 20 và 30, và traffic untagged của VLAN 10 đều có thể đến được firewall, và chúng ta chỉ cần tạo các policy tương ứng cho các traffic đó là được.

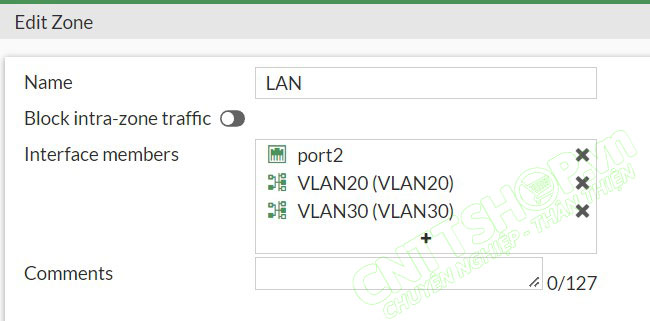

Mình sẽ tạo 1 zone để nhóm port 2, VLAN20 và VLAN30 vào để tạo 1 policy nhanh. Trong thực tế các bạn nên tạo policy riêng để có thể áp dụng các chính sách khác nhau cho từng loại traffic. Với các traffic tới từ VLAN 10 bên dưới thì các bạn vẫn tạo policy với Incoming là port2, outgoing là cổng wan như bình thường.

Chọn Create New > Zone

- Name: đặt tên cho zone.

- Interface members: add port2, VLAN20 và VLAN30 vào.

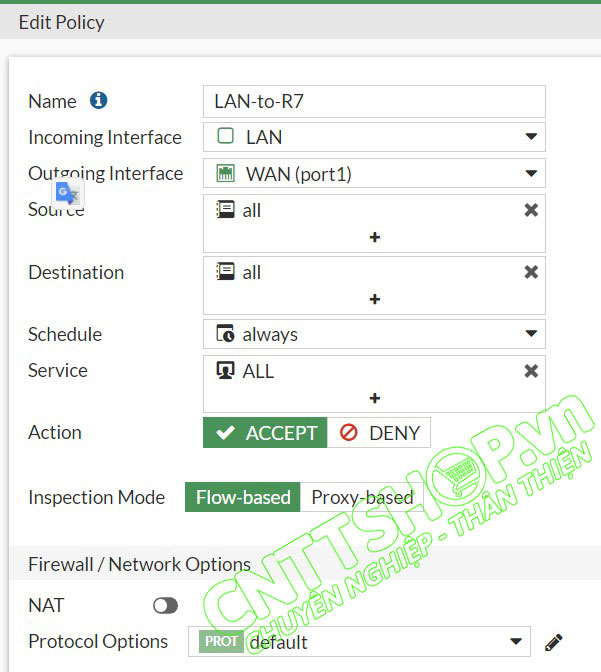

Sau đó tạo 2 Policy tưng ứng 2 chiều với zone vừa tạo.

Các bạn tạo policy tương tự cho chiều ngược lại. Do trong mô hình của mình chỉ test đến IP trên cổng e0/0 của R7, là connected với Fortigate nên mình không cần cấu hình route trên firewall. Chúng ta chỉ cần tạo policy là các client thuộc cả 3 VLAN có thể ping được IP 192.168.1.1 của R7.

OK như vậy là mình đã hướng dẫn các cấu hình mô hình sử dụng VLAN native. Nếu các bạn có yêu cầu hướng dẫn cấu hình tính năng nào, hãy để lại comment, CNTTShop sẽ hướng trong thời gian sớm nhất.

Chúc các bạn thành công!

.png)

%20(1).png)

.jpg)

Bình luận bài viết!