Hướng dẫn Cấu hình SSL VPN Web Tunnel Mode trên Fortigate

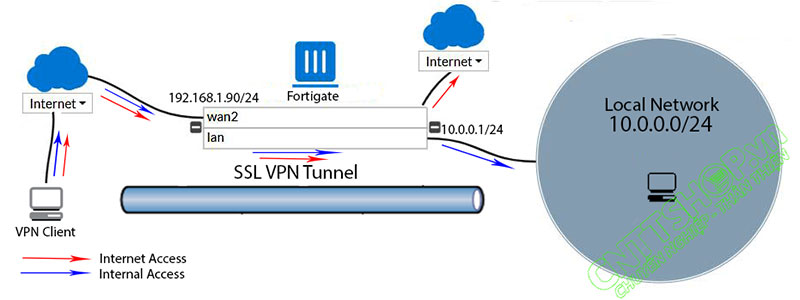

Lưu ý: Hướng dẫn này mình thực hiện trên phiên bản OS v6.0.4. Các phiên bản khác có thể khác nhau về giao diên, các bạn có thể làm tương tự. Trong bài viết này mình cấu hình để dữ liệu remote client truy cập mạng nội bộ và internet đều đi qua firewall (SSL VPN full tunnel for remote user).

Trong bài lab mình sử dụng firewall Fortigate được cấu hình IP tĩnh và NAT ra internet. Trong các mô hình thực tế các bạn có thể cấu hình IP tĩnh hoặc sử dụng PPPoE trên cổng wan. Dữ liệu người đều đi qua firewall để chúng ta có thể thực thi các chính sách trên các traffic này.

Trước tiên, chúng ta cần đảm bảo các cài đặt cơ bản ban đầu để người dùng bên trong mạng nội bộ có thể truy cập được internet và các dịch vụ bên trong mạng.

Xem thêm Hướng dẫn cấu hình cơ bản trên Firewall Fortigate cho phép mạng nội bộ truy cập Internet

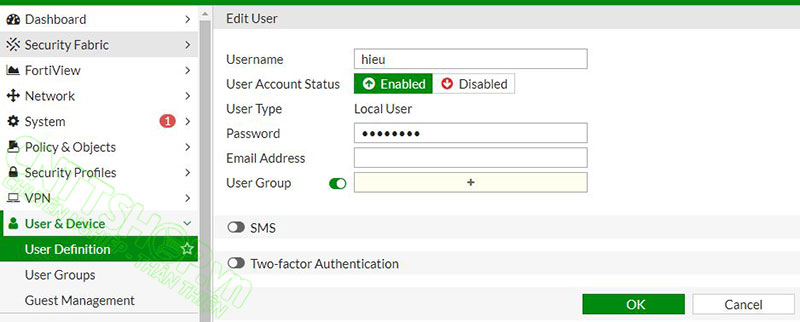

Tạo User và User Group cho SSL VPN

Truy cập User & Device > User Definition, chọn Create New, tạo các user để truy cập SSL VPN:

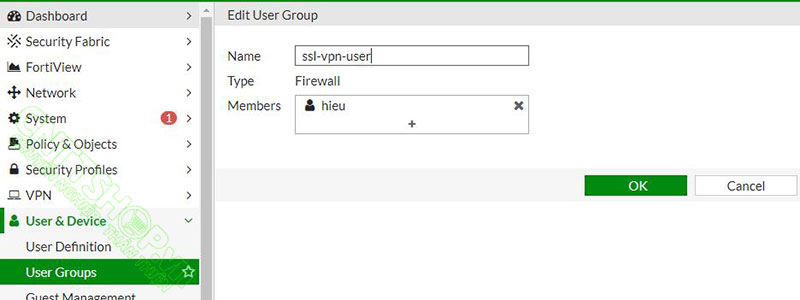

Tạo group để nhóm các User, truy cập User & Device > User Groups, chọn Create New:

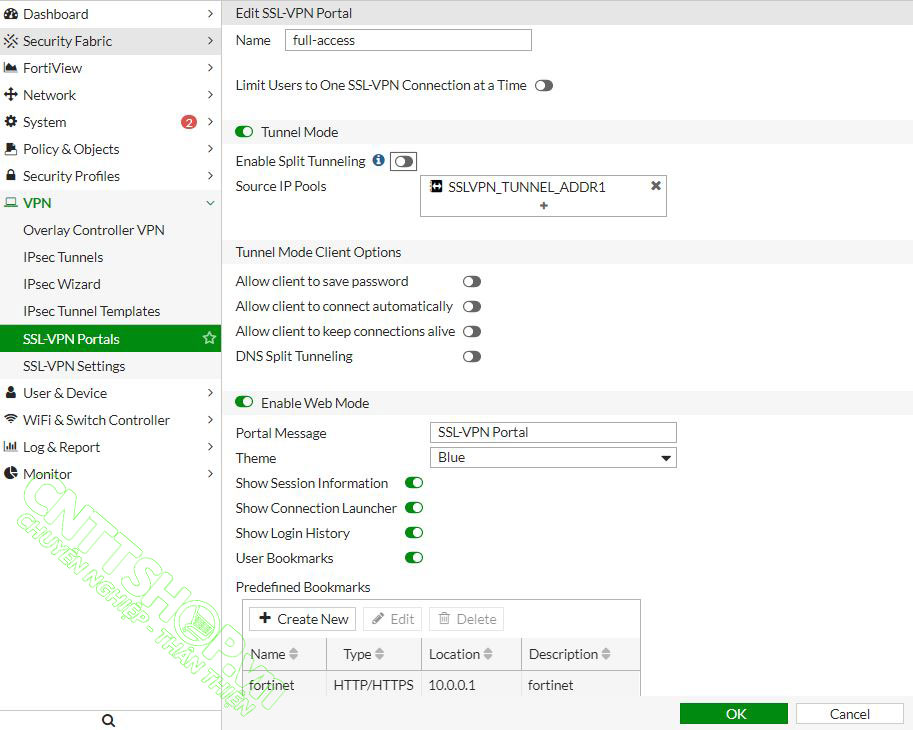

Edit SSL VPN Portals

Trong bài này mình sử dụng luôn portals full-access đã được định nghĩa sẵn cho cho SSL-VPN. Các bạn có thể tạo các portal khác cho SSL VPN và bật cả 2 tính năng Tunnel Mode và Webmode để có thể truy cập được bằng web access và FortiClient.

Truy cập VPN > SSL-VPN Portals, chọn edit full-access Portal

- Tunnel Mode:

- Enable Split Tunneling: chọn disable để các traffic truy cập internet qua VPN cũng đi qua firewall. Nếu mục này được enable thì các traffic với đích đến không xác định (internet access) sẽ không đi qua tunnel mà sẽ đi qua mạng client đang kết nối thông qua wifi hoặc mạng dây, traffic truy cập vào mạng nội bộ vẫn đi qua firewall.

- Source IP Pools: dải IP cấp cho VPN client.

- Tunnel Mode Client Option: các tùy chọn cho client như lưu mật khẩu, tự động kết nối... Các bạn có thể bật tùy nhu cầu sử dụng.

- Enable Web Mode:

- Portal Message: thông điệp được hiển thị trên tab trình duyệt khi truy cập bằng web mode.

- Theme: giao diện khi truy cập web mode.

- Predefined Bookmarks: phần này để tạo các Bookmarks, khi truy cập bằng web mode sẽ hiển thị sẵn các Bookmarks đã được cấu hình sẵn này để truy cập nhanh trong web portals.

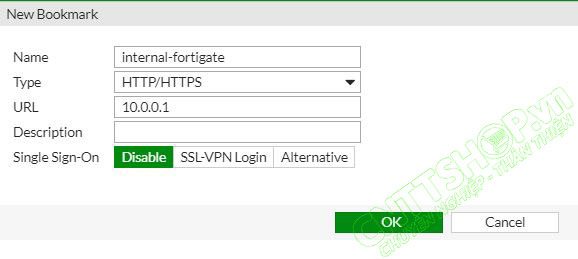

Ở đây mình sẽ tạo sẵn 1 bookmarks để có thể truy cập nhanh vào firewall. Trong phần Predefined Bookmarks, chọn Create New và nhập địa chỉ IP nội bộ của Firewall, chọn giao thức HTTP/HTTPS

Chọn OK để lưu các thông tin vừa chỉnh sửa.

Edit SSL VPN Settings

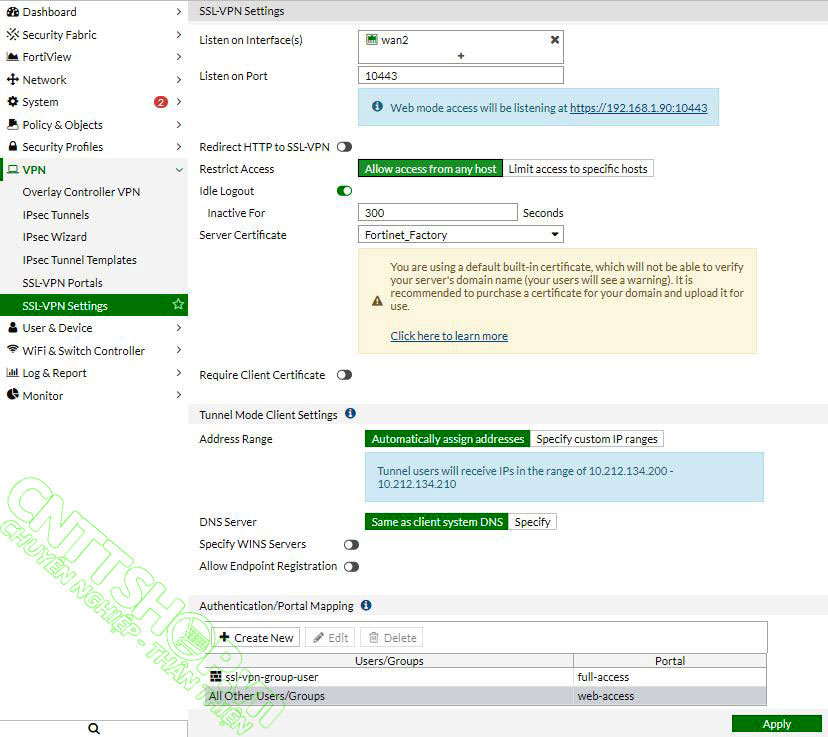

Truy cập VPN > SSL-VPN Settings:

- Listen on Interface(s): chọn cổng wan kết nối ra internet.

- Listen on Port: đổi sang 1 port khác bất kỳ do cổng mặc định 443 đang được sử dụng cho HTTPS, ở đây mình dùng port 10443. Khi truy cập bằng Web Mode, chúng ta sẽ truy cập bằng port này: https://ip-wan:10443.

- Restrict Access: chọn Allow access from any host để client có thể VPN từ bất kỳ mạng nào bên ngoài.

- Server Certificate: nếu các bạn có sẵn certificate thì có thể tải lên để sử dụng trong mục System > Certificates (nếu không có các bạn phải enable trong mục System > Feature Visibility, tìm mục Certificates và enable lên). Sử dụng certificate mặc định sẽ có cảnh báo bảo mật lúc truy cập bằng Web Mode.

- Address Range: chọn Automatically assign addresses để client nhận IP trong dải Ip mà chúng ta tạo trong phần SSL-VPN Portals.

-

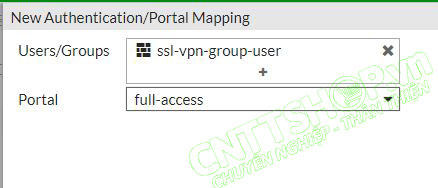

Authentication/Portal Mapping: chọn Create New và trỏ user group VPN tới portal Full-access mà chúng ta vừa sửa ở trên. Phần All Other Users/Groups chon portal Web-access.

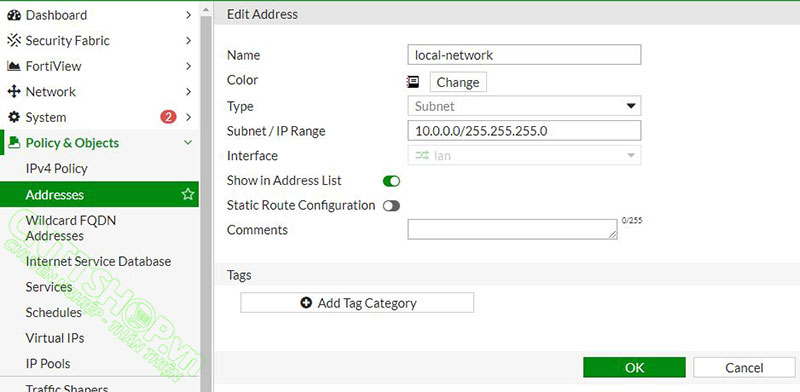

Tạo Local Address

Tạo 1 local address hoặc 1 địa chỉ IP cụ thể của server hoặc thiết bị trong mạng LAN để cho phép VPN Client có thể truy cập vào 1 mạng nội bộ nào đó. Nếu muốn cho VPN Client có thể truy cập tới tất cả các LAN, các bạn có thể bỏ qua bước này.

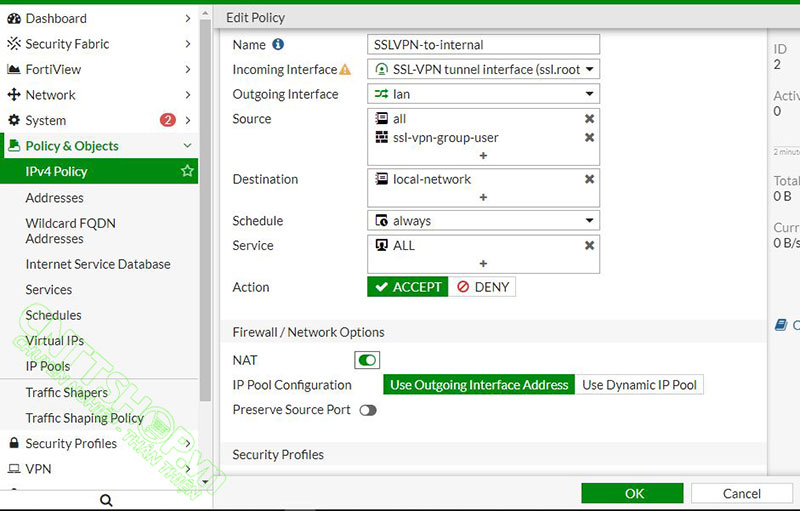

Tạo Policy cho phép Remote Client truy cập mạng nội bộ

Nếu có nhiều dịch vụ hoặc nhiều máy chủ với các chính sách khác nhau, bạn có thể tạo nhiều policy tương ứng với các chính sách. Trong bài lab này mình chọn ALL để cho phép truy cập toàn bộ.

- Incoming Interface: chọn SSL-VPN tunnel interface. Phần này đang có cảnh báo do đang sử dụng Certificate mặc định của Fortigate.

- Outgoing Interface: chọn cổng nối xuống mạng nội bộ muốn cho VPN Client kết nối vào.

- Source: chọn Address là all và chọn Group user cho VPN

- Destination: chọn dải địa chỉ mạng LAN cho phép remote vào

- Schedule: always

- Service: ALL hoặc các dịch vụ bạn cho phép client VPN được phép truy cập

- Action: chọn ACCEPT

- NAT: tùy chọn, phần cấu hình NAT sẽ liên quan đến IP nguồn và IP đích của gói tin được lưu trong log hoặc các phần mềm bắt gói tin.

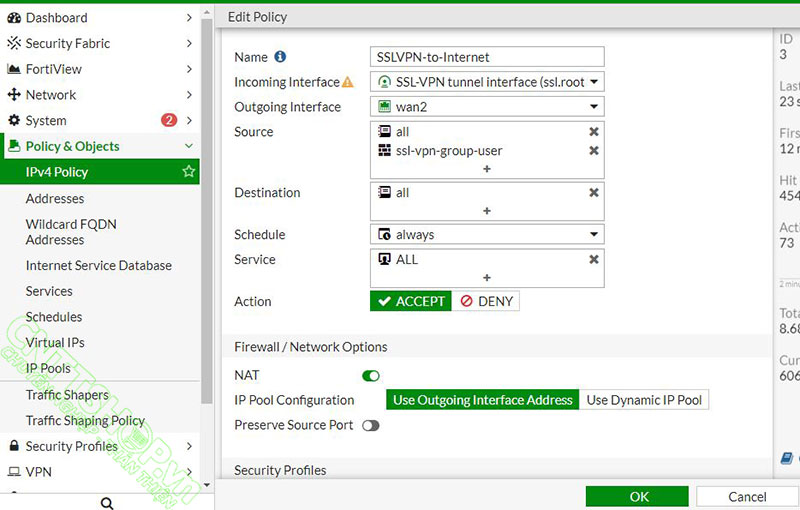

Tạo Policy cho phép Remote Client truy cập Internet

Trong phần edit SSL VPN Portal, chúng ta đã cấu hình để VPN client có thể truy cập internet thông qua SSL VPN Tunnel nên chúng ta phải cấu hình thêm 1 policy để truy cập internet thông qua firewall. Nếu chỉ muốn cho VPN Client truy cập mạng nội bộ thì có thể bỏ qua bước này và bật tính năng

- Incoming Interface: chọn SSL-VPN tunnel interface. Phần này đang có cảnh báo do đang sử dụng Certificate mặc định của Fortigate.

- Outgoing Interface: chọn cổng wan

- Source: chọn Address là all và chọn Group user cho VPN

- Destination: chọn ALL

- Schedule: always

- Service: ALL hoặc các dịch vụ bạn cho phép client VPN được phép truy cập

- Action: chọn ACCEPT

- NAT: Enable

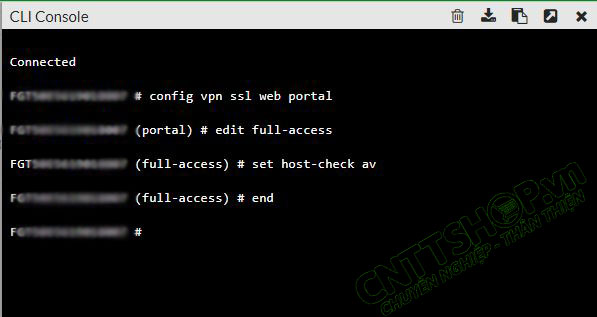

Kiểm tra Antivirus trên Client (Option)

Tùy chọn này cho phép check các ứng dụng trên máy client như antivirus, firewall software, antivirus software... trên máy client. Nếu quá trình check fail thì sẽ không kết nối VPN được thông qua SSL VPN Tunnel.

Trong ví dụ này mình sẽ bật tính năng check phần mềm diệt virus trên client. Việc này yêu cầu phải có phần mềm diệt virut trên client thì mới kết nối được VPN. Để bật tính năng này lên chúng ta phải vào CLI Console và edit SSL VPN Portals sử dụng cho SSL VPN.

Kết quả

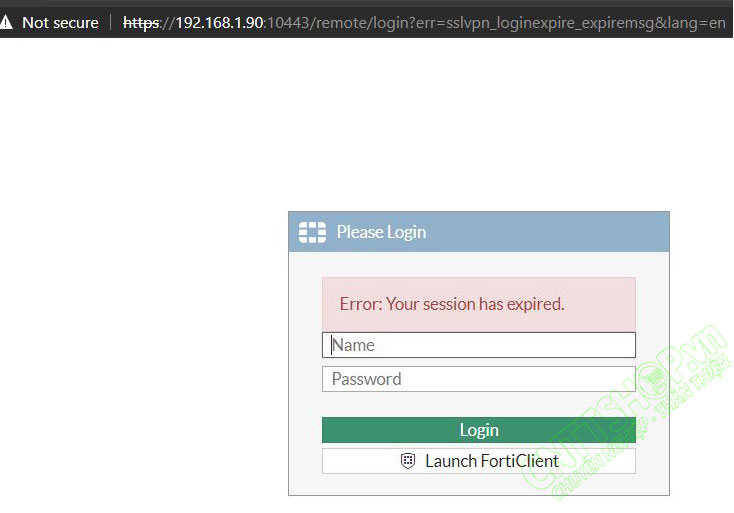

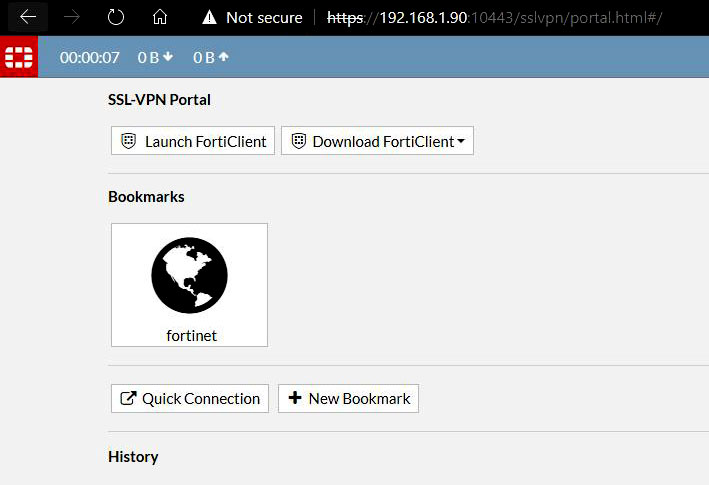

8.1 Kết nối qua Web Portals

Trên VPN Client, mở trình duyệt web và nhập địa chỉ Wan của Firewall kèm theo port. Trong bài lap của mình IP Wan là 192.168.1.90 nên đường dẫn sẽ là : https://192.168.1.90:10443/.

Đăng nhập bằng tài khoản VPN đã tạo. Ở đây đã có sẵn 1 Bookmarks với IP là 10.0.0.1 của Firewall mà chúng ta đã tạo ở trên để truy cập nhanh.

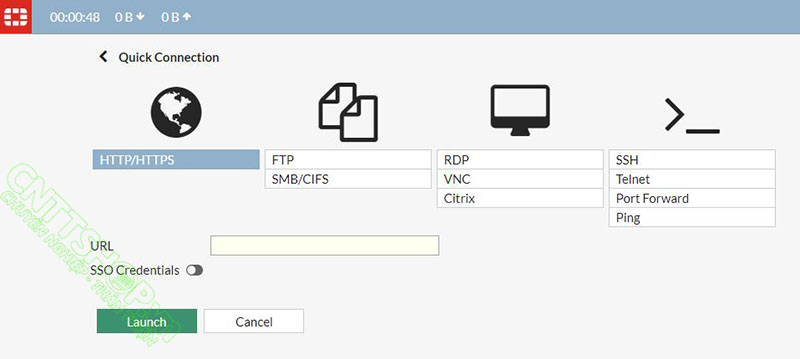

Để truy cập các dịch vụ khác, chọn Quick Connection và chọn dịch vụ cũng như địa chỉ IP tương ứng.

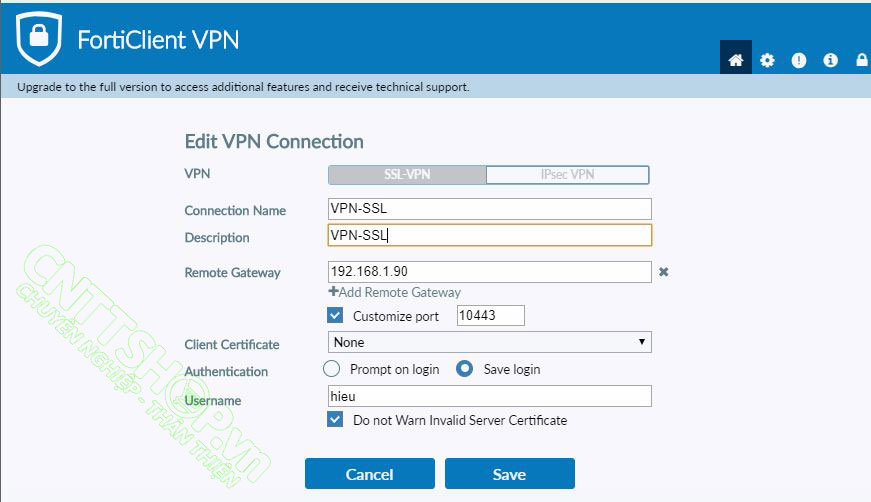

8.2 Kết nối sử dụng FortiClient

Để sử dụng FortiClient, chúng ta có thể vào web portal để download hoặc truy cập vào trang chủ của hãng: FortiClient

Mở FortiClient và thiết lập các thông số kết nối:

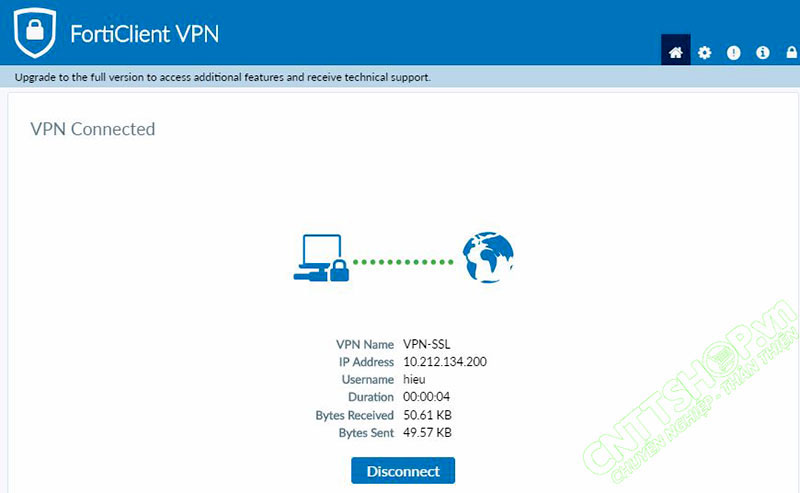

Chọn Save và nhập Password để kết nối VPN. Sau khi có thông báo VPN Connected bạn đã có thể truy cập vào mạng nội bộ của công ty và cả internet thông qua Firewall

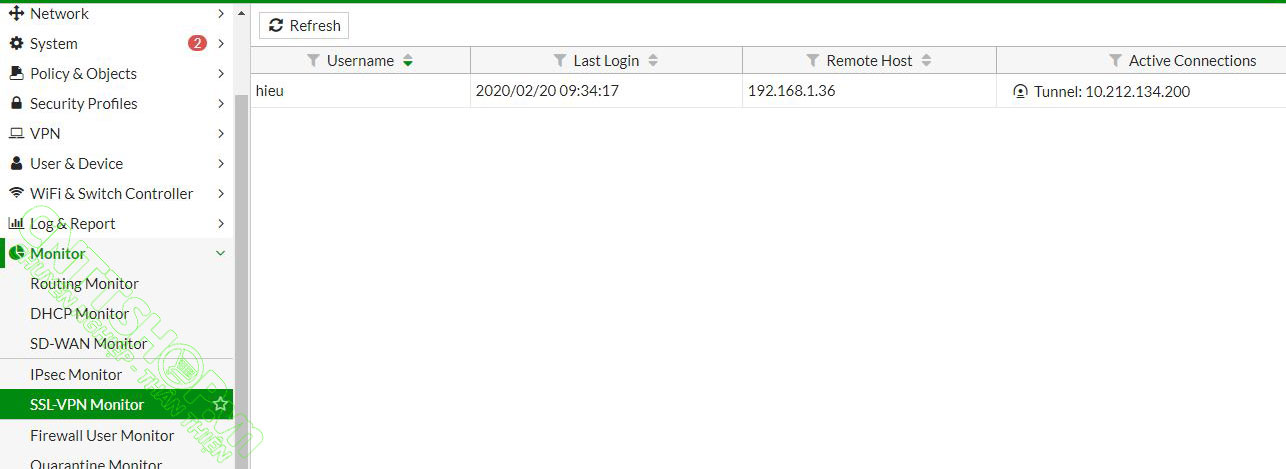

8.3 Check Log trên Fortigate

Truy cập Monitor > SSL-VPN Monitor để kiểm tra các phiên đang kết nối VPN.

Như vậy là chúng ta đã cấu hình thành công SSL VPN cho phép remote user truy cập qua cả web mode và tunnel mode. Chúc các bạn thành công!

.png)

![[FortiOS 5.4] Cấu hình quản lý truy cập qua địa chỉ MAC trên Fotigate [FortiOS 5.4] Cấu hình quản lý truy cập qua địa chỉ MAC trên Fotigate](https://cnttshop.vn//storage/bai%20viet/Fortinet/Device%20MAC%20Access%20Control/logo-fotigate-min%20%283%29.png)

![[FortiOS 5.6] Hướng dẫn cấu hình HA trên Firewall Fortigate [FortiOS 5.6] Hướng dẫn cấu hình HA trên Firewall Fortigate](https://cnttshop.vn//storage/bai%20viet/Fortinet/HA/HA-min.jpg)

![[FortiOS 5.6] Hướng dẫn cấu hình cơ bản trên Firewall Fortigate [FortiOS 5.6] Hướng dẫn cấu hình cơ bản trên Firewall Fortigate](https://cnttshop.vn//storage/images/tin-tuc/tin-tuc/cau-hinh-co-ban-firewall-fortigate.jpg)

![[FortiOS 5.6] Cấu hình Load Balancing trên Fortinet sử dụng SDWAN [FortiOS 5.6] Cấu hình Load Balancing trên Fortinet sử dụng SDWAN](https://cnttshop.vn//storage/bai%20viet/Fortinet/SDWAN/cau%20hinh%20load%20balancing-min.jpg)

![[FortiOS 5.4] Hướng dẫn update firmware Firewall Fortigate [FortiOS 5.4] Hướng dẫn update firmware Firewall Fortigate](https://cnttshop.vn//storage/bai%20viet/Fortinet/updatefirmware/cau%20hinh%20co%20ban%20fortigate-min-min.jpg)

![[CISCO] Hướng dẫn cấu hình Remote Access VPNs (ASDM) [CISCO] Hướng dẫn cấu hình Remote Access VPNs (ASDM)](https://cnttshop.vn//storage/bai%20viet/cisco/Cisco-ASA/VPN-ASA/remote%20access%20.jpg)

![[FortiOS 5.4] Cấu hình Web Filtering - Block 1 website (Facebook, Youtube...) [FortiOS 5.4] Cấu hình Web Filtering - Block 1 website (Facebook, Youtube...)](https://cnttshop.vn/resources/ui_images/imgnew-right-default.jpg)

![[FortiOS 5.4] Cấu hình Web Filtering - Block 1 đề mục trên Website. [FortiOS 5.4] Cấu hình Web Filtering - Block 1 đề mục trên Website.](https://cnttshop.vn//storage/bai%20viet/Fortinet/web-filtering/Webfilter-fortigate-tieude-1-min.png)

![[FortiOS 5.4] Cấu hình Web Filtering - Block các web bằng FortiGuard Web Filtering [FortiOS 5.4] Cấu hình Web Filtering - Block các web bằng FortiGuard Web Filtering](https://cnttshop.vn//storage/bai%20viet/Fortinet/web-filtering/Webfilter-fortigate-tieude-phan4-min.png)

![[FortiOS 5.4] Hướng dẫn cấu hình PPPoE trên Firewall Forigate [FortiOS 5.4] Hướng dẫn cấu hình PPPoE trên Firewall Forigate](https://cnttshop.vn//storage/images/tin-tuc/tin-tuc/logo-fotigate.jpg)

%20(1).png)

.jpg)

Bình luận bài viết!

bạn cần cấu hình thêm policy và route trên Fortigate cho dải mạng SSL VPN

Lỗi này thường do phía client sử dụng các phiên bản SSL cũ, bạn có thể update trình duyệt hoặc software lên phiên bản mới nhất, hoặc sử dụng các trình duyệt khác nhau để test

Anh còn thiếu đoạn cấu hình này nhé:

Authentication/Portal Mapping: chọn Create New và trỏ user group VPN tới portal Full-access mà chúng ta vừa sửa ở trên. Phần All Other Users/Groups chon portal Web-access.

Lỗi này do SSL và TSL trên windows thôi. Nó do nhiều nguyên nhân và mỗi trường hợp phải xử lý khác nhau, bạn có thể tham khảo trên google nhé.