Hướng dẫn cấu hình VPN Remote Access (Client to Site) Fortigate

Trong bài viết này, mình sẽ hướng dẫn các bạn cấu hình IPSec VPN Remote Access, hay còn gọi là Client to Site VPN trên firewall Fortigate.

VPN Remote Access là gì?

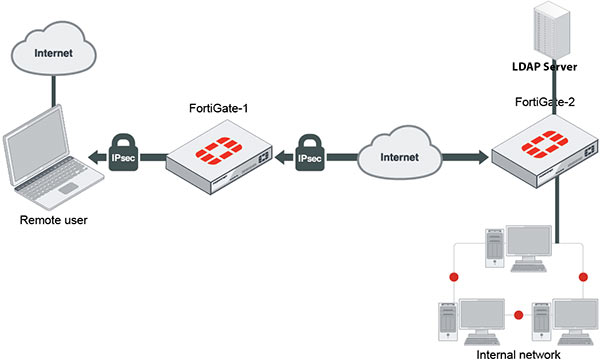

Thông thường khi cần kết nối người dùng từ xa đến văn phòng, như các trường hợp work from home, thì chúng ta sẽ sử dụng VPN client to site, hay remote access. Trên Fortigate sẽ cho chúng ta 2 tùy chọn là IPSec VPN hoặc SSL VPN. Cả 2 loại VPN này đều cung cấp tính bảo mật cao, và sẽ được áp dụng tùy vào nhu cầu của chúng ta. SSL VPN thì mình đã có bài viết hướng dẫn rồi nên trong bài viết này mình sẽ hướng dẫn các bạn sử dụng IPSec để tạo tunnel cho người dùng có thể truy cập vào mạng nội bộ.

Hình 1: Mô hình kết nối IPSec Remote Access VPN

Các bạn có thể tham khảo bài viết hướng dẫn cấu hình SSL VPN: Hướng dẫn Cấu hình SSL VPN Web Tunnel Mode trên Fortigate.

Trong bài viết trước thì mình cũng đã hướng dẫn các bạn cấu hình LDAP server để xác thực với các tài khoản user trên AD và test xác thực policy khi người dùng truy cập internet, do vậy trong bài viết này mình sẽ sử dụng luôn các tài khoản LDAP để xác thực với VPN.

Cấu hình User và User Group

Để cấu hình VPN Remote Access, các bạn cần phải tạo các user và user group để xác thực người dùng khi kết nối VPN.

VPN Remote Access trên Fortigate hỗ trợ nhiều kiểu xác thực User như Radius, LDAP, Local, Tacacs, FSSO, FortiNAC.

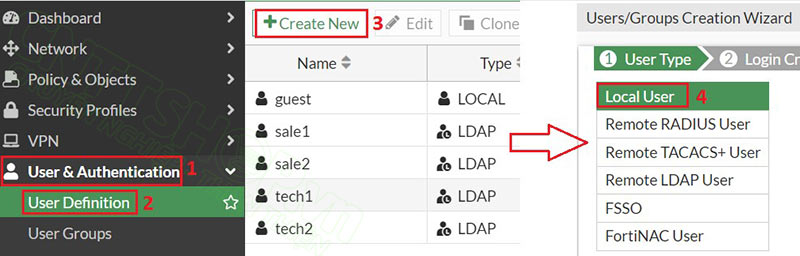

Với xác thực user local, các bạn vào menu User & Authentication > User Definition, chọn Create New để tạo các user. Trong mục User Type, chọn Local User.

Trong mục Login Credentials, nhập thông tin username và mật khẩu cho User. Các mục Contact Info và Extra Info là các tùy chọn thêm, các bạn cấu hình tùy theo nhu cầu là được.

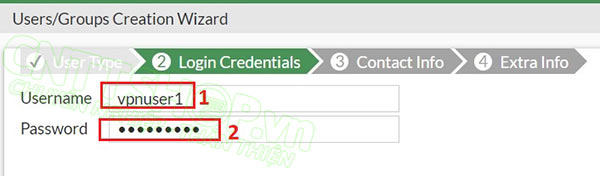

Sau khi đã tạo xong các User, các bạn truy cập vào menu User & Authentication > User Groups, chọn Create New để tạo 1 Groups nhóm toàn bộ các user lại.

- Name: đặt tên cho Group.

- Type: chọn Firewall cho local user.

- Member: tích chọn dấu + và add các user vào.

Với kiểu xác thực user qua LDAP Server thì mình đã có bài viết hướng dẫn chi tiết các kết nối LDAP server với Fortigate rồi, các bạn có thể tham khảo nhé: Hướng dẫn cấu hình LDAP Server trên Firewall Fortigate.

Các kiểu xác thực user khác thì cũng tương tự, các bạn chỉ cần cấu hình kết nối đến các Remote Server, sau đó load user về là xong.

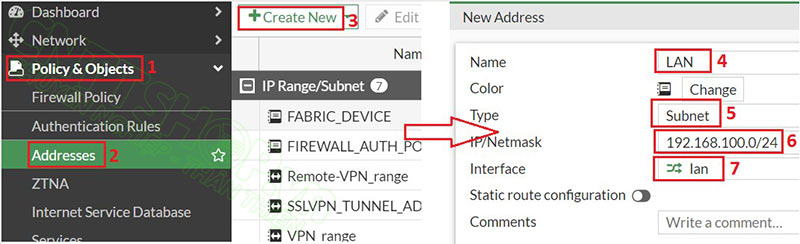

Cấu hình Address

Tiếp theo các bạn cần tạo các Address để add vào Policy, các Address này có thể là subnet, 1 số IP, hoặc các bạn có thể định nghĩa địa chỉ MAC, vị trí địa lý đều được.

Các bạn truy cập vào menu Policy & Objects > Addresses, chọn Create New > Address để tạo mới 1 address:

- Name: đặt tên cho address.

- Type: các bạn có thể chọn Subnet cho 1 dải mạng, IP Range cho 1 số IP, Device khi định nghĩa 1 số PC theo địa chỉ MAC... Các bạn có thể lựa chọn tùy theo nhu cầu.

- IP/Netmask: Các bạn nhập giá trị tương ứng với loại Type bên trên.

- Interface: chọn interface tương ứng với dải mạng mà các bạn đã nhập phía trên.

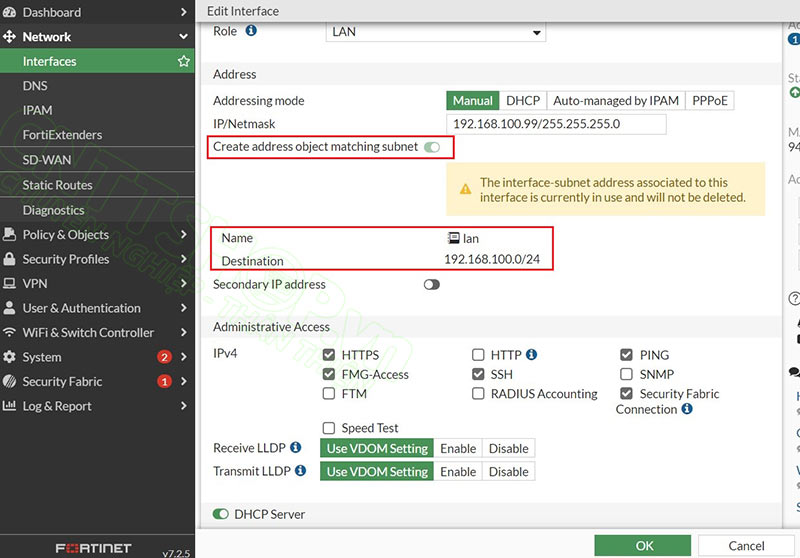

Hoặc khi các bạn cấu hình Interface, các bạn có thể enable Create address object matching subnet, firewall sẽ tự động tạo ra 1 address với Name là tên của Interface mà các bạn đang cấu hình, và IP sẽ là dải mạng tương ứng. Các bạn tạo các address tương ứng với các dải mạng sẽ dùng trong VPN.

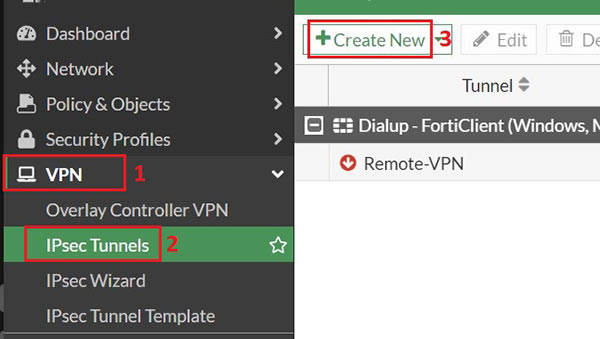

Cấu hình Remote Access VPN trên Fortigate

Để cấu hình IPSec VPN, các bạn truy cập vào menu VPN. Với IPSec VPN remote access, các bạn có thể vào menu IPSec Tunnels, chọn Create New để tạo. Hoặc các bạn cũng có thể vào menu IPSec wizard đều được, cả 2 menu này đều tương tự như nhau.

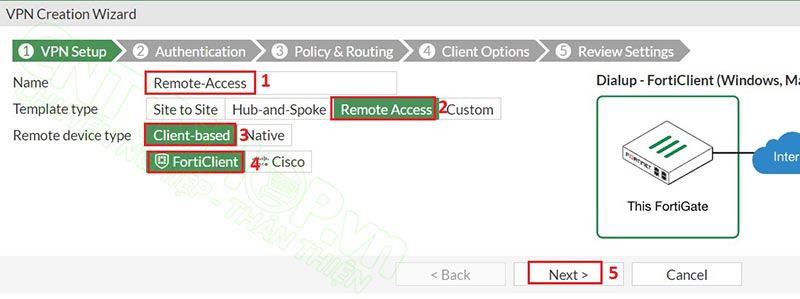

Trong mục VPN Setup, nhập các thông số cho VPN:

- Name: đặt tên cho VPN.

- Template type: chọn Remote Access.

- Remote device type. chọn Client-based và FortiClient. Khi đó trên máy tính client, các bạn sẽ cần cài thêm phần mềm FortiClient để kết nối VPN. Và các bạn nên sử dụng cách này. Nếu các bạn không muốn cài Forticlient, thì các bạn cũng có thể chọn Native, và chọn hệ điều hành tương ứng.

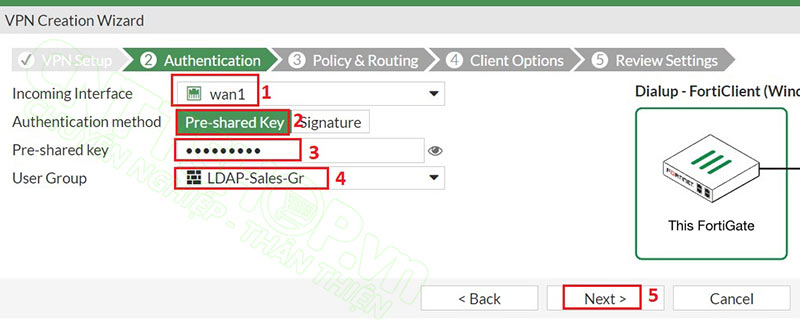

Trong mục Authentication, nhập các thông số cổng WAN và User:

- Incoming Interface: sẽ là cổng WAN mà các bạn sử dụng để VPN, cổng WAN này cần phải có IP wan là IP tĩnh, trong trường hợp không có IP tĩnh thì các bạn cần phải có dịch vụ DDNS để phân giải tên miền về IP động.

- Authentication method: chọn Pre-shared Key. Nếu các bạn có các certificate của riêng công ty mình thì có thể chọn Signature và chọn certificate tương ứng.

- Pre-shared key: nhập key mà các bạn dùng để xác thực trên Client.

- User Group: chọn group mà các bạn muốn sử dụng để xác thực VPN. Mình sẽ chọn group LDAP, trong trường hợp các bạn sử dụng user trên firewall thì nó cũng vậy thôi, các bạn tạo các user và user group trên firewall để xác thực cho VPN. Về cơ bản phần cấu hình VPN xác thực với tài khoản LDAP hay local user là giống nhau, chỉ thêm phần các bạn phải cấu hình LDAP trước để lấy user về thôi.

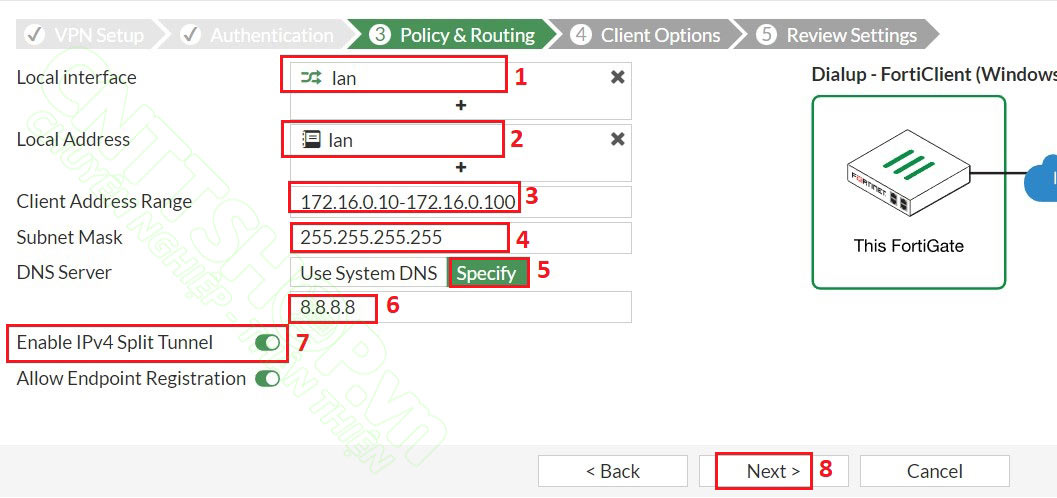

Trong mục Policy & Routing, thiết lập các thông số liên quan. Các thông số này sẽ được sử dụng để thiết lập định tuyến và các policy giữa mạng LAN và VPN.

- Local Interface: chọn những cổng LAN nào mà các bạn muốn người dùng VPN có thể truy cập tới. Các bạn có thể chọn nhiều cổng nếu muốn cho phép client truy cập vào nhiều dịch vụ.

- Local Address: chọn các dải mạng tương ứng với các Local Interface phía trên, hoặc nếu các bạn chưa tạo các address cho từng interface, thì có thể chọn All cũng được.

- Client Address Range: là dải IP sẽ cấp cho client kết nối VPN.

- Subnet Mask: các bạn để mặc định là /32.

- DNS Server: thì các bạn có thể dùng mặc định của fortigate, hoặc tự nhập cũng được.

- Enable Ipv4 Split Tunnel: phần này liên quan đến traffic người dùng. Khi các bạn kết nối VPN thì sẽ có 2 loại chính, 1 loại là traffic truy cập đến trụ sở chính thông qua VPN tunnel, còn 1 loại là các traffic thông thường khác của client. Nếu các bạn Enable mục này lên, thì chỉ có loại 1 là VPN traffic sẽ đi qua tunnel, còn lại các traffic khác của Client sẽ đi qua wan của client. Nếu các bạn tắt mục này đi, thì toàn bộ traffic của client, bao gồm cả traffic ra internet của client đều đi qua VPN Tunnel, nên các bạn sẽ kiểm soát được toàn bộ các traffic này. Các bạn bật tắt tùy nhu cầu thôi.

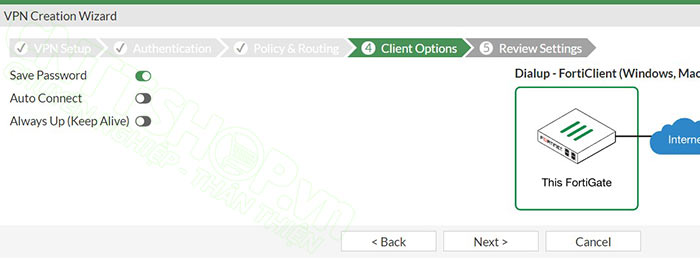

Các option này thì các bạn hết lên cũng được, sẽ có các tùy chọn lưu mật khẩu, tự động kết nối, hoặc giữ cho tunnel luôn ở trạng thái UP.

Nhấn Create để tạo, như vậy là xong.

Các bạn sẽ thấy 1 tunnel trong menu IPSec Tunnels, và tunnel này sẽ ở trạng thái Inactive khi không có người dùng kết nối, nếu có người dùng kết nối nó sẽ tự động chuyển sang active.

Khi các bạn tạo VPN bằng wizard, thì Fortigate cũng tự động tạo các policy để cho phép truy cập giữa VPN và mạng LAN mà các bạn đã cấu hình. Các bạn có thể chỉnh sửa các policy này theo chính sách của mình.

Cài đặt Forticlient

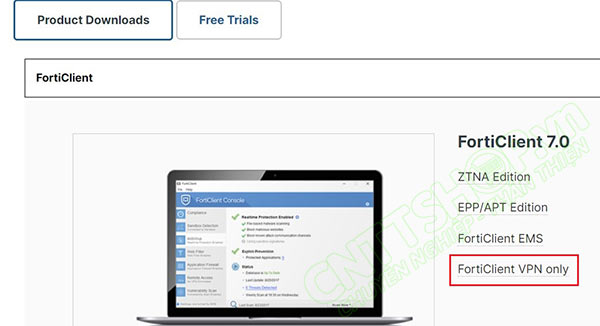

Trên máy client các bạn cài phần mềm Forticlient nếu các bạn chọn phía trên là sử dụng FortiClient.

Các bạn có thể search Forticlient trên google, vào trang chủ của Fortinet.

Chọn mục là Forticlient VPN Only, bản này là bản miễn phí, còn với các bản trên sẽ có nhiều tính năng bảo mật hơn, tuy nhiên các bạn sẽ cần mua license và tích hợp vào giải pháp bảo mật của fortigate. Download các phiên bản tương ứng với thiết bị.

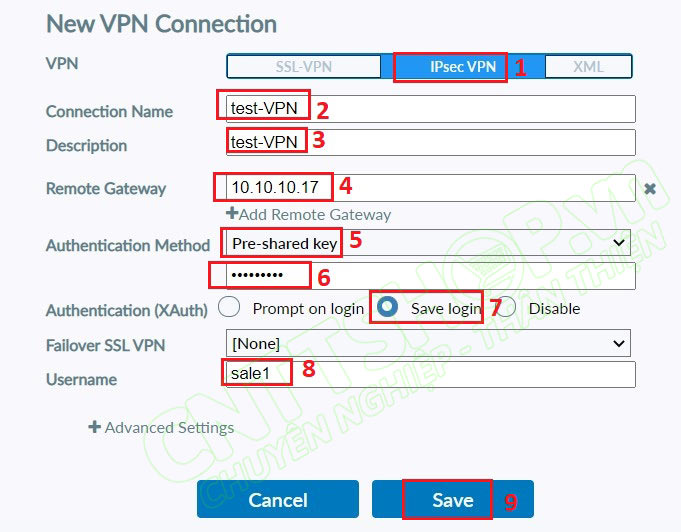

Sau khi cài xong các bạn mở Forticlient lên, chọn Configure VPN và nhập các thông số kết nối:

- Chọn kiểu là IPSec VPN.

- Đặt tên và mô tả cho VPN trong phần Conection Name và Description.

- Remote gateway: là IP WAN trên cổng WAN mà các bạn đã cấu hình.

- Chọn Authentication Method là Pre-shared key và nhập preshared key mà các bạn đã cấu hình trên Fortigate.

- Chọn Save login để lưu tài khoản.

- Nhấn Save để lưu lại cấu hình.

Sau đó nhập password của tài khoản VPN và nhấn connect.

Như vậy là chúng ta đã kết nối thành công VPN. Lúc này các bạn kiểm tra trên Fortigate sẽ thấy VPN Tunnel ở trạng thái UP.

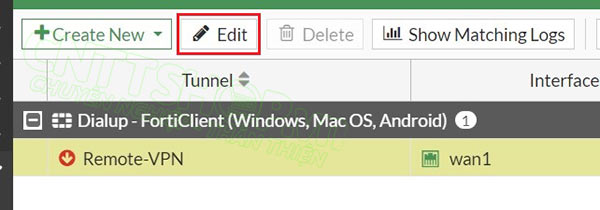

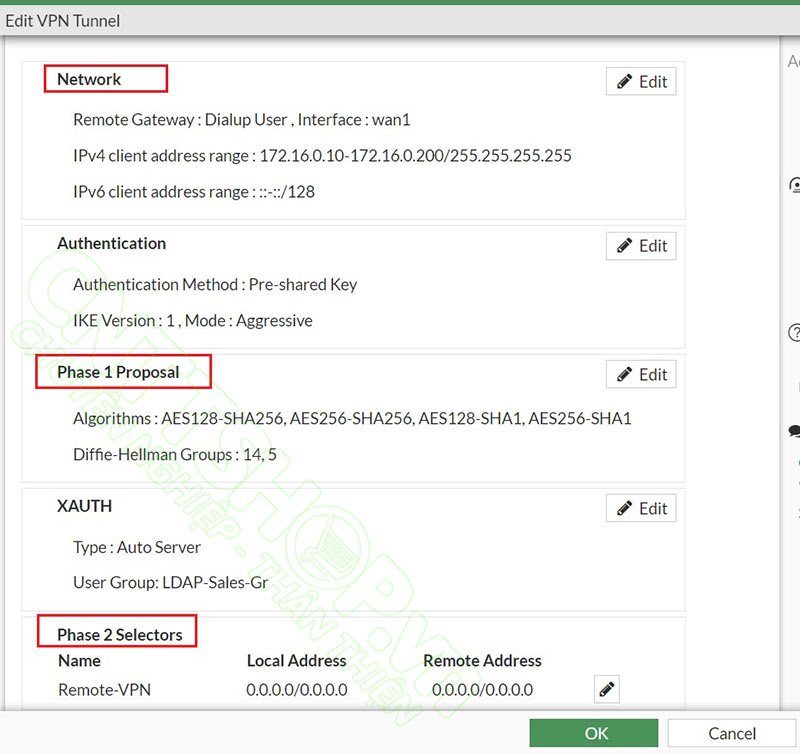

Edit VPN Tunnel

Để cấu hình IPSec VPN remote access thì chỉ có vậy thôi. Đối với 1 số bạn cần sửa đổi kiểu mã hóa Phase 1 và Phase 2 theo policy riêng của công ty, thì các bạn có thể Edit VPN này.

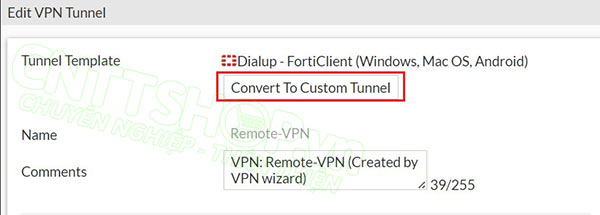

Chọn Convert to custom Tunnel.

Sau đó các bạn có thể edit toàn bộ thông tin của tunnel, về phần network, thông số phase 1, thông số phase 2...

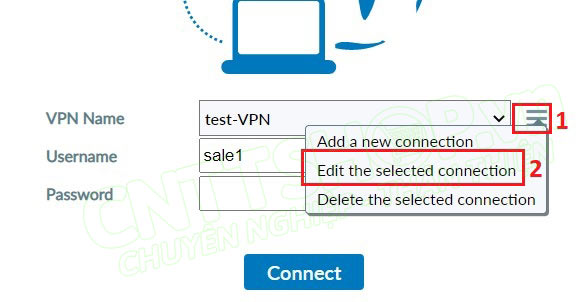

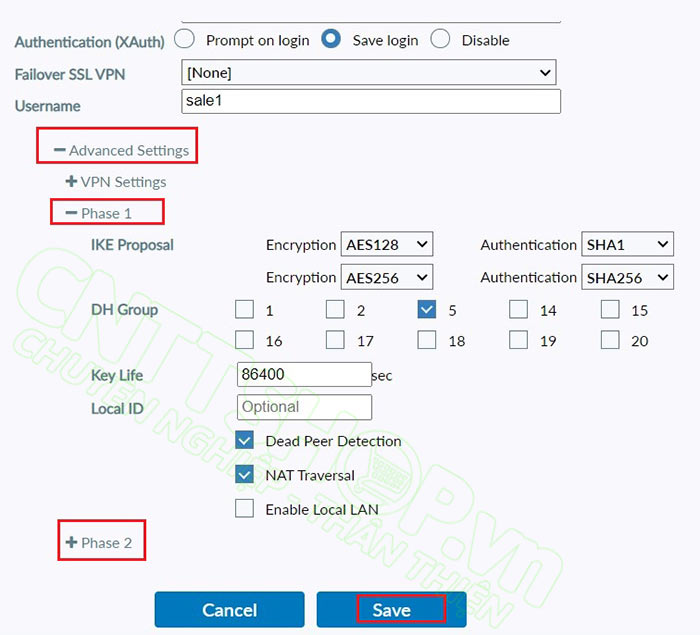

Tuy nhiên khi các bạn sửa đổi các thông số này, các bạn cũng cần phải sửa trên thiết bị client. Trong Forticlient, các bạn chọn Edit VPN.

Chọn Advance Settings.

Và chỉnh các thông số trên Forticlient giống với trên fortigate. 2 đầu cần phải giống nhau thì các bạn mới có thể kết nối VPN được nhé, các bạn thay đổi mục nào trên fortigate thì cần phải thay đổi tương tự trên Forticlient.

Ok như vậy là mình đã hướng dẫn bạn cấu hình IPSec VPN Remote Access trên firewall Fortigate. Nếu các bạn gặp khó khăn gì có thể comment bên dưới bài viết để mọi người cùng khắc phục nhé.

Chúc các bạn thành công!

.png)

%20(1).png)

.jpg)

Bình luận bài viết!