Cisco Protected Ports - Dễ dàng chặn truy cập trong LAN

Trong bài viết này, chúng ta sẽ cùng tìm hiểu về tính năng Protected Ports và cách cấu hình nó trên các dòng switch Cisco nhé.

Protected Ports là gì?

Protected Ports là 1 tính năng trên switch Cisco, cho phép chúng ta có thể sử dụng để ngăn các thiết bị trên các cổng được bảo vệ giao tiếp với nhau. Nghe đến đây thì chắc các bạn sẽ nghĩ đến 1 vài tính năng như access list, hoặc private VLAN đúng không. Protected Ports cũng kiểu như vậy, nhưng có sẽ có 1 vài ưu điểm và hạn chế so với các tính năng khác, chúng ta sẽ sử dụng các tính năng với các mô hình khác nhau, và yêu cầu khác nhau sao cho phù hợp.

Trong Protected Ports chúng ta sẽ có 2 role là Unprotected và Protected, Unprotected thì nó là trạng thái mặc định của tất cả các cổng rồi, còn Protected là trạng thái khi các bạn cấu hình.

Nguyên lý hoạt động của Protected Ports

Với Protected Ports thì các cổng Unprotect và Protect sẽ vẫn giao tiếp với nhau như các cổng bình thường, còn giữa 2 cổng được cấu hình là Protect thì sẽ không giao tiếp được với nhau, bao gồm cả các gói tin unicast, multicast hoặc broadcast. Tuy nhiên nó chỉ là lưu lượng dữ liệu thôi nhé, còn các lưu lượng điều khiển thì vẫn được chuyển tiếp, chẳng hạn như các gói PIM, vì nó được xử lý bởi CPU và được chuyển tiếp trong software.

Một vấn đề nữa là Protected Ports sẽ chỉ áp dụng trên 1 switch chứ không áp dụng giữa các host trên các switch khác nhau.

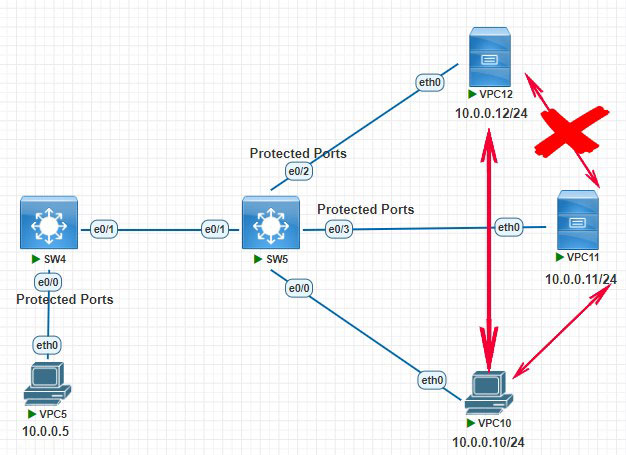

Như mô hình bên dưới thì mình đang có 1 mô hình đơn giản gồm 2 switch, 2 Server và 2 máy tính, chúng ta sẽ sử dụng mô hình này để xem Protected Ports có thể làm được gì nhé. Nó rất đơn giản thôi.

Như trên mô hình, cổng e0/0 của switch 4 là và cổng e0/2, e0/3 của switch 5 là các cổng được cấu hình Protected Ports, cổng e0/0 của switch 5 là Unprotect. Như vậy với quy tắc trên thì VPC10 sẽ vẫn ping được đến VPC11, VPC12 và VPC5 ở bên switch 4. Nhưng VPC11 và VPC12 sẽ không ping được lẫn nhau do cả 2 cổng đều là Protected Port.

VPC5 ở switch 4 cũng là Protected Port nhưng nó thuộc switch khác, nên nó sẽ vẫn giao tiếp được với VPC11 và 12 bình thường, theo như quy tắc mà mình vừa nói.

Protected Port vẫn sẽ áp dụng nếu switch 4 và switch 5 sử dụng stack, khi đó thì VPC5 sẽ không thể truy cập được VPC11 và VPC12.

Ví dụ về các trường hợp sử dụng Protected Ports

Đó là toàn các quy tắc trong Protected Ports, nó được áp dụng trong khá nhiều trường hợp.

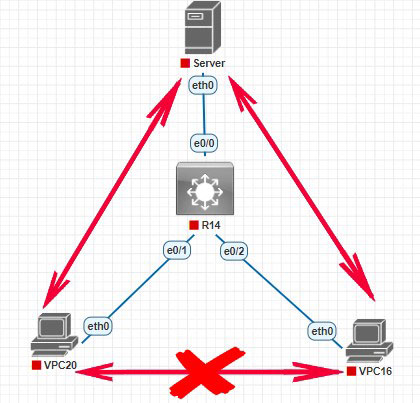

Ví dụ như với mô hình này, bạn có 1 server trong mạng, và bạn chỉ muốn các máy tính khác trong mạng có thể truy cập được vào server và internet, chứ không giao tiếp được với nhau, thì các cổng e0/1 và e0/2 cắm máy tính chúng ta sẽ cấu hình là Protected Ports, khi đó thì các PC sẽ không thể giao tiếp được với nhau, còn vẫn sẽ giao tiếp với các máy khác như bình thường.

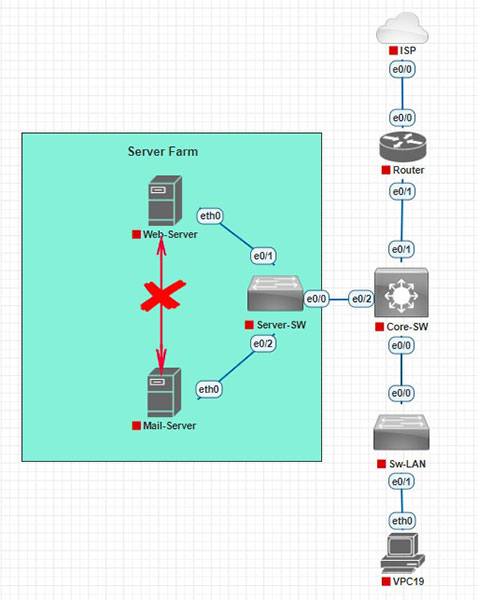

Một trường hợp khác cũng hay gặp là nếu các bạn có 1 server farm có 2 hoặc nhiều server, và các bạn không muốn các server này được giao tiếp với nhau, trong trường hợp 1 Server bị tấn công thì sẽ không ảnh hưởng đến các server còn lại, thì các bạn cũng có thể cấu hình các port này như các Protected Port

Ngoài ra thì còn nhiều trường hợp khác, các bạn có thể áp dụng theo đúng quy tắc của Protected port là được. Nó đơn giản hơn rất nhiều so với ACL hay các công nghệ khác, do vậy với trường hợp đơn giản các bạn nên sử dụng tính năng này cho nhanh, và dễ khắc phục sự cố hơn.

Cấu hình Protected Ports trên Cisco

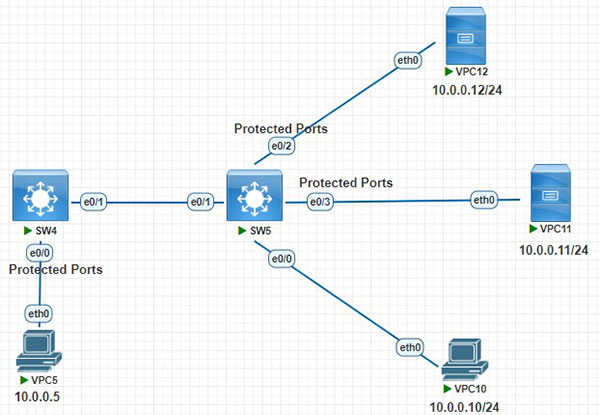

Ok để cấu hình thì mình sẽ sử dụng mô hình bên dưới.

Trong mô hình này mình sẽ cấu hình cổng E0/2, E0/3 của SW5 và cổng E0/0 của SW4 thành các ports Protect, khi đó chỉ có VPC11 và VPC12 là không thể giao tiếp, còn lại các giao tiếp khác thì vẫn bình thường.

Để cấu hình Protected Port thì rất đơn giản, các bạn chỉ cần vào các port và bật tính năng này lên bằng lệnh switchport protected là xong.

Cấu hình trên switch 5:

| Switch#configure terminal Enter configuration commands, one per line. End with CNTL/Z. Switch(config)#int range e0/2-3 Switch(config-if-range)#switchport protected |

Cấu hình trên Switch 4:

| Switch#configure terminal Enter configuration commands, one per line. End with CNTL/Z. Switch(config)#int e0/0 Switch(config-if)#switchport protected |

Kiểm tra

Để kiểm tra, các bạn có thể sử dụng lệnh show interface port-xxx switchport. Cổng nào được cấu hình là Protected Ports sẽ có giá trị là True.

|

Switch#show int e0/2 switchport Protected: true |

Ok như vậy chắc các bạn cũng đã hiểu về Protected Ports và cách ứng dụng nó vào trong 1 mô hình cụ thể rồi phải không. Nếu các bạn có bất kỳ góp ý hay thắc mắc nào, hãy để lại comment để mọi người cùng trao đổi nhé.

Chúc các bạn thành công!

.png)

.jpg)

Bình luận bài viết!