Hướng dẫn cấu hình VLAN, VLAN Group trên Cisco Controller C9800

Trong bài viết này, mình sẽ hướng dẫn các bạn cấu hình trên controller Cisco C9800 để cho các wifi có thể phát được nhiều VLAN, hoặc 1 SSID phát nhiều VLAN cho người dùng. Mình sẽ hướng dẫn các bạn cấu hình trên cả switch để các bạn có thể triển khai được cho hệ thống mạng của mình.

Nhu cầu sử dụng VLAN trên Cisco 9800 Series

Nội dung này sẽ có 2 phần chính liên quan đến VLAN.

Thứ nhất là sao cho wifi có thể chạy được với nhiều VLAN, trường hợp này thường áp dụng khi trong mạng của các bạn cũng đã có quy hoạch VLAN rõ ràng cho nội bộ phòng ban và khách. Khi đó người dùng kết nối vào SSID thì sẽ nhận được IP của VLAN tương ứng. Mỗi SSID sẽ tương ứng với 1 VLAN cụ thể.

Trường hợp thứ 2 là 1 SSID sẽ thuộc nhiều VLAN khác nhau. Các bạn sẽ gặp nhiều với các hệ thống lớn như resort, hotel, bệnh viện, sân vận động… Đặc thù của các khu vực này là có rất nhiều người dùng cùng 1 chức năng.

Ví dụ các bạn có 1 resort với ước tính khoảng 2000 khách đồng thời, và các bạn muốn tạo chỉ 1 SSID cho toàn bộ 2000 khách này để tránh khách hàng di chuyển giữa các khu vực phải kết nối sang các SSID khác nhau. Các bạn có thể tạo 1 VLAN guest với subnet /21 cũng được, tuy nhiên để subnet to quá thì chúng ta sẽ gặp rất nhiều vấn đề liên quan đến hiệu suất. Trong mọi trường hợp thì các bạn chỉ nên để subnet 24 thôi. Trong trường hợp này thì chúng ta có thể chia nhỏ subnet 21 ra thành 8 subnet /24, và 8 VLAN này sẽ thuộc cùng 1 SSID Guest. Khi đó người dùng kết nối vào SSID sẽ tự động được phân chia vào các VLAN ngẫu nhiên dựa trên địa chỉ MAC. Người dùng kết nối vào VLAN nào chúng ta sẽ không control được, và với mạng cho khách thì chúng ta sẽ không cần quan tâm đến vấn đề này, vì cả 8 VLAN đều có chung policy rồi. Quan trọng là chúng ta sẽ giải quyết được vấn đề về broadcast. Và khi khách kết nối vào SSID guest này thì dù họ đi đến đâu cũng luôn được roaming giữa các wifi mà không cần kết nối lại.

Cả 2 trường hợp này thì cấu hình trên switch đều tương tự nhau, chỉ khác nhau 1 phần nhỏ trong cấu hình SSID thôi.

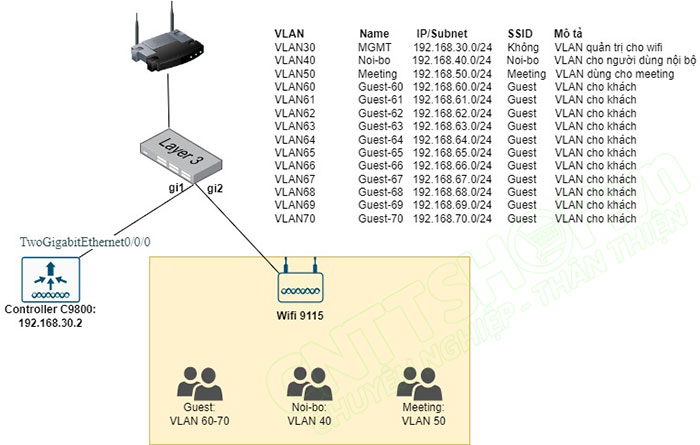

Mô hình kết nối

Đây là mô hình của mình. Mình sẽ gộp luôn cả 2 trường hợp lại cùng mô hình này luôn.

Mình sẽ có 1 switch Layer 3, Gateway và DHCP Server thì mình sẽ đặt luôn trên switch này để cấp IP cho người dùng.

Mình sử dụng 1 controller C9800 và 1 wifi C9115, với nhiều AP thì cũng tương tự thôi, các bạn chỉ cần cấu hình các cổng kết nối xuống AP giống nhau là được.

Trong mô hình này mình quy hoạch thành 14 VLAN và 3 SSID.

Trong đó VLAN 30 là VLAN quản trị cho các AP và controller, dùng để cấp IP cho các AP để có thể joint vào controller

VLAN 40 là VLAN cho người dùng nội bộ, và người dùng kết nối đến SSID Noi-bo sẽ nhận được IP trong dải này.

Tương tự VLAN 50 là VLAN cho hội thảo trực tuyến, người dùng kết nối vào SSID Meeting sẽ nhận được IP thuộc VLAN50.

VLAN 40 và 50 sẽ tương ứng với trường hợp 1 mà mình vừa nói.

Còn các VLAN từ 60 đến 70 là VLAN cho khách, khi người dùng kết nối vào SSID Guest thì sẽ nhận được IP thuộc 1 trong các VLAN, Controller sẽ tự động phân chia người dùng vào VLAN dựa trên địa chỉ MAC. 11 VLAN /24 nghĩa là SSID Guest này sẽ đáp ứng được khoảng 2,800 người dùng. Cấu hình này sẽ tương ứng với trường hợp 2, khi chúng ta có khu vực rộng lớn như sân vận động, khu nghỉ dưỡng, khách sạn… với nhiều người dùng đồng thời nhưng cùng chức năng, và chúng ta vẫn muốn sử dụng subnet 24 để giảm broadcast. Nó sẽ tương ứng với trường hợp 2 ở trên.

Switch mình đang sử dụng để demo là dòng CBS350, với các dòng switch khác thì các bạn cũng làm tương tự thôi, nó chỉ khác nhau về khái niệm access trunking và tagg untagg thôi.

Cấu hình Interface

Trong mô hình này thì cổng gi1 là cổng nối xuống controller.

Cổng này các bạn có thể cấu hình access hay trunking đều được, tùy theo mô hình.

Controller C9800 sẽ có 2 mode là Central Switch và Local Switching. Local switching thì dữ liệu người dùng sẽ không đi qua controller, còn central switching thì toàn bộ dữ liệu đểu qua controller.

Nếu các bạn cấu hình controller ở mode local switching, nghĩa là chỉ có các dữ liệu quản trị thuộc VLAN 30 mới đi qua Controller, còn dữ liệu người dùng thuộc các VLAN khác thì không liên quan gì đến Controller cả. Khi đó nếu cổng gi1 là cổng access VLAN 30, thì trong cấu hình ban đầu của controller các bạn sẽ để VLAN 1, còn cổng gi1 là cổng trunking allow VLAN 30, thì các bạn sẽ cần tag 30 trên Controller.

Còn nếu các bạn cấu hình ở mode central switching thì cổng gi1 này sẽ cần phải cấu hình trunking và allow toàn bộ các VLAN sử dụng cho wifi, do ở mode central switching thì dữ liệu của người dùng đều phải quay về controller.

Các bạn có thể sử dụng mix, 1 SSID chạy local switching, 1 SSID chạy central switching đều được.

Như trong ví dụ này thì mình đang cấu hình là central switching, khi đó cổng gi1 trên switch mình sẽ cấu hình trunking allow các vlan của wifi.

| Switch(config)#interface GigabitEthernet1 Switch(config-if)#switchport mode trunk Switch(config-if)#switchport trunk native vlan 30 Switch(config-if)#switchport trunk allowed vlan 30,40,50,60-70 |

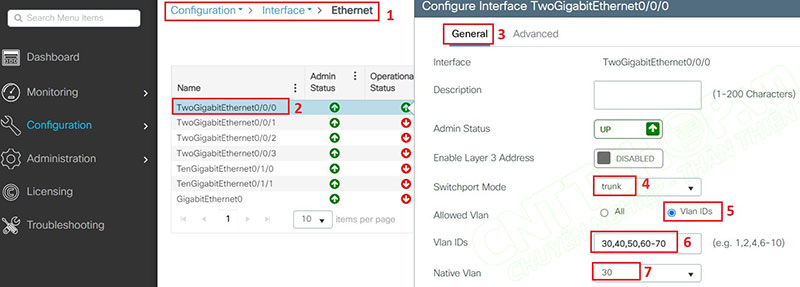

Tương tự trên controller cổng 0/0/0 mình cũng đang cấu hình trunking allow các vlan tương tự. Các bạn allow vlan all hoặc các vlan cụ thể cũng được. VLAN native mình cũng đang để vlan 30 do đầu switch mình đang native 30. Nói chung phần cấu hình cổng này thì các bạn cần tương tự như switch là được. Có nhiều cách cấu hình khác nhau.

Cổng gi2 là cổng kết nối xuống Wifi, khi đó cổng này sẽ cần là cổng trunk native VLAN 30 để các bộ phát wifi có thể nhận được IP thuộc VLAN30, và Allow các VLAN mà nó sẽ phát. Các bạn có thể allow vlan all cũng được, tùy nhu cầu của các bạn. Mình cấu hình Central Switching nên cổng gi1 cấu hình cũng sẽ tương tự như cổng gi1.

| Switch(config)#interface GigabitEthernet2 Switch(config-if)#switchport mode trunk Switch(config-if)#switchport trunk native vlan 30 Switch(config-if)#switchport trunk allowed vlan 30,40,50,60-70 |

Các cổng kết nối xuống wifi khác các bạn cũng chỉ cần cấu hình tương tự là được. Đối với 1 số hãng switch khác sử dụng khái niệm tagg và untagg, thì trên các VLAN 40,50 và 60 đến 70 các bạn chỉ cần tagg cổng gi1, và untagg gi1 trên VLAN 30 là được. Sau khi AP nhận được IP của VLAN30 thì nó sẽ tự động Joint vào Controller.

Cấu hình VLAN trên Controller C9800

Các bạn cần lưu ý là trên Cisco 9800 thì tất cả mọi thứ sẽ được cấu hình dựa trên các policy, và các SSID map vào các policy khác nhau thì sẽ có cấu hình khác nhau, và không roaming được giữa các policy này nhé. Nếu SSID không được map vào policy nào thì người dùng sẽ không nhìn thấy được SSID. Còn nếu map vào SSID mặc định thì nó sẽ thuộc VLAN untagg, trường hợp này sẽ là VLAN 30 do mình đã native VLAN 30 trên cổng nối xuống Wifi.

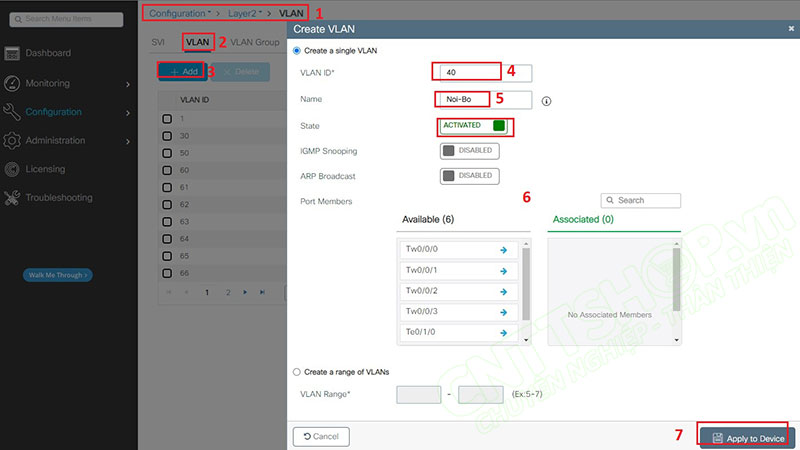

Tạo VLAN trên Controller

Trước tiên các bạn cần phải tạo các VLAN trên controller đã. Do mình đang chạy Central Switching nên mình sẽ cần phải tạo đầy đủ các VLAN trên controller.

Các bạn vào menu Configuration > Layer 2 > VLAN, chọn tab VLAN. Sau đó add các VLAN vào là được, các VLAN này sẽ không cần add port vào, chỉ cần có VLAN là được.

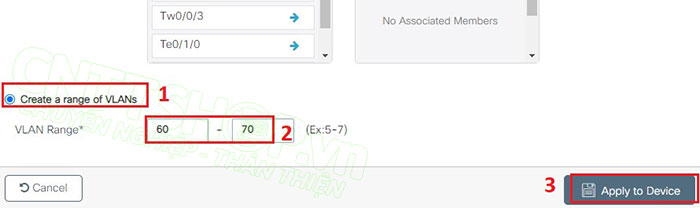

Với các VLAN 60 đến 70 nếu không cần đặt tên theo đúng quy hoạch thì các bạn có thể chọn Create a range of VLANs cho nhanh cũng được.

Các VLAN từ 60 đến 70 là các VLAN sử dụng chung cho 1 SSID Guest, do vậy các bạn sẽ tạo thêm 1 group trong tab VLAN Group để nhóm các VLAN này lại. Các bạn chuyển sang tab VLAN Group và tạo 1 Group cho các VLAN này.

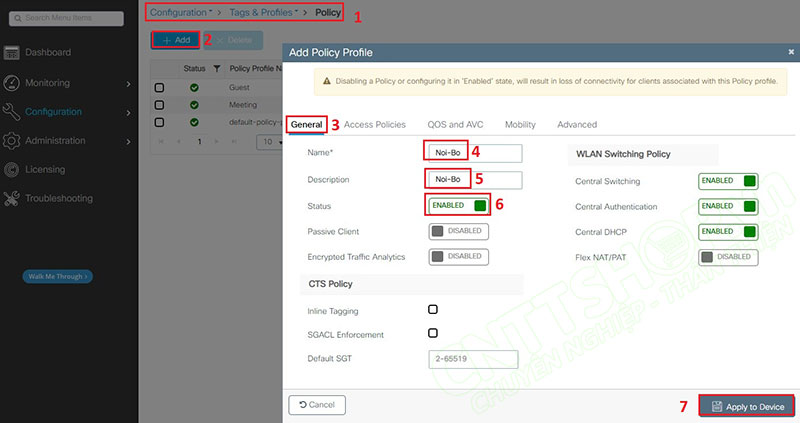

Tạo Policy Profile

Sau khi tạo xong VLAN, chúng ta sẽ cần tạo các Policy cho từng SSID.

Các bạn vào menu Configuration > Tags & Profiles > Policy, chọn add để tạo các Policy, mình sẽ cần tạo 3 policy cho 3 SSID.

Đầu tiên là policy cho SSID Noi-Bo.

Phần WLAN Switching Policy này chính là phần cấu hình mode local switching hoặc central switching. Các bạn enable Central Switching và Central DHCP thì nó sẽ ở mode central switching. Tuy nhiên thì các bạn sẽ cần cấu hình thêm Flex Profile và site tag nữa nhé. Phần này mình sẽ hướng dẫn trong bài viết khác. Còn các bạn dùng Flex Profile và Site Tag mặc định thì nó sẽ là Central switching.

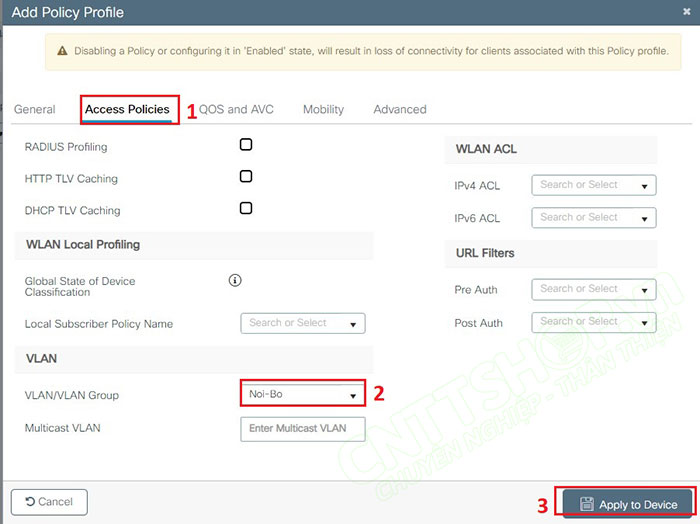

Chuyển sang tab Access Policy, chọn VLAN Noi-Bo trong mục VLAN/VLAN Group.

Tương tự các bạn tạo 2 Policy cho SSID Meeting và Guest, và chọn VLAN tương ứng. Riêng Policy Profile cho Guest thì các bạn sẽ chọn VLAN Group là Guest mà các bạn đã tạo.

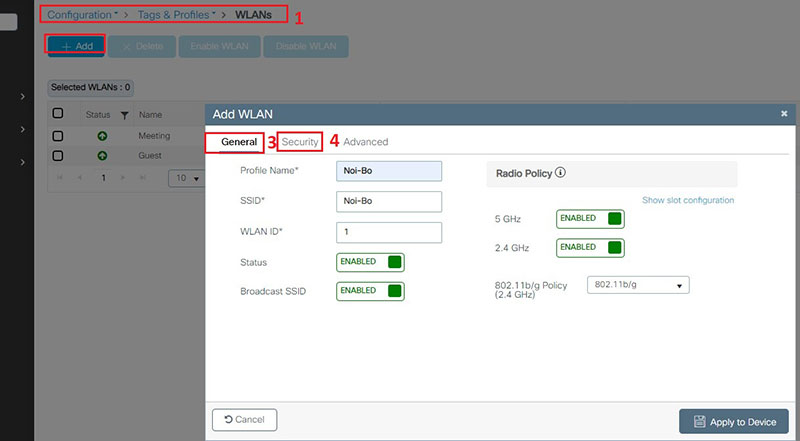

Tạo WLAN và map vào các Policy Profile

Cuối cùng các bạn tạo các SSID và map vào Policy Profile vừa tạo.

Truy cập menu Configuration > Tags & Profiles > WLANs, chọn Add và tạo các SSID và đặt mật khẩu trong tab Security như bình thường.

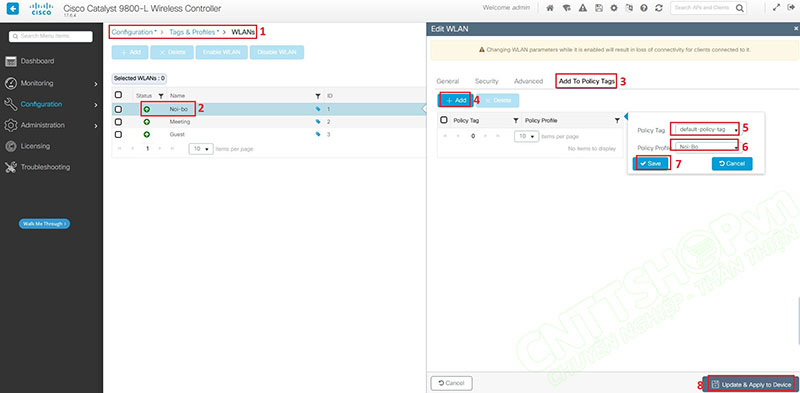

Sau đó Edit SSID vừa tạo, chọn tab Add To Policy Tags và chọn Policy Profile là Noi-Bo, Policy Tag thì chọn default.

Tương tự các bạn tạo 2 SSID và map với 2 Policy Profile tương ứng mà các bạn đã tạo ở bước trước là được.

Khi đó người dùng kết nối vào SSID nào thì nó sẽ áp dụng policy tương ứng, ví dụ SSID Noi-Bo thì tương ứng với Policy Noi-Bo, và người dùng sẽ map vào VLAN 40 do các bạn đã cấu hình VLAN 40 trên Policy. Còn SSID Guest thì sẽ Random trong các VLAN từ 60 đến 70 do policy guest các bạn add VLAN group Guest chứ không phải là 1 VLAN cụ thể.

Ok như vậy chắc các bạn đã có thể tự cấu hình các SSID để phân chia chức năng cho người dùng theo VLAN rồi. Nếu các bạn có bất kỳ góp ý hay thắc mắc nào, hãy để lạđể mọi người cùng trao đổi nhé.

Chúc các bạn thành công!

.png)

.jpg)

Bình luận bài viết!