Hướng dẫn cấu hình Firewall Juniper SRX Series bằng giao diện Web

Trong bài viết này, mình sẽ hướng dẫn các bạn cấu hình các tính năng cơ bản, cần thiết để 1 mạng LAN sử dụng Firewall Juniper dòng SRX có thể hoạt động được và truy cập được Internet.

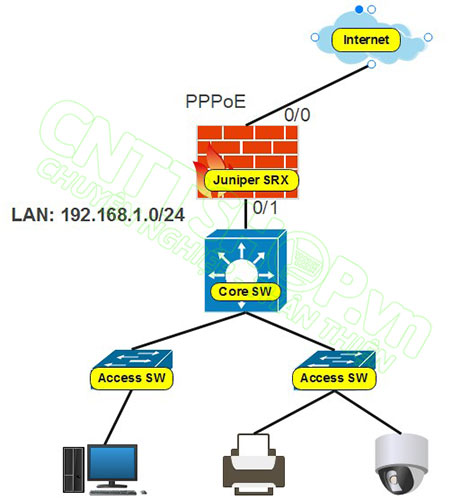

Mô hình mạng

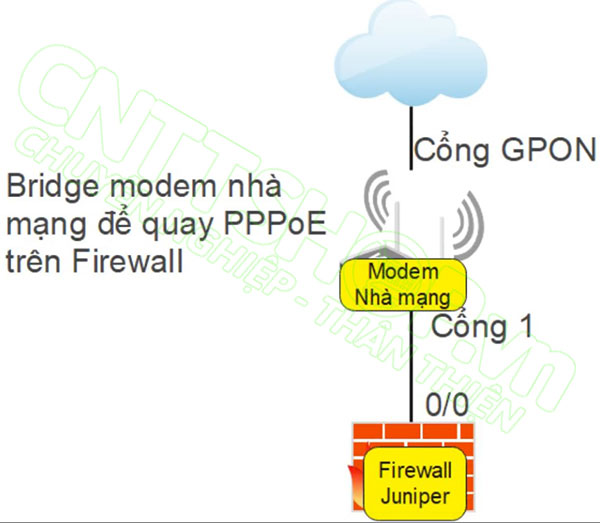

Ở mức cơ bản thì chúng ta sẽ làm quen với việc làm sao để truy cập vào cấu hình Firewall, các thông tin như IP, tài khoản mặc định là gì, và cần cấu hình các tính năng gì, ở đâu để mạng LAN truy cập được Internet. Do vậy thì mình sẽ sử dụng 1 mô hình đơn giản chỉ bao gồm 1 đường Internet và 1 mạng LAN ở bên trong. Firewall Juniper mình sẽ kết nối trực tiếp đường Internet và quay PPPoE trên Firewall. Bên dưới là 1 mạng LAN sử dụng Subnet 192.168.1.0/24.

Để mô hình này có thể hoạt thì chúng ta sẽ cần các bước cấu hình tối thiểu sau.

- Bước 1: cấu hình các thông số cơ bản như Hostname, thời gian, log, DNS… Các thông số này không bắt buộc, tuy nhiên thì các bạn nên cấu hình trước theo quy hoạch.

- Bước 2: quay PPPoE trên cổng WAN, trong mô hình của mình là cổng 0/0 để kết nối với Internet.

- Bước 3: cấu hình 1 IP trên Firewall, IP này sẽ đóng vai trò là gateway của mạng LAN bên dưới.

- Bước 4: cấu hình DHCP Server để cấp IP động cho client kết nối vào mạng.

- Bước 5: cấu hình Default route, Policy và NAT Rule. Thiếu 1 trong 3 thì client sẽ không ra được mạng nên bắt buộc chúng ta phải cấu hình đầy đủ.

Mình sẽ đi vào chi tiết các bước cấu hình.

Truy cập vào giao diện web của Firewall Juniper

Firewall Juniper dòng SRX thì các bạn có thể cấu hình bằng giao diện web hoặc bằng CLI qua cable console hoặc SSH đều được. CLI của dòng SRX lệnh sẽ tương tự như switch nhưng thêm phần NAT và policy. Nếu các bạn có nhiều Policy thì nên cấu hình bằng giao diện web thì sẽ đơn giản hơn. Trong bài viết này thì mình sẽ hướng dẫn bằng giao diện web để ai cũng có thể cấu hình được.

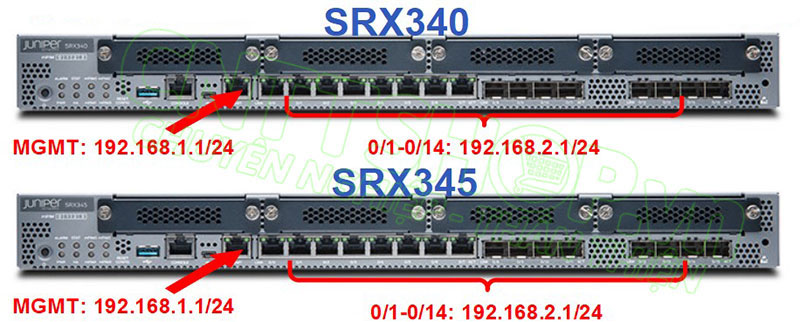

Mỗi model sẽ có thông tin default, và cách truy cập ban đầu khác nhau nên mình sẽ cung cấp thông tin mặc định của 1 số model bé. Các dòng to thì các bạn có thể tìm kiếm trên Google.

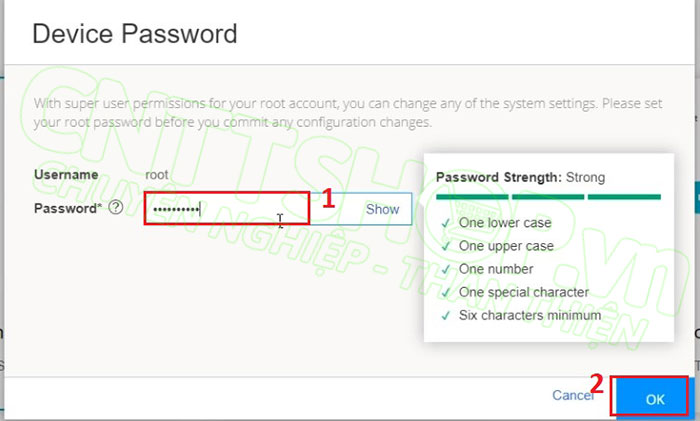

Tất cả các dòng firewall Juniper đều có tài khoản mặc định là root, không password. Các bạn phải tạo Password sau khi đăng nhập.

Với các dòng Firewall SRX300 và SRX320, thì mặc định cổng 0/1 đến 0/6 sẽ có IP mặc định là 192.168.1.1/24, có DHCP Server được cấu hình. Nên với 2 dòng này thì các bạn chỉ cần cắm máy tính vào 1 trong 6 cổng này thì máy tính sẽ tự động nhận IP dải 192.168.1.0/24. Sau đó các bạn mở trình duyệt web và truy cập vào IP 192.168.1.1 là sẽ truy cập được vào giao diện web.

Đối với các dòng firewall SRX340 và SRX345 thì sẽ có 2 dải mặc định. Cổng MGMT sẽ có IP mặc định 192.168.1.1/24. Còn cổng từ 0/1 đến 0/14 sẽ có IP 192.168.2.1/24. Cả 2 dải đều bật sẵn DHCP Server. Các bạn cắm máy tính vào cổng nào thì máy tính sẽ nhận IP tương ứng với dải đó. Sau đó chúng ta truy cập vào IP 192.168.x.1 của từng dải là được.

Đối với dòng SRX380 thì cũng tương tự, tuy nhiên thì IP 192.168.2.1/24 sẽ sử dụng cho các cổng từ 0/1 đến 0/18, còn cổng MGMT vẫn có IP là 192.168.1.1.

Tất cả các dòng firewall mặc định đều bật sẵn HTTPS và SSH, nên các bạn chỉ cần cắm máy tính vào các cổng LAN hoặc MGMT nếu có, sau đó xem máy tính nhận dải IP là .1 hay .2, sau đó vào IP tương ứng bằng HTTPS là sẽ vào được Jweb.

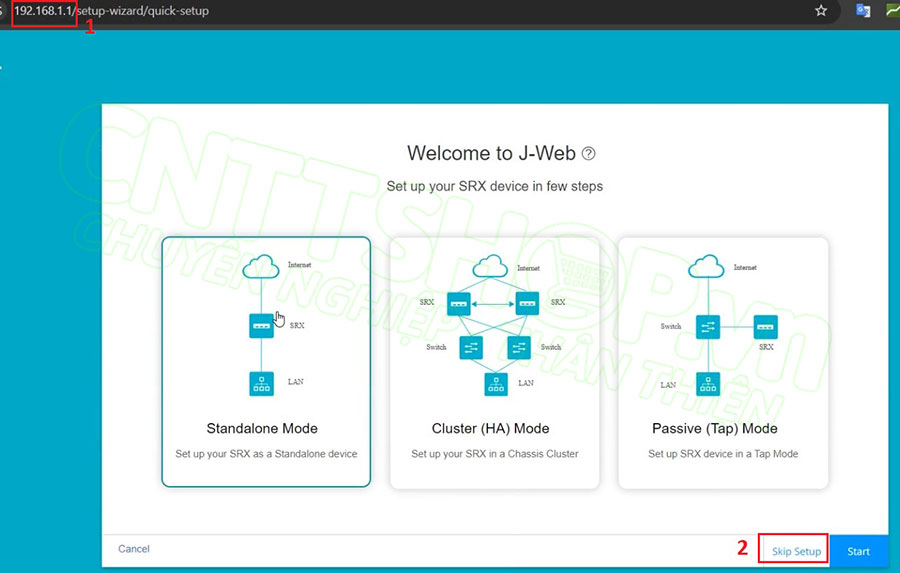

Đầu tiên chúng ta sẽ truy cập vào giao diện Quick Setup. Trong giao diện Quick Setup, các bạn có thể chọn theo 1 số mô hình triển khai có sẵn, khi đó Jweb sẽ hướng dẫn các bạn thiết lập các thống số theo mô hình tương ứng. Còn nếu không thì chọn Skip Setup và cấu hình từng phần. Mô hình mình đang hướng dẫn tương tự như Standalone Mode, tuy nhiên mình sẽ bỏ qua phần Quick Setup này để các bạn có thể nắm được cách cấu hình các tính năng cần thiết và áp dụng vào mô hình của mình. Chọn Skip Setup.

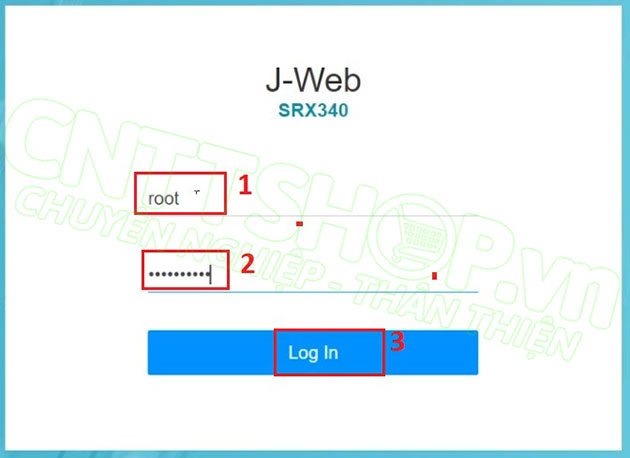

Tài khoản mặc định là root, không mật khẩu, các bạn đặt mật khẩu cho tài khoản root, mật khẩu này cần có đủ chữ, số, và ký tự đặc biệt. Nhấn OK.

Chúng ta sẽ chờ Firewall Commit cấu hình xong. Sau đó đăng nhập lại với tài khoản vừa tạo.

Như vậy là chúng ta đã truy cập được vào giao diện web của firewall Juniper.

Cấu hình các thông số cơ bản

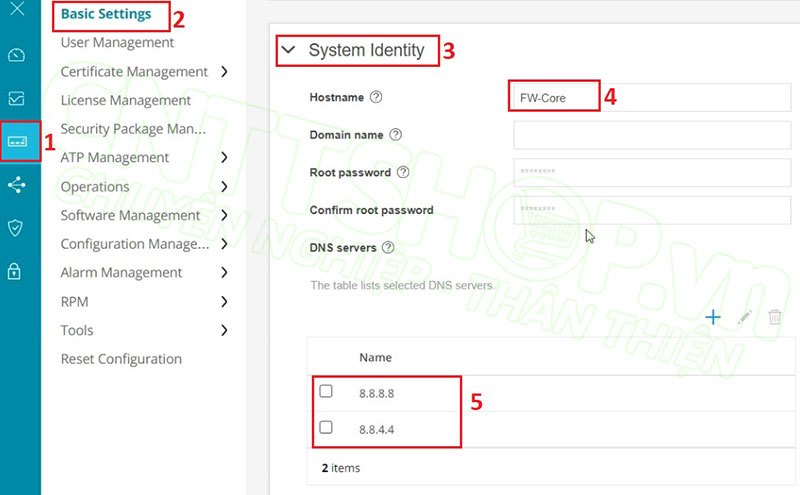

Đầu tiên thì các bạn nên cấu hình các thông số cơ bản cho firewall trước. Các thông số này đều có trong menu Device Administration > Basic settings.

Đầu tiên trong phần System Identity, chúng ta có thể cấu hình Hostname, đổi mật khẩu tài khoản root, và cấu hình DNS. DNS thì mặc định đang sử dụng 2 Server của google, các bạn có thể thay đổi nếu muốn.

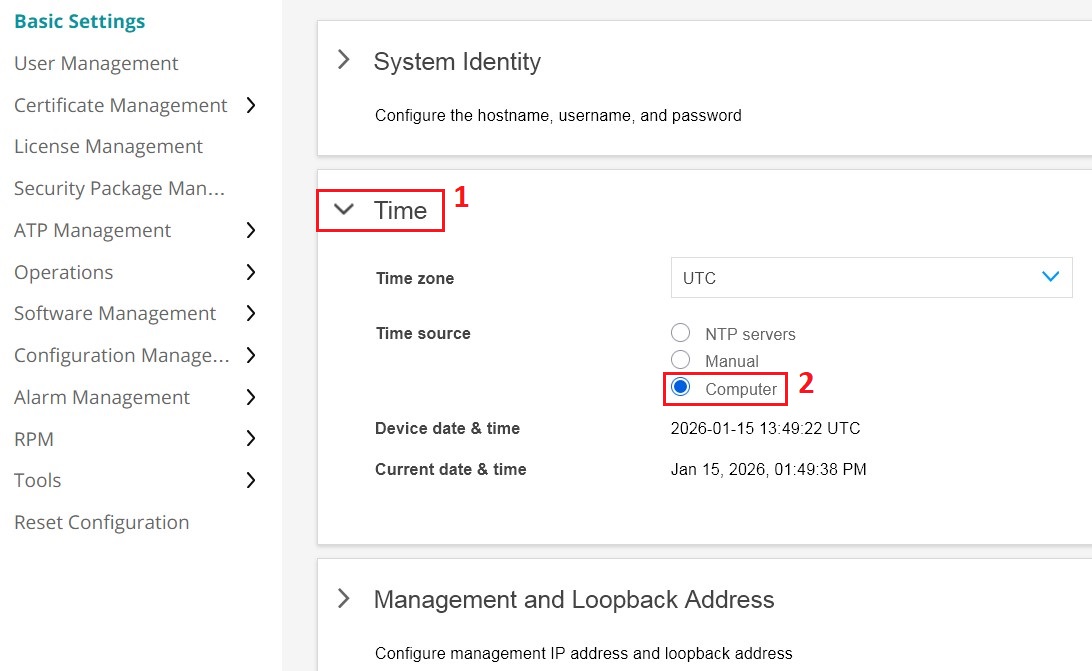

Phần time thì các bạn cũng nên cấu hình, để sau này khi check log thì chúng ta sẽ xác định được chính xác vấn đề xảy ra khi nào. Mặc định firewall sẽ lấy theo thời gian của máy tính, các bạn có thể chọn Manual rồi cấu hình thời gian, hoặc chọn NTP Servers nếu có NTP Server riêng.

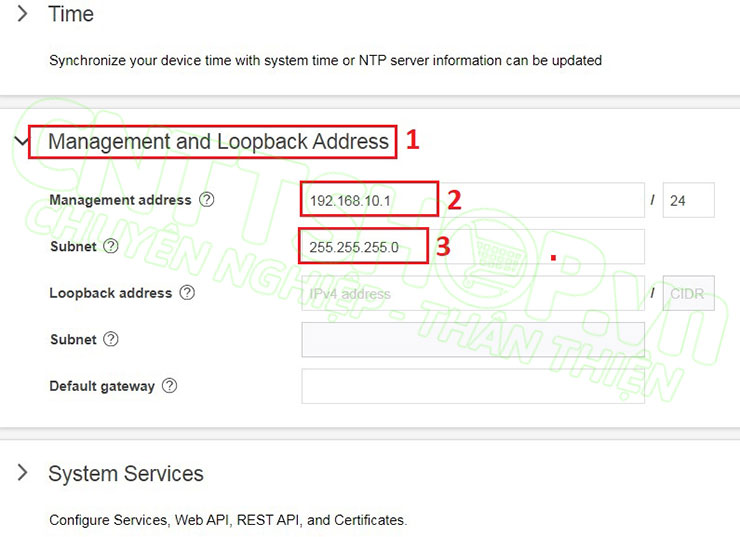

Phần Management and Loopback Address để chúng ta cấu hình lại IP cho cổng MGMT và cổng loopback nếu sử dụng. Nếu các bạn đang sử dụng dải IP 192.168.1.0/24 cho LAN, thì các bạn cần phải đổi IP MGMT này sang 1 dải khác trước khi cấu hình phần LAN. Trong mô hình mình đang sử dụng đúng dải IP 192.168.1.0/24 cho LAN, nên mình sẽ đổi IP cổng MGMT sang dải 192.168.10.0/24.

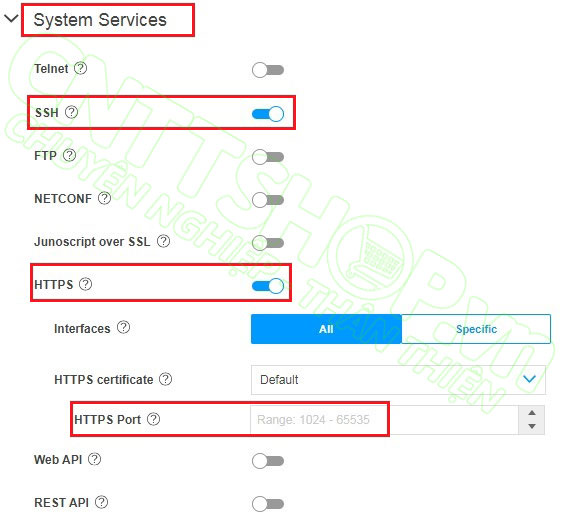

Phần System Services để bật hoặc tắt các giao thức cho quản trị như TELNET, SSH, HTTPS, FTP, NETCONF… Các bạn có thể bật tắt tuỳ nhu cầu. Mô hình nhỏ thì các bạn chỉ cần bật SSH và HTTPS để truy cập vào cấu hình là đủ, còn các tính năng khác thì các bạn tắt hết đi.

Phần Security Logging và SNMP chúng ta chỉ cấu hình khi trong mạng các bạn có Syslog server và SNMP Server riêng, còn nếu không có thì các bạn để mặc định, không bật các phần này.

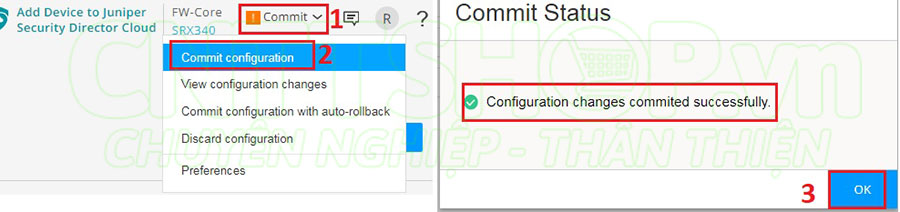

Sau khi cấu hình xong thì nhấn Save ở phía trên để lưu tạm lại, hoặc nhấn Commit ở phía trên để áp dụng cấu hình xuống firewall. Các bạn lưu ý các cấu hình trên giao diện web hay dòng lệnh khi gõ sẽ không được áp dụng luôn trên Juniper, mà chúng ta phải Commit thành công thì cấu hình đó mới có tác dụng. Do vậy sau khi cấu hình xong thì các bạn chọn Commit > Commit configuration. Sau khi firewall báo thành công thì các cấu hình vừa rồi của chúng ta mới có hiệu lực.

Tuy nhiên lúc này cổng MGMT đã đổi IP sang 192.168.10.1, do vậy nếu các bạn đang kết nối laptop vào cổng MGMT thì các bạn cần phải đổi lại IP cho laptop về cùng dải IP đã cấu hình trên cổng MGMT.

Quay PPPoE trên Firewall Juniper SRX

Tiếp theo chúng ta sẽ quay PPPoE để lấy kết nối WAN. Các đường mạng hiện nay hầu hết đều là đường GPON, nên các bạn sẽ cần bridge các modem nhà mạng trước, sau đó kết nối 1 dây mạng từ modem nhà mạng xuống firewall thì chúng ta mới quay PPPoE trên firewall được.

Để bridge modem nhà mạng thì các bạn có thể liên hệ nhà mạng nhờ họ làm hộ, hoặc tìm hướng dẫn theo modem mạng đang sử dụng để tự làm cũng được, trên mạng có nhiều hướng dẫn theo từng dòng modem, các bạn tìm chính xác theo modem đang dùng là được.

Trên firewall Juniper sẽ có sự khác biệt, đó là khi quay PPPoE thì các bạn phải có 1 Pool DHCP để gán vào cổng logic của PPPoE, trên firewall Juniper là các cổng pp0, tương tự như cổng dialer của Router Cisco.

Pool này không có nhiệm vụ cấp IP WAN, mà chỉ giống như 1 container để Junos gán IP WAN nhận được cho cổng WAN thôi, do vậy thì các bạn chỉ cần tạo 1 Pool DHCP bất kỳ, và pool này sẽ sử dụng dải IP LAN, nhưng không được trùng với dải IP LAN nội bộ nào là được. Nếu có nhiều đường WAN thì các bạn cũng chỉ cần tạo 1 pool thôi.

Sau khi đã bridge modem và kết nối dây mạng xong, các bạn vào menu Network > DHCP > DHCP Server. Nhấn dấu + trong phần DHCP Pool để tạo.

- Pool Name: mình sẽ đặt là PPPoE-Pool để dùng chung cho nhiều đường wan.

- IP Address: thì các bạn nhập dải IP private bất kỳ chưa được sử dụng trong mạng. Mình sẽ đặt là 10.255.255.0.

- Subnet mask: thì các bạn chỉ cần đặt dải IP /30 là được.

- Các thông số khác thì các bạn không cần nhập.

- Nhấn OK để tạo.

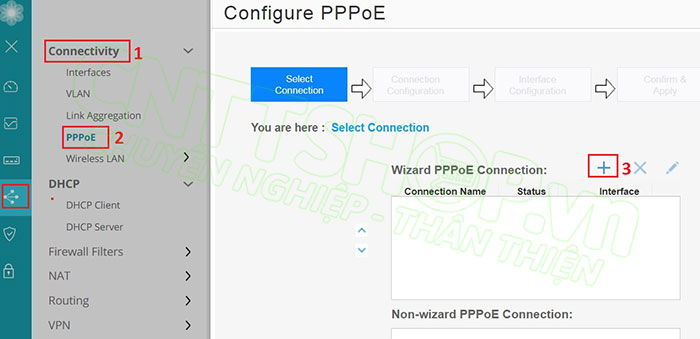

Sau khi có DHCP Pool, các bạn chuyển sang menu Connectivity > PPPoE. Trong phần Wizard PPPoE Connection, nhấn dấu + để thêm.

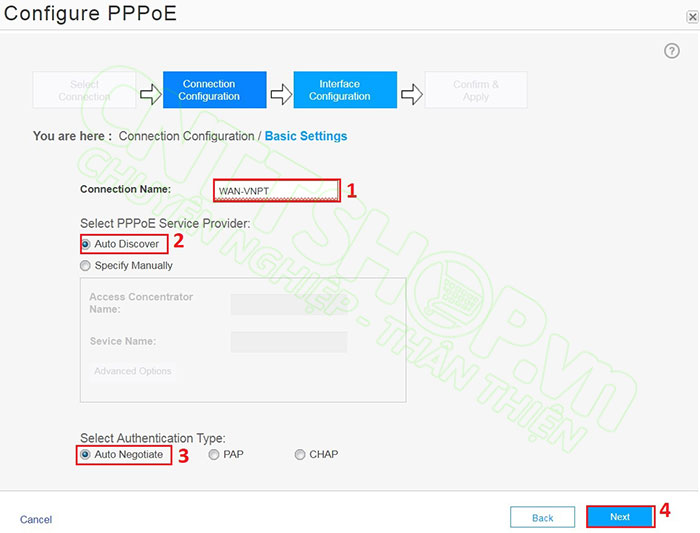

Trong phần Basic Settings, nhập các thông số cơ bản:

- Connection Name: các bạn đặt tên cho đường PPPoE này, mình sẽ đặt là WAN-VNPT.

- Bên dưới các bạn để mặc định là Auto Discover và Auto Negotiate.

- Nhấn Next.

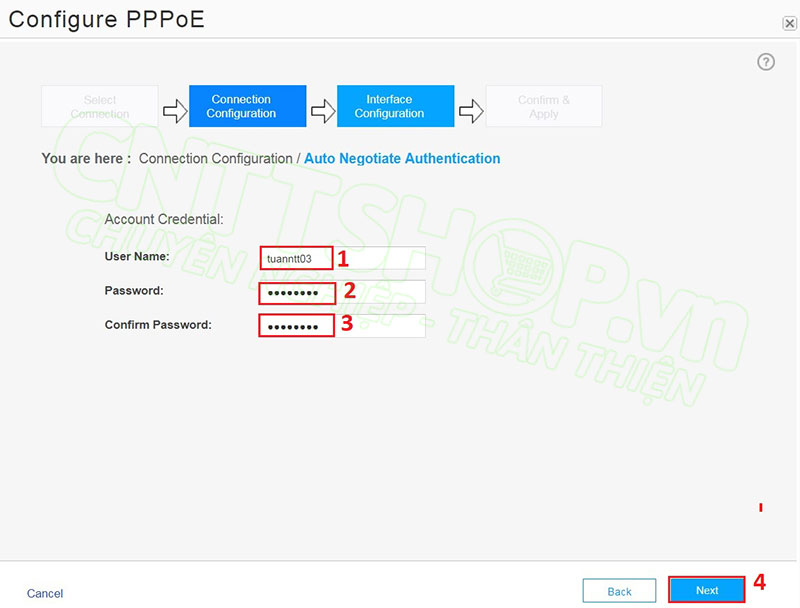

Trong phần Account Credential, các bạn nhập tài khoản PPPoE vào, nếu chưa có thì các bạn liên hệ tổng đài nhà mạng đang sử dụng, cung cấp địa chỉ hoặc số điện thoại đăng ký gói mạng là họ sẽ cung cấp cho. Nhấn Next.

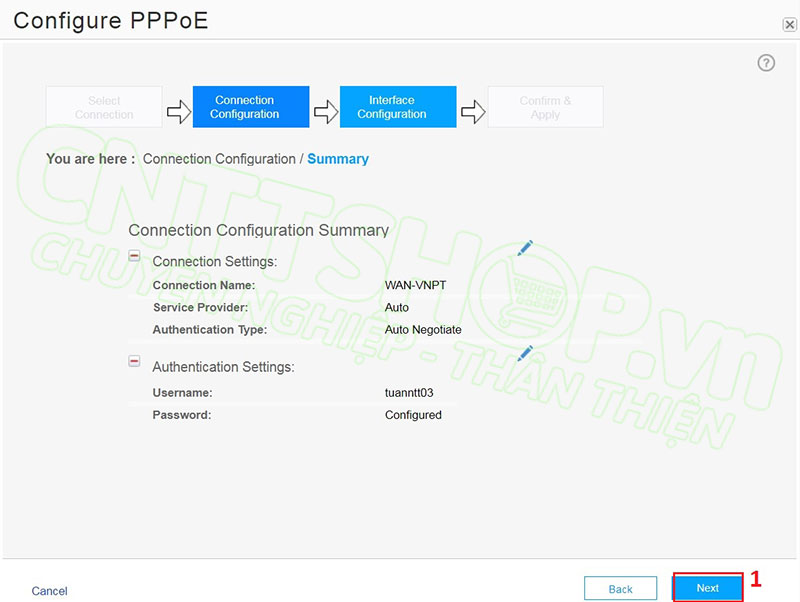

Trong phần Connection Configuration / Summary, nếu thông tin đã đúng thì các bạn nhấn Next tiếp.

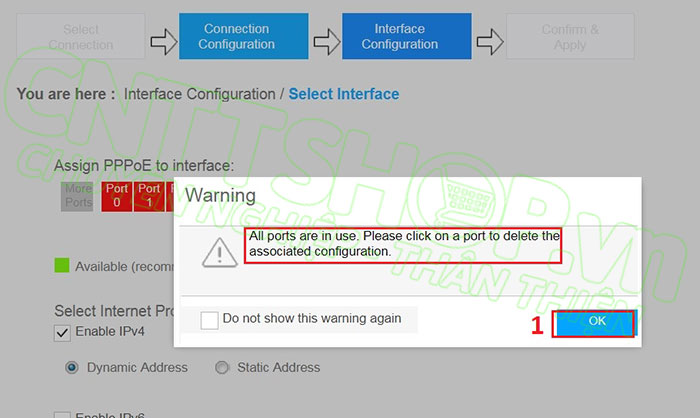

Sẽ có 1 cảnh báo hiện lên thông báo tất cả các cổng đang được sử dụng, chúng ta cần phải xoá hết cấu hình của cổng đang sử dụng để quay PPPoE đi. Nhấn OK để cấu hình cổng.

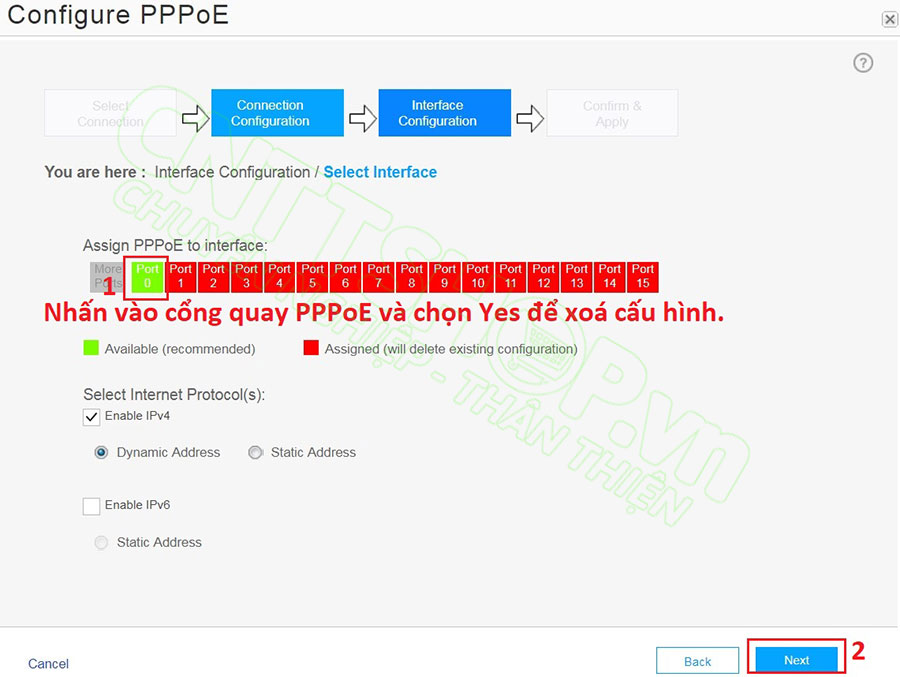

Sau đó nhấn vào cổng đang kết nối với modem nhà mạng là được. Mình đang sử dụng cổng 0/0, nên mình sẽ nhấn vào Port0. Chọn Yes, cổng chuyển sang màu xanh là ok. Nhấn Next.

Phần Ipv4 Dynamic thì các bạn chọn PPPoE Pool đã tạo ở bước trước. Nhấn Next.

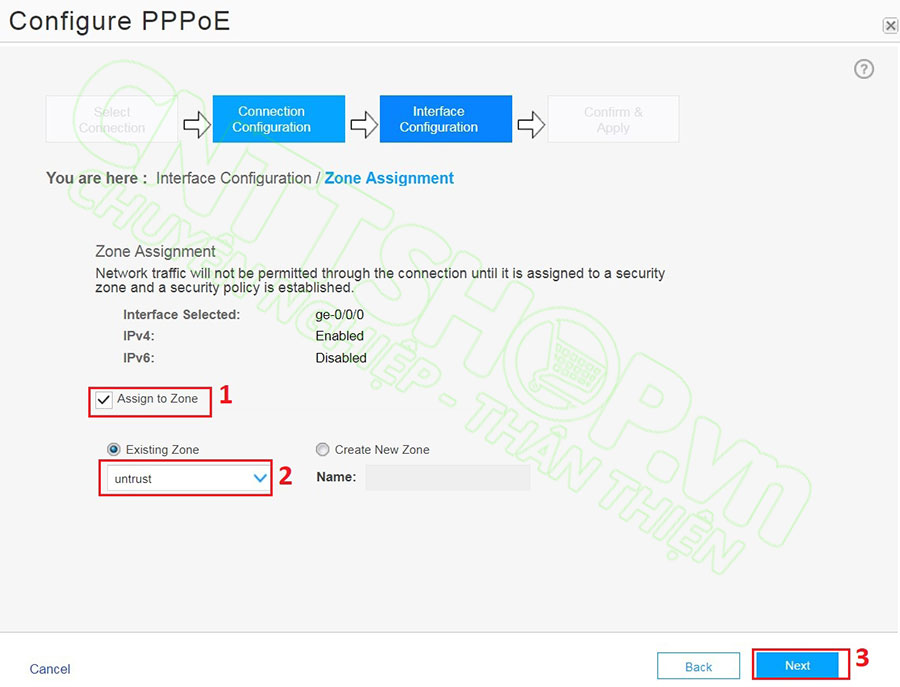

Trong phần Zone Assignment, chọn Assign to Zone và chọn zone tương ứng. Mặc định đang có 2 zone trust và untrust, thì thông thường cổng WAN sẽ được gán vào zone untrust, các bạn có thể tạo thêm zone khác nếu muốn. Mình sẽ sử dụng luôn zone untrust.

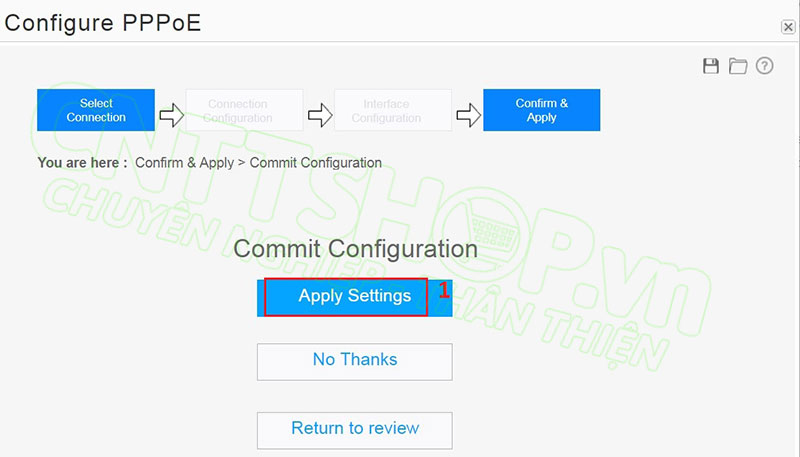

Ở các bước tiếp theo thì chúng ta sẽ nhấn Done, Next và Next. Trong phần Commit Configuration, Chọn Apply Settings để commit cấu hình.

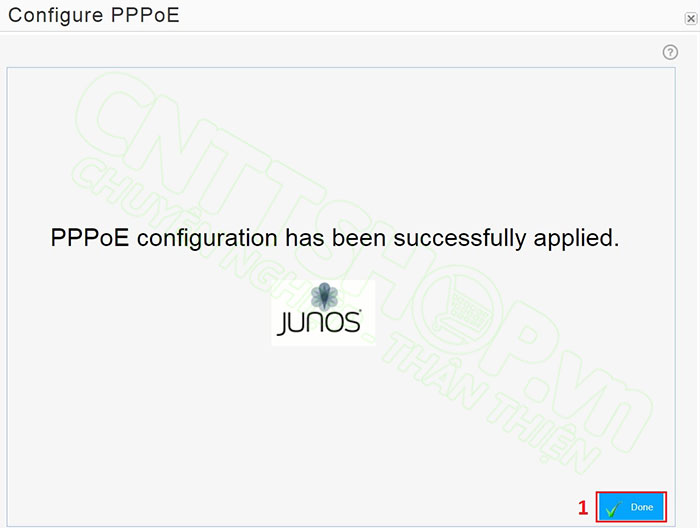

Web hiển thị thông báo PPPoE configuration has been successfully applied là chúng ta đã cấu hình thành công. Chọn Done.

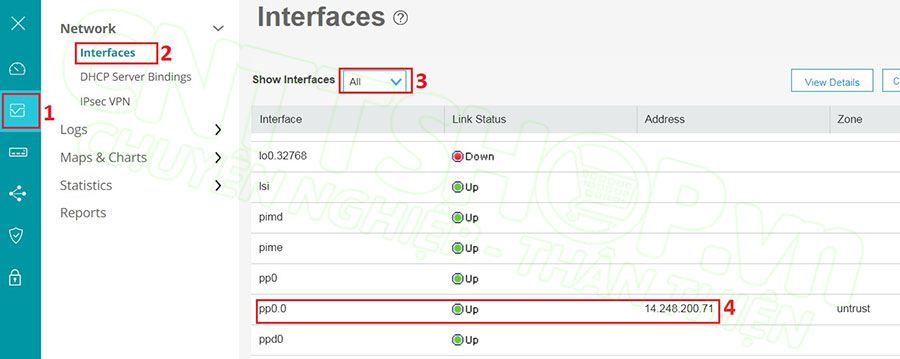

Để kiểm tra xem chúng ta đã quay PPPoE thành công hay chưa thì các bạn vào menu Monitor.

Trong phần Show Interfaces, chọn All. Sau đó kéo xuống dưới và tìm cổng pp0, cổng này là cổng logic giống cổng dialer trên Router Cisco. Cổng này nhận IP WAN là chúng ta đã quay PPPoE thành công.

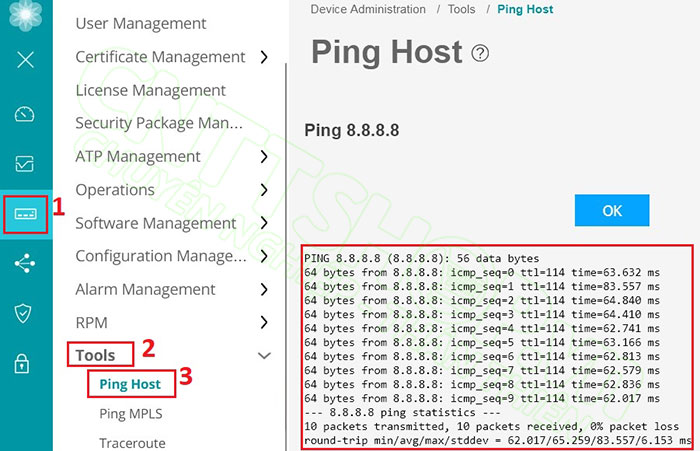

Để kiểm tra kết nối Internet thì các bạn chuyển sang menu Device Administration > Tools > Ping Host. Sau đó nhập 1 IP ngoài Internet để test, mình sẽ ping ra 8.8.8.8.

Ping trả về time như ảnh trên là firewall đã có kết nối Internet bình thường, chúng ta có thể chuyển sang các bước tiếp theo.

Nếu Firewall chưa nhận được IP thì các bạn sẽ cần kiểm tra lại 1 số phần như: xem cổng đấu nối từ modem xuống firewall đã UP và đúng cổng chưa, tài khoản đã đúng chưa, và đã bridge modem đúng hay chưa.

Thường cách đơn giản nhất để test là các bạn rút dây mạng đó cắm vào máy tính, sau đó quay thử PPPoE trên máy tính. Các bạn chỉ cần tìm hướng dẫn quay PPPoE trên windows 10 là sẽ ra hướng dẫn. Nếu máy tính không quay được thì do 1 trong 3 nguyên nhân trên, còn máy tính quay được thì chúng ta sẽ kiểm tra lại cấu hình trên Firewall.

Cấu hình IP LAN nội bộ

Tiếp theo chúng ta sẽ cấu hình 1 IP nội bộ để làm gateway cho mạng LAN bên dưới.

Mặc định thì các cổng của firewall đều đang được gán vào 1 VLAN như các thông tin mặc định mà mình đã đưa ra ở đầu bài viết. Ví dụ như dòng SRX340 mình đang sử dụng thì từ cổng 0/1 đến 0/14 sẽ đang cùng dải mạng 192.168.2.0/24. Nếu chỉ có 1 LAN thì các bạn sử dụng luôn dải mạng này cho nhanh.

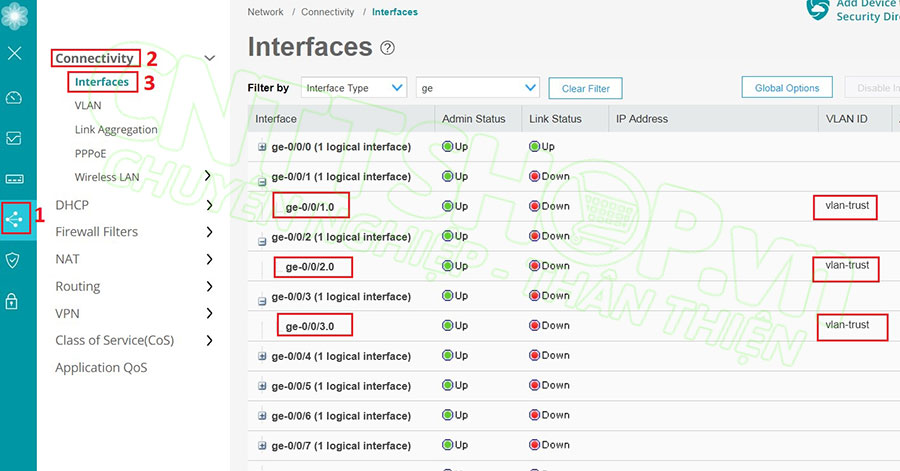

Các bạn có thể xem trong menu Network > Connectivity > Interfaces. Các cổng từ 0/1 đến 0/14 đang access vào vlan-trust, nên mặc định các cổng này sẽ sử dụng chung 1 dải mạng.

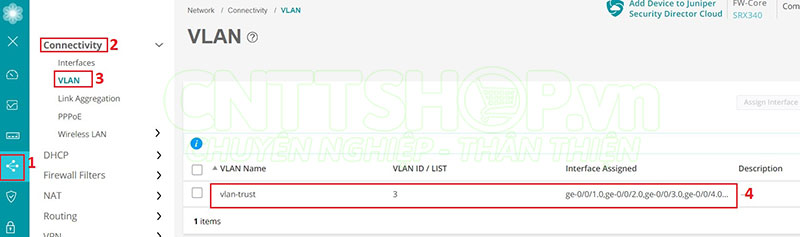

Để xem thông tin VLAN mặc định đang sử dụng thì các bạn chuyển sang menu VLAN.

Mặc định sẽ có 1 VLAN là vlan-trust, có VLAN ID 3, và đang access các cổng từ 0/1 đến 0/14. Các bạn có thể sử dụng luôn VLAN này, nếu trong mạng chỉ có 1 LAN duy nhất như mô hình của mình.

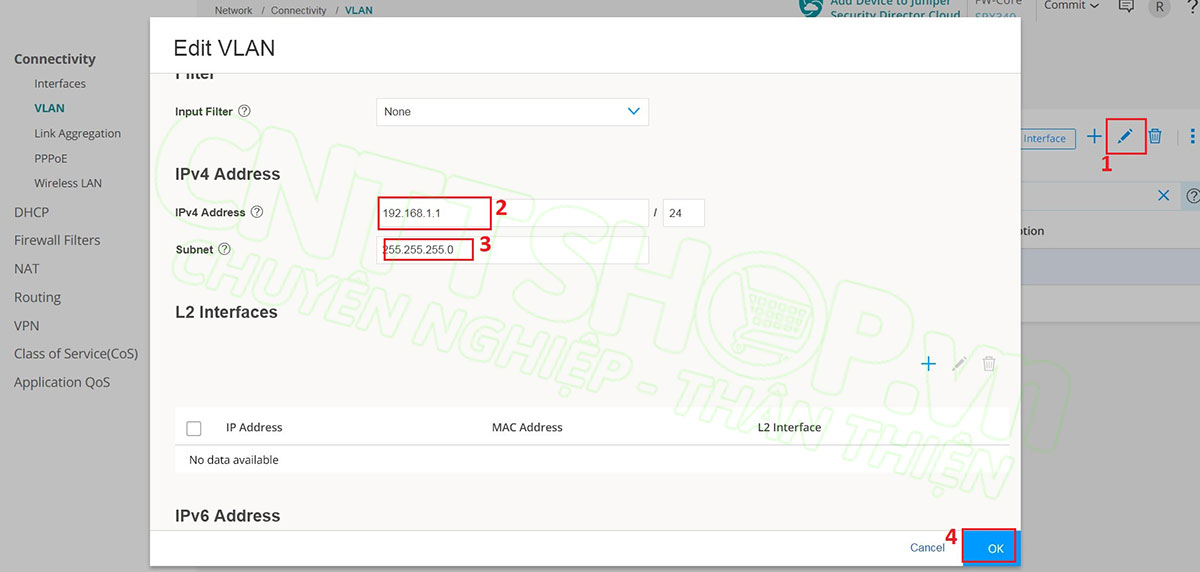

Tích chọn VLAN này và nhấn biểu tượng bút chì ở phía trên để chỉnh sửa.

- VLAN ID và Name thì chúng ta sẽ không sửa được nên các bạn giữ nguyên, nếu muốn đổi sang ID khác thì chúng ta cần xoá VLAN này đi và tạo lại. Tuy nhiên nó cũng không ảnh hưởng gì, vì cổng access xuống nên trên firewall access vlan 3, thì bên dưới switch các bạn để mặc định là sẽ chạy, không cần cấu hình gì.

- Chúng ta chỉ cần đổi IP cho VLAN này về dải IP đã quy hoạch là được. Trong mô hình của mình là 192.168.1.1/24.

- Nhấn OK để lưu.

Cấu hình DHCP Server

Tiếp theo chúng ta sẽ cấu hình lại DHCP Server để cấp IP cho dải mới này.

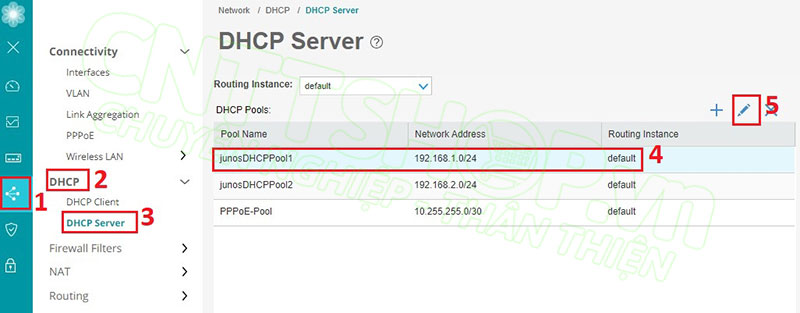

Các bạn chuyển sang menu Network > DHCP > DHCP Server.

Ở đây đang có 2 Pool mặc định của firewall, có 1 Pool đang cấp cho dải 192.168.1.0/24 của mình rồi, nên mình sẽ không cần tạo mới. Trong trường hợp dùng dải khác thì các bạn nhấn dấu + để tạo thêm, mình sẽ edit Pool mặc định này.

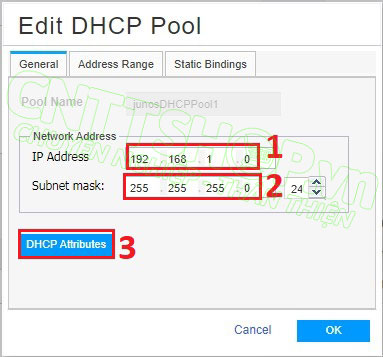

Phần Network Address các bạn nhập địa chỉ IP network của dải mạng và Subnet mask. Chọn DHCP Attributes để cấu hình các tuỳ chọn khác.

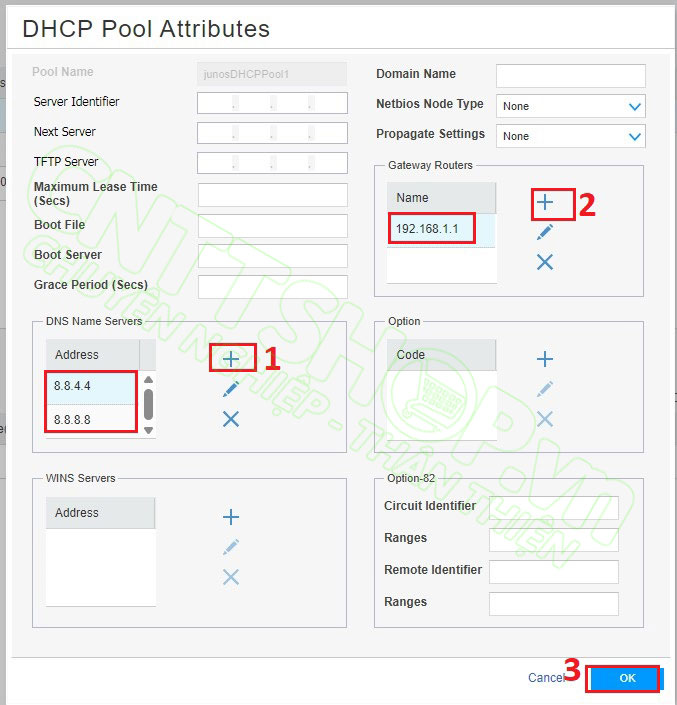

Ở đây chúng ta có thể cấu hình thêm các DHCP Options. Với mạng thông thường thì các bạn chỉ cần thêm DNS và Gateway là được.

- Trong phần DNS Name Servers các bạn nhấn dấu + để thêm. Mình sẽ sử dụng DNS 8.8.8.8 và 8.8.4.4.

- Trong phần Gateway Routers các bạn cũng nhấn dấu + và thêm gateway vào, IP này là IP trên vlan-trust, trong trường hợp của mình là 192.168.1.1.

Như vậy là đủ thông tin để client có thể ra được Internet.

Chuyển sang tab Address Range. Ở đây đang có 1 range mặc định cấp từ 192.168.1.2 đến 192.168.1.254, nếu các bạn có các máy dùng IP tĩnh thì có thể sửa để loại bỏ các IP tĩnh đó ra khỏi DHCP Pool.

Tab Static Bindings để gán cố định 1 IP cho 1 máy cụ thể. Các bạn sẽ nhập địa chỉ MAC và IP vào, thì Firewall sẽ chỉ cấp IP cho đúng máy đó, các bạn sẽ không cần gán tĩnh trên máy client nữa.

Sau khi cấu hình xong thì chọn OK để lưu. Nếu tạo mới thì các bạn cũng chỉ cần cấu hình các thông số như pool mặc định là được.

Cấu hình Default Route

Tiếp theo chúng ta sẽ cần cấu hình 1 default route cho Firewall.

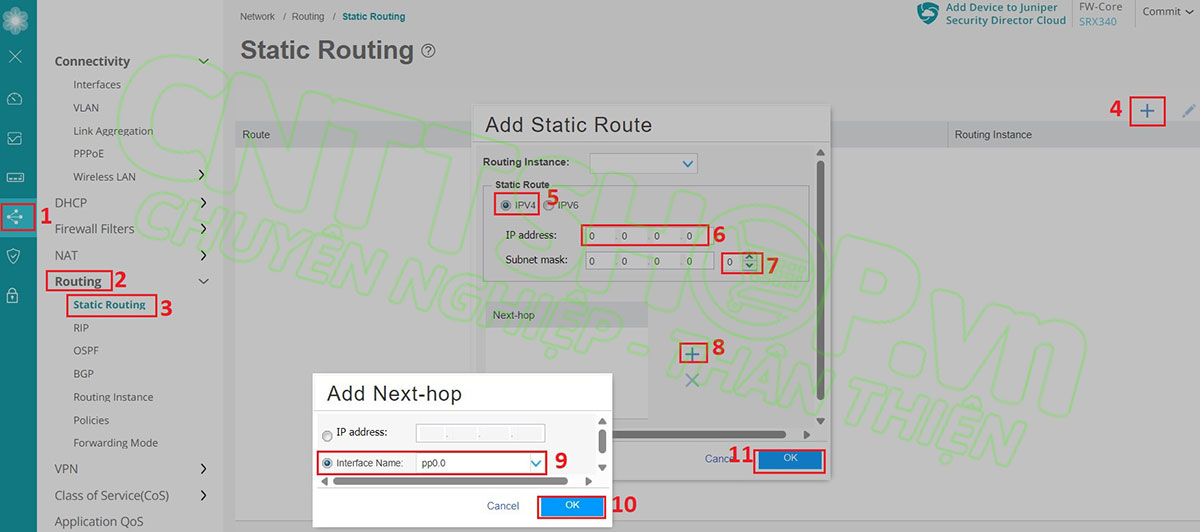

Chuyển sang menu Network > Routing > Static Routing.

Mặc định thì với các đường PPPoE thì firewall sẽ tự động tạo 1 default route để đẩy traffic đi qua cổng PPPoE đó, và default route này sẽ không hiển thị trên giao diện web, các bạn có thể check khi SSH vào Firewall. Ở bước quay PPPoE, khi chúng ta test thử ping ra 8.8.8.8 mà ping được, thì đồng nghĩa với firewall đã có default route rồi và chúng ta có thể bỏ qua bước này.

Trong trường hợp các bạn không ping được, hoặc đường internet thuê là đường leased line gán IP trực tiếp thì chúng ta sẽ cần cấu hình default route này.

Nhấn dấu + để tạo.

- Chọn IPv4.

- Default route thì IP address và subnet mask chúng ta đều nhập là 0

- Phần Next-hop, nếu là đường leased line thì các bạn nhập IP gateway mà nhà mạng cung cấp vào phần IP. Còn nếu là cổng PPPoE đã nhận IP public nhưng các bạn vẫn chưa ping được, thì các bạn có thể thử tạo thêm. Khi đó next-hop các bạn cần chọn là Interface name. Sau đó chọn cổng logic cho PPPoE, là các cổng pp0 ở phía dưới này là được.

Mình đã ping được 8.8.8.8 rồi nên mình sẽ không cần bước này nữa.

Cấu hình NAT Rule

Tiếp theo, chúng ta sẽ cấu hình NAT Rule để NAT các IP nội bộ sang IP public khi client truy cập ra ngoài Internet.

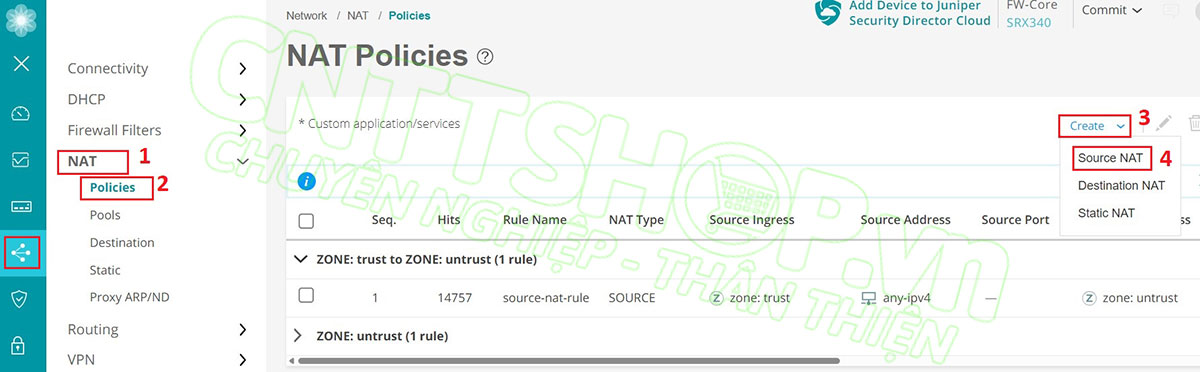

Các bạn chuyển sang menu Network > NAT > Policies.

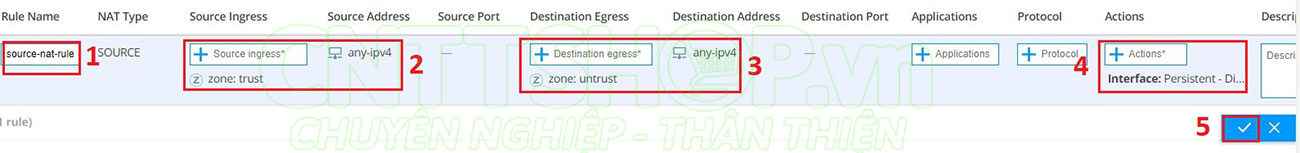

Ở đây mặc định đã có 1 Source NAT rule cho client từ zone Trust sang zone Untrust, và NAT rule này là đủ nếu các bạn vẫn sử dụng cấu hình mặc định như mình đang làm.

Nếu các bạn tạo các zone mới, ví dụ như khi quay PPPoE, các bạn không add cổng PPPoE vào zone untrust mặc định, mà tạo zone mới thì chúng ta sẽ cần tạo thêm NAT rule mới với cấu hình tương tự bằng cách chọn Create > Source NAT.

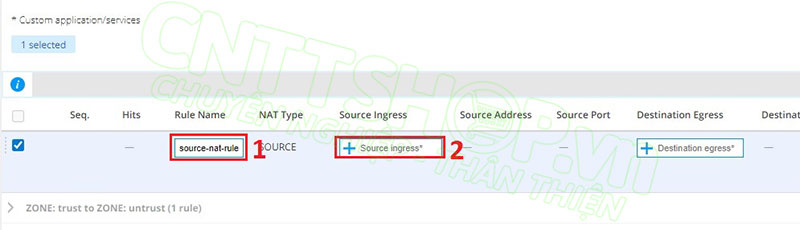

- Rule Name: nhập tên cho NAT rule này.

- Source Ingress thì các bạn nhấn vào dấu + để định nghĩa nguồn của traffic.

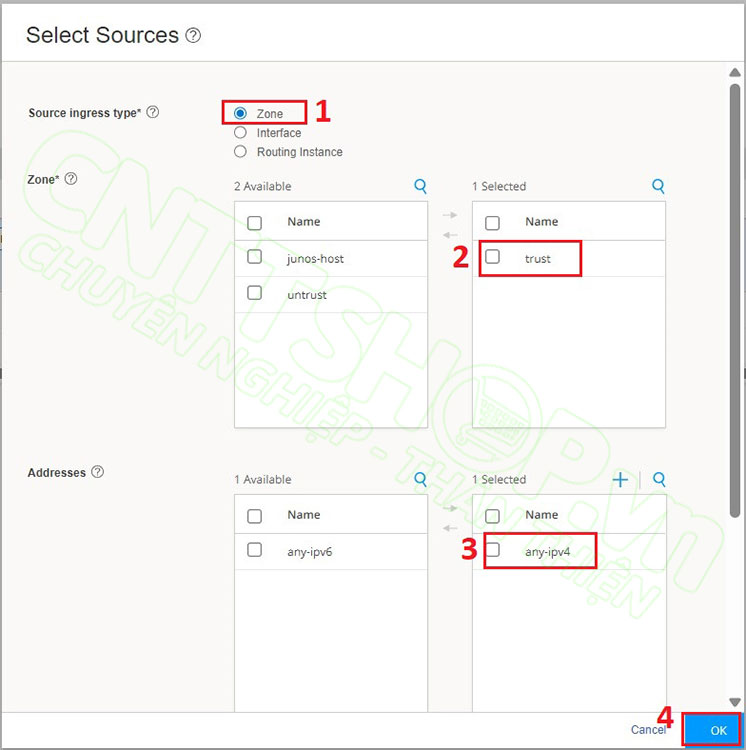

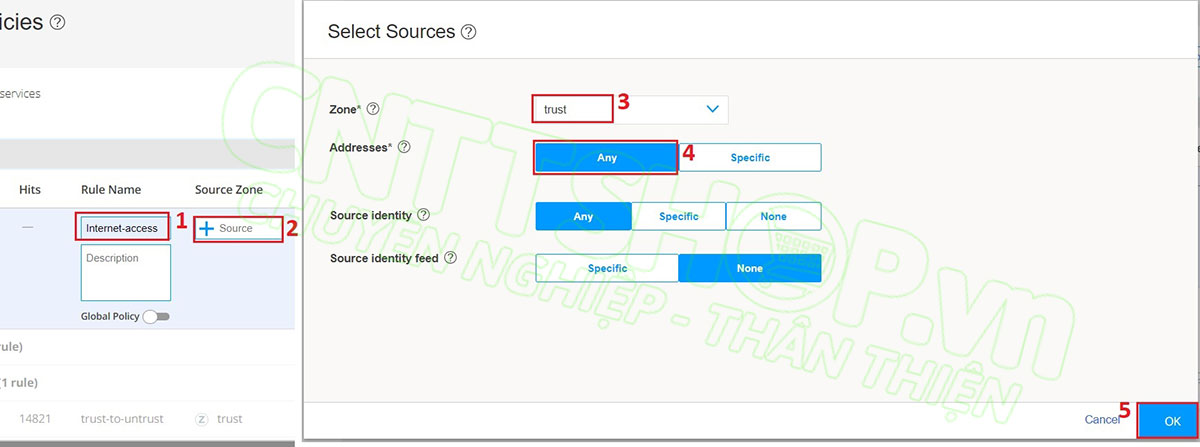

Trong phần Select Sources, thiết lập các thông số cho địa chỉ nguồn:

- Source ingresss type: chọn Zone.

- Zone: chọn zone trust để NAT các dải IP từ LAN ra WAN.

- Addresses: thì các bạn chọn any-ipv4 cho nhanh, nếu muốn siết chặt rule thì các bạn chọn dấu + và tạo các objects cho từng dải mạng.

- Nhấn OK để tạo.

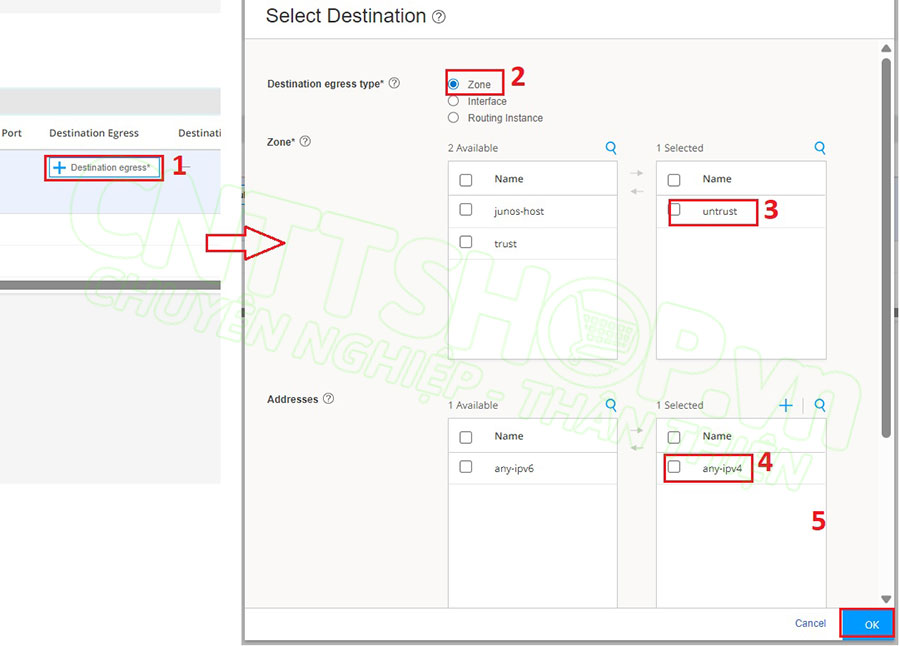

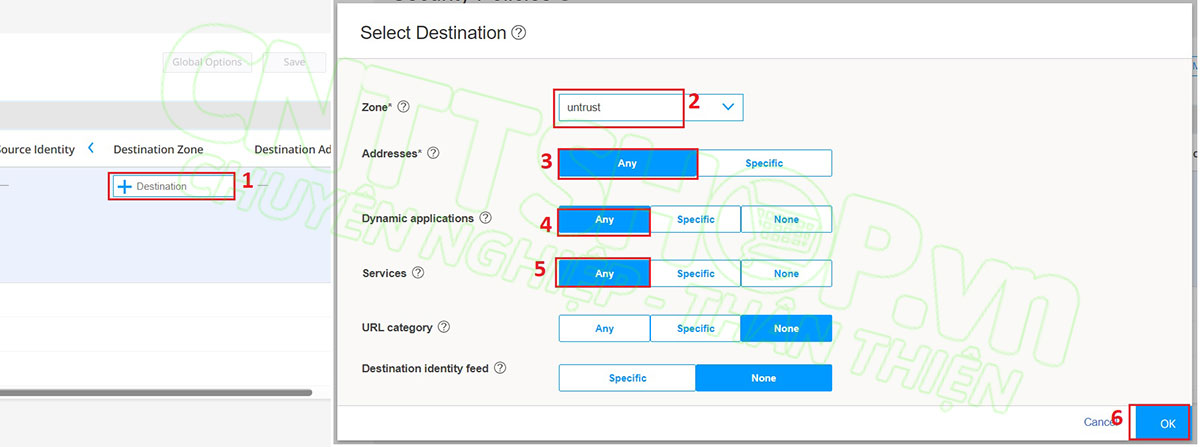

Tương tự nhấn vào Destination Egress:

- Destination egress type: chọn Zone.

- Zone: Chọn zone chứa các cổng wan, trong mô hình của mình là zone untrust.

- Addresses: thì các bạn nên chọn any-ipv4 cho các dịch vụ ngoài internet.

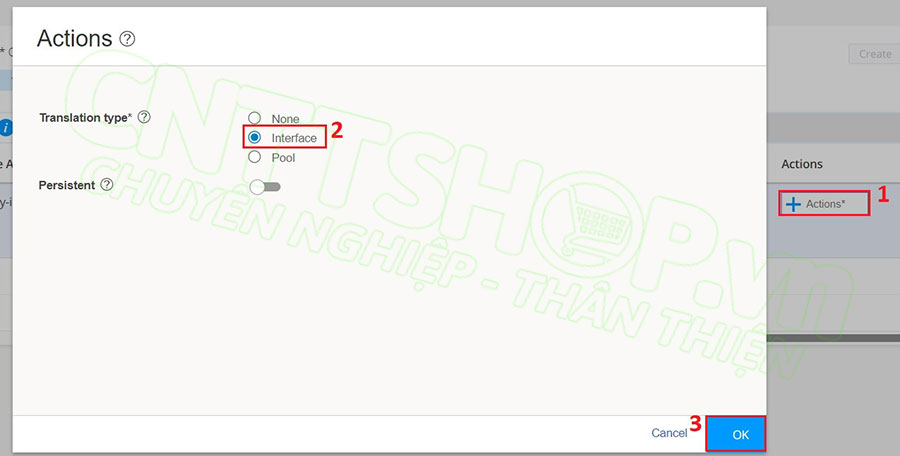

Phần Actions thì các bạn chọn Translation type là Interface là được. Khi đó Client trong LAN sẽ được NAT qua IP đang nhận trên cổng WAN để ra Internet.

Mình sẽ sử dụng luôn Rule mặc định này là đủ, rule này đang cho phép NAT toàn bộ LAN thuộc zone trust sang toàn bộ Interface thuộc zone untrust.

Cấu hình Firewall Policy

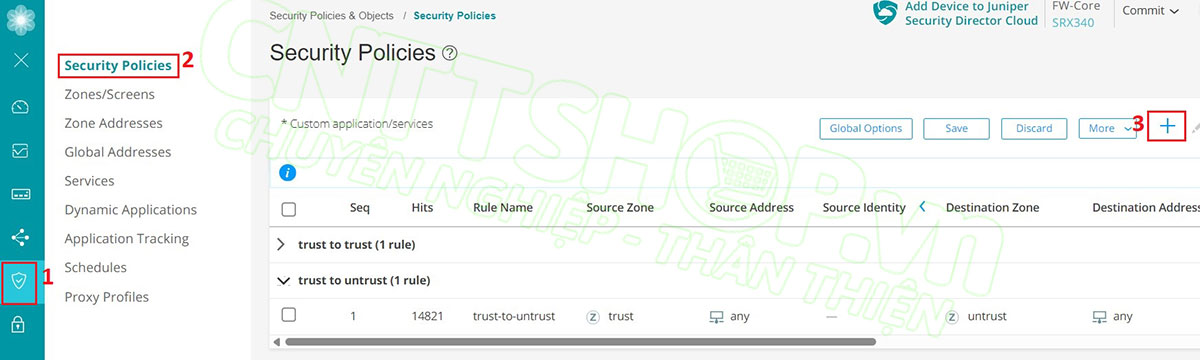

Cuối cùng chúng ta sẽ cấu hình firewall policy để cho phép dải mạng hay client nào được đi đâu.

Các bạn chuyển sang menu Security Policies & Objects > Security Policies.

Tương tự như phần NAT thì mặc định các firewall cũng đã có sẵn các firewall policy rồi, như firewall này đang có 2 policy, 1 cho phép Any Any giữa các LAN trong zone Trust, nghĩa là toàn bộ dải mạng các bạn gán vào zone trust này sẽ thông với nhau. Nếu chỉ có 1 LAN thì các bạn bỏ qua policy này. Còn nếu có nhiều LAN thì các bạn có thể chỉnh sửa lại để thiết lập chính sách giữa các LAN.

Nhấn dấu + để thêm mới.

- Name mình sẽ đặt là Internet Access.

- Trong cột Source Zone, Nhấn vào Source để cấu hình.

- Zone: Chiều đi ra Internet nên zone các bạn chọn zone chưa các dải LAN, trong mô hình của mình là zone trust.

- Addresses: chọn Specific nếu muốn định nghĩa đúng dải mạng đang thiết lập policy, nếu không thì chọn any.

Tương tự Destination cũng vậy,

- Zone: chọn là untrust.

- Addresses thì các bạn nên chọn any cho chiều Internet.

- Các bạn chỉ nên chỉ định địa chỉ, hay ứng dụng nào khi muốn chặn không cho truy cập thôi, còn mặc định chúng ta phải có 1 policy any.

- Tương tự với phần application và Services, mình sẽ để any hết cho truy cập Internet trước.

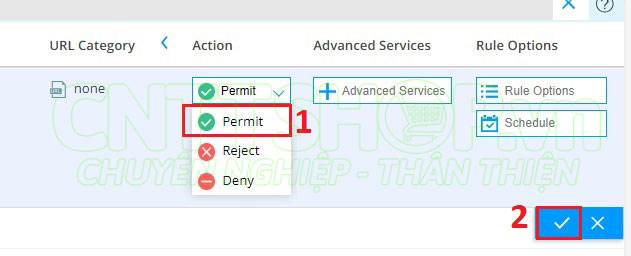

Phần Action chọn Permit để cho phép. Nếu các bạn muốn chặn thì chọn Reject hoặc deny. Nhấn dấu V ở bên dưới để tạo.

Như vậy là chúng ta đã hoàn tất toàn bộ cấu hình cơ bản để cấu hình 1 mạng LAN trên firewall Juniper có thể truy cập internet bình thường.

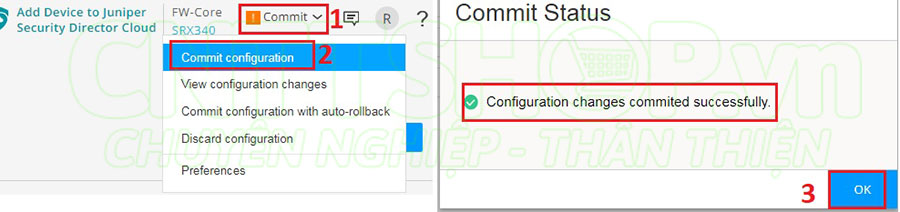

Quan trọng nhất khi cấu hình xong các phải phải commit thì cấu hình mới có hiệu lực và được lưu lại. Chọn Commit > Commit configuration.

Thông báo commit thành công là ok, nếu có lỗi thì cấu hình sẽ không được áp dụng, lúc đó chúng ta cần kiểm tra xem đang cấu hình sai ở đâu, tuỳ vào log thông báo.

Kết luận

Với những bước cấu hình cơ bản được trình bày ở trên, các bạn đã nắm được cách thiết lập và quản lý Firewall Juniper SRX Series để bảo vệ mạng LAN và kết nối Internet một cách hiệu quả. Dòng thiết bị SRX mang đến hiệu năng bảo mật cao, khả năng xử lý lưu lượng lớn và dễ dàng mở rộng theo nhu cầu doanh nghiệp — là lựa chọn phù hợp từ văn phòng nhỏ đến hệ thống trung tâm dữ liệu quy mô lớn.

Nếu bạn đang tìm mua Firewall Juniper chính hãng hoặc cần tư vấn giải pháp bảo mật phù hợp với hạ tầng của mình, CNTTShop tự hào là nhà phân phối chính thức tại Việt Nam, chuyên tư vấn và cung cấp các giải pháp bảo mật Juniper chất lượng, với đội ngũ hỗ trợ kỹ thuật tận tâm và dịch vụ sau bán hàng chuyên nghiệp.

.png)

![[Juniper] Hướng dẫn Reset Switch Juniper EX2200 về Cấu hình mặc định [Juniper] Hướng dẫn Reset Switch Juniper EX2200 về Cấu hình mặc định](https://cnttshop.vn//storage/bai%20viet/Reset%20Default%20Switch%20Juniper%20EX2200-min.jpg)

![[Juniper] Cannot start EZSetup, system is not in factory configuration mode [Juniper] Cannot start EZSetup, system is not in factory configuration mode](https://cnttshop.vn//storage/bai%20viet/Cannot%20start%20EZSetup-min.jpg)

![[Juniper] Hướng dẫn kết nối, thao tác cơ bản trên thiết bị Juniper chạy Junos OS [Juniper] Hướng dẫn kết nối, thao tác cơ bản trên thiết bị Juniper chạy Junos OS](https://cnttshop.vn//storage/bai%20viet/basic%20config%20juniper-min.jpg)

Bình luận bài viết!