Hướng dẫn cấu hình Access-List thiết bị trên Cisco với mô hình cụ thể

Trong bài viết này, mình sẽ hướng dẫn các bạn cấu hình access-list trên các thiết bị Switch hoặc Router của Cisco để chặn truy cập giữa các VLAN hoặc 1 số host cụ thể trong hệ thống mạng.

Access-list là gì?

Access-List là 1 công cụ tuyệt vời để chúng ta có thể cho phép hoặc chặn truy cập giữa các thiết bị hoặc VLAN trong các hệ thống không có thiết bị firewall chuyên dụng. Ví dụ như trong hệ thống có 1 VLAN các bạn sử dụng để cấp wifi cho khách và bạn chỉ muốn dải mạng này truy cập được internet, còn lại chặn toàn bộ truy cập tới các dải mạng LAN nội bộ khác. Hoặc các bạn muốn chặn một số máy tính hoặc VLAN cụ thể không cho phép truy cập vào hệ thống server. Khi đó chúng ta hoàn toàn có thể sử dụng Access-list để làm việc này.

Lý thuyết về Access-list thì cũng khá dài, và có rất nhiều cách để chúng ta có thể đạt được mục đích, do vậy mình sẽ dùng tạm mô hình đơn giản với yêu cầu cụ thể để hướng dẫn các bạn có thể tự định nghĩa theo nhu cầu của mình.

Mô hình labs và yêu cầu cấu hình

Mô hình

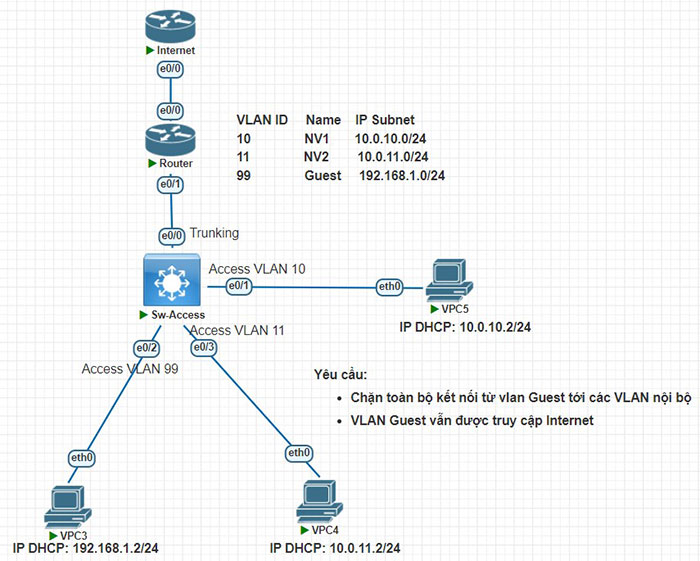

Mô hình mình đang dùng gồm 1 router kết nối ra internet. Mình sẽ chia 3 VLAN trên router này dùng subinterface, gateway của 3 VLAN tất nhiên là ở trên router. Switch bên dưới thì chỉ là switch access thôi, cổng e0/0 sẽ là cổng trunking, 3 cổng còn lại là cổng access vào các VLAN tương ứng.

Trong 3 VLAN thì 2 VLAN NV1 và NV2 sẽ sử dụng cho người dùng nội bộ, còn VLAN Guest sử dụng để cấp IP cho wifi khách.

Yêu cầu và cách xác định vị trí đặt

Yêu cầu trong mô hình này rất đơn giản nhưng được sử dụng rất nhiều trong thực tế. VLAN 99 là VLAN cho khách hàng, nên nó chỉ được phép truy cập internet, không truy cập được sang các VLAN 10 và 11.

Để cấu hình access-list thì trước tiên chúng ta cần có yêu cầu cụ thể để xác định xem chúng ta sẽ chặn thế nào. Sau khi có yêu cầu thì việc tiếp theo chúng ta sẽ cần xác định xem đặt access-list đó ở đâu, và theo chiều nào. Access-list được tạo ra sẽ không có ý nghĩa gì nếu không được áp dụng vào 1 interface nào đó. Và nội dung của access-list ở các vị trí đặt khác nhau cũng sẽ cho kết quả khác nhau, do vậy các bạn cần xác định chính xác vị trí và chiều của access-list trước khi viết nội dung nhé.

Một điều nữa các bạn cần lưu ý đó là Access-list, hay cả các policy trên firewall đều xem xét từ trên xuống, nếu traffic match với access-list nào thì nó sẽ thực thi luôn mà không cần quan tâm các access-list bên dưới. Do đó các bạn cần phải đặt các access-list cụ thể, chi tiết lên trên để đảm bảo chúng hoạt động chính xác.

Ok quay trở lại với yêu cầu của mình là chỉ cho phép VLAN 99 ra internet, chặn truy cập sang các vlan 10 và 11 nên mình sẽ sử dụng extend access-list để định nghĩa được IP nguồn và IP đích.

Để xác định vị trí đặt và chiều thì chúng ta sẽ cùng xem traffic đi thế nào.

Ví dụ với traffic từ VPC3 thuộc VLAN 99 sang VPC5 thuộc VLAN 10.

Đầu tiên nó sẽ xuất phát từ VPC3 với source IP là IP của nó, còn IP đích là IP của VPC 5 là 10.0.10.2. Ip này không cùng dải mạng nên trước tiên nó sẽ gửi ra IP gateway là 192.168.1.1 được cấu hình trên subinterface e0/1.99. Tại đây router sẽ xem bảng định tuyến và đẩy qua subinterface e0/1.10 của VLAN 10 và cuối cùng đến VPC5

Nên chúng ta sẽ có path là: VPC3 -> Ethernet 0/1.99 -> Ethernet 0/1.10 -> VPC5

Như vậy trong trường hợp này chúng ta sẽ đặt Access-list trên subinterface e0/1.99 và theo chiều in đi vào.

Khi đó traffic vừa được gửi từ VPC3 lên subinterface e0/1.99 sẽ bị chặn luôn, router sẽ không phải xử lý quá trình routing nữa. Và access-list này sẽ không ảnh hưởng đến các traffic thuộc VLAN khác.

Cấu hình Access-list trên thiết bị Cisco

Để cấu hình access-list thì các bạn vào mode config của switch hoặc router

| Router>enable Router#configure terminal Enter configuration commands, one per line. End with CNTL/Z. Router(config)# |

Viết nội dung Access-List theo yêu cầu đưa ra

Tạo access list extend bằng lệnh ip access-list extend. Phía sau sẽ là số hoặc tên của Access-list, extend thì sẽ số sẽ chạy từ 100 đến 199, và từ 2000 đến 2699, hoặc các bạn có thể đặt tên cho Access-list này cũng được, mình sẽ sử dụng số 101.

| Router(config)#ip access-list extended 101 Router(config-ext-nacl)# |

Để những người khác có thể hiểu được mục đích của access list thì các bạn có thể tạo thêm option remark cũng được, remark nó cũng giống như mô tả trên interface, các bạn có thể viết nội dung mô tả vào thôi. Cấu trúc của nó sẽ là remark và nội dung muốn mô tả. Sau đó là nội dung access list. Cuối cùng là remark để kết thúc mô tả.

| Router(config-ext-nacl)#remark -[chi cho phep vlan 99 ra internet]- |

Tiếp theo mình sẽ cấu hình theo yêu cầu. Các bạn cần đặt access-list chi tiết lên trước. Trong yêu cầu của chúng ta sẽ có 2 phần. Chặn kết nối từ VLAN 99 sang 2 VLAN 10 và 11, và 2 là VLAN 99 vẫn truy cập được internet. Yêu cầu đầu tiên là chặn kết nối sẽ là yêu cầu chi tiết hơn, vì nó có IP nguồn và IP đích rõ ràng, do vậy chúng ta sẽ đặt ở trên, còn yêu cầu VLAN 99 vẫn truy cập được internet sẽ là yêu cầu chung chung hơn, do internet thì chúng ta sẽ cần cấu hình IP đích là any.

Đầu tiên là chặn kết nối từ VLAN 99 sang VLAN 10

Trong extend access-list thì các bạn sẽ sử dụng sequence để xác định thứ tự, số bé sẽ ở trên, mình sẽ dùng số 5

Tiếp theo là action, chúng ta đang cần chặn nên action sẽ là deny

Tiếp theo là giao thức, chúng ta đang chặn truy cập IP nên mình sẽ chọn IP.

Sau đó là IP nguồn và IP đích. Ip nguồn sẽ là VLAN 99 192.168.1.0/24. Tuy nhiên Access list sử dụng wildcard mask, ngược của subnet mask nên nó sẽ là 0.0.0.255. Tiếp theo IP đích sẽ là VLAN 10 là 10.0.10.0/24.

Đến đây là các bạn đã hoàn thành access list rồi. Tuy nhiên thì phía sau sẽ còn 1 số option, trong đó option log, khi access-list được thực thi thì sẽ có 1 dòng log hiển thị lên trên switch hoặc router, còn log-input sẽ cho biết cả interface trên log đó. Mình sẽ thêm option log-input này vào để kiểm tra hoạt động của access-list.

Ok đây là access list mà mình vừa nhập.

| Router(config-ext-nacl)#5 deny ip 192.168.1.0 0.0.0.255 10.0.10.0 0.0.0.255 log-input |

Sequence 5 chặn truy cập IP từ dải 192.168.1.0/24 đến dải 10.0.10.0/24, có đẩy log ra.

Tương tự mình sẽ tạo thêm 1 sequence 10 để chặn truy cập tới VLAN 11. Mình chỉ cần đổi IP đích thành dải 11 là xong.

| Router(config-ext-nacl)#10 deny ip 192.168.1.0 0.0.0.255 10.0.11.0 0.0.0.255 log-input |

Sequence thì các bạn có thể dùng các số tự nhiên, mình để 5 với 10 thì sau này nếu có nhu cầu thêm, mình có thể thêm các access-list khác 6,7,8 vào giữa được.

Như vậy là hoàn thành yêu cầu chặn VLAN 99 sang VLAN 10 và 11

Tiếp theo là cho phép VLAN 99 truy cập internet. Các bạn lưu ý cuối mỗi access-list đều là deny all bị ẩn đi, do vậy các bạn cần access-list permit các traffic còn lại. Và access-list này chúng ta đặt trên Ethernet0/1.99 theo chiều IN, nên nó sẽ chỉ có hiệu lực với các traffic xuất phát từ VLAN 99. Do vậy nó sẽ không ảnh hưởng đến các traffic xuất phát từ VLAN 10, 11, nên chúng ta sẽ không cần phải permit cho 2 dải IP này, mà chỉ cần permit cho dải IP thuộc VLAN 99 là được. Tại các vị trí đặt và chiều khác, các bạn cần phải xem xét cụ thể xem tại đó thì có những traffic nào đi qua, và permit các traffic đó để tránh chặn nhầm nhé. Chiều và vị trí đặt access-list sẽ ảnh hưởng đến toàn bộ nội dung của access-list

Sequence mình sẽ để hẳn 99 để sau này mình có thêm nhiều VLAN, thì mình có thể chèn thêm các access-list deny vào trước.

Action sẽ là permit, giao thức vẫn là IP. Ip nguồn là VLAN 99, ip đích là any do truy cập internet thì chúng ta không thể xác định được IP cụ thể.

Mình sẽ không bật log, do traffic đi internet thì rất nhiều nên nếu bật sẽ có rất nhiều log.

| Router(config-ext-nacl)#99 permit ip 192.168.1.0 0.0.0.255 any |

Cuối cùng mình sẽ phải thêm remark để kết thúc mô tả.

| Router(config-ext-nacl)#remark |

Ok như vậy là mình đã cấu hình xong access-list theo yêu cầu. Dưới đây là toàn bộ nội dung của access-list mà mình vừa viết.

|

Router>enable |

Gán Access-list vào interface

Tiếp theo chúng ta sẽ cần đặt access-list vào subinterface e0/1.99 theo chiều in như chúng ta đã phân tích ở trên.

Các bạn vào subinterface e0/1.99 và gán access list vào bằng lệnh ip access-group 101 in

|

Router(config)#interface e0/1.99 |

Kiểm tra hoạt động của access-list

Để kiểm tra thì các bạn có thể ping từ các máy tính thuộc dải mạng Guest sang các VLAN nội bộ khác. Khi các traffic từ VLAN 99 sang VLA10 và 11 thì nó sẽ bị deny và thông báo log trên Router. Ví dụ bên dưới là log khi mình ping từ máy tính 192.168.1.2 sang 10.0.10.2.

| *Feb 13 03:37:07.516: %SEC-6-IPACCESSLOGDP: list 101 denied icmp 192.168.1.2 (Ethernet0/1.99 0050.7966.6803) -> 10.0.10.2 (0/0), 1 packet |

Ngoài ra các bạn có thể sử dụng lệnh show access-list 101 để kiểm tra, output sẽ hiển thị số lượt mà traffic của các bạn map vào access-list.

| Router#show access-lists 101 Extended IP access list 101 5 deny ip 192.168.1.0 0.0.0.255 10.0.10.0 0.0.0.255 log-input (5 matches) 10 deny ip 192.168.1.0 0.0.0.255 10.0.11.0 0.0.0.255 log-input 99 permit ip 192.168.1.0 0.0.0.255 any (3 matches) Router# |

Ok như vậy chắc các bạn cũng đã có thể sử dụng Access-list để thiết lập các chính sách trong mạng của mình rồi. Nếu các bạn có bất kỳ góp ý hay thắc mắc nào, hãy để lại comment để mọi người cùng trao đổi nhé.

Chúc các bạn thành công

.png)

.jpg)

Bình luận bài viết!